Hackerlar, Cisco Güvenlik Ürünlerini Aşarak Veri Hırsızlığı Yapabilir

Cisco, kimliği doğrulanmamış hackerlar tarafından, müşterilerin ağlarındaki önceden güvenliği ihlal edilmiş sunuculardan veri sızdırmak için birden fazla üründe TLS denetleme filtreleme teknolojisini atlanabileceğini açıkladı.

Bu tür saldırılarda tehdit aktörleri, 3000 Serisi Endüstriyel Güvenlik Cihazları (ISA), Firepower Tehdit Savunması (FTD) ve Web Güvenlik Cihazı (WSA) ürünlerini etkileyen Sunucu Adı Tanımlama (SNI) istek filtrelemesindeki bir güvenlik açığından yararlanıyor.

Cisco, “Uzaktaki hackerlar, SNIcat veya benzeri bir araç kullanarak bir SSL istemcisinin gönderdiği “hello” paketindeki verileri sızdırabilir, çünkü engellenenler listesindeki bir sunucudan gelen “hello” paketi filtrelenmiyor,” dedi.

“Bu güvensiz iletişim, güvenliği ihlal edilmiş bir ana bilgisayara komut ve kontrol saldırısı gerçekleştirmek veya ek veri hırsızlığı saldırıları gerçekleştirmek için kullanılabilir.”

Cisco Ürün Güvenliği Olay Müdahale Ekibi (PSIRT), şimdiye kadar bu güvenlik açığından yararlanan saldırganlar veya kötü amaçlı yazılımlar ile karşılaşmadığını belirtti.

Veri hırsızlığı TLS’yi kötüye kullanarak yapılıyor

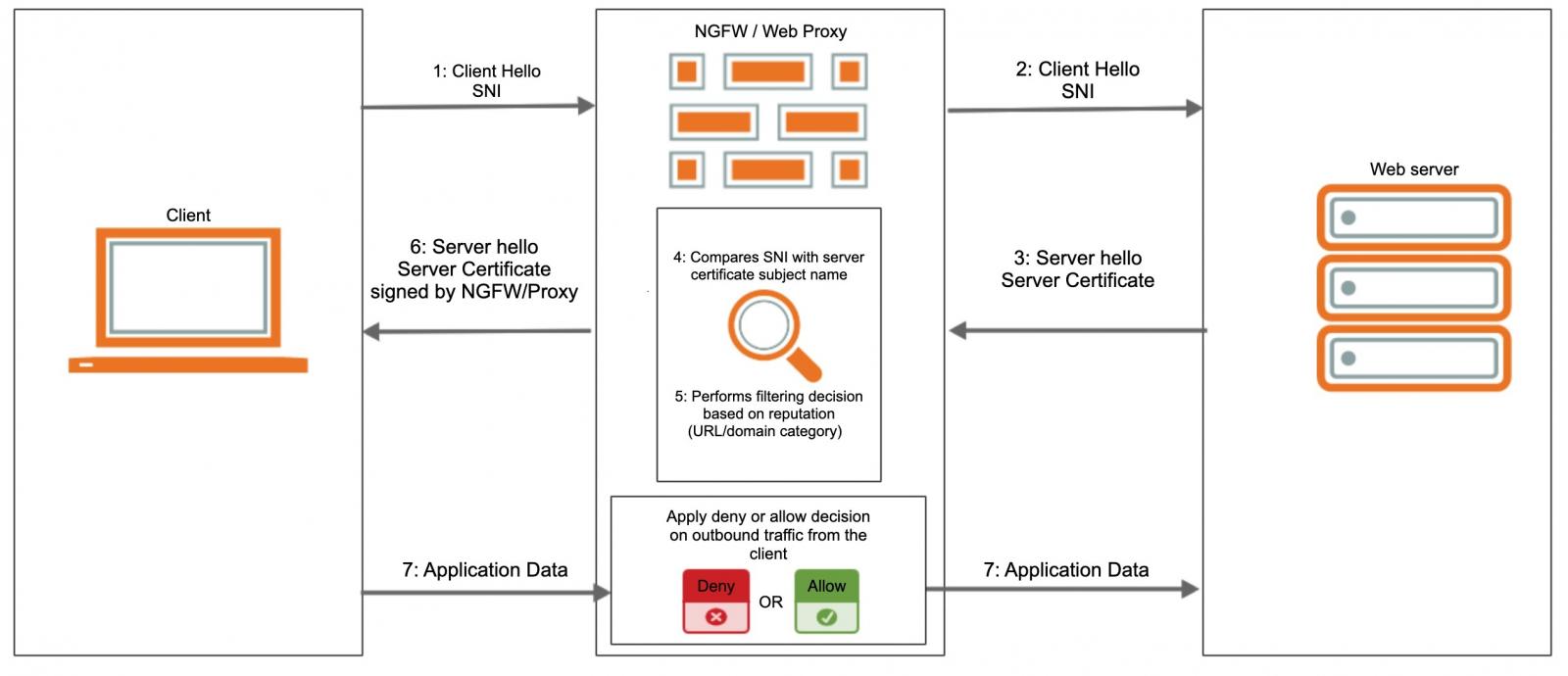

SNIcat (Sunucu Adı Gösterge Birleştirici), TLS istemci hello paketleri aracılığıyla güvenlik çevre çözümlerini ve TLS inceleme cihazlarını (ör. web proxy’leri, yeni nesil güvenlik duvarları (NGFW) atlayan mnemonic Labs güvenlik araştırmacıları tarafından keşfedilen gizli bir sızma yöntemidir.

Araştırmacılar konu ile ilgili yaptıkları açıklamada: “Sızma yöntemimiz SNIcat’i kullanarak, kullandığımız Komuta ve Kontrol (C2) etki alanı güvenlik çözümlerinin kendisinde yerleşik ortak itibar ve tehdit önleme özellikleri tarafından engellendiğinde bile TLS denetimi gerçekleştiren bir güvenlik çözümünü atlayabileceğimizi gördük.” ifadelerini kullandı.

“Kısacası, kullanıcıları korumak için tasarlanmış çözümlerin onları yeni bir güvenlik açığıyla karşılaştırdığını gördük.”

mnemonic Labs, Cisco’dan farklı olarak bazı güvenlik ürünlerinin SNIcat’e karşı başarılı bir sonuç elde ettiğini açıkladı. Yapılan testlerden başarılı sonuçlar alan cihazlar şu şekilde: F5 Networks (SSL Orchestrator 5.5.8 ile TMOS 14.1.2 çalıştıran F5 BIG-IP), Palo Alto Networks (PAN-OS 9.1.1 çalıştıran Palo Alto NGFW) ve Fortinet (FortiOS 6.2.3 çalıştıran Fortigate NGFW).

Cisco yetkilileri konu ile ilgili yaptıkları açıklamada, “Cisco, bu güvenlik açığından hangi ürünlerin etkilenebileceğini belirlemek için ürün serisini gözden geçiriyor,” ifadelerini kullandı.

“İnceleme ilerledikçe, Cisco bu belgedeki etkilenen ürünlerle ilgili bilgileri güncelleyecektir.”

Kaynak: bleepingcomputer.com

Diğer Haberler

Microsoft, Open Lisans Programını Emekliye Ayırıyor

Cisco, Ömrünü Tamamlayan VPN Yönlendiricilerdeki Sıfır Gün Açığını Gidermeyecek

Yeni Windows 10 21H2 Versiyonu, Gelişmiş WiFi Güvenliği Sunuyor