FortiGate Üzerinde Güvenlik Alarmı: Yama Yapılsa Bile Tehdit Devam Ediyor

Fortinet, tehdit aktörlerinin, daha önce yamanlanmış olan FortiGate VPN cihazlarına, eski güvenlik açıklarını kullanarak erişim sağladığını ve bu erişimi korumak için yeni bir teknik geliştirdiklerini açıkladı. Bu teknik, yamanlanmış cihazlarda bile, saldırganların yalnızca okuma yetkisiyle dosya sistemine erişim sağlamasına olanak tanıyor.

Symlink Kullanarak Erişim Sağlıyorlar

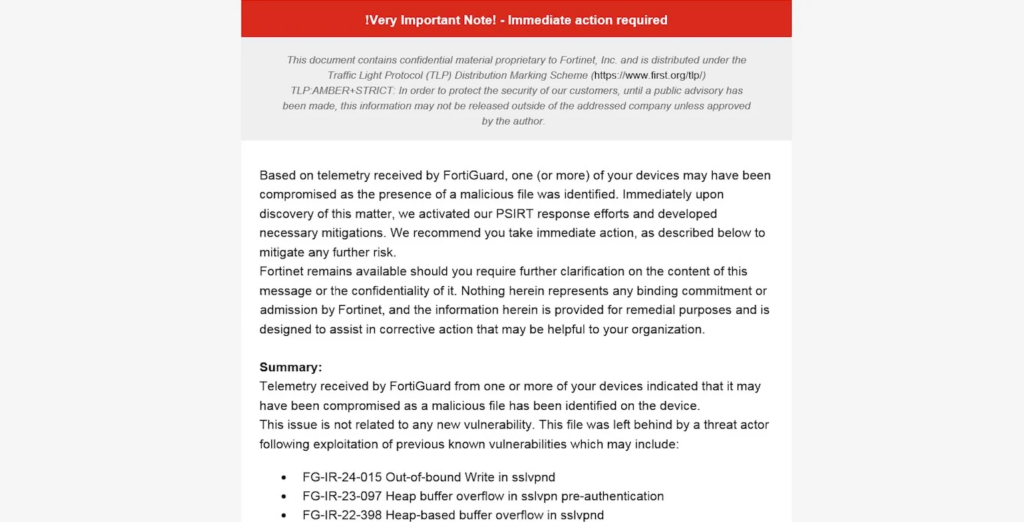

Fortinet, bu hafta başında müşterilerine gönderdiği uyarılarda, FortiGate ve FortiOS cihazlarının daha önce saldırıya uğradığını bildirdi. Bu durum, FortiGuard cihazlarından alınan telemetri verileriyle tespit edildi. Gönderilen e-posta başlıkları “Cihaz Kompromosu Bildirimi – FortiGate / FortiOS – ** Acil Eylem Gerekiyor **” şeklindeydi ve TLP:AMBER+STRICT etiketi taşıyordu.

Fortinet, bu tehditlerin yeni bir güvenlik açığına bağlı olmadığını belirtti. Saldırganların, eski bilinen güvenlik açıklarından faydalanarak, SSL-VPN etkinleştirilmiş cihazlarda dil dosyası klasörlerine sembolik bağlantılar (symlink) oluşturduğunu ve bu sayede kök dosya sistemine okuma erişimi sağladığını açıkladı. Bu bağlantılar, saldırganların cihazları keşfedilip temizlendikten sonra bile, cihazın kök dosya sistemine okuma erişimi sağlamalarına olanak tanıyor.

Fortinet, bu saldırıların tam olarak ne zaman başladığını belirtmese de, Fransa’daki Bilgisayar Acil Durum Müdahale Ekibi (CERT-FR), bu teknikle gerçekleştirilen geniş çaplı saldırıların 2023 başlarına kadar uzandığını bildirdi. CERT-FR, Fransa’da çok sayıda cihazın bu şekilde saldırıya uğradığını belirtti.

Saldırganlar, bu yöntemi kullanarak, FortiGate cihazlarının kök dosya sistemine okuma erişimi sağladı ve bu dosyalar üzerinde yapılan yapılandırma değişikliklerine ulaşmayı başardı. Fortinet, müşterilere bu tehdit aktörlerinin, cihazın yamanmış olsa bile sembolik bağlantıyı bırakabileceklerini ve bu şekilde cihazlar üzerinde okuma erişimini sürdürebileceklerini uyardı.

Fortinet, kullanıcıların cihazlarını en son FortiOS sürümüne güncellemelerini, kötü amaçlı dosyaları kaldırmak için gerekli adımları atmalarını ve cihaz yapılandırmalarını gözden geçirmelerini istedi. Ayrıca, sistem yöneticileri, cihazlarda beklenmedik değişikliklere dair herhangi bir iz aramalı ve potansiyel olarak sızmış kimlik bilgilerini sıfırlamalıdır.

Amerika Birleşik Devletleri Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) da ağ savunucularını, bu saldırılarla ilgili anormal faaliyetleri 24/7 operasyon merkezi aracılığıyla bildirmeye çağırdı. CISA, ayrıca, VPN cihazlarını ağdan izole etmeyi, tüm güvenlik bilgilerini sıfırlamayı ve ağ içinde yatay hareketlerin izlerini sürmeyi önerdi.