Bu makalemizde Fortigate Firewall üzerinde USOM güvenlik sıkılaştırması adımlarını ele alıyor olacağız. Ülkemizde faaliyet gösteren USOM ( Ulusal Siber Olaylara Müdahale) kurumu birçok zararlı link, ip adresi, domain ismi ve zararlı içerikler konusunda etkin rol alarak bilgilendirme ve engellemeler yapıyor.

Bizlere RSS ve TXT olarak canlı olarak içeriği yinelenen zararlı adres, domain ve ip bilgileri hakkında paylaşımlar yapılıyor. Bu paylaşım içerikleri ile Firewall üzerinde sıkılaştırmalar yapmamız mümkün. Bu özellik artık birçok firewall üreticisi tarafından sağlanmakta olup, harici kaynak tanımlarını firewall üzerinde yaparak bu kaynaklara yönelik aksiyonları belirlememiz mümkün.

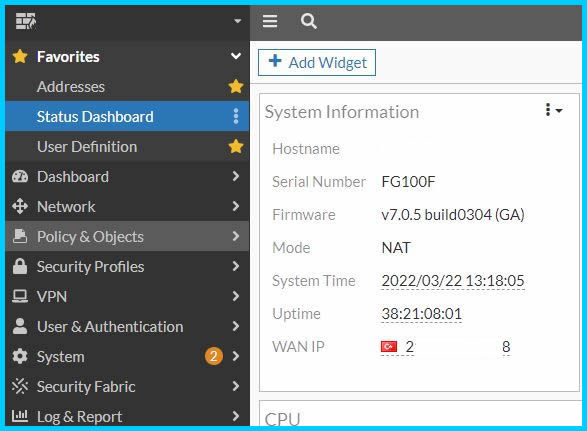

Genel bilgilendirme işlemlerinden sonra USOM tarafından yayımlanan TXT içeriği ile url, domain ve ip bazlı olarak zararlı adreslere erişimin nasıl engelleneceği noktasını ele alalım. Yapımızda Fortigate 100F modeli 7.0.5 işletim sistemine sahip bir cihazımız var.

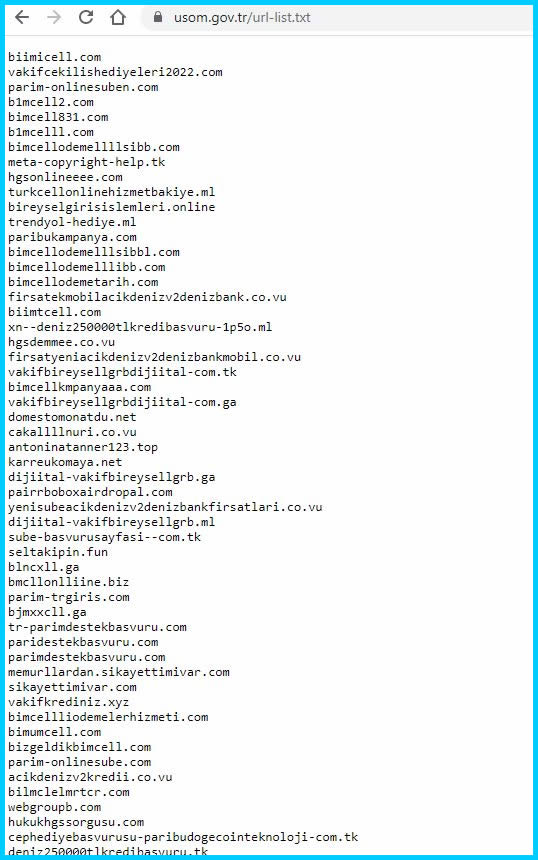

https://www.usom.gov.tr/url-list.txt bu adreste ise USOM üzerinde canlı olarak içeriği değiştirilen zararlı adreslerin içeriği yer almakta. Biz bunu Fortigate firewall cihazımız üzerinde yapacağımız tanımlamalarla, lehimize olacak şekilde erişim engeli getirip, zararlı sitelerden enjekte olma ihtimali olan zararlı bulaşma ihtimalini aşağı seviyelere çekeceğiz.

Harici kaynak üzerinden alacağımız içeriklere cihaz üzerinden engelleme yapıp kurallar yazabilmek için harici kaynakları cihazımız üzerinde tanımlamamız gerekmekte. Bu nedenle Security Fabric menüsünden External Connectors menüsünü açalım. Açılan ekranda +Create New butonuna tıklayalım.

Birçok kaynakla bağlantı sağlayabiliyoruz. Bizim USOM bağlantımız biraz ülkesel bir hizmet olduğundan ve global yapı içerisinde bilinirliği az olduğundan bu listede yer almıyor. Bu nedenle harici olarak kategori tanımı yapacağımız için FortiGuard Category butonuna tıklayalım.

Açılan ekranda Name alanına kategorimize bir isim verelim. URI alanına ise USOM tarafından içeriği yayımlanan link olan https://www.usom.gov.tr/url-list.txt adresini girelim. Senkronize olma süresini ben cihazın fazla yorulmaması için 60 dakika olarak belirliyorum. Sizde sürenizi kendiniz belirleyebilirsiniz. Comments alanında bir açıklama yazarak OK ile ayarlarımızı kaydedelim.

USOM txt linkinde yer alan içerikle cihazımızda URL kategori alanında Usom_Zararli_Linkler_Kategorisi olarak gözükecek.

Biz farklı kurallarda sıkılaştırma arttırmak için şimdi ise zararlı ip adreslerinin tanımlamasını yapacağız. +Create New ile yeni bir tanımlama yapalım.

Zararlı ip listesini ekleyeceğimiz için IP Address butonuna tıklayalım.

Bir önceki Connector tanımındaki işlemlerin aynısını yapalım isim ve açıklamalarımızı girelim. OK ile gerekli tanımlamamızın kayıt işlemini tamamlayalım.

Erişime yasaklamalarda kullanacağımız ip connector tanımımız yapıldı. Son olarak Domain tanımlaması yapacağız.

Bu işlem için +Create New butonuna tıklayalım.

Domain Name butonuna tıklayarak tanım ekranını açalım.

İsim ve açıklama bilgilerini farklı geri kalan ayarları aynı yaptıktan sonra OK ile süreci tamamlayalım.

Şu anda Domain dahil yapacak olduğumuz connector tanımları bitti. Bunlar bir kurala bağlı olmadığı sürece tanım olarak kalacak ve bize bir yarar sunmayacaktır. Şimdi bu connectorlerimizi ilgili kurallara bağlayalım.

Öncelikle Security Profiles menüsünde yer alan Web Filter başlığı altında yer alan Web profilimizi açalım.

Görüldüğü gibi zararlı linkler için tanımladığımız URL kategorimiz olan Usom_Zararli_Linkler_Kategorisi Remote Categories başlığı altında yer aldı. Biz buradaki adreslerin zararlı adresler olmasından dolayı, bu adreslere erişimi engellemek için Action olarak Block ayarlaması yaptık. Bu ayarlarla birlikte artık bu profili kullanan policy üzerindeki source kısmındaki kaynaklar bu kategori altında bulunan binlerce sayfaya erişim sağlayamayacak.

Şimdi ise Security Profiles menüsünde yer alan DNS Filter başlığı altında yer alan DNS profiline giriş yapalım.

Burada yine Ramote Categories alanının altına otomatik olarak tanımladığımız Usom_Zararli_Domain_Kategorisi isimli connector bağlantımız geldi. Action olarak Redirect to Block Portal aksiyon belirleyelim. Bu ayarlarla birlikte artık bu profili kullanan policy üzerindeki source kısmındaki kaynaklar bu kategori altında bulunan binlerce sayfaya erişim sağlayamayacak.

Son olarak ise ip bazlı engelleme yapmak için bir kural yazmamız gerekmekte. Firewall & Objects menüsü altında yer alan Firewall Policy ekranında yeni bir kural oluşturalım. Oluşturulacak olan kuralda trafik ayarlarından sonra Destination olarak oluşturduğumuz Usom_Zararli_IP_Kategorisi isimli connector’ü seçelim action olarak DENY seçimini yaptıktan sonra ve OK ile kuralımızı kaydedelim. Bu ayarlarla birlikte artık source kısmındaki kaynaklar belirlenen ip adresi hedeflerine erişim sağlayamayacak.

Bu makalemizin de sonuna geldik. Umarım yararlı olur. Bir başka makalede görüşmek dileğiyle.