Fortigate Firewall Transparent Mod Yapılandırılması

Daha önceden yayınlamış olduğumuz Fortigate makalelerimizde Firewallımızı NAT modda yapılandırmış ve networkümüze NAT modulunde kullanıma hazır hale getirmiştik.

Fortigate firewallımız NAT mod haricinde Route ve Transparent modda da kullanılabilmektedir.

Fortigate Firewall’ ımız NAT ve Route Mod’unda Layer3 özelliklerinide kullanarak çalışmaktadır. Firewallımız NAT ve Route modunda yapılandırıldığı zaman farklı interfacelerindeki farklı IP ve Subnet Masklara sahip networkleri üzerinden gerekli işlemleri (yasak, izin, süzme vb.) yaparak geçirmektedir. Normal şartlar altında Fortigate cihazımızın ( aslında bir bir firewallın ) kullanıma hazır hale getirilmesi bu şekildedir.

Fakat bazı özel durumlar vardır ki firewallımızı NAT ve Route Modunda networkumuz için kullanıma hazır hale getiremeyebiliriz. Bunların nedenlerini örnek vermemiz gerekirse;

İki veya daha fazla noktası farklı ürünler ile IPSEC VPN, Vpn, VOIP vb.. ürünler bulunan ve network yapısına dahil edilecek olan başka bir ürün ile uyumsuzluk yapacak olan networklerde, mevcut yapıyı bozmak, değiştirmek için, bazen ise çok daha pahalı ve iş yükü getirecek durumlar da Transparent Mod bir çözüm oluşturacaktır.

Veya potansiyel bir müşterimiz için firewall ihtiyacını karşılamak adına Müşterimizin networküne DEMO amaçlı olarak ürünümüzü bırakacağız. Demo süresi içerisinde mevcut network yapısını değiştirmektense Trasnparent Modda yapılandırıp, demo sonrasında ürünü networkden çıkartabiliriz ve Mevcut yapıda herhangi bir değişiklik yapmamış olabiliriz.

Transparent Mode yapılandırılmasında, mevcut Layer 3 yapılandırılmasını değiştirmiyoruz. Transparent mod yapılandırılmasında Fortigate Firewallımız mevcut networkun içine, mevcut networkde ki boşta bulunan bir IP adresi atamamız ile dahil etmiş oluyoruz. Tabirde yanlışlık olmadığını varsayarsak Bridge mod olarak yapılandırdığımızı söyleyebiliriz.

Ürünümüz Transparent Modda iken Nat ve Route Modda yapmış olduğu gibi, üzerinden geçen bütün trafiğin, paketlerin virus ve attack taramasını, web filter uygulamasını, mail content filtrelemesini vb. işlemlerini gerçekleştirmektedir.

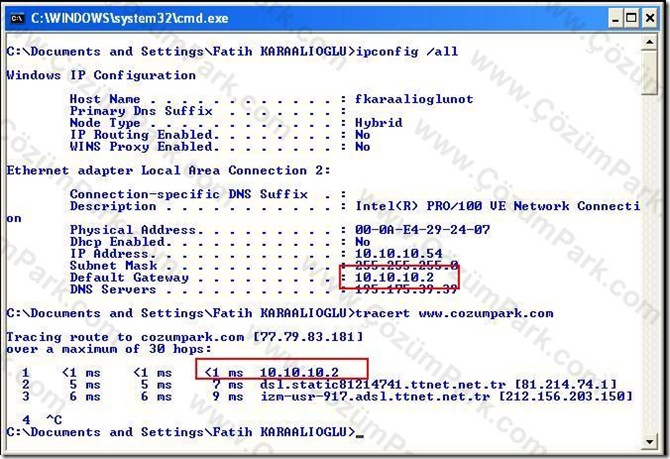

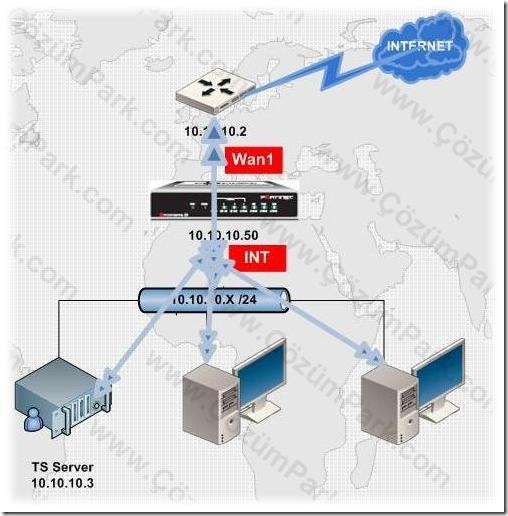

Yukarıda ki topolojide 10.10.10.54/24 Ipadresine sahip clientimiz üzerinde Transparent Mod yapılandırılmasını gerçekleştireceğiz. Ve bu topolojide bütün yapılandırmamızdan sadece ama sadece 10.10.10.54 IP adresine sahip clientimiz etkilenecek.

Yukarıda ki topolojide ki gibi bağlantıları gerçekleştirdikten sonra yapılandırmamıza başlıyoruz.

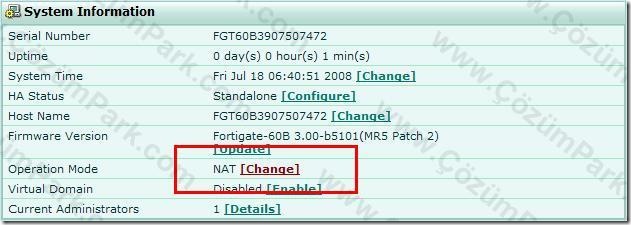

İlk olarak firewallımızın System Information bölümü altında ki Operation Mode bölümünü görüyoruz. Default olarak NAT modunda olup, Chance butonu ile modunu değiştiriyoruz.

Mod bölümünde Transparent bölümüne getirdikten sonra Managment IP/Netmask bölümüne iç networkumuzden, firewallımızı yönetmek için bir IP ataması gerçekleştiriyoruz. Default Gateway bölümüne ise sahip olduğumuz internet çıkışını gerçekleştiren Routerimizin IP adresini yazıyoruz.

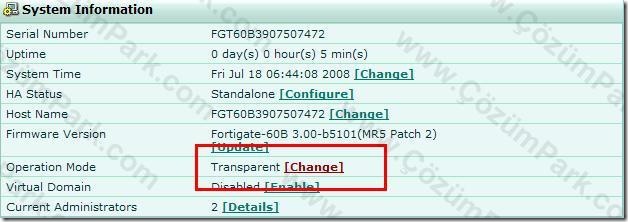

Modumuzu değiştirdikten sonra atamış olduğumuz IP adresinden firewallımıza ulaşıyoruz ve modunun Transparent olduğunu görebiliyoruz.

Firewallımızın modunu Trasnparent olarak değiştirdikten sonra NAT/Route moduna göre değişen özellikleri;

Firewallımızın Router özelliği artık Yok.

System sekmesi altında DHCP ve Certificates bölümlerinin gittiğini görebilmekteyiz.

Firewall sekmesi altında Virtual IP bölümü yok.

VPN bölümü sekmesinde PPTP ve SSL VPN özellikleri artık yok.

Intrusion Protection sekmesinde DoS Sensor özelliğimizde artık yoktur.

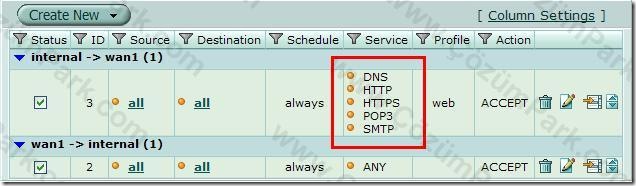

NAT/Route yapılandırılmasında , Firewall / Policy sekmesi altında bulunan default kuralımız yukarıda ki gibi olup, internaldan – wan1’e bütün portlar açıktır.

Transparent Mod yapılandırılmasında ise , Firewall / Policy sekmesi altında bulunan default kuralımız Internaldan – Wan1’e ve Wan1’den – İnternal’a tüm portlar açık olacak şekilde değişmektedir.

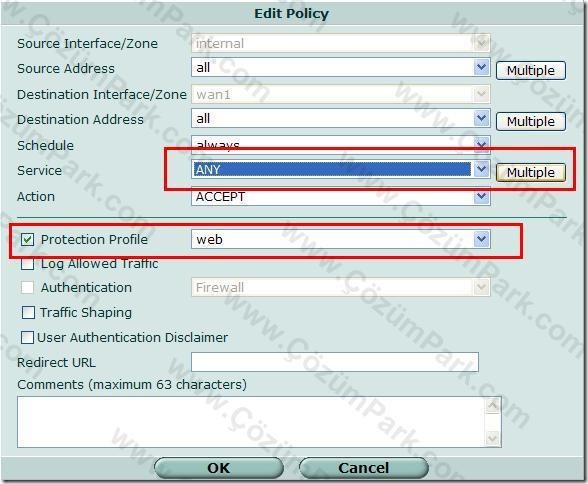

Kurallarımızı diğer modlarda olduğu gibi Edit bölümünden düzenleyebiliyoruz.

Kuralımızın , policymizin içine girdiğimiz zaman Source Interface (kaynak) ve Destination İnterface (hedef) bölümleri haricinde gerekli değişiklikleri yapabiliyoruz.

Yapacak olduğumuz ilk eylem Service ksımında ANY (hep şey) olan protokolümüzü, ihtiyaçlarımız doğrultusunda değiştirmek üzere MULTIPLE (çoklu) olarak düzenliyoruz.

Düzenlememiz sonrasında Protection Profile kısmında daha önceden oluşturmuş olduğumuz Protection Profilemizi Kuralımıza atıyoruz.

Protection Profile yapılandırılması için Fortigate UTM Firewall uzerinde WEB Filter Uygulaması makalesinden yararlanabilirsiniz.

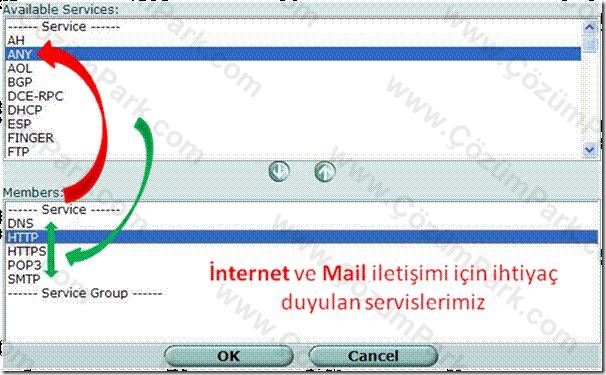

Multiple bölümü içerisinde internet çıkışımız için ihtiyaç duyulan portları Available Services bölümü içinden (ust kısımdan), Members bölümü içine (alt kısım) taşıyoruz ve Members bölümü içinde olan ANY’i Available Services bölümüne taşıyoruz.

Bu düzenleme ile kuralımız sadece internet erişimine izin verecektir.

Düzenlememizden sonra kuralımız yukarıda ki hali alıp, web ve mail trafiğine izin vermektedir.

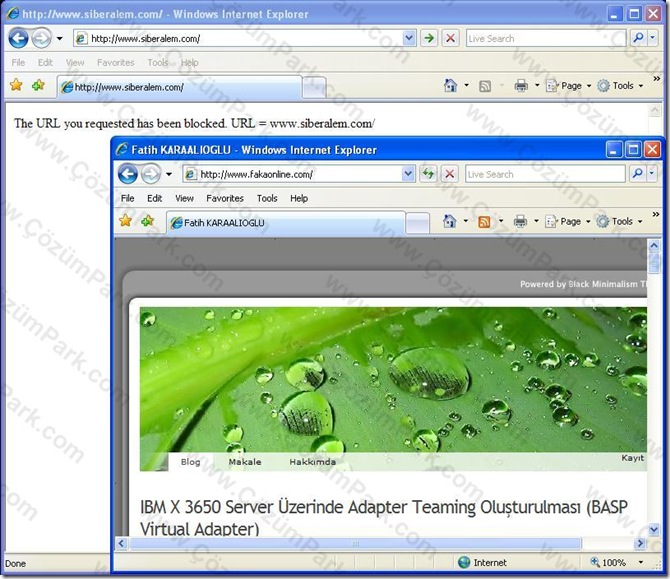

VE firewallımız arkasında bulunan Clientimiz yasaklı olan bir web sayfasına girememekte olup, izin verilen diğer web sayfasına iletişimde bulunmaktadır.

Clientimiz üzerinden hangi yollar izlenilerek web sayfasına ulaştığını kontrol ettiğimizde ise, ilk gitmiş olduğu Hop (hedef), İnternet iletişimimizi gerçekleştirmiş olduğumuz Router (ADSL Modemimiz) olduğunu görebilmekteyiz.

Firewallımız transparent mod içinde olduğu için görülememektedir.

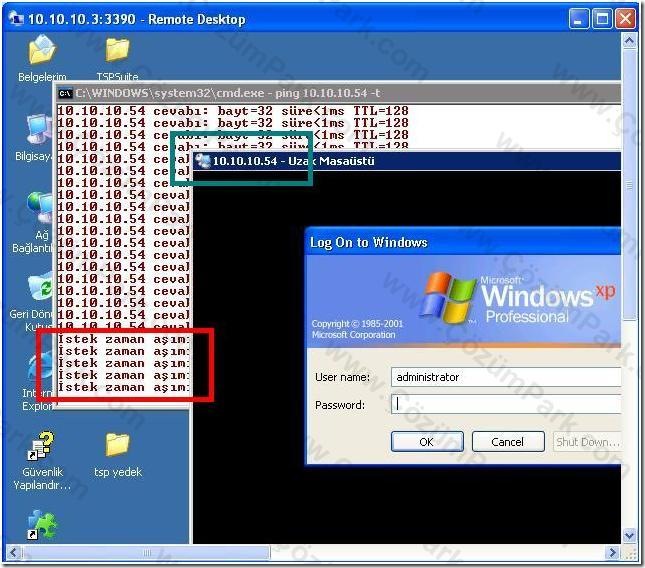

Not : Tracert komutunu yani gidilen hopları görebilmek adına Internaldan Wan1’e olan 3 numaralı ID’ye sahip Policymiz içine Tracert protokolünüde ekledim. Eklemeseydim bu bölümde istek zaman aşımına uğradığı uyarısı karşımıza gelecekti.

İçeriden dışarıya (Internaldan WAN1’e ) kuralımızdan sonra, dışarıdan içeriye (WAN1’den Internal’a) kuralımızı düzenleyeceğiz.

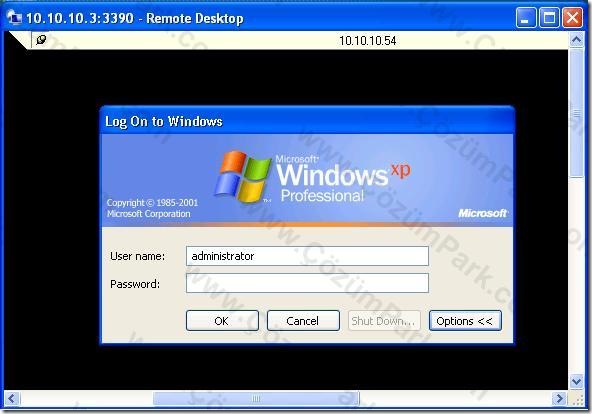

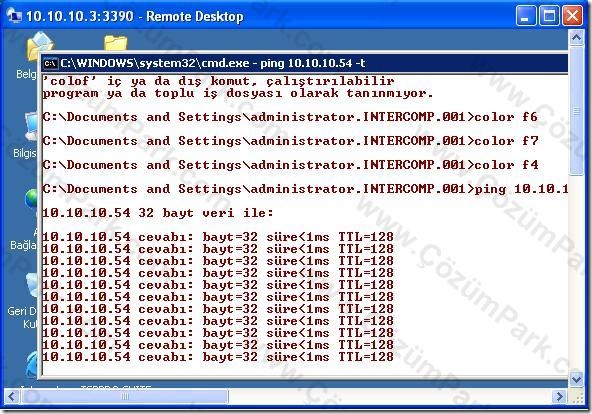

Not : 10.10.10.54 IP adresli Clientimizin 10.10.10.3 numaralı Terminal Serverimiza Uzakmasaüstü iletişimi yapabilmesi için TCP IP 3390 (TS default portu değiştirilmiştir) numaralı, portu Internaldan Wan1’e olan 3 numaralı ID’ye sahip Policymiz içine RDP ALLOW olarak oluşturduğum özelleştirilmiş protokolünü ekledim

Gerekli ayarlar yapıldıktan sonra 10.10.10.54 numaralı clientimiz, 10.10.10.3 numaralı Terminal Serverimiza gidiyor ve TS serverimizda clientimiza 3389 numaralı RDP portu ile gelebilmektedir.

Terminal Serverimizin Clientimiza gelebilmesi için herhangi bir eylem gerçekleştirmiyorum sebebi ise zaten WAN1’den Internal’a tüm portlarımız (ANY) olarak izinlidir.

Yukarıda ki resimden de anlaşılacağı üzere Terminal Serverimiz Clientimiz ile her türlü istekde bulunabilmektedir.

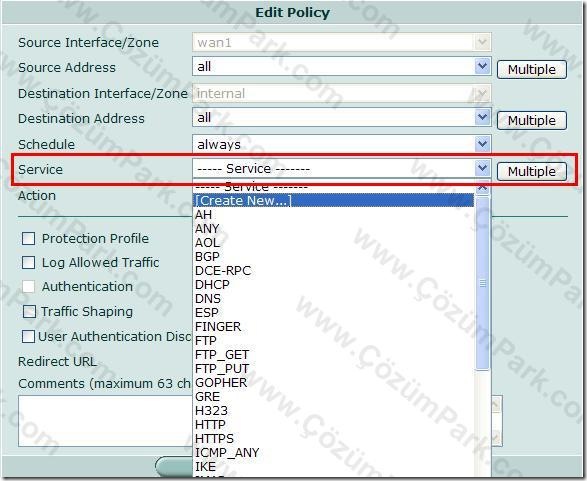

Wan1’ den internal’a gelen istekleri düzenlemek adına iki numaralı ID’ ye sahip policymizi editliyoruz.

Policymizin içinde Service bölümü altında ihtyiaç duyulan servisleri Multiple olarak seçip izin verebileceğimiz gibi sadece ilgili bir protokolede izin verebiliriz. Eğer ihtiyaç duyulan servisimiz Firewallımız içinde ki tanımlı servislerde yok ise Create NEW bölümü ile özel bir servis atayabiliriz.

RDP protokolünü eklemek adıan Create NEW butonuna tıklıyoruz.

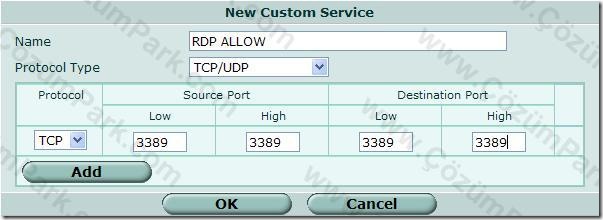

New Custom Service Bölümünde 3389 Protokolomuzu ekliyoruz.

Add bölümü ile birden fazla servisi aynı grup altına toplayabiliriz.

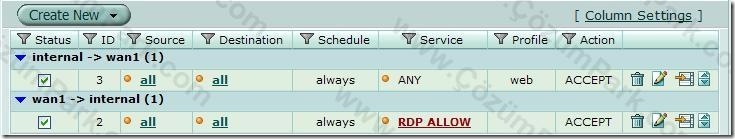

Kuralımızı düzenleyip, uyguladıktan sonra 2 numaralı ID’ ye sahip Wan1’ den Internal’a olan kuralımızın Service bölümünde sadece ama sadece RDP ALLOW servisine izin verildiğini görebilmekteyiz.

Kuralımız uygulandıktan sonra Terminal Serverimiz, Clientimiza Uzakmasa üstü protokolü ile bağlandığını ama izin verilmediği için ping isteklerinin bloklandığını görebilmekteyiz.

Firewall yapılandırmamızı tamamladıktan sonra Firewallımızı Transparent Mod olarak networkümüze konuşlandırabiliriz.

Eğer firewallımızı Demo amaçlı olarak bir networke konuşlandıracaksak, mevcut networkde internet kesintisinin algılanmasını minimum seviyede tutmak adına Firewallımızın elektiriğini verip WAN1 portu bağlantısını gerçekleştirmeden Servislerinin geldiğini ve açıldığını görelim. Servisler geldikten sonra Modem ile SW arasında ki kabloyu çıkartıp Firewallımızın WAN1 poruna hızlı bir şekilde bağlarsak internet kesintisi sadece ama sadece kabloyu çıkart tak daki hızımıza bağlı olarak değişecektir. Yani saniyelik bir olaydır.

Farklı Fortigate Transparent Mod topolojilerini ve network diyagramları için aşağıda ki linkten yararlanabilirsiniz.

http://kc.forticare.com/redirfile.asp?id=183&SID

Fatih KARAALİOĞLU