Fortigate Firewall’da IPS Imzası Nasıl Ayarlanır

Firewallımızdan web sunucumuza atak algılandığını loglardan gördüğümüz vakit yapmamız gereken 2 çözüm mevcut.

Çözüm 1 – öncelikle dışardan içeriye yapılan atakla ilgili loglardan yapılan atağın imzasını alırız ve buna göre dışarıdan içeri gelen port üzerine bu atak ile alakalı ayarlama yapılır.

Çözüm 2 – Dışarıdan hep aynı ip adresinden saldırı oluyorsa bu ipnin dışardan içeri erişimini bir policy yazarak deny yaparak kesebiliriz.

Ama bilinmesi gereken 2. İşlemi yaptığımız vakit eğer atak yapan kişi sizi kafaya taktı ise farklı ipler üzerinden de bunu denemeye çalışacaktır.

Önerilen yapılan atak ile alakalı ips imzası yazmaktır.peki madem ips var neden biz bunu manuel yapıyoruz. Bazı özel uygulamalar direk olarak drop edilerek kapatılırsa sorun yaşayabiliyoruz

Aynı zamanda yapılan bu droplar firewall performanıda etkilemekte.Bu yüzden ips loglarını takip ederek gereken atağa karşı gerekli uygulamayı yapmalıyız.

Aşağıda sırası ile işlemleri takip edelim

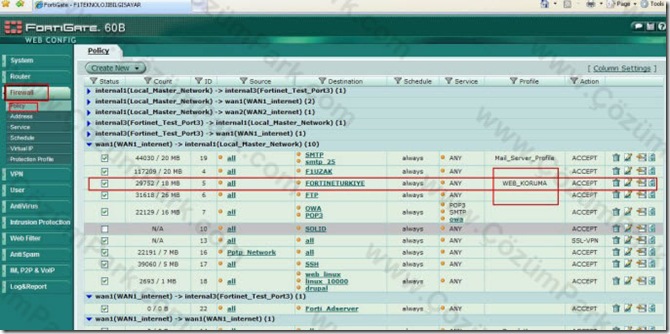

Önce dışardan web sunuculara gelen policyde hangi profile kullanıyor ona bakıyoruz

Resim 1

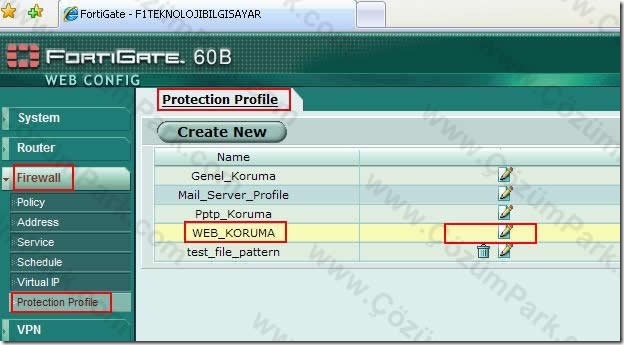

Sonra firewall-protection profile kısmından burda seçilmiş olan protection profile’ı edit yapıyoruz.

Resim 2

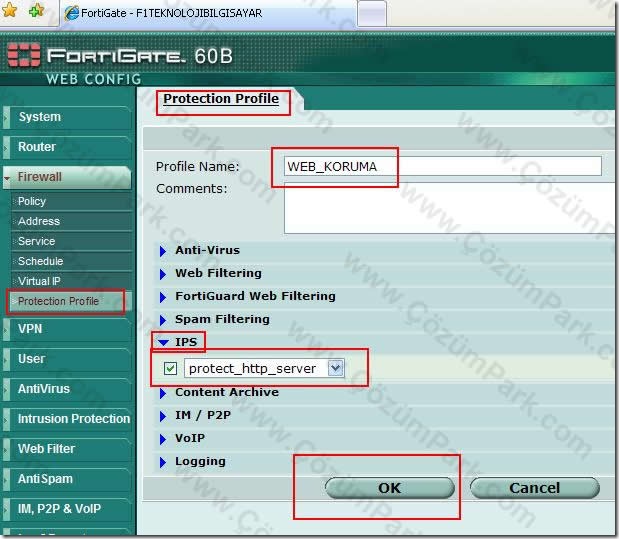

Ips kısmında hangi hangi ips sensor kullanılıyor onu görmek için koruma profilini edit yapıyoruz.

Resim 3

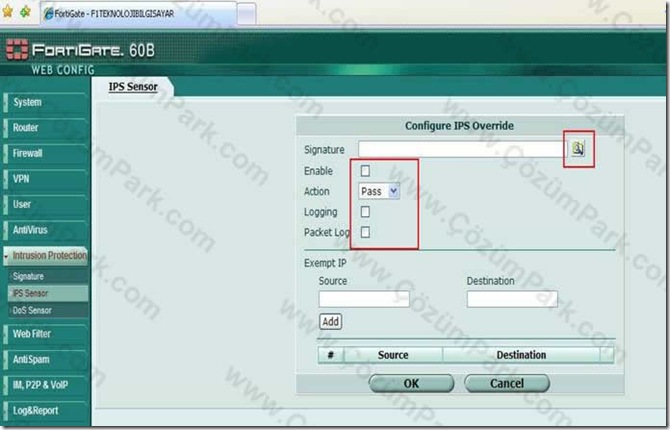

Sonra ips kısmından ips sensor den kullanılan ips i bulup edit yap

Resim 4

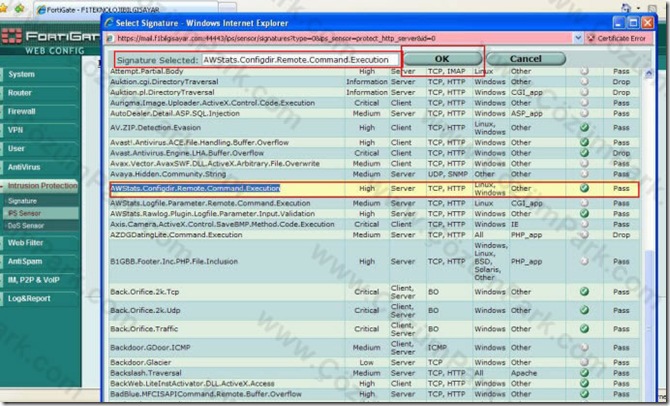

Add Pre-defined Override kısmından var olan ips imzasını buluyoruz.Add Custom Override kısmından manuel bir ips imzası yazdık ise onu seçebiliriz.

Signature kısmında explorer simgesine basıp göz at diyebiliriz.

Resim 5

Lazım olan imzayı buluyoruz aşağıdaki gibi.Tablo harf sıralamasına göre gitmektedir.

Resim 6

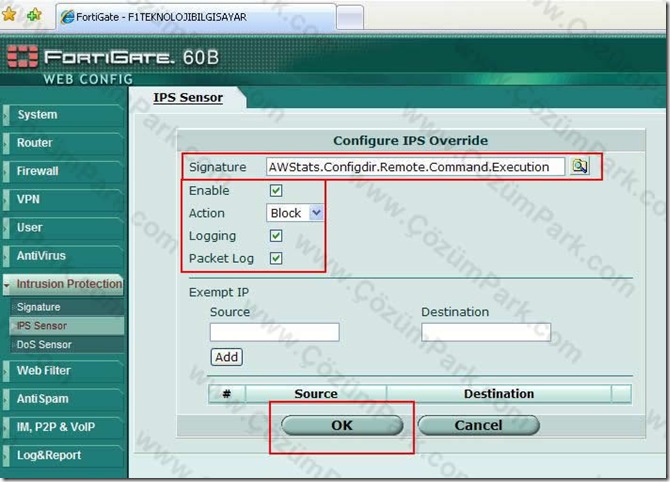

İşlem yapılacak imzayı seçtikten sonra enable,action,logging,packet log kısımlarından ayarlarımızı yapıyoruz

Resim 7

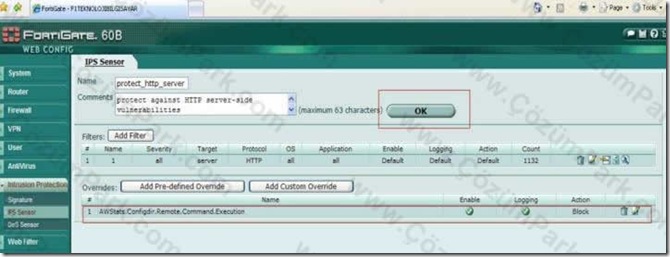

Son olarak aşağıdaki resimdeki gibi imzamızı eklemiş olduk.Ok deyip devam ediyoruz.

Resim 8

Görmüş olduğunuz üzere ips korumamız bu atak için hazır ve kullanılabilinir.

Attack type = Web_app: awstats.Configdir.Remote.Command.Execution