File System Resource Manager FSRM ile Anti-Ransomware List Kullanımı

Windows Server işletim sistemi üzerinde Microsoft tarafından bizlere sunulan pek çok bütünleşik özellikten bir tanesi de File Server sunucu rolü ve onun ile beraber gelen FSRM özelliğidir. Ben bu makalemde hem FSRM kurulum kullanımı hem de bunun üstüne çok popüler bir konu olan Ransomware türevleri için en azından Windows File Server kullanan müşteriler için nasıl temel bir koruma özelliğini devreye alabileceğimizi anlatacağım.

Öncelikle şunu belirtmek isterim ki temel mantık ransomware türevlerinin sürekli olarak dosya uzantılarını değiştirip şifreleyerek gerçekleştirdiği atakları dosya uzantısı bazlı yasaklama ile engellemeye çalışacağız. Ancak unutmayın ki bu son kullanıcı bilgisayarlarını, Windows olmayan dosya sunucularını, CRM, SAP, SQL, Oracle veya aslında Windows file server dışındaki hiçbir sistemi korumaz. Hatta file server üzerinde bile listede bulunmayan yeni bir atak türü gelir ise onda da koruma başarısız olur. Peki madem bu kadar başarılı değil neden makalesini yazıyorsun diye bir soru sorabilirsiniz, malum herkesin bir alım gücü var ve kimi küçük şirketler için en yeni nesil güvenlik ürünlerini almak pek mümkün değil, hal böyle olunca da en azından “hiç yoktan bir güvenlik önemli” olsun tadıyla bu yazıya başladım.

Tabiki yazıya başlamamdaki en büyük motivasyon aslında bu işle uğraşan ve sürekli olarak yeni çıkan dosya uzantılarını güncelleyen bir alt yapının olması.

Tabiki bu makaleyi bundan birkaç yıl sonra okuyanlar için hala bu site var olur mu onu da bilmiyorum.

Şimdi ilk amacımıza dönelim ve diyelim ki Server 2016 da FSRM nasıl kurulur, nasıl çalışır hatta daha önemlisi ne işe yarar?

Temel aslında tüm bu adımları sevgili dostum Rıza son derece güzel bir şekilde burada anlatmış, mutlaka okumanızı tavsiye ediyorum

Makalede olmayan kısımları ben eklemek istiyorum.

Temel olarak FSRM aşağıdaki başlıklarda bize hizmet sunar;

· File Classification Infrastructure

· File Management Tasks

· Quota management

· File screening management

· Storage reports

File Classification Infrastructure

Temel olarak FSRM ile beraber gelen sınıflandırma özelliği sayesinde file server üzerindeki dosyalarımızı belirlediğimiz kriterlere göre sınıflandırabiliriz. Son derece kullanışlı ve önemli bir özellik olan veri sınıflandırma son dönemde GDPR ve KVKK konularından tekrar gündeme gelmiştir. Peki dosyalarımızı neden sınıflandırmak isteriz? Bundan sonraki başlık “File Management Tasks” ile aslında sınıflandırdığımız dosyalarımıza farklı ilkeler atayabiliriz. Bu ilkeler erişim, şifreleme veya yaşlandırma içerebilir.

Bildiğiniz gibi Microsoft 2012 sürümü ile beraber Dynamic Access Control adı altında artık daha gelişmiş dosya ve klasör yetkilendirme, izin mimarisine geçti. Bu sayede artık sadece A kullanıcısı B grubu değil daha fazla değişkenden oluşan izinler verme imkanına kavuştuk. Bu konuda ki bilgiyi de aşağıdaki linkte bulabilirsiniz.

http://tv.cozumpark.com/video/584/Windows-Server-2012-R2-ile-Dynamics-Access-Control-Bolum1

http://tv.cozumpark.com/video/69/Dynamic-Access-Control-Server-2012

http://tv.cozumpark.com/video/220/Windows-Server-2012-Dynamic-Access-Control-DAC

Benzer şekilde erişim ilkesi dışında diğer aksiyonlar içinde veri sınıflandırma bu işin en temel ayağıdır.

File Management Tasks

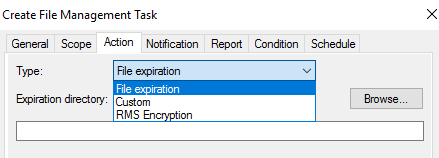

Veri sınıflandırma işleminden sonra File Management işleri sayesinde sınıflandırılan dosyalar için erişim ilkeleri, şifreleme veya yaşlandırma gibi görevlerin yerine getirilmesini sağlayan özelliktir. Aşağıdaki gibi aslında temel görevlerin dışında custom diyerek ek görevler de tanımlayabilirsiniz.

Quota management

Adından da anlaşılacağı üzere file server için kota yönetimi yapmamızı sağlar.

File screening management

Makalemizin konusu olan özellik, yani hangi dosya türlerinin file server üzerinde saklanacağını yönetebildiğimiz özelliktir. Bu konuda çok sorulan bir soru, dosya mp3 ama birisi uzantısını dll olarak değiştirdi, ne olur? Screening dosyaların sadece uzantısına bakar, içeriğini tarayamaz, bu nedenle buradaki koruma temel olarak uzantı bazlı çalışır.

Storage reports

Aklınıza gelebilecek pek çok temel rapor sunar. Duplicate Files, File Screening Audit yani kimlerin ne tür dosyalar kayıt ettiği veya edemediği (etmeye çalıştığı), gruplara göre dosyalar, sahipliğine göre dosyalar, sınıflandırmasına göre dosyalar, büyük dosyalar, en az erişilen, en çok erişen dosyalar gibi pek çok dosya sunucusu raporunu bulabilirsiniz.

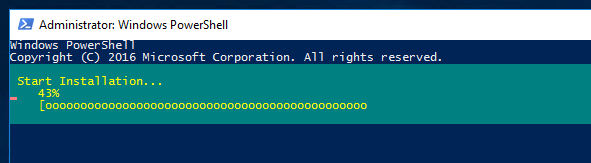

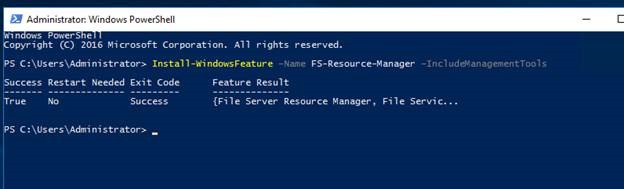

Peki öncelikle hızlıca özelliği yüklüyorum.

Install-WindowsFeature –Name FS-Resource-Manager –IncludeManagementTools

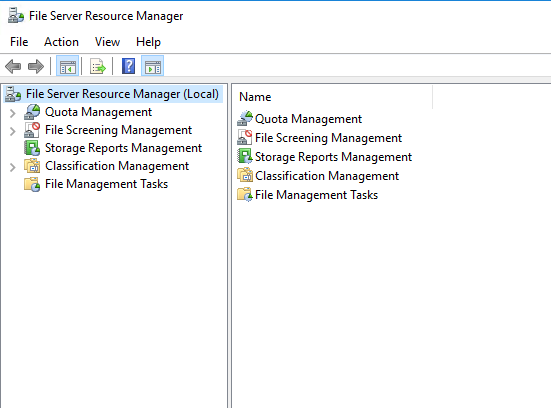

Hızlıca server manager üzerinden konsola gidiyorum

Rıza’ nın makalesinden zaten tüm özellikleri nasıl kullanacağınızı öğrenebilirsiniz. Benim amacım Ransomware için entegrasyon yapmak. Öncelikle ilgili PS’ I aşağıdaki URL adresinden indirelim.

https://fsrm.experiant.ca/installation

Deploy ile başlayan PS dosyasını indirin, önce

Import-Module FileServerResourceManager yazdıktan sonra Deploy PS komutunu çalıştırın.

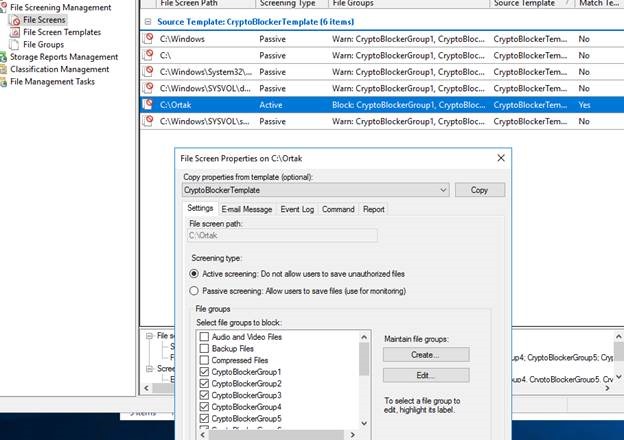

Not: ben test DC de bu makaleyi yazdığım için sysvol gibi paylaşımların olması normal.

Ama ortak isminde gerçek bir file server paylaşımımda var ve bunun için ilgili şablon hazırlanmış durumda. Hemen control edelim.

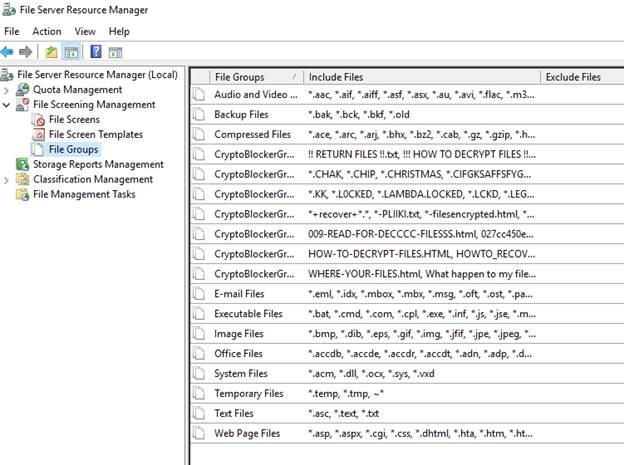

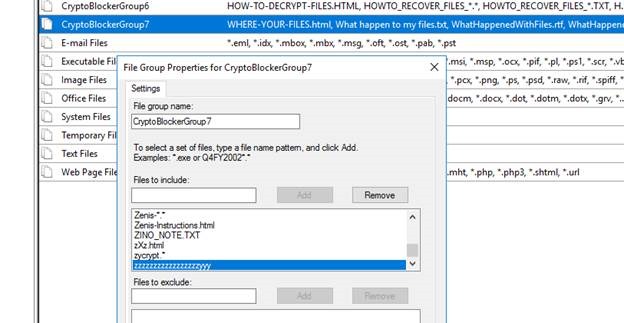

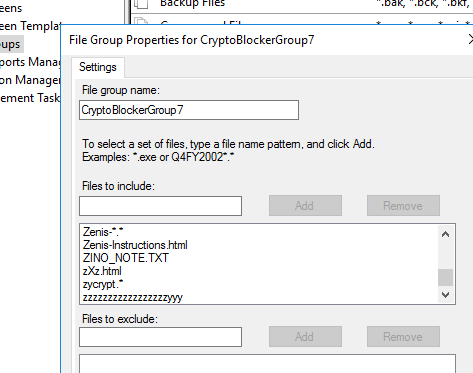

Öncelikle File Groups bölümünü control ediyoruz.

Gördüğünüz gibi CryptoBlocked ile başlayan dosya gruplarını görüyoruz.

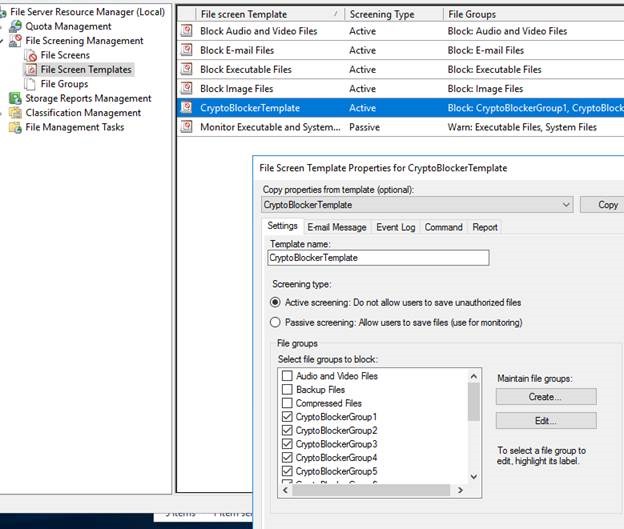

Hemen üstünde File Screen Templates var

Şablon içerisinde ilgili grupları da görüyoruz.

Son olarak paylaşımlar için uygulanan bu şablonları control edelim.

Evet sorunsuz bir şekilde uyguladık.

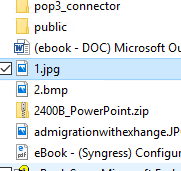

Hızlıca test edelim, örnek bir uzantı seçiyorum.

Seçtiğim uzantı “zycrypt” olsun.

Mevcut file server’ a istemci makineden bağlanıyorum.

Örneğin 1.bmp dosyasını 1.jpg yapacağım öncelikle.

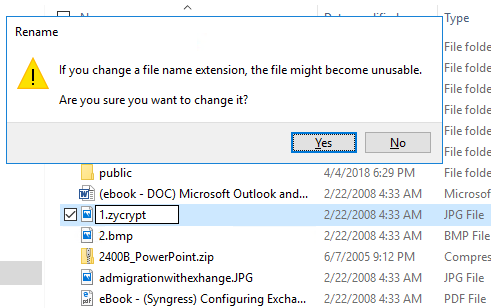

Sorunsuz bir şekilde yaptım, şimdi yasaklanmış olan bir dosya uzantısı olan “zycrypt” deneyeceğim.

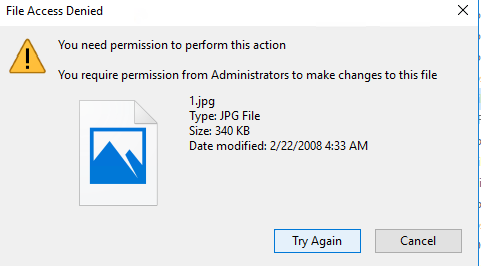

Yes diyorum ama sonuç aşağıdaki gibi;

Özetle sistem 10 numara 5 yıldız çalışıyor.

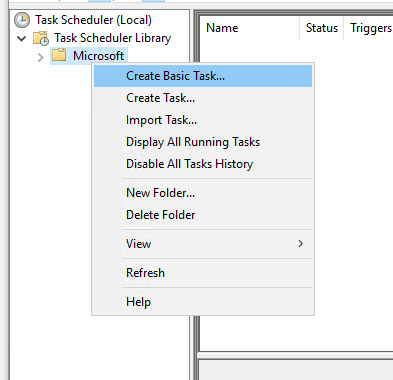

Peki asıl soru bunu sürekli olarak nasıl güncel tutacağımız. Aslında bunun içinde yapmamız gereken tek şey Windows sunucumuzda zamanlanmış bir görev oluşturmak olacaktır.

Öncelikle ilgili PS dosyasını C:\Komut şeklinde sabit bir dizine koyun.

Daha sonra zamanlanmış görevleri açın ve yeni bir task oluşturun.

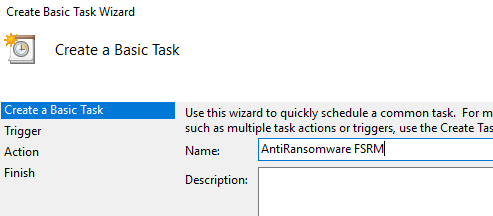

Bir isim vererek ilerliyoruz.

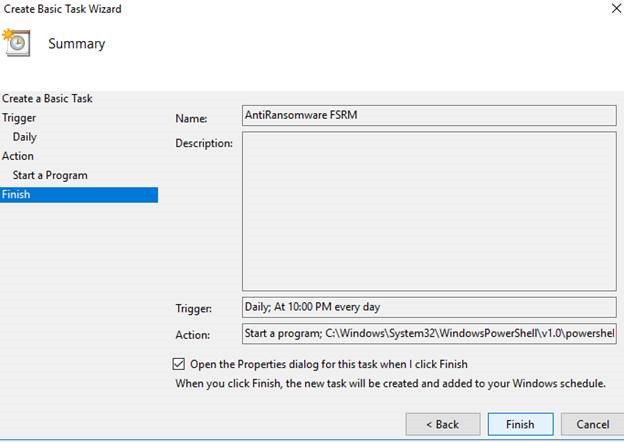

Günlük, her gün 22:00 de çalışacak şekilde ayarlıyorum, siz isterseniz bunu günde birkaç kez olacak şekilde ayarlayabilirsiniz ama bu kadar hızlı yani av veri tabanı gibi değil sonuçta bu belki haftada bir ancak güncelleniyordur.

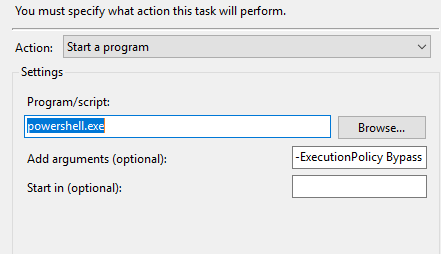

Start a program seçeneği ile ilerlerseniz eğer aşağıdaki gibi bir ekran çıkacaktır karşınıza.

Powershell.exe

-ExecutionPolicy Bypass c:\komut\DeployCryptoBlocker.ps1 -RunType $true -Path c:\komut

İlgili alanları yukarıdaki gibi dolduruyoruz.

Son olarak Open the Properties kutucuğunu işaretleyerek Finish düğmesine basıyoruz. Hemen ardından ilgili zamanlanmış görev için ayarlar penceresi açılacaktır.

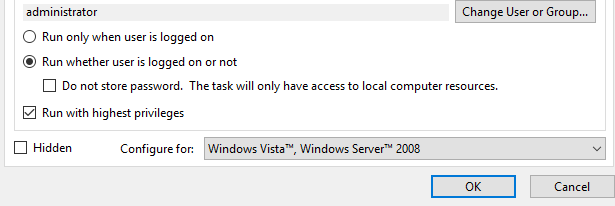

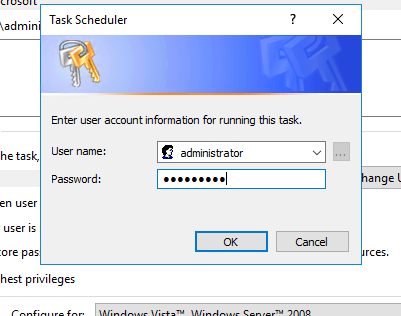

Alt bölümde siz logon olsanız da olmasanız da çalışması ve yine çalışırken yetki kullanımı için izin vermeniz gerekiyor. Sonra ok düğmesine basarak sizden yetkili bir hesap istenecektir.

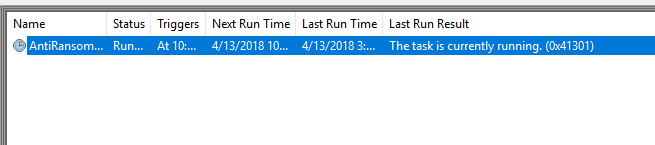

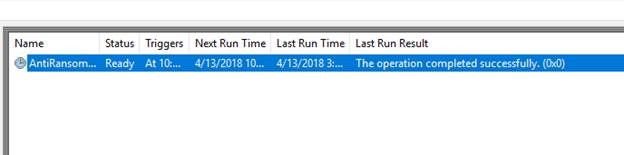

Çalıştığını nasıl anlayacağız?

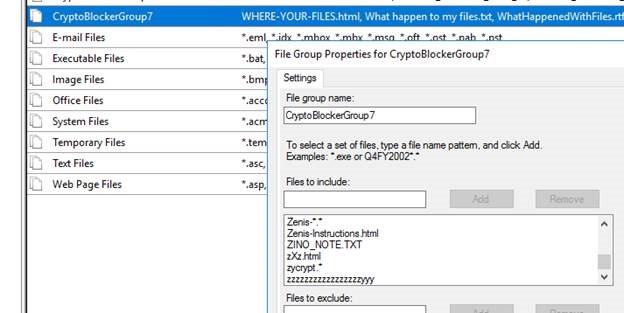

İlgili gruplardan örneğin 7 içerisinden bir dosya uzantısını silelim.

En alttaki zzz ile başlayanı siliyorum ve zamanlanmış görevi çalıştırıyorum.

History bölümünden görevin tamamlanıp tamamlanmadığını görebilirsiniz.

Şimdi tekrar ilgili grup içerisindeki uzantıyı kontrol ediyorum.

Evet tekrar zzz ile başlyan uzantının eklendiğini görebiliyoruz.

Umarım faydalı bir Makale olmuştur, bir sonraki makalemde görüşmek üzere.

Hakan hocam anlatım için teşekkürler, 1 sene önce Server 2019 FSRM ye kurulum yaptım kullanıyorum. CryptoLocker şifreleme algoritması Github sayfasında olduğu sürece bunu uygulayan hacker ve lamer gruplar her zaman artacak, her zaman yeni dosya uzantıları türeyecek.

Virüsü uygulayan gibi düşünürsek, neden her zaman aynı uzantıyı kullansın ki? her saldırıda farklı uzantılar dener.

Bu listede güncelliğini koruyamaz.

File serverda bizim sitemde çok fazla dosya uzantısı bulunmuyor, FSRM ye şöyle ayar yapsak veya yapılabiliyor mu, .doc,.docx,xls,.xlsx,.zip,.rar vs. bunun haricinde hiçbir dosyaya izin vermesin sadece belirttiğim dosyaya izin versin istiyorum.

Belirtilen uzantı haricinde hiçbir dosyaya izin vermesin, dizine dosya.doc.zycrypto adında dosya geldiğinde izin vermeyecek.

Devamlı uzantı engellemenin bir sınırı yok, bu şekilde bypass edilemiyorsa daha mantıklı ve zahmetsiz olur düşüncesindeyim.