Exchange Server’lar Neden LSA Korumasına İhtiyaç Duyar? Kimlik Bilgisi Güvenliği İçin Kritik Adımlar

Siber güvenlik tehditleri gün geçtikçe daha sofistike hale gelirken, kimlik bilgilerini hedef alan saldırılar kritik önem taşımaktadır. Özellikle Microsoft Exchange sunucuları, Active Directory ile entegre yapısı ve yüksek yetkili hesaplarla çalışması nedeniyle saldırganlar için potansiyel bir hedef olabilir.

Son dönemde, Local Security Authority (LSA) süreci ile ilişkili güvenlik açıklarının kullanılarak kimlik bilgisi elde edilebileceğine dair çeşitli raporlar bulunmaktadır. Bu tür saldırılarda, LSASS.exe (Local Security Authority Subsystem Service) süreci üzerinden kimlik bilgileri elde edilebilir ve yetkili hesaplar ele geçirilerek sistemlerde yetkisiz erişimler sağlanabilir.

Peki, LSA zafiyeti nasıl kullanılabilir? Exchange sunucularında kimlik bilgileri nasıl elde edilebilir? Ve en önemlisi, bu tür saldırılara karşı nasıl korunabiliriz?

Bu makalede, LSASS.exe üzerinden kimlik bilgisi elde etme yöntemlerini, potansiyel riskleri ve Exchange sunucularını bu tür tehditlere karşı nasıl daha güvenli hale getirebileceğimizi detaylı olarak ele alacağız.

LSA ve LSASS Nedir ve Neden Kritik Öneme Sahiptir?

LSA (Local Security Authority – Yerel Güvenlik Yetkilisi), Windows işletim sistemlerinde kimlik doğrulama ve güvenlik politikalarını yöneten temel bileşenlerden biridir. Kullanıcıların sisteme giriş yapmasını sağlayan ve erişim haklarını kontrol eden bir mekanizma olarak çalışır.

LSA, aşağıdaki güvenlik işlemlerini gerçekleştirir:

- Kimlik doğrulama işlemleri (Authentication)

- Yetkilendirme ve erişim kontrolü

- Kullanıcı oturumlarını yönetme

- Active Directory ile entegrasyon

- Güvenlik politikalarını denetleme

Windows sistemlerinde yerel ve uzak kullanıcı oturum açma işlemleri, LSA tarafından yönetilir. Bu nedenle, LSA’nın güvenli bir şekilde çalışması, sistemin bütünlüğünü korumak açısından kritik bir rol oynar.

LSA ve LSASS Neden Kritik Öneme Sahiptir?

LSASS, kullanıcıların kimlik bilgilerini (örneğin, NTLM hash’leri ve Kerberos biletleri) bellekte sakladığı için siber saldırganların öncelikli hedeflerinden biridir. Kimlik bilgisi hırsızlığı saldırıları genellikle LSASS sürecini hedef alır ve aşağıdaki riskleri doğurabilir:

Kimlik Bilgisi Hırsızlığı (Credential Theft):

- Mimikatz, ProcDump veya Task Manager gibi araçlar kullanılarak LSASS bellek dökümü alınabilir.

- Bu bellek dökümünde, kullanıcı şifreleri veya NTLM hash’leri elde edilebilir.

- Pass-the-Hash (PtH) veya Pass-the-Ticket (PtT) saldırıları gerçekleştirilerek sistemler ele geçirilebilir.

Yetkisiz Erişim (Privilege Escalation):

- LSASS, domain yöneticisi (Domain Admin) hesaplarının kimlik bilgilerini barındırabilir.

- Eğer saldırgan LSASS sürecinden şifreleri ele geçirirse, yetkili hesapları kullanarak Active Directory içinde hareket edebilir.

Lateral Movement (Yanal Hareket) ve DCSync Saldırıları:

- Ele geçirilen kimlik bilgileri kullanılarak, başka sunuculara veya istemcilere yetkisiz erişim sağlanabilir.

- DCSync saldırılarıyla, saldırgan bir domain controller gibi davranarak tüm kullanıcı bilgilerini çalabilir.

LSASS Üzerinden Exchange Sunucusundaki Şifrelerin Ele Geçirilme Yöntemleri!

Windows üzerinde çalışan LSASS süreci, kullanıcıların giriş bilgilerini geçici olarak bellekte tutar. Eğer bir saldırgan LSASS sürecinden bellek dökümü alabilirse, içindeki NTLM hash’leri veya Kerberos biletlerini çıkarabilir.

Korumla Yönetmleri Nelerdir?

Microsoft’un sunduğu LSASS koruma mekanizması ile, LSASS süreci korunan bir süreç (Protected Process Light – PPL) olarak çalıştırılır.

LSASS Bellek Erişimini Engelleme

Normalde, bir saldırgan LSASS bellek dökümü alarak şifreleri veya NTLM hash’leri elde edebilir. LSASS koruması etkinleştirildiğinde:

LSASS süreci yalnızca Windows tarafından imzalanmış ve doğrulanmış modülleri çalıştırabilir.

Kod enjeksiyon saldırıları engellenir.

Mimikatz gibi araçların LSASS bellek dökümüne erişimi engellenir.

Dijital İmzalama ile LSASS Plug-in ve Sürücü Kısıtlaması

LSASS içine yüklenecek tüm sürücü ve bileşenlerin Microsoft tarafından dijital olarak imzalanması gerekmektedir.

Eğer bir bileşen Microsoft tarafından imzalanmamışsa LSASS içine yüklenemez.

Bu, kötü amaçlı yazılımların LSASS sürecine entegre edilmesini engeller.

Biz bu işlemleri iki Faz halinde uygulayacağız. Faz 1 – Audit açmak, Faz 2 – Ayarları etkinleştirmek.

Başlamadan önce dikket edilemsi gerekenler aşağıdaki gibidir;

Eklentiler veya Sürücüler İçin Korunan İşlem Gereksinimleri

Bir LSA eklentisinin veya sürücüsünün korumalı bir işlem olarak başarıyla yüklenebilmesi için aşağıdaki şartların sağlanması gerekmektedir:

- İmza Doğrulaması

- LSA’ya yüklenen tüm eklentilerin Microsoft tarafından dijital olarak imzalanması gerekmektedir.

- İmzalanmamış veya Microsoft imzası taşımayan eklentiler LSA’ya yüklenemez.

- Örnekler: Akıllı kart sürücüleri, kriptografik eklentiler ve parola filtreleri.

- LSA’ya yüklenen tüm eklentilerin Microsoft tarafından dijital olarak imzalanması gerekmektedir.

- WHQL Sertifikası Gerekliliği

- Akıllı kart sürücüleri gibi sürücüler WHQL Sertifikası kullanılarak imzalanmalıdır.

- WHQL sertifikasına sahip olmayan LSA eklentileri, Microsoft’un dosya imzalama hizmeti ile imzalanmalıdır.

- Akıllı kart sürücüleri gibi sürücüler WHQL Sertifikası kullanılarak imzalanmalıdır.

- Microsoft Güvenlik Geliştirme Yaşam Döngüsü (SDL) Uyum Zorunluluğu

- Tüm eklentiler Microsoft’un Güvenlik Geliştirme Yaşam Döngüsü (SDL) süreç kılavuzuna uygun olmalıdır.

- SDL sürecine uyulmayan eklentiler, Microsoft tarafından imzalansa bile yüklenemeyebilir.

- Tüm eklentiler Microsoft’un Güvenlik Geliştirme Yaşam Döngüsü (SDL) süreç kılavuzuna uygun olmalıdır.

Best Practices

LSA korumasını etkinleştirmeden önce, kurulum ve test süreçlerinde dikkat edilmesi gereken noktalar:

- Kullanılan Tüm LSA Eklentilerini ve Sürücüleri Tanımlayın

- Microsoft dışı sürücüler ve eklentiler (örn. akıllı kart sürücüleri, şifreleme eklentileri) dahil tüm bileşenleri belirleyin.

- Parola filtreleri veya parola değişiklik bildirimleri gibi dahili geliştirilmiş yazılımlar olup olmadığını kontrol edin.

- Microsoft dışı sürücüler ve eklentiler (örn. akıllı kart sürücüleri, şifreleme eklentileri) dahil tüm bileşenleri belirleyin.

- LSA Eklentilerinin Microsoft Sertifikası ile İmzalandığını Doğrulayın

- Tüm LSA bileşenlerinin Microsoft tarafından dijital olarak imzalandığından emin olun.

- İmzasız veya yanlış imzalanmış eklentiler, LSA koruması altında çalışmayacaktır.

- Tüm LSA bileşenlerinin Microsoft tarafından dijital olarak imzalandığından emin olun.

- İmzalı Eklentilerin LSA İçinde Çalışabilirliğini Test Edin

- Tüm bileşenlerin düzgün bir şekilde çalıştığından emin olun.

- LSA’ya yüklenmeye çalışılan ancak yüklenemeyen eklentileri belirlemek için denetim (audit) günlüklerini analiz edin.

- Tüm bileşenlerin düzgün bir şekilde çalıştığından emin olun.

LSA Korumasını Etkinleştirmenin Sınırlamaları

- Özel LSA Eklentileri İçin Hata Ayıklama (Debugging) Mümkün Değildir

- LSA koruması etkin olduğunda, özel bir LSA eklentisi hata ayıklanamaz.

- LSASS’e hata ayıklayıcı (debugger) bağlanamaz.

- Çalışan korumalı işlemler için hata ayıklama desteği mevcut değildir.

- LSA koruması etkin olduğunda, özel bir LSA eklentisi hata ayıklanamaz.

LSA Eklentileri ve Sürücüleri İçin Denetim (Audit)

LSA korumasını etkinleştirmeden önce, hangi eklentilerin yüklenemeyeceğini görmek için audit modu kullanılmalıdır.

- Denetim Modu Etkinleştirildiğinde LSASS Yükleme Sorunlarını Görebilirsiniz

- Denetim modundayken, sistem, LSA koruması etkinleştirildiğinde hangi eklentilerin çalışmayacağını belirlemek için olay günlüğüne kayıt alır.

- Engellenen sürücüler veya eklentiler hakkında hata mesajları üretir, ancak yüklemeleri engellemez.

- Denetim modundayken, sistem, LSA koruması etkinleştirildiğinde hangi eklentilerin çalışmayacağını belirlemek için olay günlüğüne kayıt alır.

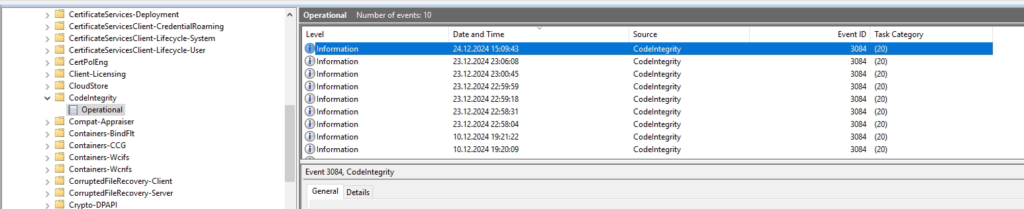

- Denetim Günlüklerine Erişim

- Olay Günlüğü (Event Viewer) konumu:

“Uygulama ve Hizmet Günlükleri > Microsoft > Windows > CodeIntegrity > Operational”

- Olay Günlüğü (Event Viewer) konumu:

- Denetim Modu Aktifleştirme

- Denetim modu, Windows 11 sürüm 22H2 ve sonrası cihazlarda varsayılan olarak etkindir.

- Manuel olarak aktifleştirmek için aşağıdaki adımlar izlenebilir:

- Denetim modu, Windows 11 sürüm 22H2 ve sonrası cihazlarda varsayılan olarak etkindir.

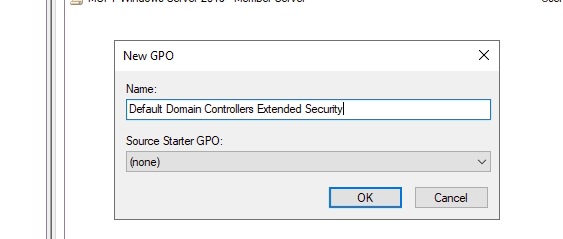

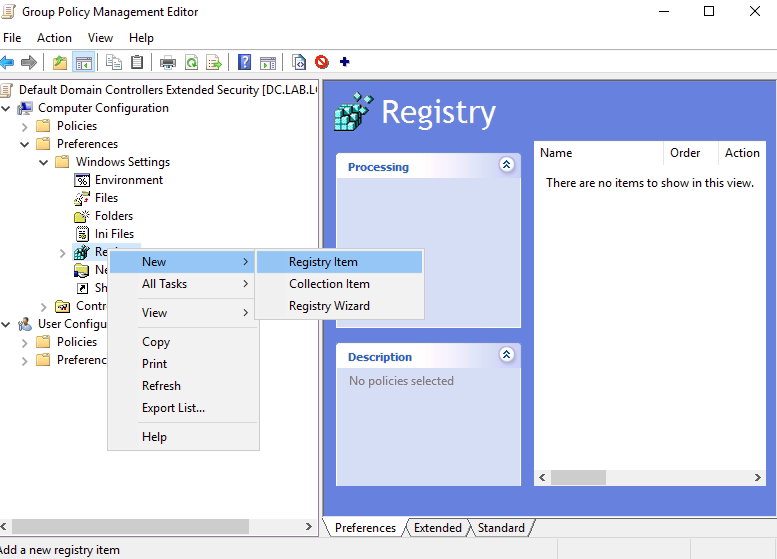

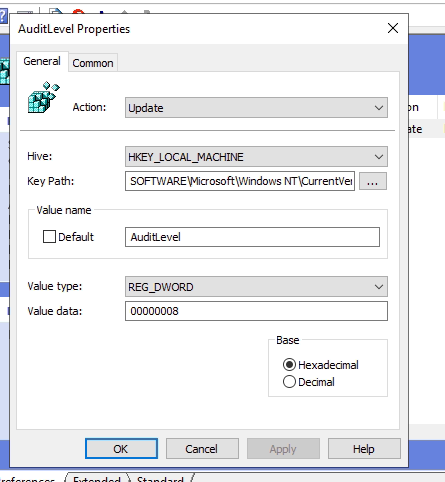

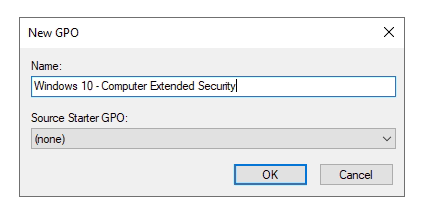

FAZ 1 GPO İle Audit Mod Açma

İlk olarak DC, Server ve Client bilgisayarlarda Audit mod u açıyoruz.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\LSASS.exe AuditLevel=dword:00000008

LSASS.exe’nin Yükleyemediği Eklentileri ve Sürücüleri Belirleme

LSA koruması etkinleştirildiğinde, sistem LSASS.exe tarafından yüklenemeyen tüm eklentileri ve sürücüleri belirlemek için olay günlükleri oluşturur. Eklenen LSA korumasını etkinleştirdikten sonra, olay günlüklerini analiz ederek hangi eklenti ve sürücülerin yüklenemediğini tespit edebilirsiniz.

Event Konumu

LSA koruma modunda yüklenemeyen eklenti ve sürücüleri görmek için Event Görüntüleyicisi’nde aşağıdaki yolu kullanabilirsiniz:

“Applications and Services Logs > Microsoft > Windows > CodeIntegrity“

Bu bölümde aşağıdaki olayları kontrol etmelisiniz

Kritik Olaylar ve Anlamları

Event 3033

- Ne Anlama Geliyor?

- Bir kod bütünlüğü denetimi (Code Integrity Check), LSASS.exe tarafından Microsoft imza gereksinimlerini karşılamayan bir sürücünün yüklenmeye çalışıldığını tespit ediyor.

- Bir kod bütünlüğü denetimi (Code Integrity Check), LSASS.exe tarafından Microsoft imza gereksinimlerini karşılamayan bir sürücünün yüklenmeye çalışıldığını tespit ediyor.

- Olası Nedenler:

- Eklenti veya sürücü Microsoft tarafından imzalanmamış olabilir.

- WHQL Sertifikası olmayan veya doğru şekilde imzalanmamış sürücüler LSA tarafından engellenebilir.

- Eklenti veya sürücü Microsoft tarafından imzalanmamış olabilir.

Event 3063

- Ne Anlama Geliyor?

- LSASS.exe, Paylaşılan Bölümler (Shared Sections) için güvenlik gereksinimlerini karşılamayan bir sürücüyü yüklemeye çalıştı.

- LSASS.exe, Paylaşılan Bölümler (Shared Sections) için güvenlik gereksinimlerini karşılamayan bir sürücüyü yüklemeye çalıştı.

- Olası Nedenler:

- Sürücü veya eklenti, bellek paylaşımı (Memory Sharing) yapan bir bileşen olabilir.

- Bazı programlama teknikleri, aynı güvenlik bağlamını kullanan işlemler arasında veri paylaşımına izin verir, ancak bu tür işlemler güvenlik açıklarına neden olabilir.

- Sürücü veya eklenti, bellek paylaşımı (Memory Sharing) yapan bir bileşen olabilir.

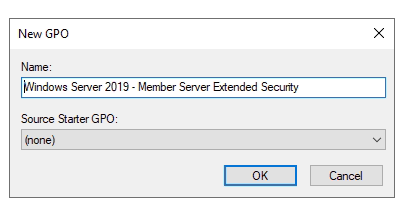

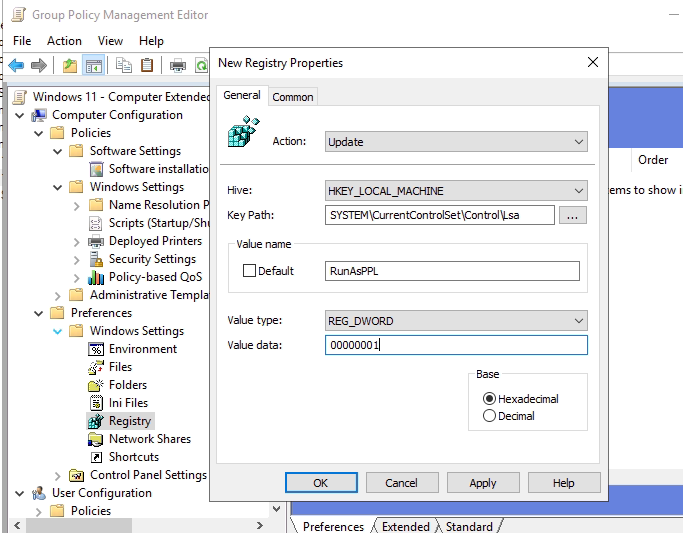

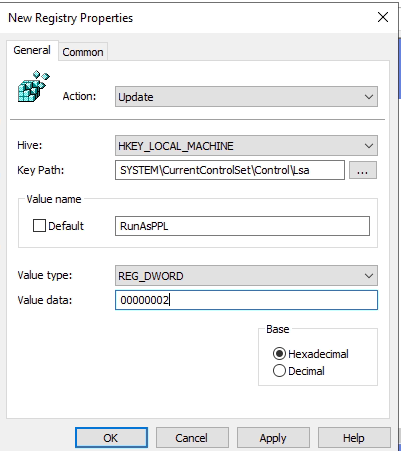

FAZ 2 – Etkinleştirme

Event’lerdeki tüm logları analiz edip sorunlar çözdükten sonra LSA’ı aktif edebiliriz. Güvenli Önyükleme (Secure Boot) veya UEFI kullanan x86 ve x64 tabanlı cihazlarda LSA korumasını etkinleştirdiğinizde, UEFI değişkenini cihazın firmware’inde saklayabilirsiniz.

UEFI ile LSA Koruması

- LSASS korumalı cihazın firmware’inde (UEFI) saklanır.

- Kayıt defterini değiştirerek veya Grup İlkesi (GPO) ile bu ayarı değiştiremezsiniz.

- Bu ayarı kaldırmak için “LSA Korumasını Kaldırma” talimatlarını uygulamanız gerekir.

UEFI Olmadan LSA Koruması

- LSASS yine korumalı bir işlem olarak çalışır, ancak bu ayar UEFI değişkeninde saklanmaz.

- Windows 11 sürüm 22H2 ve sonraki sürümlerin yeni kurulumlarında varsayılan olarak uygulanır.

🔹 UEFI Desteklemeyen veya Secure Boot Devre Dışı Olan Cihazlar

- LSA koruma yapılandırmasını firmware’de saklayamazsınız.

- Bu cihazlar yalnızca kayıt defterindeki anahtarın varlığına güvenir.

- Uzaktan erişim ile LSA koruması devre dışı bırakılabilir, ancak bu değişiklik cihaz yeniden başlatılana kadar etkili olmaz.

Windows 10 ve UEFI Olmayan Sistemler için LSA Koruması

| Sistem | Desteklenen Değer | Açıklama |

|---|---|---|

| Windows 11 22H2+ (UEFI Destekli) | 1 veya 2 | UEFI varsa 2 kullanılabilir. |

| Windows 11 22H2+ (UEFI Yok) | 1 | 2 değeri çalışmaz, sadece 1 kullanılabilir. |

| Windows 10 / Windows Server 2016/2019/2022 | 1 | UEFI gerektirmez, 2 desteklenmez. |

| İşletim Sistemi | UEFI Gerekli mi? | Secure Boot Gerekli mi? | Desteklenen Değer |

|---|

| Windows 10 (UEFI + Secure Boot VAR) | ❌ Gerekmez | ❌ Gerekmez | "RunAsPPL"=1 |

| Windows 10 (UEFI ve Secure Boot YOK) | ❌ Gerekmez | ❌ Gerekmez | "RunAsPPL"=1 |

| Windows 11 22H2+ (UEFI VAR/YOK) | ❌ Gerekmez | ❌ Gerekmez | "RunAsPPL"=1 veya "RunAsPPL"=2 |

Windows 10 ("RunAsPPL"=2") | ❌ ÇALIŞMAZ | ❌ ÇALIŞMAZ | Desteklenmez |

Tüm Cihazlar İçin

UEFI desteği ile olmadan ( Sadece Windows 11 version 22H2 ve sonrası için )

LSA Korumasını Devre Dışı Bırakma

LSA korumasını kayıt defteri veya Yerel Grup İlkesi (Local Group Policy) kullanarak devre dışı bırakabilirsiniz. Eğer cihaz Secure Boot kullanıyorsa ve LSA koruması UEFI etkinleştirilmişse, UEFI değişkenini kaldırmak için ek bir araca ihtiyacınız olabilir.

Kayıt Defteri ile LSA Korumasını Devre Dışı Bırakma

- “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa” RunAsPPL” değerini 0 olarak ayarlayın veya DWORD’u tamamen silin.

- Bilgisayarı yeniden başlatın.

Eğer PPL (Protected Process Light) UEFI değişkeniyle etkinleştirildiyse, ek olarak Local Security Authority Protected Process Opt-out aracını çalıştırmanız gerekiyor.

UEFI’den Kaldırma

Eğer cihaz Secure Boot ile UEFI kullanarak LSA korumasını etkinleştirdiyse, bu değişkeni kaldırmak için LSA Protected Process Opt-out Tool aracını kullanmanız gerekir.

Adımlar:

- Microsoft Download Center’dan LSA Protected Process Opt-out Tool (LSAPPLConfig.efi) indirin.

- Cihaz mimarinize uygun dosyayı kullanın:

Dikkat:

- Secure Boot devre dışı bırakılırsa, tüm Secure Boot ve UEFI ayarları sıfırlanır.

- Secure Boot’u yalnızca tüm diğer yöntemler başarısız olduğunda kapatın.

Windows 11 Sürüm 22H2 ve Sonrası İçin Grup İlkesi (GPO) ile Devre Dışı Bırakma

- GPO açın.

- “Computer Configuration > Administrative Templates > System > Local Security Authority” gidin. Configure LSASS to run as a protected process ayarlarını Disabled edin.

- Reboot edin.

LSA Korumasının Devre Dışı Olduğunu Nasıl Kontrol Ederim?

LSA’nın korumalı modda çalışıp çalışmadığını görmek için Event Viewer’İ kullanabilirsiniz.

- Windows Logları > Sistem bölümüne gidin.

- Aşağıdaki olayı arayın:

WinInit Event id: 12LSASS.exe was started as a protected process with level: 4. Eğer bu satır görünmüyorsa, LSA koruması devre dışı bırakılmıştır.

Sonuç olarak;

LSA Korumasının Exchange Server Üzerinde Önemi‘

LSASS’e saldırılar:

- Mimikatz veya benzeri araçlarla kimlik bilgisi (NTLM hash, Kerberos bileti) hırsızlığı

- LSASS sürecine sızarak, hafızada saklanan parolaları ele geçirme.

- Pass-the-Hash veya Pass-the-Ticket saldırıları ile sistemde yetki yükseltme

Exchange sunucularının hedef alınması durumunda:

- Saldırgan, Exchange üzerinde çalışan servis hesaplarının kimlik bilgilerini alabilir.

- Domain Admin veya yüksek yetkili hesapları ele geçirme riski artar.

- E-posta içerikleri, kullanıcı bilgileri ve şirket içi iletişimler saldırıya açık hale gelir.