Exchange Server 2013 Mailbox Audit Logging

Günümüzde şirketlerde yazılı bir kanıt, delil niteliği taşıdığı için Mail uygulamaları önemli bir yer tutmaktadır, dolayısıyla bu sistemin güvenliği ve takibi çok önemlidir. Ayrıca şöyle bir örnek vermek istiyorum binlerce kullanıcıya sahip bir şirket düşünün içerisinde onlarca belki de yüzlerce departman müdürleri ve bu müdürlerin maillerinin takibini yapabilmesi için full erişim yetkisi verilmiş 45-50 yaşlarında sekreterleri-yardımcıları oluyor ve bir sabah geldiğinde bu yaşlı teyzeler müdürlerinin maillerini yanlışlıkla tamamını yada bir kısmını silebiliyor J ve bu hareketin müeyyidesinin de ağır olacağını bildiğinden itiraf etmemektedirler, aslında çok komik bir durum ama maalesef bir kaç kez başıma geldi eminim sizlerin de başına gelmiştir. Siz bu durumda Backup’ dan mailleri dönüyorsunuz buna rağmen yine de insanların içinde bir güvensizlik ve sistemi sorgulama durumu ortaya çıkıyor size bu sorunun nedenini sorabiliyorlar, işte tam bu noktada yardımımıza Exchange server Audit özelliği koşuyor. Bu özellik sayesinde bir mesaj üzerinde erişim, taşıma, silme gibi aksiyon bilgilerinin yanında kim, IP adresi, hostname, bağlantı türü gibi bilgilerini Mailbox Owner ve Delegasyon yetkisi verilmiş kullanıcı bazlı alabiliyoruz. Burada dikkat edilmesi gereken nokta bu özelliklerin tamamı yerine sadece bize gereken bilgilerin loglarının tutulmasıdır aksi takdirde kullanıcı Mailboxları kapasite olarak hızlı bir şekilde dolacak ve depolama alanı sorunu yaşanacaktır.

Not: Audit loglar ilgili mailbox içerisinde tutulmaktadır, siz mailbox’ı farklı bir Database’e yada farklı bir Mailbox Sunucu’ya taşırsanız audit loglarda birlikte gidecektir.

Bu makalede Exchange Server 2013 Audit Logging özelliğini kullanarak yapılan işlem sonrası oluşan audit bilgilerini inceleyeceğiz. Default olarak audit özelliği kapalı gelmektedir, Audit ile ilgili işlemleri Exchange Administration Center (EAC) ‘den yapamıyoruz Exchange Management Shell’i kullanmak zorundayız. Audit özelliğini açmadan önce örnek kullanıcımızın audit özelliğinin açık olup olmadığına tekrar bakalım, EMS’de bu komutu Get-Mailbox -Identity kullanıcı adı | fl *audit* çalıştırıyoruz ve kullanıcımızın audit özelliğinin kapalı olduğu görebiliyoruz,

Microsoft bütün kullanıcılar için değil de belirli kullanıcılar için audit özelliğini açmamızı tavsiye etmektedir,

Aşağıda Audit komutlarının tamamını görebilirsiniz,

|

Action |

Description |

Administrator |

Delegate |

Owner |

|

|

Copy |

An item is copied to another folder. |

Yes |

Yes |

Not applicable |

|

|

Create |

An item is created in the mailbox. (For example, a message is sent or received.) |

Yes* |

Yes* |

Yes |

|

|

FolderBind |

A mailbox folder is accessed. |

Yes* |

Yes** |

Yes |

|

|

HardDelete |

An item is deleted permanently from the Recoverable Items folder. |

Yes* |

Yes* |

Yes |

|

|

MessageBind |

An item is accessed in the reading pane or opened. |

Yes |

Not applicable |

Not applicable |

|

|

Move |

An item is moved to another folder. |

Yes* |

Yes |

Yes |

|

|

MoveToDeletedItems |

An item is moved to the Deleted Items folder. |

Yes* |

Yes |

Yes |

|

|

SendAs |

A message is sent using Send As permissions. |

Yes* |

Yes* |

Not applicable |

|

|

SendOnBehalf |

A message is sent using Send on Behalf permissions. |

Yes* |

Yes |

Not applicable |

|

|

SoftDelete |

An item is deleted from the Deleted Items folder. |

Yes* |

Yes* |

Yes |

|

|

Update |

An item’s properties are updated. |

Yes* |

Yes* |

Yes |

* Audit aktif edildiğinde default olarak aktif olur.

Aşağıda 3 farklı logon tipiyle ilgili örnek komutlar var bunları üstteki tabloya göre aksiyonları belirterek kullanabilirsiniz.

Bu komutta Test kullanıcısı üzerinde Send As, SendOnBehalf yetkisi olan kullanıcıların loglama özelliğini devreye alır.

Set-Mailbox -Identity “testuser” -AuditDelegate SendAs,SendOnBehalf -AuditEnabled $true

Bu komut Test kullanıcısı üzerinde Administrator kullanıcıların MessageBind,FolderBind hareketlerinin logunu aktif eder.

Set-Mailbox -Identity “testuser” -AuditAdmin MessageBind,FolderBind -AuditEnabled $true

Bu komutta Test kullanıcısı üzerinde Owner yetkisine sahip kullanıcıların sadece HardDelete hareketlerinin logunu aktif eder.

Set-Mailbox -Identity “testuser” -AuditOwner HardDelete -AuditEnabled $true

Bu makalede örnek olarak üstteki bu 3 komutu da kullanabileceğimiz bir senaryo üzerinden ilerleyeceğiz.

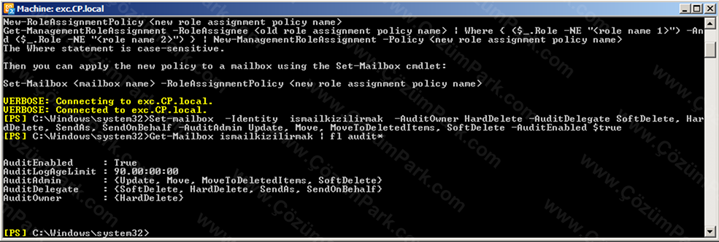

İlgili test kullanıcımızın üzerinde Mailbox Owner yetki sahipleri için HardDelete , MailboxDelegate yetki sahipleri için SoftDelete, HardDelete, SendAs, SendOnBehalf ve Mailbox Admin yetki sahipleri için Update, Move, MoveToDeletedItems, SoftDelete aksiyonlarının loglarını tutmasını isteyeceğiz.

Komutumuz;

Set-mailbox –Identity ismailkizilirmak -AuditOwner HardDelete –AuditDelegate SoftDelete, HardDelete, SendAs, SendOnBehalf –AuditAdmin Update, Move, MoveToDeletedItems, SoftDelete -AuditEnabled $true

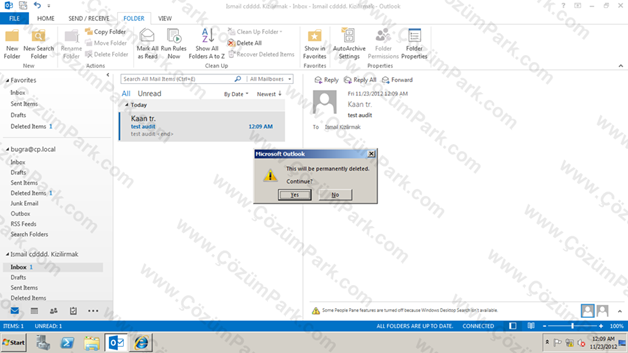

İlgili komutumuzu çalıştırdıktan sonra son durumu görmek için Get-Mailbox -Identity kullanıcı adı | fl *audit* çalıştırdığımızda komutumuzun sağlıklı bir şekilde uygulandığını görüyoruz. Şimdi test kullanıcımızın ownerı ismailkizilirmak’ a gelen bir maili bu hesap üzerinde Full yetkili Bugra kullanıcısı silecek ve bu hareketin nasıl loglandığını göreceğiz.

Öncelikle silme işlemini yapacak kullanıcı, full yetkiye sahip olduğu kullanıcıya gelen bir maili siliyor.

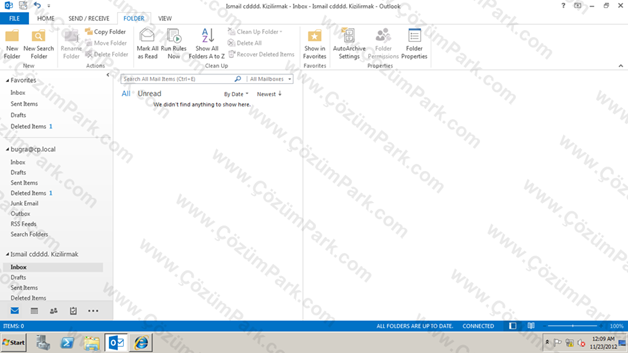

Gördüğünüz gibi mail silindi,

Şimdide sildiğimiz mailin loguna bakalım, birkaç farklı yöntem var ama biz EMS’den kontrol edeceğiz.

Komutumuz; Search-MailboxAuditLog -Identity “ismailkizilirmak” –ShowDetails –ResultSize 1

Siz isterseniz Logon şekli ,başlangıç-bitiş süresi, mail konusu vb. Gibi detayları da komutta kullanabilirsiniz,

Gördüğünüz gibi ilgili mailbox üzerinde kim nezaman nasıl bir işlem yapmış hangi ip adresinden yapmış gibi detaylı bilgilere bu ekrandan ulaşabiliyorsunuz. Bir başka makalede görüşmek üzere..

Kaynak: http://technet.microsoft.com/en-us/library/ff459237.aspx?lc=1033

Eline sağlık İsmail.