En İyi 10 Ücretsiz Güvenlik Açığı İstihbarat Platformu

Siber tehditler her geçen gün artarken, güvenlik ekipleri için güvenlik açıklarını takip etmek büyük bir zorluk haline geldi. Güvenilir güvenlik açığı istihbaratı, tehditleri belirlemek, önceliklendirmek ve savunmaları güçlendirmek için hayati öneme sahip. Ancak, birçok gelişmiş çözüm yüksek maliyetlerle geliyor. Bu nedenle, özellikle küçük ölçekli kuruluşlar ve bağımsız araştırmacılar için ücretsiz platformlar büyük bir alternatif sunuyor.

İşte, güvenlik açıklarını takip etmek ve riskleri değerlendirmek için kullanabileceğiniz en iyi 10 ücretsiz güvenlik açığı istihbarat platformu…

1. NVD (Ulusal Güvenlik Açığı Veritabanı)

Ulusal Güvenlik Açığı Veritabanı (NVD), ABD hükümetinin standart tabanlı güvenlik açığı yönetim verileri için merkezi deposudur. Ulusal Standartlar ve Teknoloji Enstitüsü (NIST) tarafından tutulan bu veri tabanı, yapılandırılmış ve makine tarafından okunabilir güvenlik açığı verileri sunarak siber güvenlikte kritik bir rol oynar.

✅ Temel Özellikler

- SCAP Uyumluluğu: Güvenlik bilgilerini standartlaştırmak için Güvenlik İçeriği Otomasyon Protokolü (SCAP) kullanır, bu da otomatik güvenlik açığı değerlendirmelerini kolaylaştırır.

- Otomasyon Desteği: Güvenlik açığı yönetimi, güvenlik ölçümü ve uyumluluk faaliyetlerinde otomasyonu etkinleştirir.

- Gelişmiş Arama ve API Erişimi: CVE Kimliği, CVSS puanı, satıcı ve güvenlik açığı türü gibi filtrelerle güçlü arama yetenekleri sağlar. Güvenlik araçlarıyla entegrasyon için XML, JSON ve CSV formatlarında veri akışları sunar.

✅ Neden Kullanılır?

NVD, güvenlik açığı yönetimi süreçlerini otomatikleştirmek ve geliştirmek isteyen siber güvenlik uzmanları, araştırmacılar ve güvenlik ekipleri için temel bir kaynaktır. En yaygın kullanılan ücretsiz güvenlik açığı istihbarat platformlarından biri olarak, yapılandırılmış, standartlara uygun verileri güvenlik araçlarıyla sorunsuz entegrasyona olanak tanır ve uyumluluk ve risk değerlendirmesi için vazgeçilmezdir.

✅ Sınırlamalar

NVD kapsamlı bir veritabanı olsa da, öncelikle halka açık CVE açıklamalarına dayanır. Gerçek zamanlı istismar edilebilirlik ayrıntıları veya yapılandırılmış güvenlik açığı verilerinin ötesinde içgörüler sağlamayabilir.

✅ En İyi Olduğu Konular

- Kurumsal iş akışlarına SCAP uyumlu güvenlik açığı otomasyonunu entegre eden güvenlik mühendisleri.

- Hükümet ve endüstri güvenlik temel çizgilerine bağlılığı sağlayan uyumluluk ekipleri.

- Yaygın olarak kullanılan yazılım kütüphanelerini ve altyapısını etkileyen güvenlik açıklarını izleyen geliştiriciler.

2. Feedly’nin CVE Panosu

Feedly CVE Panosu, binlerce Açık Kaynak İstihbarat (OSINT) kaynağından gerçek zamanlı güncellemeleri toplayan yapay zeka destekli bir güvenlik açığı istihbarat platformudur. Güvenlik uzmanları için tasarlanan bu platform, kullanıcıların CVE raporlarını daha verimli bir şekilde toplamasına, analiz etmesine ve paylaşmasına yardımcı olur.

✅ Temel Özellikler

- Sürekli İstihbarat: Güncel takibi sağlamak için çeşitli kaynaklardan sürekli olarak güvenlik açığı istihbaratı çeker.

- Kişiselleştirilmiş Panolar: Kullanıcılar, panolarını belirli teknoloji yığınlarına ve risk önceliklerine göre uyarlayabilir.

- Yapay Zeka Odaklı Tahminler: Resmi olarak atanmadan önce CVSS puanlarını tahmin etmek için yapay zeka kullanır ve ekiplerin potansiyel tehditlerin önünde kalmasına yardımcı olur.

- Ek Bağlam: Ayrıntılı zaman çizelgeleri, Kavram Kanıtı (PoC) kullanılabilirliği, aktif istismar takibi ve ilgili makalelere bağlantılar sağlar.

- Otomasyon ve Entegrasyon: Güvenlik operasyonlarına sorunsuz entegrasyon için REST API erişimi, CSV/PDF dışa aktarmaları ve iş akışı otomasyonunu destekler.

✅ Neden Kullanılır?

Feedly’nin yapay zeka odaklı yaklaşımı, tahmini içgörüler ve gerçek zamanlı istihbarat sağlayarak temel CVE takibinin ötesine geçer. Güvenlik ekipleri, ortaya çıkan tehditlere ve potansiyel istismar edilebilirliğe göre güvenlik açıklarına etkili bir şekilde öncelik vermelerini sağlayan eyleme dönüştürülebilir istihbarattan yararlanır.

✅ Sınırlamalar

Yapay zeka tahminleri yararlı olsa da, her zaman %100 doğru değildir. Ek olarak, Feedly’nin en gelişmiş özellikleri ücretli bir abonelik gerektirebilir ve ücretsiz katman kullanıcıları için bazı otomasyon ve özelleştirme seçeneklerine erişimi sınırlar.

✅ En İyi Olduğu Konular

- Resmi olarak puanlanmadan önce güvenlik açıkları hakkında yapay zeka destekli içgörülere ihtiyaç duyan tehdit analistleri.

- Açık kaynak ve endüstri akışlarında ortaya çıkan istismar tartışmalarını izleyen güvenlik ekipleri.

- SIEM veya SOAR platformlarına otomatik güvenlik açığı istihbaratını entegre etmek isteyen kuruluşlar.

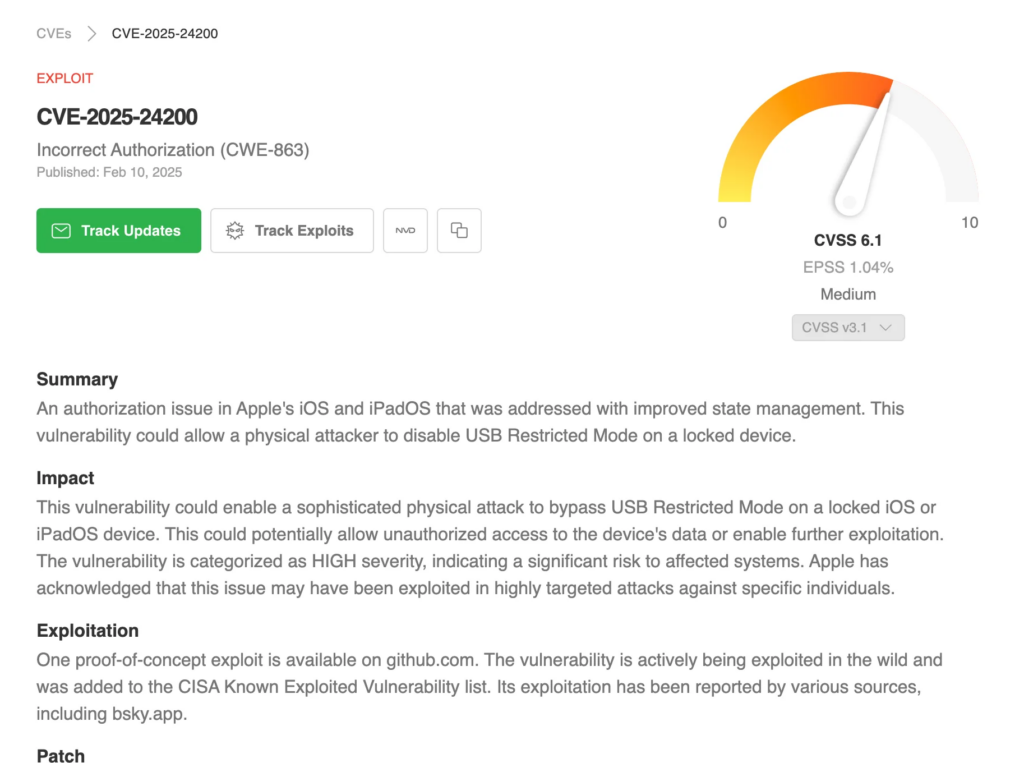

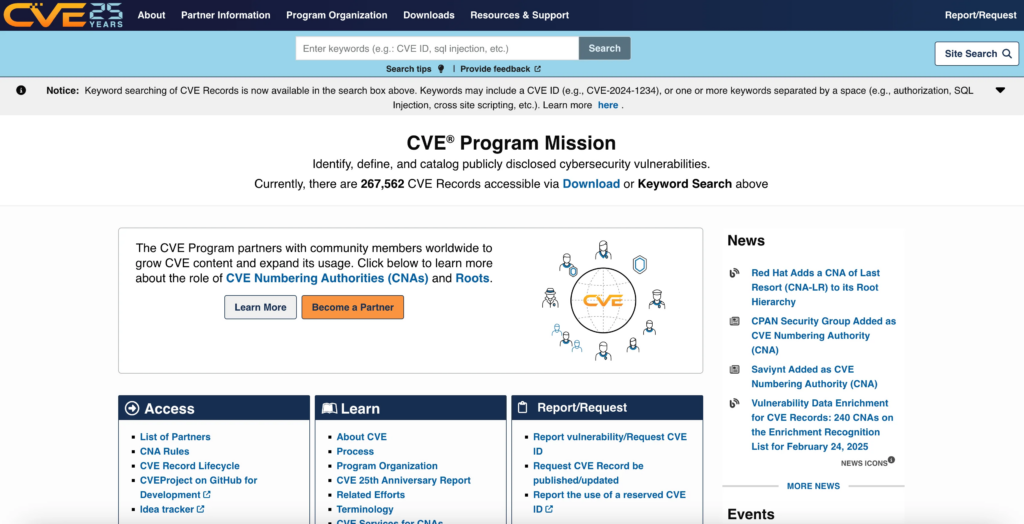

3. CVE.org

CVE.org, bilinen siber güvenlik güvenlik açıkları ve maruziyetlerinin halka açık bir listesi olan Ortak Güvenlik Açıkları ve Maruziyetleri (CVE) sisteminin resmi web sitesidir. Güvenlik açığı bilgilerini tanımlamak ve paylaşmak için standartlaştırılmış bir yöntem sağlar.

✅ Temel Özellikler

- CVE Listesi: Her birine benzersiz bir CVE Kimliği atanan 240.000’den fazla açıklanmış güvenlik açığının halka açık bir kataloğu.

- Standardizasyon: Standartlaştırılmış tanımlayıcılar kullanarak güvenlik araçları ve veritabanları arasında tutarlılığı kolaylaştırır.

- Yönetişim: MITRE Corporation tarafından tutulur ve devlet kurumları ve büyük BT şirketlerinden temsilcileri içeren CVE Kurulu tarafından denetlenir.

- NVD ile İlişki: CVSS puanları gibi ek güvenlik açığı ayrıntıları sağlayan Ulusal Güvenlik Açığı Veritabanı (NVD) ile entegre edilmiştir.

✅ Neden Kullanılır?

CVE.org, kuruluşlar ve güvenlik ekipleri için temel bir kaynak görevi görerek güvenlik açıklarının birden çok platformda tutarlı bir şekilde izlenmesini sağlar. Bilinen güvenlik sorunları için kolayca başvurulabilecek bir sistem sunarak siber güvenlik savunmalarının iyileştirilmesine yardımcı olur.

✅ Sınırlamalar

CVE.org, standartlaştırılmış güvenlik açığı girişlerinin ötesinde ayrıntılı risk değerlendirmeleri veya gerçek zamanlı istismar edilebilirlik takibi sağlamaz.

✅ En İyi Olduğu Konular

- Doğru güvenlik açığı eşlemesi için araçlarını resmi CVE tanımlayıcılarıyla uyumlu hale getiren güvenlik satıcıları.

- Standartlaştırılmış güvenlik açığı takibine ihtiyaç duyan çok platformlu ortamlara sahip işletmeler.

- CVE verilerini dahili güvenlik açığı veritabanlarıyla çapraz referanslayan BT varlık yöneticileri.

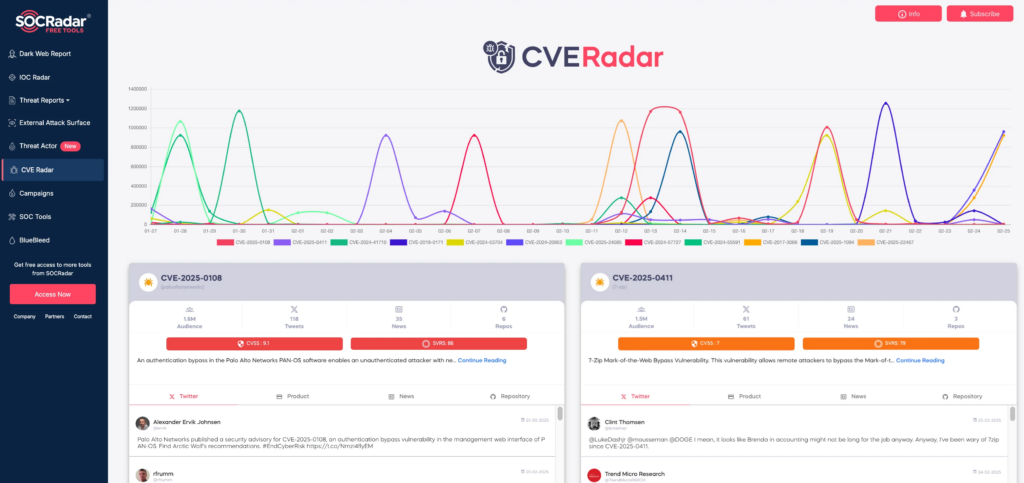

4. SOCRadar LABS Ücretsiz Araçlar: CVE Radar

SOCRadar LABS’ın ücretsiz araçlarının bir parçası olan CVE Radar, ortaya çıkan tehditleri izlemek ve risk eğilimlerini değerlendirmek için tasarlanmış ücretsiz bir güvenlik açığı izleme çözümüdür. Açık kaynak istihbaratı ve darkweb izlemesine dayalı içgörüler sağlar.

✅ Temel Özellikler

- SOCRadar Güvenlik Açığı Risk Puanı: Dark web kaynaklarından, sosyal medyadan ve güvenlik akışlarından gelen verilere göre güvenlik açıklarını değerlendirir.

- Eğilim Takibi: Twitter, GitHub, haber kaynakları ve forumlardaki güvenlik açığı tartışmalarını izler.

- Eyleme Dönüştürülebilir İstihbarat: Gerçek dünya tehdit tartışmalarına dayalı olarak yüksek riskli güvenlik açıklarını erken tanımlamaya yardımcı olur.

✅ Neden Kullanılır?

CVE Radar, geleneksel CVE veritabanlarının ötesinde risk tabanlı içgörüler sunarak güvenlik açığı istihbaratına dinamik bir yaklaşım sunar. Gerçek zamanlı tartışmaları izleyerek güvenlik ekiplerinin potansiyel istismarların önünde kalmasına yardımcı olur.

✅ Sınırlamalar

CVE Radar ücretsiz olarak değerli içgörüler sağlarken, SOCRadar XTI platformunda bulunan Güvenlik Açığı İstihbaratı özelliğinin tüm yeteneklerini içermez. Daha derin risk değerlendirmeleri, istismar takibi ve ek güvenlik araçlarıyla entegrasyon arayan kullanıcılar, SOCRadar Freemium ile tam sürümü deneyebilir.

✅ En İyi Olduğu Konular

- Dark web forumlarında ve sosyal medyada tartışılan güvenlik açıklarını izleyen tehdit avcıları.

- Güvenlik açıkları ana akım dikkatini çekmeden önce erken uyarı sinyalleri arayan ekipler.

- Statik CVSS puanlarının ötesinde güvenlik açıklarının gerçek dünya riskini değerlendiren güvenlik analistleri.

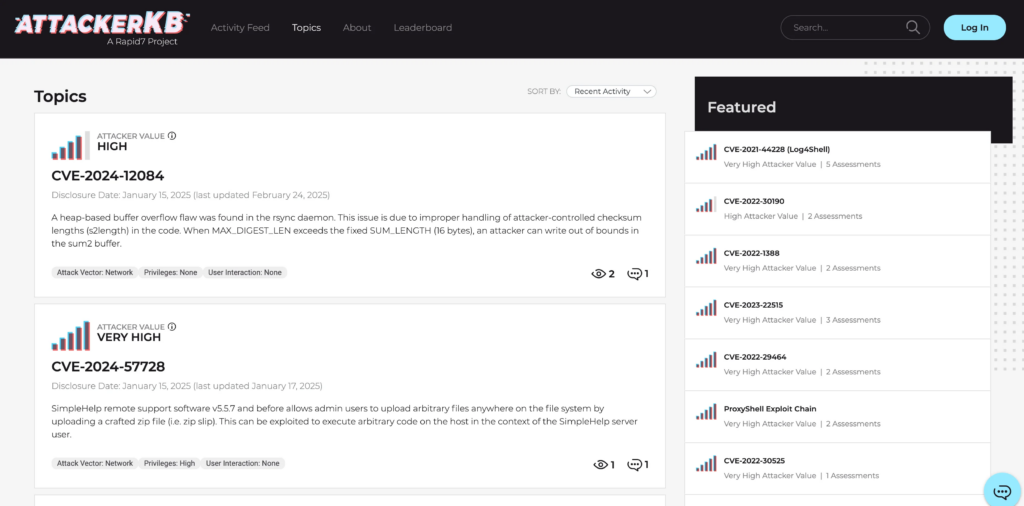

5. AttackerKB

AttackerKB, siber güvenlik güvenlik açıklarının istismar edilebilirliği ve etkisi hakkında ayrıntılı içgörüler sunan analiz için tasarlanmış ücretsiz bir güvenlik açığı istihbarat platformudur. Yeni güvenlik açığı değerlendirmelerinin ve teknik dökümlerin sürekli bir akışını sağlar.

✅ Temel Özellikler

- İstismar Edilebilirlik Değerlendirmesi: Güvenlik açıklarını istismar kolaylığına göre derecelendirir.

- Saldırgan Değer Değerlendirmesi: Bir güvenlik açığının saldırganlar için ne kadar yararlı olduğunu gösteren bir değer puanı atar.

- Etki Analizi: Veri maruziyeti ve ayrıcalık yükseltmesi dahil olmak üzere potansiyel sonuçları değerlendirir.

- Teknik Analiz ve Azaltma: Derinlemesine teknik dökümler ve savunma rehberliği sunar.

✅ Neden Kullanılır?

AttackerKB, gerçek dünya istismar edilebilirliğini anlamak ve yeni güvenlik açıklarının oluşturduğu riskleri değerlendirmek isteyen güvenlik araştırmacıları ve profesyonelleri için değerlidir.

✅ Sınırlamalar

AttackerKB derinlemesine güvenlik açığı analizi sağlarken, topluluk katkılarına dayanır, bu da kapsam ve ayrıntı düzeylerinin değişebileceği anlamına gelir. Ek olarak, otomatik güvenlik açığı taraması veya istismar takibi sunmaz ve güvenlik ekiplerinin diğer tehdit istihbarat kaynaklarıyla tamamlamasını gerektirir.

✅ En İyi Olduğu Konular

- Belirli CVE’lerde istismar edilebilirliği ve saldırgan ilgisini değerlendiren sızma test cihazları.

- Ayrıntılı teknik analizler ve saldırı zincirleri arayan güvenlik araştırmacıları.

- Savunmaları iyileştirmek için saldırgan güvenlik perspektiflerini analiz eden kırmızı ve mavi ekipler.

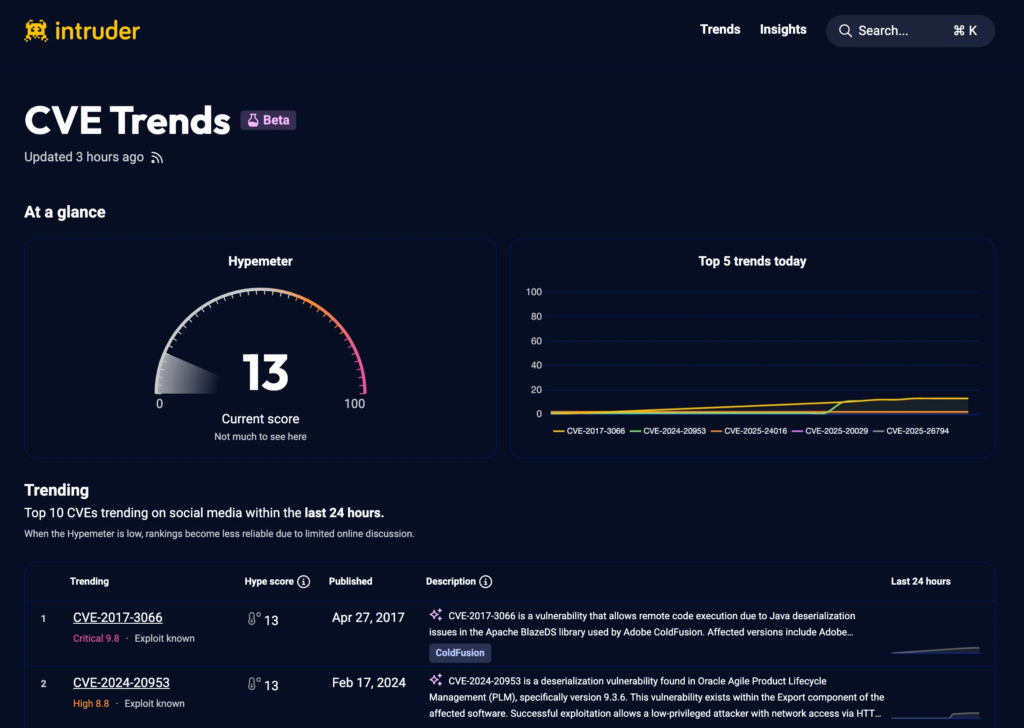

6. Intruder CVE Eğilimleri

Intruder CVE Eğilimleri, son 24 saat içinde sosyal medyada trend olan en iyi 10 CVE’yi tanımlayan ve sıralayan bir araçtır. Güvenlik uzmanlarının en çok konuşulan ve potansiyel olarak aktif olarak istismar edilen güvenlik açıkları hakkında bilgi sahibi olmalarına yardımcı olur.

✅ Temel Özellikler

- Eğilim Analizi: Ortaya çıkan CVE tartışmaları için sosyal medyayı izler.

- Abartı Puanı Sıralaması: Tartışma hacmine göre trend olan CVE’leri sıralar.

- Ayrıntılı CVE İçgörüleri: CVE Kimliği, şiddet, CVSS puanı, istismar durumu ve azaltma önerileri sağlar.

✅ Neden Kullanılır?

Intruder CVE Eğilimleri, güvenlik ekiplerinin yüksek maruziyete sahip güvenlik açıklarına odaklanmasına yardımcı olarak iyileştirme çabalarına verimli bir şekilde öncelik vermelerini sağlar.

✅ Sınırlamalar

Intruder CVE Eğilimleri değerli ve zamanında içgörüler sunarken, öncelikle sosyal medya sözlerine odaklanır ve her zaman gerçek dünya istismarıyla doğrudan ilişkilendirilmeyebilir. Ayrıca, derinlemesine teknik analiz ve istismar edilebilirlik değerlendirmelerinden yoksundur ve güvenlik ekiplerinin doğrulama için ek kaynaklar kullanmasını gerektirir.

✅ En İyi Olduğu Konular

- Yeni açıklanan CVE’lerin sosyal medya çekişini izleyen olay müdahale ekipleri.

- Abartı odaklı istismar riskine göre güvenlik açıklarına öncelik veren güvenlik operasyonları ekipleri.

- Trend olan güvenlik açıklarını değerlendirmek için tehdit istihbarat akışlarını kullanan kuruluşlar.

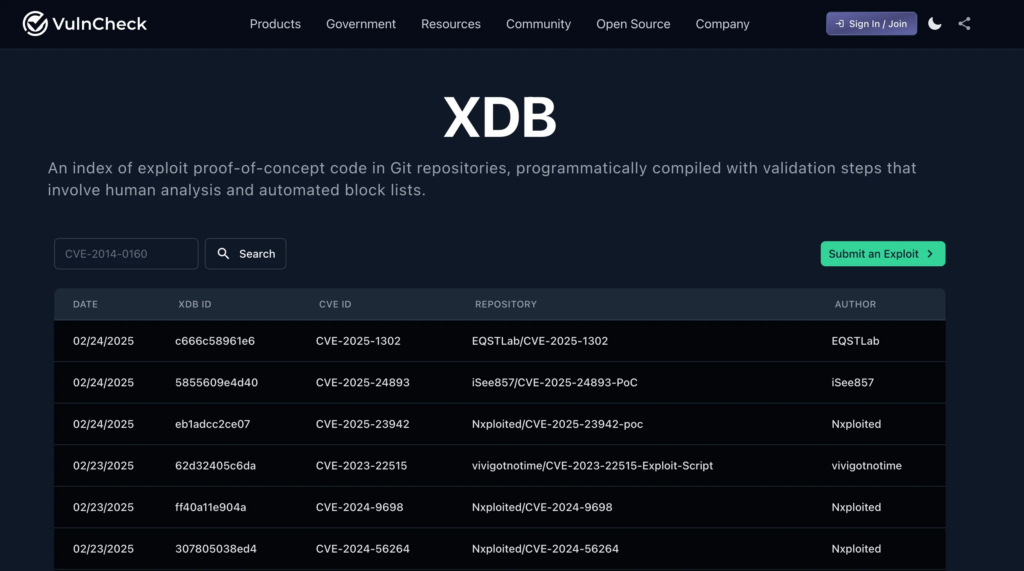

7. VulnCheck XDB

VulnCheck XDB, Git depolarından toplanan Kavram Kanıtı (PoC) istismar kodu endekslenmiş bir koleksiyondur. Basit listelerden farklı olarak, programlı olarak derlenir ve daha yapılandırılmış ve güncel istismar bilgileri sağlar.

✅ Temel Özellikler

- Küratörlü PoC Dizini: İstismar PoC kodunun doğrulanmış ve yapılandırılmış bir deposunu sağlar.

- İnsan ve Otomatik Doğrulama: Kötü amaçlı veya ilgisiz girişleri filtrelemek için insan incelemesi ve otomatik engelleme listelerinin bir kombinasyonunu kullanır.

- Sorunsuz Entegrasyon: Gelişmiş istismar istihbaratı için VulnCheck’in Siber Tehdit İstihbaratı platformuyla birlikte çalışmak üzere tasarlanmıştır.

✅ Neden Kullanılır?

Güvenlik uzmanları, daha iyi güvenlik değerlendirmeleri ve proaktif savunma stratejileri sağlayarak güvenilir PoC istismar kodunu hızlı bir şekilde bulmak için XDB’den yararlanabilir.

✅ Sınırlamalar

VulnCheck XDB değerli bir istismar PoC kodu indeksi sağlarken, Git depolarına olan bağımlılığı, özellikle özel olarak veya kapalı topluluklarda paylaşılanlar olmak üzere tüm istismarları yakalayamayacağı anlamına gelir. Ek olarak, doğrulama mekanizmaları içerirken, otomatik filtreleme yine de yanıltıcı veya işlevsiz PoC kodunu kaçırabilir ve kullanıcıların istismar güvenilirliğini manuel olarak doğrulamalarını gerektirebilir.

✅ En İyi Olduğu Konular

- Güvenlik yamaları dağıtmadan önce PoC istismar işlevselliğini doğrulayan tersine mühendisler.

- Dahili savunmaları test etmek için güvenilir istismar kodu arayan kırmızı ekipler.

- Eğitim ve araştırma için gerçek dünya PoC veri kümelerini kullanan siber güvenlik eğitimcileri.

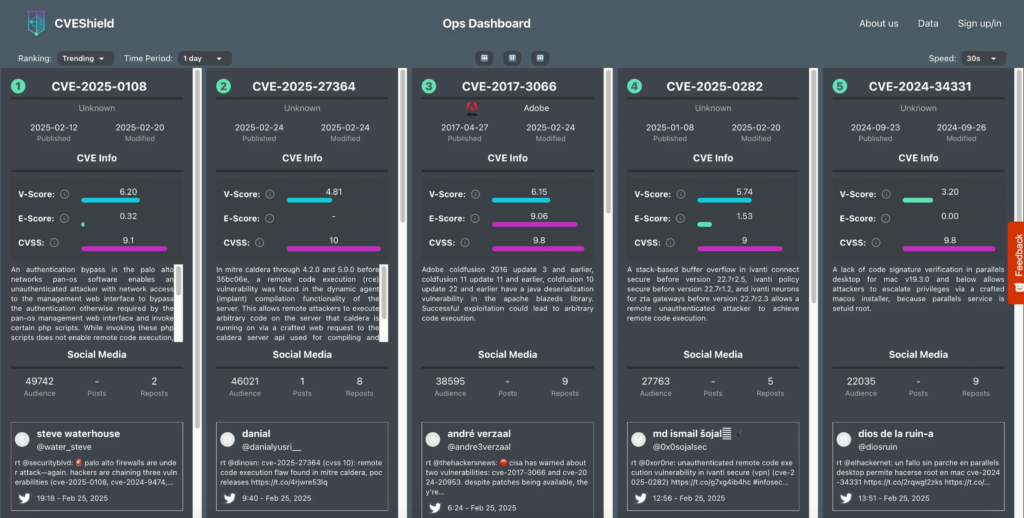

8. CVEShield

CVEShield, birden çok kaynaktan tehdit istihbarat sinyallerini toplayan veri odaklı bir güvenlik açığı değerlendirme platformu sağlar. Simon J. Bell’in CVE Eğilimleri tarafından öncülük edilen yaklaşıma dayanır, tahmini puanlama ve canlı güvenlik açığı takibini içerir.

✅ Temel Özellikler

- V-Puanı: Bir güvenlik açığının istismar edilebilirlik potansiyelini tahmin eden tescilli bir derecelendirme sistemi.

- E-Puanı: EPSS’den türetilen gerçek dünya istismar olasılığını değerlendirir.

- Tehdit İstihbarat Metrikleri: Tehdit istihbarat raporlarında, Reddit ve X’te (Twitter) CVE tartışmalarını izler.

- Geçmiş Bağlam: Zaman içindeki güvenlik açığı eğilimlerinin analizini sağlar.

✅ Neden Kullanılır?

CVEShield, tahmini risk puanları ve birden çok istihbarat kaynağından tartışmalar sunarak kuruluşların güvenlik açıklarına öncelik vermesine yardımcı olur.

✅ Sınırlamalar

CVEShield’in sosyal medyaya ve harici tehdit istihbarat raporlarına olan yoğun bağımlılığı, gerçek dünya istismar edilebilirliğini her zaman doğru bir şekilde yansıtmayabileceği anlamına gelir. Kullanıcıların, ortamlarına doğru daha iyi risk değerlendirmesi için birden çok kaynağı çapraz referanslaması gerekebilir.

✅ En İyi Olduğu Konular

- Tescilli puanlama modellerini (V-Puanı, E-Puanı) geleneksel CVSS derecelendirmeleriyle dengeleyen risk değerlendirme ekipleri.

- Güvenlik açığı tartışma eğilimleri hakkında üst düzey içgörülere ihtiyaç duyan güvenlik liderleri.

- Gelecekteki saldırı modellerini tahmin etmek için geçmiş tehdit istihbaratını değerlendiren kuruluşlar.

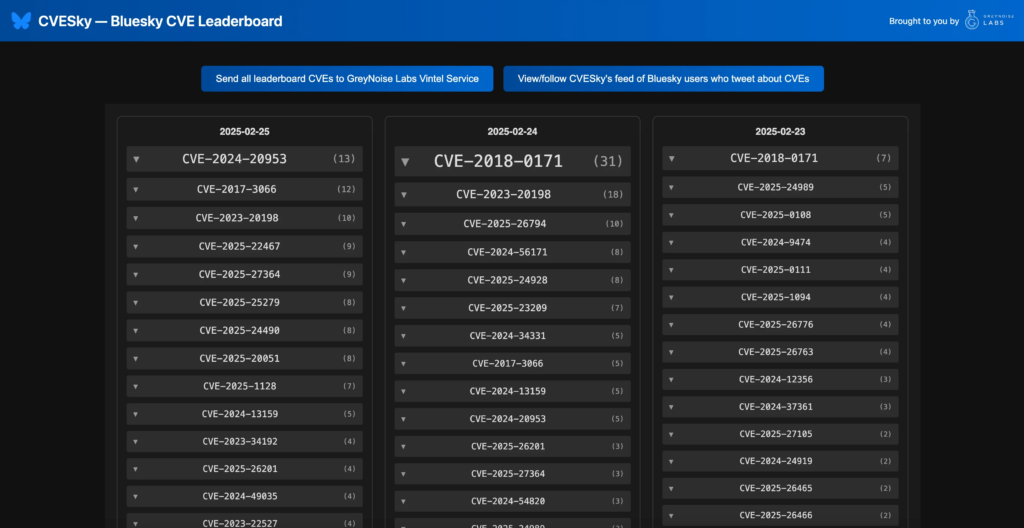

9. CVESky — Bluesky CVE Liderlik Tablosu

CVESky, Bluesky sosyal medya platformundaki popülerliklerine ve tartışma hacimlerine göre CVE’leri (Ortak Güvenlik Açıkları ve Maruziyetleri) sıralayan bir liderlik tablosudur. GreyNoise Intelligence Labs tarafından geliştirilmiştir.

✅ Temel Özellikler

- Eğilim İzleme: Güvenlik topluluğunda çekiş kazanan güvenlik açıklarını tanımlar.

- Popülerlik Sıralaması: CVE’leri söz ve etkileşim hacmine göre sıralar.

- Topluluk Duyarlılık Analizi: Güvenlik topluluğunun belirli güvenlik açıklarını nasıl algıladığına dair içgörüler sağlar.

✅ Neden Kullanılır?

Ücretsiz güvenlik açığı istihbarat platformu CVESky, savunmacıları trend olan güvenlik açıkları hakkında bilgilendirerek Bluesky topluluğunda aktif olarak tartışılanların anlık görüntüsünü sunar. Bu, yaygın olarak hedeflenmeden önce potansiyel olarak istismar edilebilir güvenlik açıklarını tanımlamak için özellikle yararlı olabilir.

✅ Sınırlamalar

CVESky’nin Bluesky tartışmalarına olan bağımlılığı, platformda aktif olarak konuşulmayan ancak son derece alakalı olan güvenlik açıklarını kaçırabileceği anlamına gelir. Ek olarak, sosyal medyadaki eğilimler her zaman gerçek dünya istismar edilebilirliği ile ilişkilendirilmeyebilir.

✅ En İyi Olduğu Konular

- Bluesky’nin güvenlik topluluğunda ortaya çıkan tehditleri izleyen güvenlik araştırmacıları.

- Sosyal duyarlılığı güvenlik açığı önceliklendirmesiyle ilişkilendiren tehdit analistleri.

- X/Twitter tabanlı CVE takibine alternatif arayan ekipler.

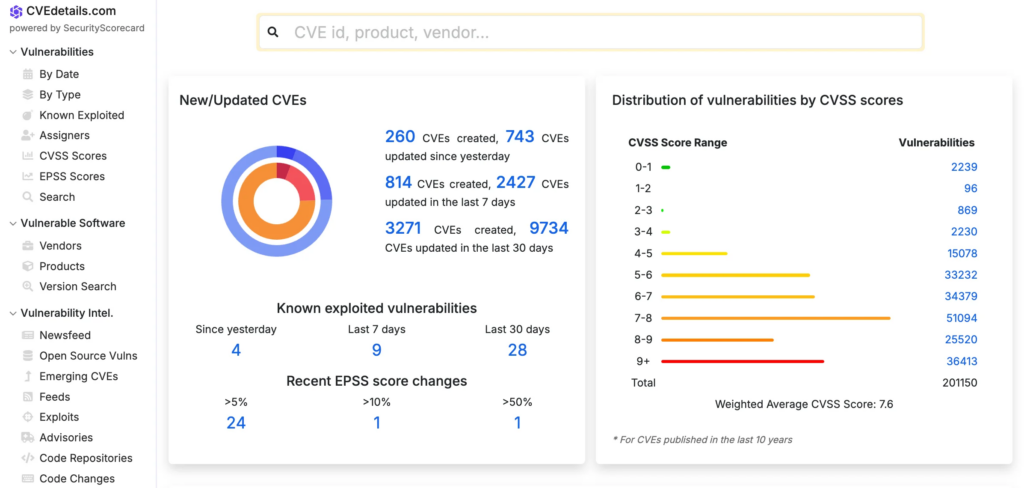

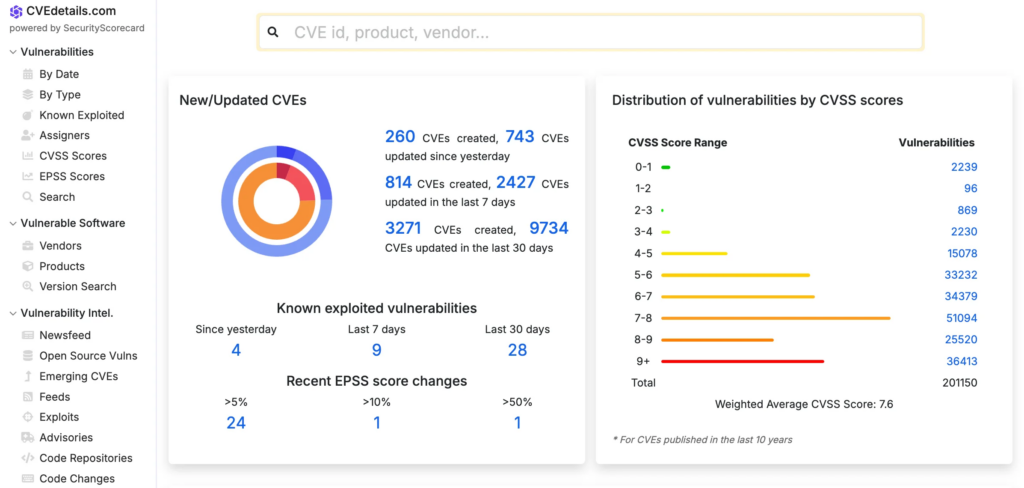

10. CVE Details

CVE Details, halka açık CVE bilgilerini ek bağlamla geliştiren kapsamlı bir güvenlik açığı istihbarat platformudur ve güvenlik ekiplerinin tehditleri değerlendirmesini ve bunlara göre hareket etmesini kolaylaştırır.

✅ Temel Özellikler

- Gelişmiş CVE Veritabanı: Arama için birçok filtreleme seçeneği sunarak tavsiyeleri, istismarları, araçları ve kaynak kodu değişikliklerini entegre eder.

- CISA KEV Kataloğu Entegrasyonu: Aktif olarak istismar edildiği bilinen güvenlik açıklarını listeler.

- EPSS Puanları: İstismar olasılığını tahmin etmek için İstismar Tahmin Puanlama Sistemi (EPSS) puanları sağlar.

- CPE Bilgileri: NVD’de eksik olduğunda bile CVE’ler için Ortak Platform Numaralandırma (CPE) verileri sunar.

- Uyarılar ve Akışlar: Kullanıcıların e-posta uyarıları, CVE akışları ve API entegrasyonları kurmasına olanak tanır.

✅ Neden Kullanılır?

CVE Details, güvenlik profesyonellerinin birden çok kaynağa güvenmeden ilgili bilgileri verimli bir şekilde toplamasına yardımcı olarak ücretsiz güvenlik açığı istihbaratı için tek durak noktası olarak hizmet etmeyi amaçlamaktadır.

✅ Sınırlamalar

CVE Details, NVD’nin otomasyona olan bağımlılığını ve veri zenginleştirmedeki gecikmeleri eksik veya yanlış CPE verilerine yol açtığı şeklinde görmektedir. Bunu azaltmak için, özellikle yaygın olarak kullanılan ve kurumsal yazılımlar için CPE doğruluğunu artırmak için otomatik ve manuel analizleri birleştirir. Ancak, bu yaklaşım niş uygulamaların, sınırlı benimsenmeye sahip açık kaynak projelerinin veya belirsiz platformların o kadar dikkat çekmeyebileceği anlamına gelir. Bu seçici odaklanma, kurumsal güvenlik için güvenilirliğini güçlendirirken, niş yazılımlarla çalışan ekiplerin daha eksiksiz bir risk değerlendirmesi için araştırmalarını ek kaynaklarla tamamlaması gerekir.

✅ En İyi Olduğu Konular

- Hepsi bir arada güvenlik açığı referansına ihtiyaç duyan güvenlik ekipleri.

- Daha doğru varlık yönetimi için etkilenen ürünlere CPE verilerini eşleyen BT ekipleri.

- NVD’nin standart akışlarının ötesinde daha derin filtreleme seçeneklerine ihtiyaç duyan güvenlik açığı yönetimi ekipleri.

Etkili güvenlik açığı yönetimi, zamanında, doğru ve eyleme dönüştürülebilir istihbarat gerektirir. Bu makalede ele alınan 10 ücretsiz güvenlik açığı istihbarat platformu, güvenlik ekiplerine, araştırmacılara ve kuruluşlara premium hizmetlerin finansal yükü olmadan güvenlik açıklarını izlemek, analiz etmek ve önceliklendirmek için temel kaynaklar sağlar.

NVD ve CVE.org gibi hükümet destekli veritabanlarından Feedly ve SOCRadar’ın CVE Radar’ından yapay zeka odaklı içgörülere kadar, bu platformlar farklı kullanım durumları için çeşitli yetenekler sunar. İster istismar takibi, ister sosyal medya odaklı CVE sıralamaları veya küratörlü PoC istismar depoları ihtiyacınız olsun, bu ücretsiz araçlar siber güvenlik duruşunuzu geliştirebilir.

Ücretsiz çözümler muazzam değer sağlarken, sınırlamaları vardır. Bazıları halka açık açıklamalara, sosyal medya eğilimlerine veya her zaman gerçek dünya istismar edilebilirliği ile uyumlu olmayabilen tescilli puanlama modellerine büyük ölçüde güvenir. Bu nedenle, güvenlik ekipleri iyi yuvarlatılmış bir güvenlik açığı yönetimi stratejisi sağlamak için birden çok kaynağı birleştirmeli ve bulguları doğrulamalıdır.

Sonuçta, ücretsiz güvenlik açığı istihbarat platformlarından yararlanmak, kuruluşların tehditlerin önünde kalmasına, risk maruziyetini azaltmasına ve veri odaklı güvenlik kararları almasına yardımcı olur. Siber güvenlik ekipleri bu araçları iş akışlarına entegre ederek savunmalarını geliştirebilir ve genel tehdit farkındalığını ücretsiz olarak iyileştirebilir.