Endpoint Security And Response (atak, istismar tespit ve yanıt sistemi) olarak çevireceğimiz bu teknolojide doğru bilinen yanlışları açıklamak için bu makaleyi yazma ihtiyacı hissettim. Yine eDR teknolojisinin 5000 kullanıcı üzeri kurumların bugün itibariyle %20’sinde 2025 yılına gelindiğinde %70’inde olacağını ön gördüğümüzde ilgili teknolojinin bir sektör standardı olacağını tekrar hatırlatmak isterim. Kurumlarında aslında bu kültüre bugün itibariyle adapte olmaları ve sanki çıkış noktası sadece high enterprise şirketlermiş gibi görünsede kobiler orta ve büyük ölçekli şirketlerin dahi bu teknolojiden efektif faydalanabilmeleri için aşagidaki yorumlarımı hep beraber gözden geçirelim istiyorum. eDR’in çıkış hikayesini de Windows’un security loglarının merkezi olmaması ve log formatının manipüle edilebilir olması gibi temel iki etken sıralanabilir.

- eDR teknik olarak, geriye dönük yaşanmış bir potansiyel veri sızıntısı bulgularını (IOC) geriye dönük aramanızı sağlar. Bu metodun ismi IOC sweeping’dir.

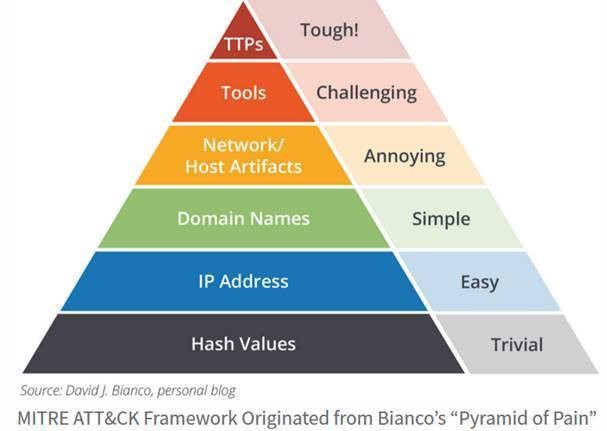

- İkinci temelde IOA odaklanır. Yani Indicater of an Attack ; bu noktada daha önceden tanımlanmış yada kurumun manuel kendi tanımlayacağı istihbarat verileri (Intel) ile threat hunting yapılır. Amaç tamamen saldırı yaşanmadan engellemektir. Bilinmeyene odaklanılır.

- Olası bir tespitin yada anlık bir malware incelemesi esnasında ilgili uç noktanın karantina ya da lock gibi özelliklerle müdahale ediliyor olması da eDR dostumuzun yetenekleri arasındadır.

- Bununla beraber eDR’da amaç herhangi bir siber güvenlik ihlali ile ilgili Ne Oldu sorusunu araştırırken kök analiz yapabilmenizi sağlamaktır. Saldırı nereden başladı, hangi kullanıcılara sıçradı, hangi kanallar etkilendi (USB, Web, Email, Driver vs). Bu analizler yapılırkende sistemdeki binlerce logu farklı farklı uçnoktalardan toplayarak oldukça akıllı bir korelasyon yapması gerekmektedir ki makalenin başında yazdığım Windows Event Log dünyasından bizi kurtarsın ve karşımıza potansiye bir Incident’ı maksimum basitlikle çıkarabilsin.

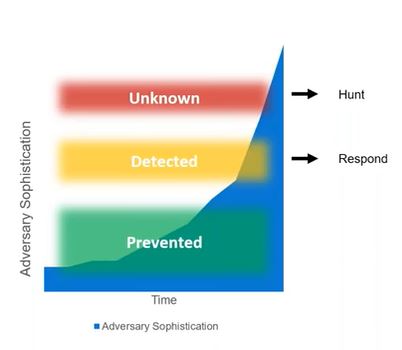

- Yukarıdaki yoruma ek olarak silent failure kavramı yani eğer elinizde bir siber güvenlik meselesini tespit ve yanıt verebilecek bir tool ya da teknoloji olmadığı durumda Hacker’a yarattığınız kontrol edilemiyen ve görülemiyen alana verilen isimdir. eDR’in çıkış amacı silent failure’ın engellenmesidir.

eDR’in devreye girmesi için tüm güvenlik analizlerinin çalışmış yine de endpoint üzerinde bir tespit olmamış olması gerekmektedir. Herşeyi değil ama eDR’da tanımlı olan sistemde kritik teşkil eden alanlarda bir değişiklik olması durumunda tüm olayın kayıt edilmesi ve dilendiği zaman geriye dönük ilgili logların çıkarılması konusudur. eDR neyi kaydeder neyi kayıt etmez sorusuna aşagida yanıt verebiliriz.

eDR Neyi Kayıt Eder ?

eDR Neyi Kayıt Etmez ?

Aslında soru şu ; Yukarıdaki listede yer alan bir özelliğin sizin seçeceğiniz eDR çözümünde olmamış olması size ne kaybettirir ?

FSA yeteneklerinin ve Temel eDR yeteneklerinin önümüzdeki günlerde tüm EPP oyuncularında birleşeceğini düşünsemde bugün itibariyle bir Forensic Analiz girişiminde bulunduğunuzda eDR ile tam bir analiz yapamama ihtimaliniz olabilir.

Yine bilinen en büyük yanlışlardan birisi de bu işin sadece Windows işletim sisteminde yada sadece istemcilerde yapılabilir olmasıdır. Birçok üretici bugün itibariyle Linux işletim sistemlerinde ve Sunucularda eDR yapabilmektedir.

Yine sektördeki genel beklenti sanki 2 -3 yıl önceki bir incident’i eDR’dan çıkarıp analiz edebilecekleri yönünde yanlış bir beklenti oluşmasıdır. eDR üreticilerinin en fazla analiz yapabileni geriye dönük 9 aydır. Bulk data’yı ancak ve ancak bir SIEM’e export edip burada manuel kendi IOC aramalarınızı yapabilirsiniz. Bu durumda tabi eDR’ın size sunmuş olduğu atack chain ve root cause analiz vb faydalardan da feragat etmek zorunda kalmış oluyoruz.

eDR uç noktalarınızda herhangi bir incident var mı yok mu yada bir şey yaşandı ise ne oldu sorusuna yanıt verebilir durumda olsa da kurum ağınız IoT cihazları, embedded işletim sistemleri, mobilite, bulut, Container dünyası vb eDR’ın bugün itibariyle kurulamadığı alanlarda çalışamayacaktır.

eDR’ı doğru kullanacak güvenlik focus bir ekibiniz olmadığı sürece bu teknoloji size binlerce log üretir ve root cause analizden uzak bir hayata sahip olursunuz. Kötü günde eDR’ın size söyleceği “BEN SANA DEMİŞTİM” olacaktır ki zaten teknoloji bunu söylemek üzerine kuruludur. Benim tüm kurumlara tavsiyem eDR’a yatırım yapmaları ama bunu MSSP iş ortağı ile ya da üreticilerin desteğini verdiği mDR modeli ile bir Incident Response ekosistemi haline çevirmeleri olacaktır. Aksi durumda ülkemizde bu teknolojinin sonuda 7 yıl önce DLP fulyası çıktığında ne kadar havalı bir teknoloji bizim neyimiz eksik, satın alalım dedikten 1 yıl sonra bu çözümden verim alamadık yenilemek istemiyoruz diyen binlerce müşteri gibi olur.

Bu sebeple Network Detection & Response (nDR) ve xDR teknolojisinden faydalanmak zorunda kalacağımızı ve bunu ayrı bir makalede dile getireceğimi de şimdiden duyurmuş olalım.