Bazı durumlarda Network ortamımızda neler olup bittiğini denetlemeniz gerekir. Bu olaylar sistemimizin performansının yeterli olup – olmadığını kontrol etmek, sistemde çalışmayan, arızalı servislerin neler olduğunu tespit etmek, donanım veya yazılımsal uygulamaların sistemimiz ile uyumlu bir şekilde çalışıp

Çalışmadığını kontrol etmek gibi nedenlerden oluşmaktadır. Şirketimiz içerisinde oluşan birçok olaylardan haberimiz olmayabilir ve oluşan bir sistem hatası veya önemli bir datanın kaybolması, bir kullanıcı hesabının silinmesi durumunda, bu problemin neden kaynaklandığını, kimin tarafından bu eylemin gerçekleştirildiğini bilmemek bir sistemcinin başına gelebilecek en kötü olaylardan bir tanesidir. Yapacağımız özel yapılandırmalar sayesinde bizlere sağlamış olduğu avantajların boyutunu da geliştirmek biz sistemcilerin elindedir.

Bunlar yapacağımız Policy değişikliği ile kullanıcıların izlenmesi, önemli evrakların takip edilmesi, sistem güvenliğinin kaydedilmesi gibi olayları sıralayabiliriz.

Bu yapılandırmaları yaparken dikkat etmemiz gereken en önemli husus, gereksiz ayarlamaları yaparak sistemimizin yavaşlamasına neden olmamızdır. Çünkü bizlerin yapacağı gereksiz olayların kaydedilmesi, sistemimizde sürekli oluşan olayların kaydedilmesi ve buna paralel olarak sistemimize fazladan bir yük getirerek makinemizin performansını gereksiz yere harcaması olacaktır.

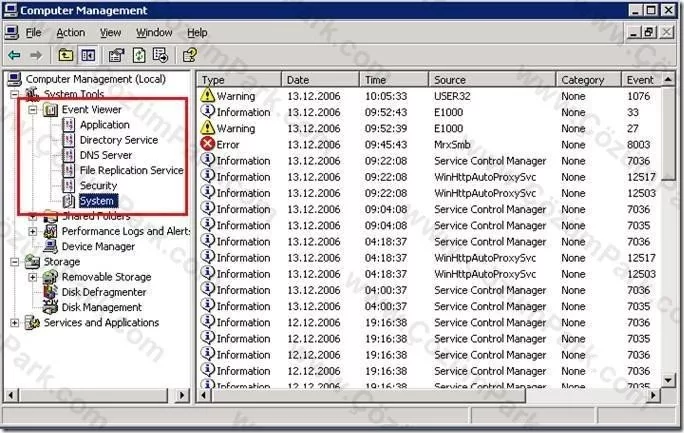

Event Viewer: Bilgisayarımızın üzerinde sağ tuş – özellikler diyerek ilgili bölümü genişleterek ulaşabiliriz. Bir Domain ortamında standart olarak aşağıdaki olay günlükleri başlıklarını bulabilirsiniz;

Application: Burada ki bölüm sistemimizde bulunan yazılımsal programların daha önceden oluşmuş hatalarını veya oluşabilecek muhtemel hatalarını bizlere bildirmek için kaydeder. Bu bölüme yazılacak olan kayıtlar, kullanmış olduğumuz programları yazan veya geliştiren yazılımcılar tarafından belirlenmektedir.

Directory Service: Burada ki kayıtlar Active Directory içerisinde bulunan problemleri, yapılan değişiklikleri, Global katalogda oluşan olayların izlenilmesin de bizlere yardımcı olacaktır.

DNS Server: Sistemimizde oluşan hataların birçoğu DNS tabanlıdır. Ve biz burada ki günlüklere bakarak DNS’ mizde oluşan hataları tespit edebilir veya daha önceden günlüğe kaydedilen, oluşabilecek muhtemel hataları görerek problem yaşanmadan önce soruna çözüm üretebiliriz.

File Replication Service: File Replication servisi tarafından kayıt altına alınan olayları barındırır. Bu olaylar sistem bölümünde bulunan dosyalarımız üzerinde bulunan değişiklikleri, replice olaylarını, Policylerimizin bilgilerinin tutulmuş olduğu SYSVOL’ um klasörümüz içinde olan değişikleri görmemize imkân tanır.

Security: Domain ortamımızda ki başarılı ve başarısız girişleri, kullanıcı, grup vb. nesneler üzerinde yapılan değişiklikleri, silinme işlemlerini takip etmemizde bizlere yarımcı olacak en önemli yerdir.

System: Burada ki bölümde sistemimizin neden, ne zaman kapatıldığını, ne zaman açıldığını, makinemiz üzerinde yapılan donanımsal değişiklikleri, sürücü yükleme kaldırma işlemlerini, takip etmemize yardımcı olan bölümdür.

Birçok şirket için olay günlüğünün kayıtları önemlidir ve güvenlik sebeplerinden ötürü bunların saklanması gerekmektedir. Günlüklerimizin saklanmasını ayarlamak için, ilgili bölüm üzerinde sağ tuş özellikler dediğimiz zaman yukarıda resim 2 de görünen bölüme ulaşıp, olay günlüklerinin saklanması ile ilgili ayarlamalarımızı yapabiliriz. Bu ayarlamalar aşağıda ki listede belirtilmiştir.

• Kayıtlarımızın Kb cinsinden en fazla ne kadar yer tutabileceğini,

• Ayırmış olduğumuz yerin dolduğu zaman, kayıtların eski kayıtların üzerine yazılması gerektiğini,

• Belirlemiş olduğumuz günden (varsayılan gün sayısı 7’dir) eski olan kayıtların silinmesini,

• Veya kayıtlarımızın manüel olarak silinene kadar hiçbir kaydın, daha önceden tutulmuş olan, kayıtların üzerine yazılmaması gerektiğini belirleyebiliyoruz.

Aynı bölümün Fitler kısmında, hangi kayıt çeşitlerinin yazılması gerektiğini belirleyebiliyoruz. Yazılmasını istediğimiz Kayıt çeşitlerimiz aşağıda sıralanmıştır.

İnformation : Sistemimizde oluşan bir sürücü yüklemesinin, bir yazılım yüklemesinin, bir servisin veya bir görevin, başarılı bir şekilde başladığı zaman olayla ilgili gerekli bilgiyi kaydeder.

Warning : Kaydın tutulmuş olduğu zaman diliminde her hangi bir problemin olmadığını, fakat gerekli işlemin yapılmadığı takdirde problemler ile karşılaşacağımızı bizlere bildiren uyarı günlüğüdür.

Örnek olarak disk alanımızda yeteri kadar alanın kalmadığında bizlere bildirilmek üzere bir kayıt bu alana yazılır.

Eror : Önemli bir görevin başarısız olması durumunda veya Sistemimizde çalışması gereken bir servisin başlamadığı zaman, olay ile ilgili kayıtlar burada tutulur.

Success Audit : Sistemimizde oluşan başarılı olayların kayıtları tutulur.

Failure Audit : Sistemimizde oluşan hatalı olayların kayıtları tutulur.

Kaydı altına alınan bir eylemi yorumlama tekniği, Eylem ne zaman, hangi saatte gerçekleşmiştir. Eylemi gerçekleştiren kullanıcı kimdir ve hangi yetkilere sahiptir. Eylemi gerçekleştiren kullanıcının kullanmış olduğu makine şirket networkumuzda mı? Yoksa dışarıdan bir bilgisayar kullanılarak mı eylemi gerçekleştirmiştir. Gerçekleştirilen eylem nedir ve hangi kategoriye göre gerçekleştirmiştir gibi sorularımızı, bir olay günlüğü ayrıntılı bir şekilde cevaplayarak bizlere yorumlama tekniği sunmaktadır.

Bir DC üzerinde varsayılan yapılandırılma, resim 5’ de göründüğü gibidir. İhtiyaçlarımız doğrultusunda bu ayarları değiştirebiliriz. Fakat yazımızın başında da belirtmiş olduğumuz gibi, yanlış yapılandırılan veya ihtiyaç fazlası olarak yapılandırılan ayarlar sistemimizin yavaşlamasına neden olacaktır. Bu yapılandırmaları şirket çalışanlarımızın bilgi ve becerilerine, DC olan makinemizin performansına ve üzerinde ki yetkileri göze alarak yapılandırmamız tavsiye edilmektedir.

Audit Account Logon Events : Domain ortamında bir kullanıcının oturum açma ve kapatma olaylarını izler. Varsayılan ayar olarak succes (başarılı) kayıtlar tutulur.

Domain ortamımızda bulunan bir kullanıcı, başarılı bir şekilde oturum açtığı zaman olay günlüğüne aşağıda ki resimde görüldüğü üzere bir kayıt yazar.

Olay günlüğü

Olay günlüğünün yorumlanması için gerekli olan detaylar.

Olay günlüğünü detaylı bir şekilde kontrol ettiğimizde; user name bölümünde Ugur kullanıcımızın 12 Aralık 2006 saat 4.20 PM, 127.0.0.1 ip adresli makineyle, domain ortamına başarılı bir şekilde giriş yaptığını görebiliyoruz.

Bölüm ile ilgili Microsoft tarafından yayınlanan güncel EVENT ID leri öğrenmek içinhttp://technet2.microsoft.com/WindowsServer/en/library/d8fc798c-1e77-4043-b59c- 971b4961d85a1033.mspx?mfr=true linkini ziyaret ediniz.

Audit Account Management : Active Drctory User and Computer vasıtası ile hesap yönetimini izleriz. Bir kullanıcı hesabı, bir grup, bir bilgisayar hesabı oluşturulduğunda, değiştirildiğinde veya silindiğinde, bu bölümde kayıtlar oluşur. Varsayılan ayar olarak DC üzerinde succes (başarılı) kayıtlar tutulur. Üye serverlar için yapılandırılmamıştır.

Bu olay günlüğünü kullanabileceğimiz yerler, locasyonuzmuz da bir den çok sayıda yönetici hesabına sahip kullanıcımız var ise hangi yönetici hesabına veya gerekli delege sayesinde hesap işlemlerini yürüten hangi kullanıcımızın, hangi işlemleri yaptığını tespit etmek için kullanırız.

Örnek vermemiz gerekirse, esolmaz kullanıcı adına sahip, domain ortamın da bulunan bir hesabımız silindi. Eğer Policy’miz ile uygun olay günlüğünü (başarılı olayları kaydet) daha önceden yapılandırdıysak, Olay günlüğü’ nün (event viewer) yardımıyla, kullanıcımızı hangi yönetici haklarına sahip adminin sildiğini, ne zaman bu işlemi gerçekleştirdiğini tespit etmemiz çok kolaydır.

Olay günlüğü

Olay günlüğünün yorumlanması için gerekli olan detaylar.

Yukarıda ki resimde görüldüğü üzere yönetici hesabına sahip Ugur isminde ki kullanıcımız, 12 Aralık 2006 saat 16:41 PM’ de esolmaz adlı kullanıcımızı başarılı bir şekilde silmiştir.

Not: Güvenlik nedeniyle bir kullanıcının hesabını sildiğimiz zaman, aynı kullanıcı hesabında bir kullanıcı oluşturma imkânımız vardır. Fakat yeni oluşturmuş olduğumuz kullanıcının SID numarası, eski hesabımızın SID numarası ile aynı olmayacağı için aynı haklara sahip bir kullanıcı oluşturmuş olamıyoruz. Eski kullanıımızın sahip olduğu dosya ve klsörler üzerinde bulunan haklarını ve Domain ortamındaki ayrıcalıklarını yeni oluşturmuş olduğumuz kullanıcıya tanımlamamız gerekecekdir.

Bir başka örnek vermemiz gerekirse fbcelik adına sahip kullanıcımızın şifresi değiştirilmiş ve networkümüze giriş yapamamaktadır. Bilgi işlem tarafından veya kullanıcı tarafından bu şekilde bir istekde bulunulmamıştır. Bu işlemi, hangi yönetici veya delege yoluyla parola değişirme yetkisine sahip kullanıcının, ne zaman bu işlemi yaptığını bulmak için olay günlüğümüze baktığımızda.

Olay günlüğü

Olay günlüğünün yorumlanması için gerekli olan detaylar.

Resim 13’de görüldüğü üzere, yönetici hesabına sahip Ugur isminde ki kullanıcımız, 12 Aralık 2006 Saat 16:40 PM’ de fbcelik adlı kullanıcımızın parolasını başarılı bir şekilde değiştirmiş olduğunu görmekteyiz.

Son örnek olarak, Alper ismindeki kullanıcımızı yönetici gruplarından birsi olan BackupOparators grubuna dahil edildiğini olay günlüğü sayesinde göreceğiz.

Bilgi işlemimizde bulunan yönetici hesabına sahip kullanıcılarımızdan bir tanesi, Alper adlı kullanıcımızı yönetici grublarından olan Backup Oparators grubuna dahil ettiğini görebiliyoruz. Bu yetkiyi hangi kullanıcımızın, ne zaman verdiğini tespit edebilmek için.

Olay günlüğü

Olay günlüğünün yorumlanması için gerekli olan detaylar.

Resim 20’ de görüldüğü üzere, yönetici hesabına sahip Ugur isminde ki kullanıcımız, 12 Aralık 2006 saat 17:53 PM’ de Alper adlı kullanıcıyı Backup Oparators grubuna dahil ettiğini tespit edebiliyoruz.

Bölüm ile ilgili Microsoft tarafından yayınlanan güncel EVENT ID leri öğrenmek içinhttp://technet2.microsoft.com/WindowsServer/en/library/42c66475-3346-428f-8faf- 47a6611655ee1033.mspx?mfr=true linkini ziyaret ediniz.

Audit Directory Service Acces : Active Drctory’ e yapılan erişimleri izler. Olay günlüğüne kayıtlar, kullanıcılar veya bilgisayar hesapları bu dizine eriştiğinde oluşur. Varsayılan ayar olarak DC üzerinde succes (başarılı) kayıtlar tutulur. Üye bilgisayarlar için yapılandırılmamıştır.

Resim 19’ da görüldüğü üzere, güvenlik sebebi nedeniyle yönetici hesabına dahil olan kullanıcılarımızdan bir tanesi Microsoft tarafından imzalanmamış sürücülerin yüklenmemesi gerektiğini belirlemiş. Bu policy değişikliğini uygulayan kullanıcımızı tespit edebilmek için

Olay günlüğü

Olay günlüğünün yorumlanması için gerekli olan detaylar.

12 Aralık 2006 Saat 17:33 PM’ de, Yönetici hesaplarından Administrator grubuna üye olan Ugur kullanıcımızın bu policyi başarılı bir şekilde uyguladığını tespit edebiliyoruz.

Audit Logon Events: Bir kullanıcının oturum açmasını, kapatmasını veya uzak bir sistemden (Vpn, Uzak masa üstü Protokolü vb.) bağlantı oluşturduğunda policymizde belirlemiş olduğumuz ayarlamalar çerçevesinde, gerekli kayıtlar oluşur. . Varsayılan ayar olarak succes (başarılı) kayıtlar tutulur.

Bazı özel durumlar nedeniyle Domainimizde bulunan kullanıcılarımızın hesaplarını geçici olarak devre dışı bırakabiliriz. Bu nedenlerin başında kullanıcımız senelik izne ayrılmış ve izin dönüşüne kadar hesabının kullanılmaması gerekmektedir. Bir başka devre dışı bırakma nedenimiz ise kullanıcımız işten ayrılmış fakat bazı özel nedenlerden ötürü bu kullanıcımızın pota kutusunu denetleme ihtiyacımız olabilir. Bu kullanıcıyı silersek posta kutusunu erişme imkânımız olmayacağı için hesabını devre dışı bırakabiliriz. Ama içimizde bir şüphe vardır ki bu hesabı kullanarak domain ortamındaki bazı hakları kullanmaya çalışan diğer kullanıcılarımız var mıdır? Bu şüpheyi ortadan kaldırmak için

Bir kullanıcımız içimizdeki şüpheyi doğruluyor ve devre dışı bırakılmış Beyhan adlı kullanıcının hesabı ile sisteme girmeye çalışıyor

Olay günlüğü

Olay günlüğünün yorumlanması için gerekli olan detaylar.

12 Aralık 2006 saat 16:11 PM’ de 192.168.1.1 ip adresine sahip, domain ortamında bulunan bir bilgisayar, devre dışı bırakılmış Beyhan isimli kullanıcı hesabını kullanarak domainimize dahil olmaya çalıştığını, fakat başaramadığını öğrenebiliyoruz.

Audit Object Acces: Sistem üzerinde var olan nesnelerin (dosyalar, klasörler, posta kutusu) kullanımını izler. Varsayılan ayar olarak yapılandırılmamıştır.

Şirketimizde bulunan bazı dataların önemi sebebiyle, bu dataların izlenmesini sağlayabiliriz. Bu izleme olaylarını, yazmasını istemiş olduğumuz klasör ve dosyaların, hangi kullanıcı tarafından, ne zaman değiştirildiğini – değiştirilmeye çalışıldığını, okunduğunu – okunmaya çalışıldığını, silindiğini – silinmeye çalışldığını vb.. uygulamış olduğumuz Policy’ ler saysinde, bunları tespit edebiliriz.

Policymiz ile obje erişimine olan ihtiyacımız doğrultusunda Başarılı veya Başarısız olayları yazmasını ayarladıkdan sonra, izlenmesini istediğimizi dosya veya klasörümüzün, hangi kullanıcıları izlemesini ve hangi eylemleri izlemesi gerektiğini uygulayabiliyoruz.

Resim 25’ de görüldüğü üzere şirketimiz için önem arz eden bir klasörümüz var. Klasörümüzün ismi önemli evraklar. Klsörümüze network üzerinden ulaşılabilmesi için, gerekli erişim izinleri verilmiş. Bu dosyanın içerisinde bulunan dosyalarımıza bütün şirket çalışanları tarafından okunması, üzerinde işlem yapılabilmesi vb.. işlemlerin yerine getirilebilmesi için gerekli yetkiler verilmiş.

Pekâlâ, bu klasörümüzün içindeki önemli evraklarımızı bir kullanıcımız sadece okuması gerekirken, yazma hakkı olmamasına rağmen bu işlemi yapmak için eylemde bulunmuşmu? Veya bu klasörümüzün içinden bir dosya yanlışlıkla veya kasıtlı bir şekilde silindiyse. Bunu tespit edebilmek için, bu klasörümüze ne gibi işlemlerin yapıldıını veya yapılmaya çalışıldığını tespit etmek için klasörümüzü faremizin sağ tuşu ile Properties (özellikler) diyerek Seurty (Güvenlik) sekmesine gelip Advanced (gelişmiş) bölümünü açıyoruz.

İzleme olayları varsayılan olarak yapılandırılmamıştır. Hangi kullanıcılarımızın izlenmesini istiyorsak Add (ekle) butonuna tıklayarak

Hangi kullanıcılarımızın izlenmesi gerektiğini seçiyoruz.

Çıkan ekranda Hangi işlmlerin olay günlüğüne kaydedilmesi gerektiğini ve hangi olaylar gerçekleşirse yazılması gerektiğini tanımlıyoruz. İhticacımız olan seçenekleri işaretledikden sonra ok diyerek devam ediyoruz.

Auditing Sekmesine geri dönüyoruz. Apply + Ok diyerek işlemi bitiriyoruz.

Test etmek için önemli evraklar klasörümüze network üzerinden erişip siliyoruz.

Olay günlüğü

Olay günlüğünün yorumlanması için gerekli olan detaylar.

12 Aralık 2006 Saat 17:06 PM’ de Com_FBCELİK adlı bilgisayar kullanılarak, FB_CELIK adlı kullanıcımız tarafından dosyamızın silindiğini tespit edebiliyoruz.

Audit Policy Change: Uygulamış olduğumuz güvenlik ilkeleri ile lgili değişiklikleri izler. Varsayılan ayar olarak DC üzerinde succes (başarılı) kayıtlar tutulur. Üye serverlar için yapılandırılmamıştır.

Policy ayarlarımızı kontrol ettiğimizde, Kullanıcı hakları bölümünde Allow Log on locally adlı Policy’ mizin değiştirilmiş olduğunu fark ediyoruz. Bu Policy’ mizin ne zaman, hangi yönetici hakklarına sahip kullanıcı tarafından değiştirildiğini tespit etmek için

Olay günlüğü

Olay günlüğünün yorumlanması için gerekli olan detaylar.

12 Aralık 2006 Saat 18.01 PM’ de yönetici haklarına sahip fbcelik adlı kullanıcımız tarafından, policy’ mizin başarılı bir şekilde değiştirildiğini görebiliyoruz.

Audit Privilege Use: Bir kullanıcıya atanmış hakların ve bunların kullanımını izler. Bunlar ki dosyaların yedeklenmesinden, sistemin zarar görmesi tahmin edilen register ( kayıt dosyası ) değişikliklerini kapsar. Bu özellik varsayılan ayar olarak yapılandırılmamıştır.

Audit Process Tracking: Sistemin yapmış olduğu işlemleri ve bu işlemlerin kullanmış olduğu kaynakları izler.Bu özellik varsayılan ayar olarak yapılandırılmamıştır.

Evet örnekler ile buraya kadar geldik, umarım faydalı bir makale olmuştur. Bir sonraki makalemiz görüşmek üzere.