DeepSeek: Alternatif Bir Yapay Zeka mı? Yoksa Bir Güvenlik Kabusu mu?

DeepSeek iOS Uygulamasının Güvenlik Riskleri ve Alınması Gereken Önlemler

Son yıllarda yapay zeka destekli sohbet uygulamalarının yükselişi, kullanıcı deneyimini geliştirmekle kalmadı, aynı zamanda veri güvenliği konusundaki hassasiyetleri de artırdı. En son örneklerden biri olan DeepSeek, hızla popülerlik kazansa da NowSecure tarafından yürütülen kapsamlı bir güvenlik analizi, uygulamanın kullanıcıları ciddi güvenlik risklerine maruz bıraktığını ortaya koydu.

DeepSeek’ten Büyük Tehdit

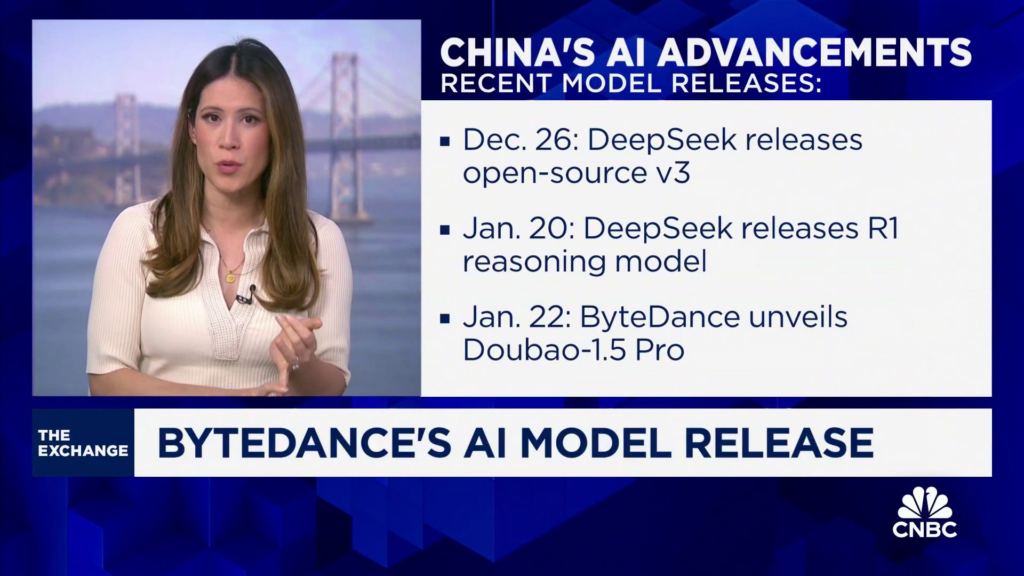

DeepSeek, 25 Ocak 2025 itibariyle İOS platformunda en çok indirilen uygulamalardan biri haline geldi. Ancak bu hızlı yükselişin gölgesinde, uygulamanın güvenlik açıkları nedeniyle birçok devlet kurumu, federal hükümet ve hatta ABD ordusu tarafından yasaklanması dikkat çekti. NowSecure’un gerçekleştirdiği teknik analiz, DeekSeek’in kullanıcı gizliliği ve veri güvenliği konularında ciddi eksiklikler içerdiğini kanıtladı.

DeepSeek iOS uygulaması, şifreleme olmadan internet üzerinden hassas verileri aktarıyor. Bu durum, hem pasif dinleme saldırılarına hem de aktif müdahalelere açık hale getiriyor. Şifrelenmemiş trafik, saldırganların kullanıcı verilerini izlemesine, analiz etmesine ve hatta değiştirmesine olanak tanıyor.

Ana Güvenlik Riskleri

✅ Şifrelenmemiş Veri Transferi

- DeepSeek, kullanıcı verilerini internet üzerinden şifreleme olmadan ileterek üçüncü tarafların bu verileri ele geçirme ve değiştirme riskini doğuruyor.

- Man-in-the-Middle (MITM) saldırılarına açık hale getirerek kötü niyetli aktörlerin verileri pasif veya aktif şekilde ele geçirmesine izin veriyor.

✅ Zayıf ve Hardcoded Şifreleme Anahtarları

- Kullanılan Triple DES (3DES) (Nedenini buradan okuyabilirsiniz.) şifreleme algoritması artık güvenli değil ve modern siber saldırılara karşı savunmasız.

- Sabitlenmiş (hardcoded) şifreleme anahtarları kötü niyetli aktörler tarafından kolayca tespit edilebilir.

- Başlatma vektörlerinin (IV) tekrar kullanılması, şifreleme güvenliğini daha da zayıflatıyor ve veri ihlallerine açık hale getiriyor.

✅ Güvensiz Veri Depolama

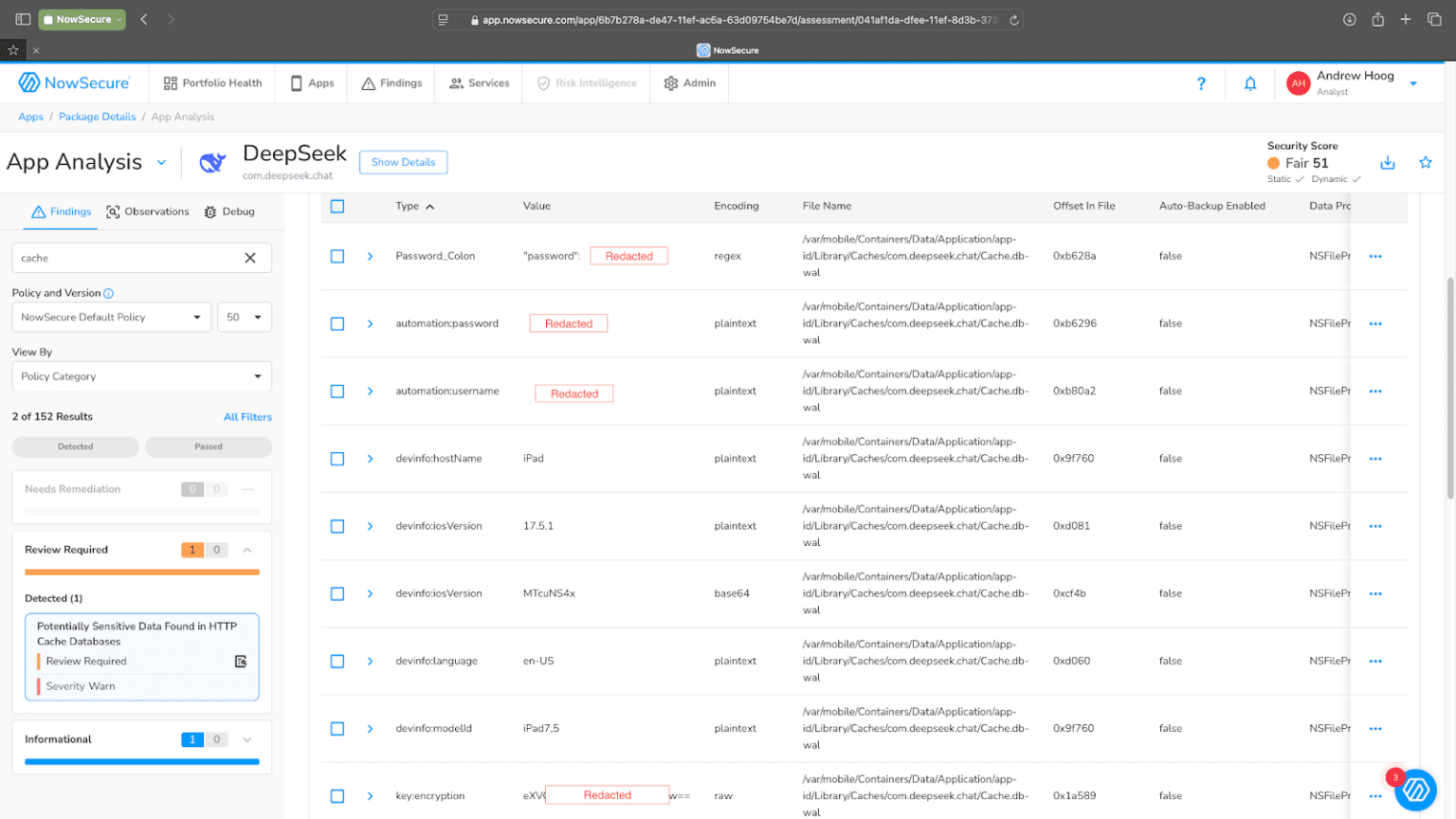

- Kullanıcı adı, şifre ve şifreleme anahtarlarının düz metin (plaintext) olarak saklandığı tespit edildi.

- Cihaz bilgilerinin uygulama içinde şifrelenmeden kaydedildiği belirlendi.

- http isteklerinde kimlik bilgileri şifresiz olarak gönderiliyor, bu da veri çalınma riskini artırıyor.

✅ Aşırı Veri Toplama ve Kullanıcı Takibi

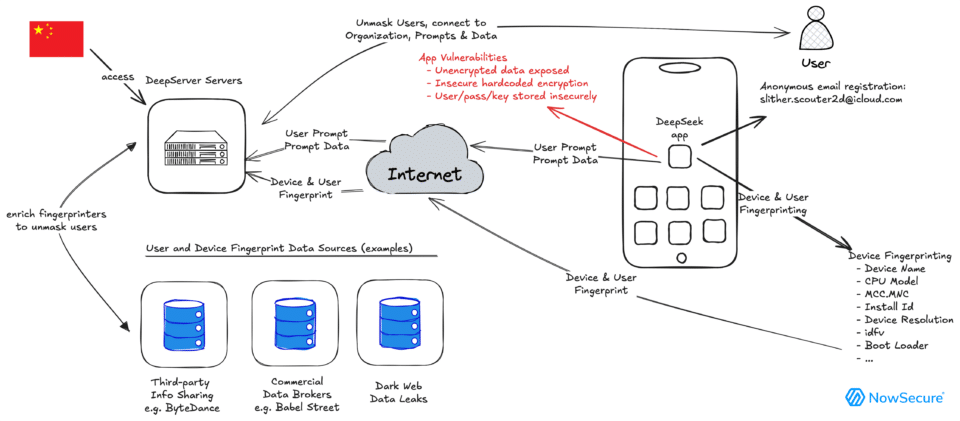

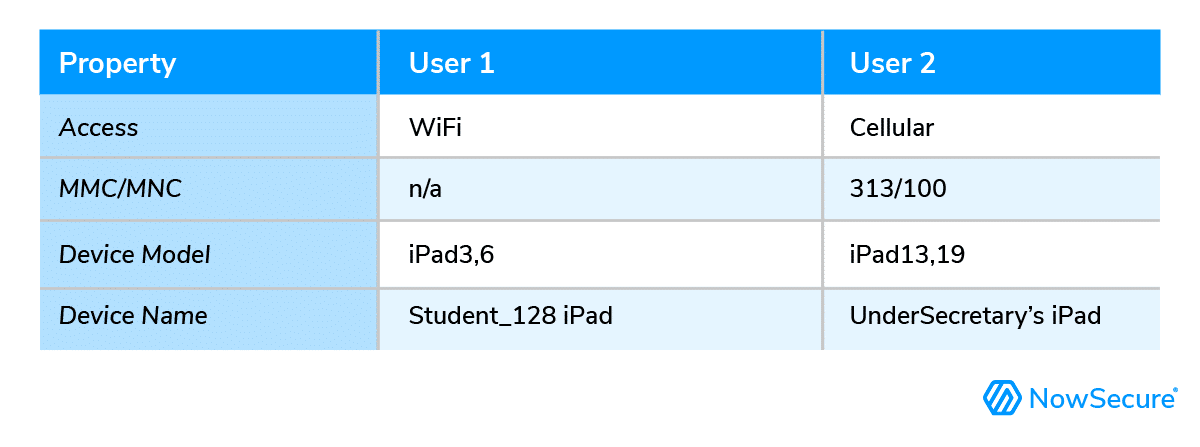

- Uygulama, cihaz modeli, CPU modeli, yükleme kimliği, cihaz adı gibi birçok cihaz parmak izi verisini topluyor.

- Kullanıcıların kimliğini tespit edilmesini ve takibini kolaylaştıran gizli izleme mekanizmaları içeriyor.

- Toplanan veriler, üçüncü taraflarla, özellikle de ByteDance ile paylaşılabiliyor.

✅ Çin Bağlantısı ve Yasal Riskler

- DeepSeek tarafından toplanan kullanıcı verileri, ByteDance’in kontrolündeki sunuculara iletiliyor.

- Çin yasalarına göre, hükümetin bu verilere erişim hakkı bulunuyor.

- ABD, Avustralya, İtalya, Hollanda, Tayvan ve Güney Kore gibi ülkelerde uygulama devlet cihazlarında yasaklandı.

Bu Nasıl Gerçekleşiyor?

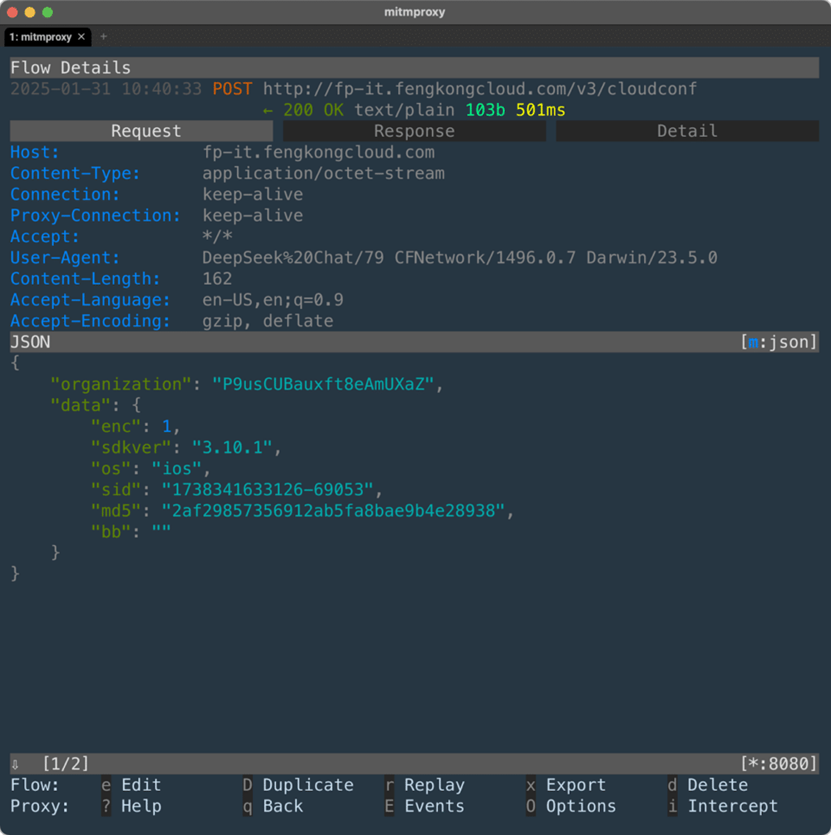

DeepSeek uygulaması, cihaz kaydı ve uygulama yapılandırmasıyla ilgili verileri backend sunucusuna (http://fp-it.fengkongcloud.com/v3/cloudconf) şifrelenmemiş HTTP protokolüyle iletiyor.

iOS platformu, normalde tüm uygulamaların HTTPS kullanmasını zorunlu kılan App Transport Security (ATS) özelliğine sahiptir. Ancak, DeepSeek bu güvenlik özelliğini tamamen devre dışı bırakmıştır. Bu nedenle, aynı ağdaki bir saldırgan (Wi-Fi, ISP veya kötü niyetli bir yönlendirici üzerinden) şu işlemleri gerçekleştirebilir:

✅ Ağ trafiğini pasif olarak izleyerek hassas kullanıcı ve cihaz bilgilerini toplayabilir.

✅ Trafiğe müdahale ederek uygulama davranışını değiştirebilir veya kötü amaçlı veri enjekte edebilir.

Tehdit Modeli ve Saldırı Vektörleri

✅ Pasif Saldırılar

Ağ üzerindeki herhangi bir gözlemci (örneğin, halka açık Wi-Fi’deki bir hacker, ele geçirilmiş bir internet servis sağlayıcısı (ISP) veya devlet destekli tehdit aktörleri) aşağıdaki bilgileri toplayabilir.

- Cihaz Kimliği (sid)

- İşletim Sistemi bilgileri (OS)

- SDK sürümü (sdkver)

- Kriptografik hash değerleri (md5)

Bu bilgiler, kullanıcıları izlemek, cihazları parmak iziyle tanımlamak veya hedefli saldırılar gerçekleştirmek için kullanılabilir.

✅ Aktif Saldırılar (MITM – Ortadaki Adam Saldırısı)

MITM (Man-in-the-Middle) saldırganı, ağ trafiğini yakalayabilir ve değiştirebilir:

- Uygulama yapılandırmasını değiştirebilir, kötü amaçlı kod enjekte edebilir.

- Sahte yanıtlar üreterek uygulamayı yanlış yönlendirebilir.

- Uygulama isteklerini saldırganın kontrolündeki bir sunucuya yönlendirebilir, böylece verileri ele geçirebilir.

Bu yöntemlerle gerçekleşmiş saldırılar olduğu için bunu dikkate almak mühimdir. Örneğin “Salt Typhoon Attack” olarak bilinen 2024’ün sonlarında Çin merkezli tehdit grubu “Salt Typhoon”, ABD’deki internet servis sağlayıcılarını (ISP’ler) hedef almıştı.

Ele geçirilen ISP’ler üzerinden saldırganlar, kullanıcıların internet trafiğini izleyip yönlendirebildi.

Eğer bir DeepSeek kullanıcısı bu ele geçirilmiş ISP’leri kullanıyorsa:

- Saldırgan, trafiği dinleyerek hassas verileri çalabilir.

- Yanıtları değiştirerek kötü amaçlı yönlendirmeler yapabilir.

- Uygulama içeriğini manipüle ederek zararlı kod çalıştırabilir.

Aşağıda Unencrypted olan bir network request ile detayları pekiştirebiliriz:

İlk bakışta bu veriler ayrı ayrı büyük bir tehdit oluşturmasa da, bir araya getirildiğinde kullanıcıların kimliğini açığa çıkarabilecek güçlü bir izleme mekanizması oluşturuyor. Bu durum, özellikle veri broker’ları ve kötü niyetli aktörler tarafından, kullanıcıları izlemek ve profillemek için kullanılabilir. Geçmişte yaşanan Gravy Analytics veri ihlali gibi olaylar, bu tür veri sızıntılarının geniş çapta kimlik açığa çıkarma ve takip mekanizmalarına dönüştüğünü göstermektedir.

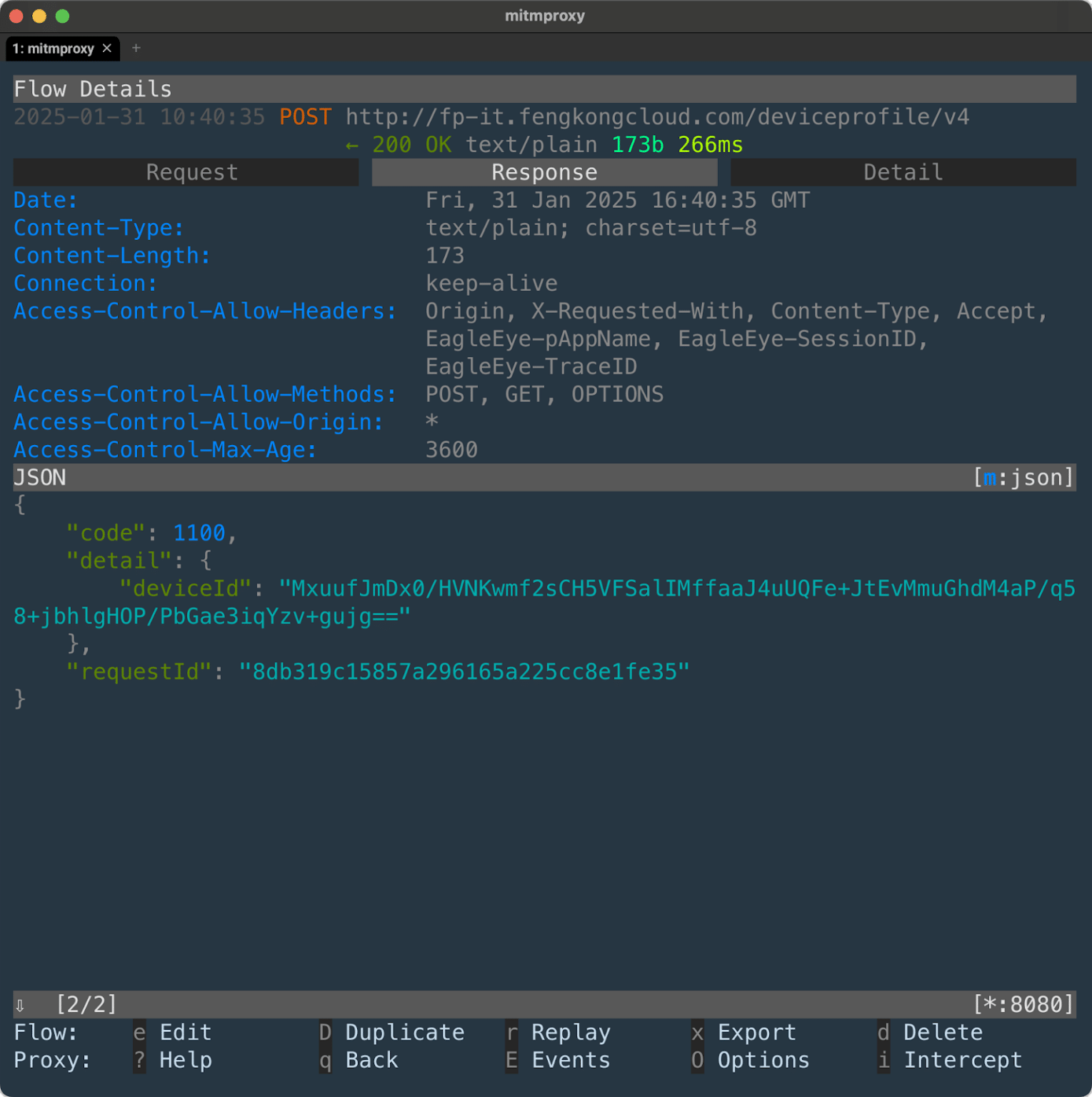

Bununla birlikte, uygulamanın “deviceprofile” API’sine yaptığı istekler daha büyük bir güvenlik açığı oluşturuyor. Bu uç noktaya gönderilen bazı veriler sıkıştırılmış ve şifrelenmiş olsa da, sunucu yanıt olarak şifrelenmiş bir “deviceId” döndürüyor. Ancak bu kimlik doğrulama gerektirmeden sağlandığı için kötü niyetli aktörlerin sahte cihaz profilleri oluşturmasına veya gerçek kullanıcıları taklit etmesine olanak tanıyabilir.

Daha da önemlisi, ağdaki bir saldırgan (örneğin, halka açık Wi-Fi veya ele geçirilmiş bir ISP aracılığıyla) bu veri trafiğini dinleyebilir, kullanıcı cihaz bilgilerini toplayabilir ve hatta yanıtları değiştirerek uygulamanın yanlış yönlendirilmesine neden olabilir. Bu tür bir saldırı,

saldırganların kullanıcıları belirli cihaz açıklarından yararlanan kötü amaçlı yazılımlara yönlendirmesi için bir fırsat sunar.

Bu güvenlik risklerini azaltmak için uygulamanın tüm ağ trafiğini HTTPS ve TLS şifrelemesi ile güvence altına alması gerekmektedir. Apple’ın App Transport Security (ATS) politikası yeniden etkinleştirilmeli ve tüm HTTP bağlantıları zorunlu olarak HTTPS’ye yönlendirilmelidir. Ayrıca, cihaz kimlik doğrulaması olmadan kullanıcıya özel bir “deviceId” atanması engellenmeli ve gereksiz metadata paylaşımı sınırlandırılmalıdır. DeepSeek’in izleme politikaları gözden geçirilmeli, verilerin sadece minimum düzeyde ve kullanıcı güvenliğini riske atmayacak şekilde paylaşılması sağlanmalıdır. Aksi halde, bu tür açıklar büyük çaplı kimlik açığa çıkarma saldırılarına zemin hazırlamaya devam edecektir.

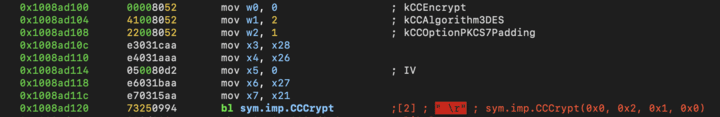

Yapılan analizler arasında güvensiz bir simetrik şifreleme algoritmasının (3DES) kullanılması, sabitlenmiş (hardcoded) bir şifreleme anahtarının bulunması, Başlatma Vektörünün (IV) boş bırakılması (NIL IV) ve IV’nin tekrar kullanılması gibi ciddi hatalar yer almaktadır.

Bu güvenlik açıklarını daha detaylı analiz etmek için NowSecure araştırma ekibi, iki önemli açık kaynak tersine mühendislik aracını kullanmıştır: r2ai (radare2 tabanlı AI destekli tersine mühendislik aracı) ve frida (dinamik analiz için kullanılan bir binary enstrümantasyon framework’ü). Analiz sonucunda, “BDAutoTrackLocalConfigService” adlı özel bir serviste, özellikle “saveUser” fonksiyonunun bu zayıf şifreleme metodunu içerdiği tespit edilmiştir. Elde edilen bulgular, radare2 üzerinden NIL IV kullanımı ve sabit şifreleme anahtarının kod içinde gömülü olduğunu göstermektedir. Geliştiriciler bu güvenlik açıklarını gidermedikçe, DeepSeek kullanıcılarının kişisel verileri ciddi bir güvenlik riski altında olmaya devam edecektir.

NowSecure araştırma ekibi, Frida’nın uygulama işlevlerini yakalama yeteneğini kullanarak CCCrypt çağrılarını izledi ve uygulamanın hangi verileri şifreleyip çözdüğünü belirledi. Analiz sırasında, uygulamanın ürettiği kullanıcı kimliğinin (user ID) zayıf şifreleme uygulamaları nedeniyle savunmasız olduğu tespit edildi.

3DES algoritmasının kullanıldığı bu işlemde, PKCS7 dolgulama (padding) seçeneği etkin, ancak IV (Initialization Vector) değeri tanımlanmamış. Bu, şifreleme işleminin önceden tahmin edilebilir hale gelmesine neden oluyor. Şifreleme anahtarının 24 bayt uzunluğunda sabit olarak tanımlandığı ve potansiyel olarak kod içinde gömülü olduğu da belirlendi.

Araştırma ekibi ayrıca, kullanıcı adı, şifre ve şifreleme anahtarlarının cihazda güvenli olmayan şekilde saklandığını keşfetti. Uygulama, hassas verileri cache veritabanında saklıyor, bu da fiziksel erişimi olan bir saldırganın bu verileri cihazın kilidi açılmış durumdayken ele geçirebileceği anlamına geliyor.

Bu sorun, iOS uygulamalarının NSURLRequest API’sini kullanarak uzak sunuculara HTTP istekleri göndermesi sırasında ortaya çıkıyor. Varsayılan olarak, bu API HTTP yanıtlarını “Cache.db” dosyasında saklar, eğer geliştirici açıkça bu önbelleklemeyi devre dışı bırakmadıysa, hassas veriler cihazda korunmasız bir şekilde kalabilir. Örnek olarak, veritabanında saklanan şifrelenmiş kimlik bilgileri ve şifreleme anahtarlarının saldırganlar tarafından elde edilmesi ciddi güvenlik riskleri yaratabilir.

Ayrıca, DeepSeek iOS uygulamasının topladığı ve ilettiği veriler, kullanıcıları benzersiz şekilde tanımlamak için kullanılabilir. Mobil uygulamalar genellikle kullanıcıların kimliğini belirlemek amacıyla veri toplama mekanizmaları kullanır ve DeepSeek de bu yaklaşımı takip etmektedir. Son yıllarda veri aracıları (data brokers) tarafından yapılan kitlesel veri toplama faaliyetleri, kişisel gizliliğe yönelik büyük bir tehdit oluşturmaktadır. Gravy Analytics gibi şirketlerin veri ihlalleri, milyonlarca kullanıcının kimliklerinin açığa çıkmasına neden olmuş, ayrıca “izinsiz gözetim” konusundaki endişeleri artırmıştır. Uygulamaların bu tür hassas verileri geniş ölçekte toplaması ve analiz etmesi, kullanıcı mahremiyetinin ihlal edilmesine yol açabilir.

Kurumsal ve Devlet Kurumları İçin Tehditler

DeepSeek’in yol açtığı güvenlik açıkları sadece bireysel kullanıcıları değil, aynı zamanda kurumsal şirketleri ve devlet kurumlarını da tehdit ediyor:

- Stratejik bilgilerin sızdırılması: İşletmelerin ticari sırları ve devlet kurumlarının hassas bilgileri risk altında.

- Regülasyon ve uyumluluk sorunları: Avrupa Birliği’nin GDPR ve ABD’nin CCPA gibi katı veri gizliliği yasaları ihlal edilebilir.

- Siber casusluk riski: Devlet yetkililerinin kullandığı cihazların takip edilme riski artıyor.

DeepSeek iOS Uygulamasındaki Riskleri Azaltma Yöntemleri

DeepSeek iOS uygulamasında bulunan güvenlik, gizlilik ve veri risklerini anında gidermek şu an için oldukça zor, hatta imkansızdır. Zamanla, geliştiricilerin bu güvenlik açıklarını düzeltmesini ve gizliliği etkileyen bazı uygulamaları değiştirmesini umuyoruz. Ancak, ABD ve AB merkezli işletmeler ile devlet kurumları için verilerin Çin Halk Cumhuriyeti’nde depolanması, analiz edilmesi ve işlenmesi ciddi bir risk oluşturabilir. Bu risklerin değerlendirilmesi her organizasyonun kendi kararına bağlıdır, ancak yukarıda belirtilen güvenlik açıkları, daha güvenli bir mobil uygulama stratejisi geliştirmek için önemli bir yol haritası sunmaktadır.

Bu süreçte, şirketler ve devlet kurumlarının acil olarak alabileceği bazı önlemler şunlardır:

- DeepSeek iOS uygulamasının kullanılmasını hemen durdurmak, ta ki güvenlik ve gizlilik açıkları yeterince giderilene kadar.

- Uygulamanın veri toplama politikaları, gizlilik ilkeleri ve yasal yetki alanlarını analiz etmek, organizasyonun risk altında olup olmadığını belirlemek.

- DeepSeek’in açık kaynak modelini barındıran alternatif çözümleri değerlendirmek (Örneğin, Microsoft tarafından sağlanan bulut tabanlı hizmetler veya Hugging Face gibi platformlarda kendinize ait bir sunucu üzerinden modeli barındırmak).

- Daha iyi güvenlik, gizlilik ve veri yönetimi sağlayan alternatif yapay zeka uygulamalarını araştırmak veya organizasyonun özel ihtiyaçlarını karşılayan farklı AI çözümlerini değerlendirmek.

Mobil uygulamalar ve yapay zeka teknolojileri her zaman hızlı bir şekilde gelişmiştir. Bu nedenle, güvenlik tehditlerinin sürekli değişmesi göz önünde bulundurularak, her yeni uygulama sürümü kullanıma sunulmadan önce güvenlik ve gizlilik analizlerinin düzenli olarak yapılması gerekmektedir. Günümüz modern güvenlik araçları, bu tür analizleri hızlı, kolay ve düşük maliyetle gerçekleştirmeye olanak tanımaktadır. NowSecure gibi kuruluşlarla iş birliği yaparak hem kendi geliştirdiğiniz hem de üçüncü taraf uygulamalarındaki riskleri tespit edebilirsiniz.

DeepSeek uygulamasındaki CCCrypt şifreleme işlemlerini analiz etmek için Frida kullanılabilir. Frida, mobil uygulamalara dinamik analiz yaparak şifreleme çağrılarının nasıl çalıştığını ve hangi verilerin şifrelendiğini belirlemek için kullanılabilen güçlü bir araçtır.

Aşağıdaki Frida betiği (cccrypt.js), CCCrypt fonksiyonuna yapılan çağrıları yakalar ve aşağıdaki bilgileri çıkarır:

- Şifreleme/şifre çözme işlemi mi yapıldığı (kCCEncrypt veya kCCDecrypt).

- Kullanılan şifreleme algoritması (örneğin, kCCAlgorithm3DES kullanılıyor).

- Dolgu yöntemi (kCCOptionPKCS7Padding gibi).

- Kullanılan anahtar ve IV (Initialization Vector) değeri.

- Şifrelenmiş giriş ve çıkış verileri.

Frida betiğini çalıştırmak için şu komut kullanılabilir:

frida -U -l cccrypt.js -f com.deepseek.chatBu betik, DeepSeek’in zayıf şifreleme uygulamalarını analiz etmek ve güvenlik açıklarını doğrulamak için kullanılabilir.

DeepSeek Uygulamasının Kullandığı Ağ API Uç Noktaları

- http://fp-it.fengkongcloud.com/deviceprofile/v4

- http://fp-it.fengkongcloud.com/v3/cloudconf

- https://apmplus.volces.com/apm/device_register

- https://apmplus.volces.com/monitor/collect/c/cloudcontrol/get

- https://apmplus.volces.com/monitor/collect/c/performance/

- https://apmplus.volces.com/monitor/collect/c/session

- https://apmplus.volces.com/settings/get

- https://chat.deepseek.com/api/v0/chat/completion

- https://chat.deepseek.com/api/v0/chat/create_pow_challenge

- https://chat.deepseek.com/api/v0/chat/history_messages

- https://chat.deepseek.com/api/v0/chat/stop_stream

- https://chat.deepseek.com/api/v0/chat_session/create

- https://chat.deepseek.com/api/v0/chat_session/fetch_page

- https://chat.deepseek.com/api/v0/chat_session/items

- https://chat.deepseek.com/api/v0/guest/available

- https://chat.deepseek.com/api/v0/ip_to_country_code

- https://chat.deepseek.com/api/v0/users/current

- https://chat.deepseek.com/api/v0/users/feature_quota

- https://chat.deepseek.com/api/v0/users/login

- https://gator.volces.com/service/2/app_alert_check/

- https://gator.volces.com/service/2/app_log/

- https://gator.volces.com/service/2/device_register/

- https://gator.volces.com/service/2/log_settings/

- https://guh50jw4-ios.mobile-messenger.intercom.com/messenger/mobile/metrics

- https://guh50jw4-ios.mobile-messenger.intercom.com/messenger/mobile/users

- https://nexus-websocket-a.intercom.io/pubsub/

- https://o2129.ingest.sentry.io/api/4506388217987072/envelope/

- https://tab.volces.com/service/2/abtest_config/

DeepSeek Uygulamasının Kullandığı 3. Taraf SDK’lar

- AppAuth

- AppAuthCore_Privacy

- AppCheckCore

- DeepSeek Chat

- FBLPromises

- FBLPromises_Privacy

- GTMAppAuth

- GTMAppAuth_Privacy

- GTMSessionFetcher

- GTMSessionFetcher_Core_Privacy

- GoogleSignIn

- GoogleSignInSwift

- GoogleSignInSwiftSupport_Privacy

- GoogleUtilities

- GoogleUtilities_Privacy

- InterBlocksAssets

- Intercom

- IntercomAssets

- IntercomTranslations

- MMKV

- MMKVCore

- PinLayout

- Pods_DeepSeek_Chat

- RangersAPMPrivacyInfo

- RangersAppLog

- RangersAppLogDevTools

- SmCaptcha

- iosMath

- mathFonts

Eline sağlık.

Çok teşekkür ederim Hakan Bey.