Forum

Merhaba

Dışarıya hizmet veren sunucularımız Vmware üzerinde.Ve her bir sunucunun çift etherneti var.

Örnek:

Windows Server 2019 üzerinde kurulu olan Web sunucumuz da;

- İç İp adresi : 192.168.x.y

- Dış İp adresi: 212.121.a.b

şeklinde 2 interface var.

Dns sunucumuz üzerinde ise ;

İntranetten bir sorgu gelir ise "Private ip" adresi döndürecek şekil de yanıt dönüyor

İnternetten bir sorgu gelir ise "Public ip" adresi döndürecek şekil de yanıt dönüyor

Sormak istediğim şu:

Bu bahsettiğim DMZ bölgesinde, güvenlik veya doğru yapılandırma için şu şekilde yapılandırma

dahada mı uygun olur.

Windows Server 2019 üzerinde,sunucunun 2.interface ini kapatıp , dışardan gelen Web sunucu sorgularını Server'in iç ip adresine Natlamak.

Bu bahsettigim sizce dahamı dogru ? Güvenlik açısından artıları,eksileri sizce ne olur ? Tam olarak doğrusu nedir ?

Dışarıya bakan sunucularda sadece private ip olup dışardan İP istegi gelince Private ip ye mi yönlendirilme senaryosu daha dogrudur ?

Sorum belki çok standart bir düzeyde ,bunun için kusura bakmayın lütfen.

Öneriniz nasıl olur ?

Çok teşekkürler

Doğru anladıysam şerh düşerek, sunucular DMZ ile WAN'a tam açık halde tutulmamalı. Bu farkedildiğinde mutlaka açık port ve protokol'ler üzerinden ele geçirme riskini doğurur. Forumda devamlı şu öneriyi yaparız rdp, smb erişimini web'e kesinlikle açmayınız. Public IP ile erişim açıldığında detaylı port denetimi yapılmalı ki dmz demişsiniz siz.

Evet, doğru olan servis bazlı sunuculara yönlendirme, nat yapmaktır. Sunucu rast gele portlarla erişime açık olmaz sadece web, db gibi port izinleriyle hizmete açılmış olur bu doğal olarak mecburen açık olması gereken port, protokollerin güvenliğe yönelik daha fazla geliştirme alması nedeniyledir. Genellikle local den erişilen hizmetlerin web den erişim ihtiyaçları için mutlaka sertifika seçiciliğinde vpn kullanmak ideal ve güvenlik politikasında kolay yöntemdir.

'balık vermez, nasıl tutulabildiğine yönlendirir'

****************************************************************

Probleminiz Çözüldüğünde Sonucu Burada Paylaşırsanız. Sizde Aynı Problemi Yaşayanlar İçin Yardım Etmiş Olursunuz. Eğer sorununuz çözüldü ise lütfen "çözüldü" olarak işaretlerseniz diğer üyeler için çok büyük kolaylık sağlayacaktır.

*****************************************************************

İbrahim Bey Merhaba

Cevabınız için çok teşekkür ederim.

Şu anki mevcut yapı da, dışarıdan Web sunucuya sadece 443 portu açık. Geri kalan portlar kapalı.

Mevcut:

Firewall üzerinden bir nat işlemi yapmadım.

Sadece iptables kurulu olan fw da ;

Outbound --> to--> 212.a.b.c(Web Server) port:443 allow.

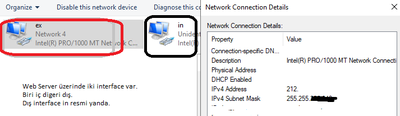

şeklinde bir kural var.Ve bununla ise ekte resmini yolladığım,Server interface inde kırmızı çerçevedeki

alandaki ip ye erisiyorlar.

Aslında sorumda tam olarak şu:

Ben bu kırmızı çerçevedeki alanı disable edip ,iptables üzerinden bu sunucuya gelen (yine sadece 443) isteklerini, Private ip sine(192.168.x.y) yani siyah çerçeveye yönlendirsem(iptables-prerouting) aslında aynı işlemi yapmış olacağım.?

Peki şu ana kadar ki mevcut yapılandırmam ile bu 2. olarak bahsettiğim yapılandırmanın arasındaki fark anlamında artıları/eksileri avantajları/dezavantajları güvenlik açığı gibi konularda yorumlarınızı merak ediyorum.

Doğru yapılandırma hangisi olur.Doğru kullanım hangisi olur.

Çok teşekkürler tekrar

Evet benzer, aynı işlem olmuş olacak.

Baştan bu detaylar verilmediği için genel kobi uygulamaları yönünden yanıtlamış olduk.

İkisi de temel olarak doğru, sizin yönteminiz daha çok dedicated sunucularda tercih edilir diğeri ise hosted service ortam, sunucularda. Asıl belirleyicilik diğer etken ve bağımlı senaryolarda gerçekleşir. Ör hızla aklıma gelen ddos alıyorsunuz diyelim mevcut durumda bandw dolduğunda sunucu hizmet dışı kalır, içerden de erişilemez, 2. senaryo nat da ise mimari gereği göğüsleyen daha fazla fw olur, ips/ids başarımı daha önemli olur, datacenter bandw açar vs vs. Sunucu içerde down olmaz. Fakat gerçek senaryo versus da bundan daha fazla senaryo var. 🙂 Yönetilebilir kaynaklarda sizin durumunuzda büyük bir fark olmaz. Belki yayılan açıklarda sunucu hakimiyet düzeyi ve kolaylığı değişebilir ama bu çok detay ve senaryoları değişken bir konu üzerinde durma çok anlamlı değil, sonuçta saldıran 443 aşarak eriştiğinde sunucuya farklı mesai ile hakim olabilir, tunnel kurabilir. Benim aklıma gelen bu saatte bu oldu, asıl güvenlik uzmanı arkadaşlar yanıtlayabilir ama bu biraz da danışmanlığa giren bir konu tabi. 🙂

Bu arada bu tip aramalarla hazır kaynaklara bakabilirsiniz.

https://community.spiceworks.com/topic/139801-dmz-vs-nat

https://community.checkpoint.com/t5/Security-Gateways/DMZ-vs-NAT-pros-and-cons/td-p/134395

https://www.linkedin.com/pulse/security-cloud-roll-your-own-dmz-anuj-varma

https://medium.com/google-cloud/a-dmz-what-is-that-acc3b21b9653

'balık vermez, nasıl tutulabildiğine yönlendirir'

****************************************************************

Probleminiz Çözüldüğünde Sonucu Burada Paylaşırsanız. Sizde Aynı Problemi Yaşayanlar İçin Yardım Etmiş Olursunuz. Eğer sorununuz çözüldü ise lütfen "çözüldü" olarak işaretlerseniz diğer üyeler için çok büyük kolaylık sağlayacaktır.

*****************************************************************

İbrahim Bey cevabınız için çok teşekkür ederim.

Baska görüşlerini bildirecek arkadaşlar olursa zevkle okurum.

Tekrar çok teşekkür ederim İbrahim Bey

Saygılarımla