Forum

Merhabalar.

Firmamızda Fortigate 100E kullanıyoruz. sunucularımız için bir adet 40 ip adresli metro ethernet bağlantımız mevcut. Fortigate üzerinden sunucuların dış ağa (web sunucuları) açılmasını sağlıyor.

İçerideki kullanıcı bilgisayarlarımızda ise fiber internet var. yine aynı fortigate aracılığı ile iç ağa internet sağlıyoruz.

şimdi sorum şu;

metro ethernetteki bir web sunucumuza iç ağdaki bilgisayarlardan erişemiyoruz. buradaki bununla ilgili açılmış bir çok makaleyi okudum fakat çözüm bulamadım. (Örneğin lan'dan lan'a kural yazdım fakat olmadı)

Konu ile ilgili yardımcı olabilir misiniz?

Şimdiden çok teşekkürler.

Web sunucular ile kullanıcılar aynı LAN'da mı yoksa farklı LAN veya VLAN'da mı?

Siz içerideki kullanıcıların metro internetin IP adresinden mi sunuculara bağlanmasını istiyorsunuz?

Eğer öyleyse Hairpin NAT ayarı yapmanız gerekli.

FortiGate Cookbook - FortiGate Hair-pinning (5.4) - YouTube

Technical Tip: Configuring Hairpin NAT (VIP) - Fortinet Community

Farklı LAN'dalar. örneğin 192.168.10.0/24 ağından fiber internet çıkıyorsa, port 3 den 192.168.11.0/24, port 4 den 192.168.12.0/24 ve port 5 den 192.168.13.0/24 ağından metro ethernet çıkış yapıyor.

Yani yol şöyle;

Metro Tarafı: | Wan (Metro) 212.212.212.212(Örnek Dış Metro IP) > Lan (192.168.11.10)

Kullanıcı (Fiber Tarafı): | Wan2 (Fiber) 95.95.95.95(Örnek Dış Fiber IP) > Lan (192.168.10.10)

192.168.10.10'daki kullanıcının metro ethernet ipsi olan 212.212.212.212'ye gidip oradaki 80 yada 443 portundan web sayfasını görüntüleyebilmesi lazım.

O zaman yukarıda linklerini verdiğim ayarlamaları yapmanız gerekiyor.

Böylelikle kullanıcılar metro ethernet IP'si üzerinden sunuculara bağlanabilirler.

Denemek isterken Fortigate üzerinde bir hataya daha denk geldim. CLI Console ne zaman açmak istesem "Connection lost." mesajını veriyor ve kendini kullandırmıyor. İnternette yaptığım araştırmalar sonucunda versiyon güncelleme önerisi yapmışlar. Sistemi 6.4.8 versiyonuna güncelledim fakat sorun düzelmedi.7 versiyonuna geçme konusunda da şüphelerim var. Bu konu ile ilgili bir bilginiz var mı, daha önce başınıza geldi mi?

Bu arada videoda 192.168.1.98 deki bir makinenin dış ip ile tekrar 192.168.1.x'li bir makineye dönüşü anlatılıyor. Fakat örneğin 192.168.1.98'li makinenin 192.168.2.x'li bir makineye dönüşü hakkında bilgi göremedim.

Siz orada kuralı oluştururken Lan to Lan değil, kendi yapınıza göre değiştirin.

Diğer linkte farklı IP'lerdekini de anlatmış.

Sunuculara erişirken kullanılan kurala CLI üzerinden "set match-vip enable" komutunu girmeniz yeterli olacaktır.

Sizi çok yoruyorum ama son bir sorum olacak.

Benim firewall policy kısmında çok fazla sayıda policy'm var. üzerini sağ tıklayıp edit in CLI Console dediğim zaman Connection Lost uyarısı alıyorum.

Putty ile girdiğim zaman ise policy id'yi bilmediğim için edit yapamıyorum. Policy id'yi tespit etmenin bir yolu var mı?

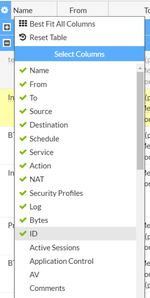

Firewall policy gelin. Orada en soldaki en üstteki sütun açıklamasına mouse'u getirince Configure Table ikonuna tıklayın ID'yi seçip uygula deyince ID sütunu aktif olacaktır.

Aşağıdaki gibi bir hata alıyorum işlem yaparken, Sebebi ne olabilir?

FortiGate-100E # config firewall policy FortiGate-100E (policy) # edit 24 FortiGate-100E (24) # set match-vip enable command parse error before 'match-vip' Command fail. Return code -61 FortiGate-100E (24) # abort FortiGate-100E #

Sanırım 6.4.3'ten sonra bu komut allow olan kuralda kullanılamıyor.

Enabling match-vip in firewall policies

As of FortiOS 6.4.3, match-vip is not allowed in firewall policies when the action is set to accept.

FortiOS Release Notes | FortiGate / FortiOS 6.4.4 | Fortinet Documentation Library

Belki başka bir kullanımı veya yöntemi olabilir.

Başka bir yöntem bulmam lazım fakat bununla ilgili makale sayısı çok kısıtlı. Acaba firmware downgrade mi yapsam?

Merhaba,

basit bir konu neden bu kadar sıkıntı yarattı size 🙂

1- web sitesini ping'lemeye çalıştığınızda public ME ip adresinizi görüyorsanız, lan to ilgili server lan a doğru yeni policy yazın ve destination 'a ilgili VIP'i seçin , NAT kısmını disable tutun.

2- 100E için 7.0 major geçişi çok önermem, F serisi bir ürün kullandığınızda 7.0 a geçmeniz daha iyi olur.

kolay gelsin,

yB

Merhaba,

basit bir konu neden bu kadar sıkıntı yarattı size 🙂

1- web sitesini ping'lemeye çalıştığınızda public ME ip adresinizi görüyorsanız, lan to ilgili server lan a doğru yeni policy yazın ve destination 'a ilgili VIP'i seçin , NAT kısmını disable tutun.

2- 100E için 7.0 major geçişi çok önermem, F serisi bir ürün kullandığınızda 7.0 a geçmeniz daha iyi olur.

kolay gelsin,

yB

Web sitesini pinglediğimiz zaman dış ip adresini görebiliyoruz ama ping atmıyor.

Kullanıcının olduğu lan'dan, server'ın olduğu lan'a (örn 192.168.10.0 den 192.168.11.0'a ) policy yazıyorum. VIP'de ise interface; any, External IP address; server'ın bulunduğu dış ip adresi (Örn: 95.92.x.x), mapped ip adress; server'ın ip adresi (Örn: 192.168.11.50) şeklinde yapıyorum.

Bu şekilde bağlantı sağlayamadım. Atladığım yada hatalı yaptığım bir yer mi var sizce?

Merhaba;

bu makaleyi uygular iseniz isteğiniz olacaktır.

Yılmaz beyin dediği gibi networkler arası route yazmak daha kolay. Trafik iç networkten döner ve daha hızlı olur. ben bu gibi durumlar için içerdeki dns sunuca a kayıtları açarak çözüyorum .

ör.

www.xxx.com 192.168.13.5

içerdeki kullanıcılar www.xxx.com için içerdeki dns sunucuya sorum local ip adresini çözümleye bilirler

selamlar

merhaba,

policy yazarken hedefe adres yazmayacaksınız, Virtal IP'de oluşturmuş olduğunuz nat 'i seçeceksiniz. yine alt tarafta NAT seçeneği de disable olması gerekiyor.

çalışacaktır...

kolay gelsin,

yB