Forum

Merhabalar.

Ağımızda İki Farklı İp Grubu Bulunmaktadır.

1 İp Grubu : 192.168.x.x / 255.255.252.0

2 İp Grubu : 192.168.10.x / 255.255.255.0

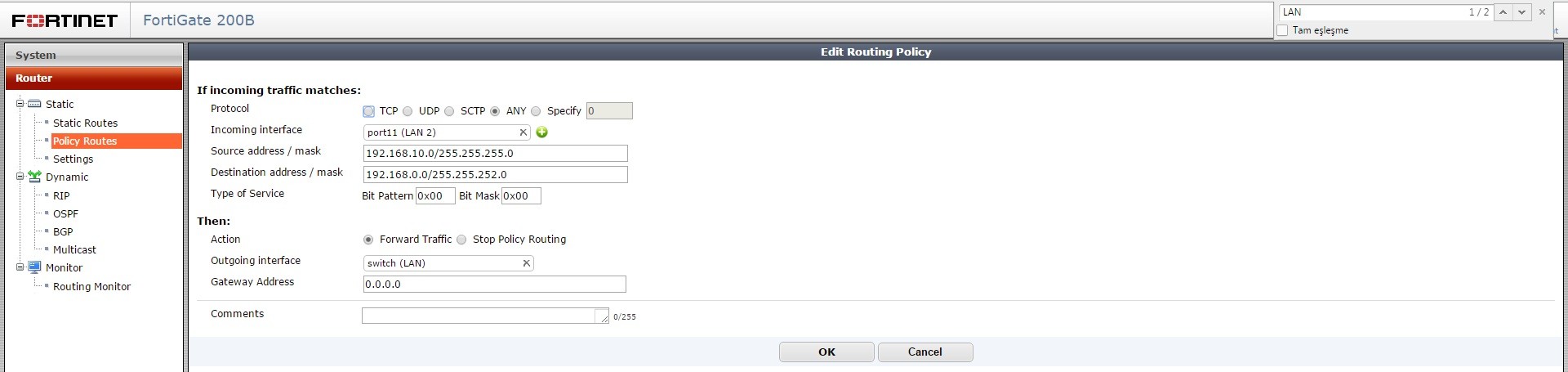

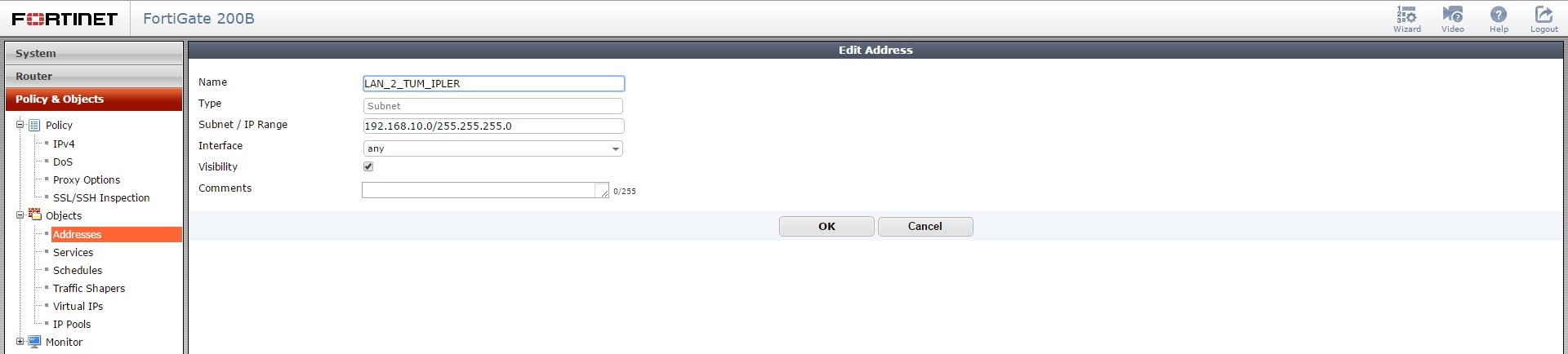

İlk Olarak Policy Route Bolumunden 2 Adet Kural Oluşturdum. Daha sonra Adress Listesine İp Gruplarını Ekledim.Firewall kurallarında İlgili Kuralları Olusturdum.

Gruptan 2. Grupa Erişimi Sağladım Fakat 2.Gruptan 1.Grupa Erişim Sağlayamıyorum

Bu Konu Hakkında Yardımlarınızı Bekliyorum.

İlgili Ekran Görüntüleri

policy route yerine static route oluşturmayı deneyebilirsiniz

ayrıca LAN_TUM_IPLER tanımındaki interface tanımlarını da doğru sekilde seçebilirsiniz

Merhaba,

Yaptığın yapı yanlış!

Policy route oluşturma amaçları,

Yapılarda iplerin önüne oluşturarak iplerin yönünü değiştirmektir.

Örneğin;

2 adet Wan bağlantın var ve bunların gateway adresleri wan1 95.95.95.95 wan2 95.95.95.96

Static route olarak bunların distance değerleri aynı

2 adet networkun var 20.0.0.0/27 ve 20.0.1.0/27 diye

Sen bu ikisinede wan1 ve wan2 erişim izni verirsen forti otomatik olarak wan1 üzerinde kopma olmaz ise wan1 üzerinden çıkar.

Policy route burada devreye giriyor,

src host 10.0.0.0/255.255.255.224

dst host 0.0.0.0/0.0.0.0

service all

interface wan2

gateway 95.95.95.96

Bu şekilde kural oluşturursan internete wan2 bacağından çıkarsın. Bu sadece örneklemeydi route policy olayını anlatmak istedim.

Senin soruna gelirsek eğer, Varsayım olarak;

port3 192.168.0.0/24

port4 192.168.10.0/24

Burda yapman gereken 2 policy var,

Policy 1

src interface port3

src host 192.168.0.0/24

dst interface port4

dst host 192.168.10.0/24

schedule always

service all

action accept

Nat "disable"

(lan bağlantılarında özel durumlar haricinde nat kullanman, gideceğin interface üzerindeki networkte ip adresi çözümlemede sıkıntı yaşar)

Policy 2

src interface port4

src host 192.168.10.0/24

dst interface port3

dst host 192.168.0.0/24

schedule always

service all

action accept

Nat "disable"

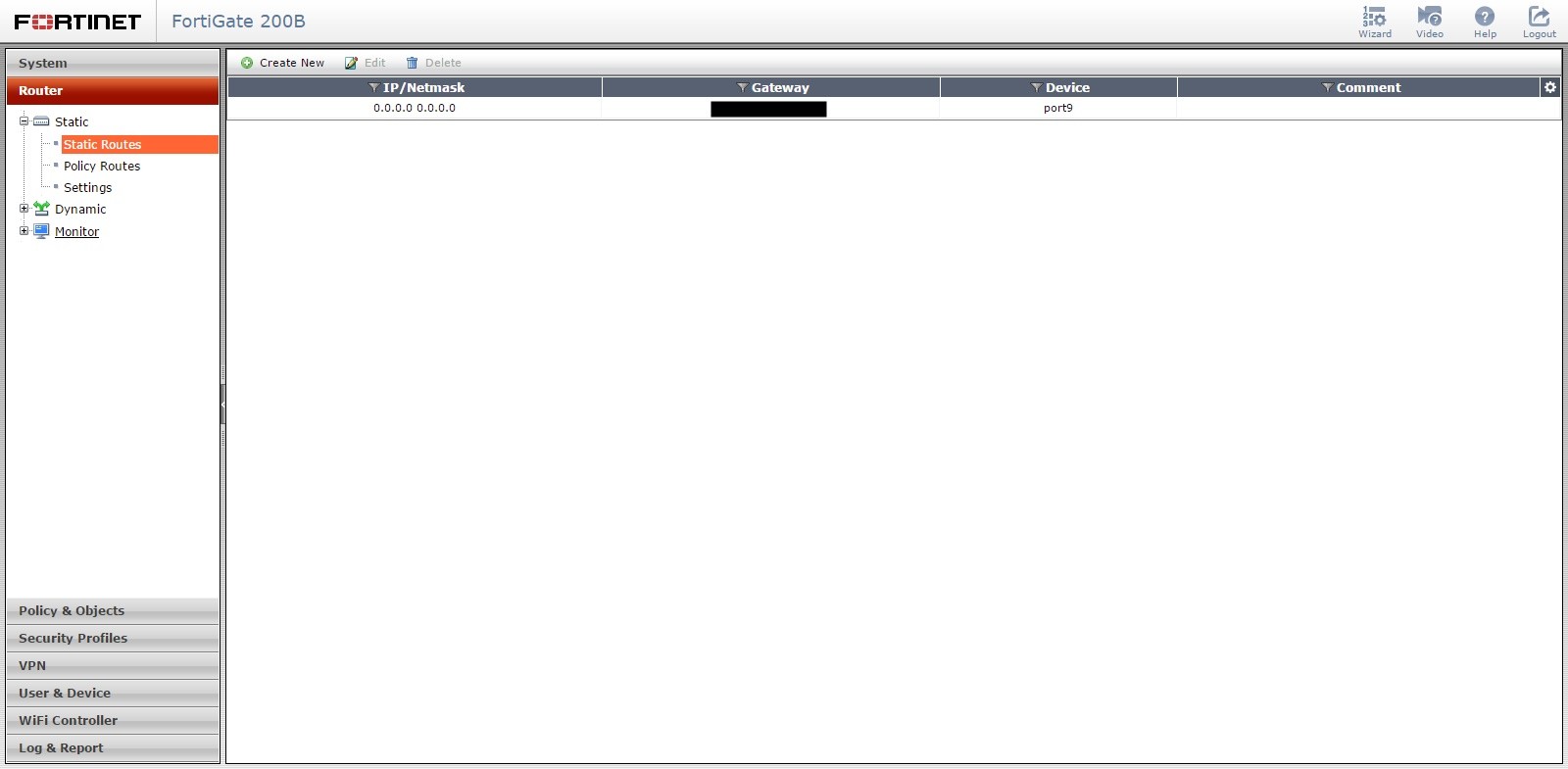

Bu şekilde bağlan, static route ve policy route üzerindeki girdileri sil (static route üzerinde internete çıkarken tanımladığın route girdisini silme)

Şimdi yaptığımız ayar doğrultusunda istediğin olmuş olmalı.

(Eğer bir kusurum, yanlışım olduysa affola)

İyi çalışmalar.

Merhaba Hocam,

Policy ve Static ta Kendimin Eklediğim Kuralları Kaldırdım.

Aşağıdaki Resimlerdeki Ayarlar ı Yaparak Bağlantıyı Sağladım.

Bu Şekilde Bir Problem Var mı Sizce.

İlginize Şimdiden Teşekkür Ederim.

Merhaba,

Lan' dan Wan' a giderken Nat' lar kalsın,

Lan' dan Lan' 2 ye giden bağlantılar ve Lan' 2 den Lan' a giden bağlantılarda NAT' ı kaldırıp denermisin.

Lan ağlantılar arasında NAt olmaması gerekiyor.