Cloudflare, API Bağlantılarında Yalnızca HTTPS Kullanımını Zorunlu Hale Getirdi

Cloudflare, güvenliği artırmak için API bağlantılarında HTTP desteğini tamamen kaldırdı. Şirket, artık yalnızca HTTPS üzerinden gelen şifreli bağlantıları kabul edecek.

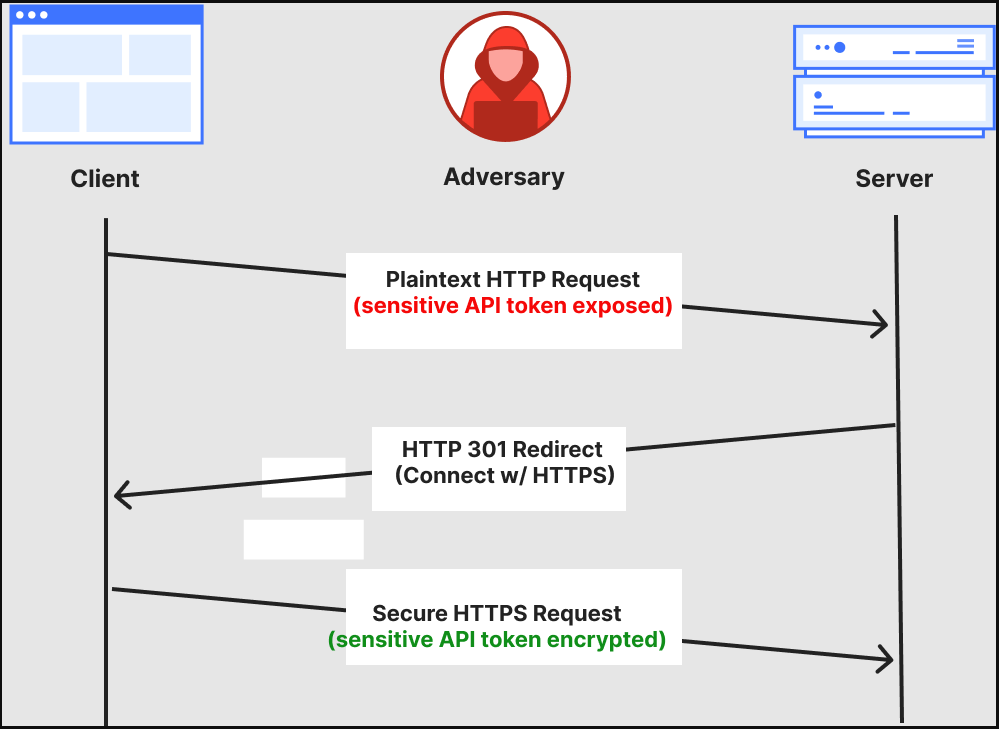

Bu değişiklikle birlikte, API.cloudflare.com adresine yapılan şifresiz istekler tamamen engellenecek. Daha önce HTTP istekleri sunucu tarafından reddediliyor veya otomatik olarak HTTPS’e yönlendiriliyordu. Ancak, yönlendirme sürecinde bile hassas verilerin şifrelenmeden iletilmesi risk oluşturuyordu. Özellikle ortak veya halka açık Wi-Fi ağlarında yapılan HTTP bağlantıları, kötü niyetli kişilerin saldırılarına karşı savunmasız kalıyordu.

Cloudflare tarafından yapılan açıklamada, artık şifresiz bağlantıların tamamen kesildiği ve sadece güvenli HTTPS bağlantılarının kabul edileceği belirtildi. Şirket, geliştiricilerin HTTP üzerinden bağlanmaya çalıştığında artık 403 Forbidden hatası almayacağını çünkü HTTP bağlantılarının hiç kurulamayacağını vurguladı.

Cloudflare API Kullananlar İçin Önemli Değişiklik Yapıldı

Cloudflare API, geliştiriciler ve sistem yöneticileri için önemli bir araç olarak kullanılıyor. DNS yönetimi, güvenlik duvarı ayarları, DDoS koruması, önbellekleme, SSL yapılandırmaları, altyapı yönetimi ve güvenlik politikaları gibi birçok işlem API üzerinden gerçekleştiriliyor.

Bu değişiklikten sonra HTTP protokolü kullanan otomatik sistemler, eski yazılımlar ve IoT cihazları artık Cloudflare API’ye bağlanamayacak. HTTPS desteği bulunmayan veya yanlış yapılandırılmış istemciler için bu durum sorun oluşturabilir.

Şirket, Cloudflare hizmetlerini kullanan müşteriler için yıl sonuna doğru HTTP trafiğini güvenli bir şekilde devre dışı bırakmalarını sağlayacak ücretsiz bir seçenek sunmayı planlıyor.

Cloudflare’ın verilerine göre, internet trafiğinin yaklaşık %2.4’ü hâlâ şifrelenmemiş HTTP üzerinden gerçekleşiyor. Otomatik sistemlerin trafiği de hesaba katıldığında bu oran %17’ye kadar çıkıyor.

Şirket, müşterilerin Cloudflare kontrol paneli üzerinden Analytics & Logs > Traffic Served Over SSL bölümünden HTTP ve HTTPS trafiğini takip edebileceğini belirtti. Bu sayede kullanıcılar, HTTP erişimini kapatmadan önce sistemlerindeki olası etkileri gözlemleyebilecek.