CheckPoint R75 Secure Platform Kullanımı – Dashboard Yönetimi Bölüm 1

Checkpoint firewall kurulumunu ve başlangıç ayarlarını birinci bölümde adım adım incelemiştik, şimdi firewall yönetimi, rule tanımları vb. gibi konuları incelemeye başlayabiliriz. Birinci bölümün sonunda yüklediğimiz SmartDashboard’ı açarak yönetim konsoluna ulaşabiliriz.

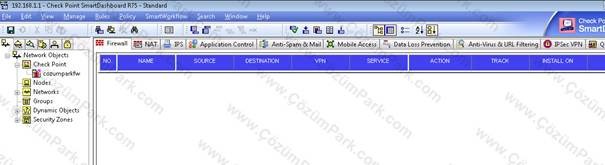

Login olduğumuzda aşağıdaki gibi boş kuralların olduğu firewall sekmesi açılacaktır. Konsol ekranı solda objeler, sağda Firewall, NAT, IPS, Application Control vb. başlıklar, bu başlıkların altlarında rule ve ayaları, üstte menülerden oluşmaktadır.

Genel Firewall Yapılandırması

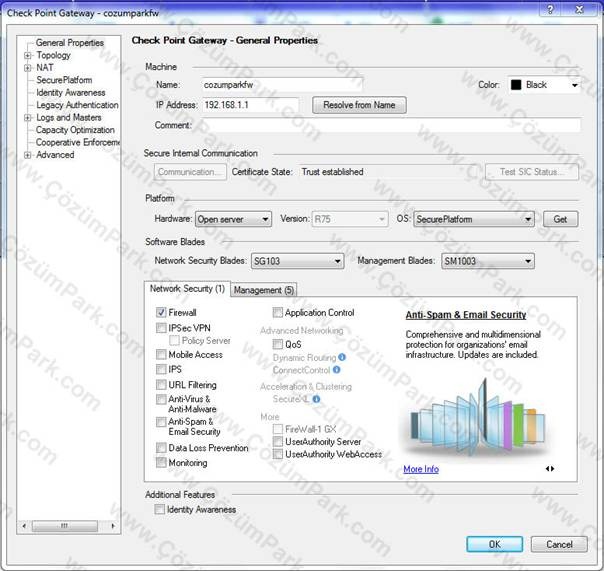

İşe firewall’ ın genel ayarlarını kontrol ve düzenleyerek başlayabiliriz. Bunun için sol tarafta Network Objects à Check Point à altındaki gateway objesine sağ tuş edit seçeneğini seçebiliriz, karşımıza aşağıdaki gibi bir ekran gelecektir. Sol tarafta gateway’imizin ayarlarını yapabileceğimiz alt sekmeler ve sağ tarata bu sekmelerde yer alan seçenekler bulunmaktadır. Bu sekmeleri yazı dizimizin ilerleyen bölümlerinde yeri geldikçe ayrıca işleyeceğimiz için birçoğuna şimdilik girmeyeceğiz, sadece bize başlangıç için gerekli bölümleri inceleyeceğiz.

Genel özellikler sekmesinde gateway’imizin kurarken girdiğimiz makine adını, IP adresini üst bölümde, üzerinde çalıştığı donanım ve işletim sistemini orta bölümde, kullanılabilir modüller alt bölümde yer almaktadır. Burada baktığımızda aşağıdaki gibi IPSec VPN, IPS, DLP, Application Control vd. modüllerin seçili olmadığını görebiliriz, herhangi bir modülü kullanacaksak önce aktif etmemiz gerekiyor, buradan kutucuğunu işaretleyerek yapabileceğimiz gibi her modülün yönetim tabından da ayrıca yapabiliriz.

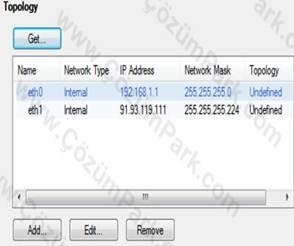

Başlangıç ayarları içerisinde bizim için önemli noktaların başında “Topology” sekmesi geliyor, bu sekmede gateway’imizdeki ağ kartlarının hangisinin iç bacak, hangisinin dış bacak olduğunu ve belirtmemiz gerekiyor. Topology sekmesine geldiğimizde aşağıdaki gibi bir durum bilgisi ile karşılaşacağız, web ara yüzündeki başlangıç ayarlarında yaptığımız interface ayarlarını burada aynen geldiği görülebilmektedir. Tablonun en sağına dikkat edecek olursak topology alanında “Undefined” durumda olduğunu görebiliriz. Get butonuna tıkladığımızda aşağıda doğru açılan menüden “Interfaces with Topology” seçeneğini seçtiğimizde otomatik olarak topolojiyi çıkartacak ve network interface’lerini Internal ve External olarak işaretlediği onay penceresini getirecektir, eğer eth0, eth1 ve varsa diğer arabirimleri doğru getirmişse Accept seçeneği ile onaylayabiliriz. Eğer topolojiyi doğru getirmediyse iptal edebilir ve her network interface’in özelliklerine Edit ile girerek elle de belirleyebiliriz.

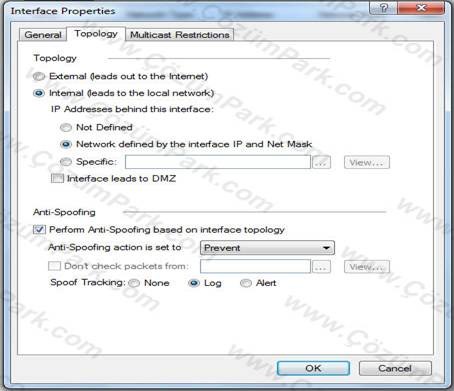

Anti Spoofing

Network Interface’lerimizin topolojisini Get topology ile çıkarttığımızda ayrıca anti spoofing özelliği de açılmış olur, aşağıdaki ekranda bunu görebilirsiniz. Aşağıdaki interface’in özelliklerinde topoloji olarak Internal olarak işaretlenmiş olduğunu görmekteyiz. Alt bölümde ise anti-spoofing özelliğinin seçili ve engelleyici ( Prevent) durumda olduğunu görebiliriz.

Anti Spoofing bizim için neden önemlidir ve açık olmalıdır ?

Anti spoofing özelliği açık ve korumalı olduğu interface üzerinden spoofing yapılmasını engeller. Bunu bilmeyen arkadaşlarımız için teknik olarak açacak olursak Internal network’te olmayan bir IP adresi adına dışarıya paket gönderilmesi engeller. Yani hping vb. araçlar kullanark sahte IP adresleri kullanılarak dışarı paket trafiği yaratılamaz. Aynı şekilde External interface’imiz içinde bu özellik açık ise internet üzerinden external interface’in IP blogundaki bir IP adına internetten paket gelmesi engellenir. Bunları örnekleyecek olursak 192.168.1.0/24 yerel ağımızda bir kullanıcı hping kullanarak internete doğru göndereceği paketleri 207.46.131.43 IP adresinden gönderemez. Aynı şekilde kuruluşumuza ait 91.93.119.111/27 IP bloğunu birileri kullanark dışarıdan spoof edemez. Daha iyi anlaşılması için farklı bir örnek vermek gerekirse, http://www.bga.com.tr/calismalar/hping2.pdf bu makalede detaylı olarak belirtilen

“ hping —rand-source -S -p 80 www.cozumpark.com” komutunun ağımızdan yapılmasını engellemiş oluruz. Bu komut ile hedefe rastgele IP adreslerinden paket trafiği başlatmış oluyoruz…

StateFull Inspection’ a kısa bir bakış

Anti Spoofing girmişken StateFull Inspection’dan da biraz bahsetmek gerek, bu özelliği bir çok firewall yöneticisi ya tam bilmez, kullanamaz, default ayarlada bırakır yada yaşadığı sorunlardan kısaca kurtulmak için kapatır. Checkpoint firewall üzerindeki bu yapı, paket trafiğini 3. OSI katmanı network layer’dan itibaren kontrol ederek gelişmiş güvenlik sağlanmaktadır. Checkpoint StateFull Inspection ayarlarına en üstteki menülerden Policyà Global Properties altından ulaşılabilir. StateFull Inspection ne sağlar;

· bir bağlantı isteğinin firewall rule’larımıza göre işlenmesi ve iletişimin başlaması ile state tablosuna yazılıması ve bu bağlantıya ait devam paketlerinin rule kontrolü yapılmadan veri trafiğinin hızlı sağlanması,

· bir TCP bağlantı isteğinde bağlantının güvenlirliğini IP başlığındaki bilgilerin değişmeden geldiğini kontrol eder.

· Üçlü el sıkışma ( 3 way handshake) kontrolü yapıldığı için RFC standartlarına uymayan bir paket trafiği başlatılması engellenir.

Firewall’ların state tablosunu şişirmeye yönelik yapılan saldırılar, ileride göz atacağımız statefull inspection ayarları ile engellenebilmektedir.

HOST ve NAT tanımları

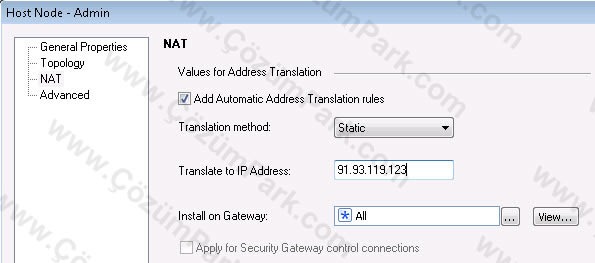

Host tanımı için sol taraftaki network objeleri altındaki Nodes’a sağ tuş yaparak node-host seçenekleri ile host tanımlama penceresine ulaşabiliriz. Açılan pencerede Name alanına host’un bilgisayar adını yazabileceğiniz gibi, kullanan kişinin adını da yazabilirsiniz, IP address alanına host’un IP adresini yazdıktan sonra sol tarafta NAT tabı altında bu host’un internete belirli bir sabit IP ile mi yoksa gateway’imizin arkasında “hide” olarak mı bağlanacağını belirtiyoruz.

Burada “Add Automatic Address Translation rules” seçeneğini seçmemiz durumunda routing tanımlarını checkpoint tarafından otomatik olarak yapılmasını sağlamış oluruz. “Translate method” seçeneği host’un internete gateway’ımızın arkasında “hide” olarak mı yoksa “static” bir nat ile mi bağlanacağını seçeneği seçiyoruz, eğer burada statik seçilirse altta açılacak kutucuğu hangi statik IP ile internete erişeceğini yazmamız yeterli olacaktır. Bu noktada yazımızın kurulum ve başlangıç ayarlarını hatırlayacak olursak wan interface ayarlarını ve routing tanımlarının önemini belirtmiştik, eğer 4/8/16/32/64 veya daha fazla IP adresiniz varsa ve wan IP ve subnet tanımlarınız doğru ise bu ekranımızda host’umuza vereceğimiz sabit IP ile sorunsuz internete erişecektir.

Bu şekilde network’ümüzdeki tüm pc/server’ları host olarak tanımlayabiliriz.

RULE TANIMLARI

Konsol ekranımızı açtığımızda, sağ taraftaki birinci tabımız olan Firewall boş gelmektedir, hiçbir rule tanımı olmadığını görmekteyiz, üstteki menülerimden Rules à Add RulesàTop yada Bottom seçeneğini tıkladığımızda alt bölüme hemen birinci kuralı oluşturduğunu görebilirsiniz. Ben sizlere örnek olması ve toplu olarak açıklamak için 7 adet rule tanımladım ve aşağıda bunları görebilirsiniz. Rule tanımları bütün firewall sistemlerinde olduğu gibi; kaynak àHedefàservisàizin tipi mantığındadır. Rule’lara objeleri sol taraftan sürükle bırak yöntemi ile ekleyebileceğimiz gibi R75 ile gelen güzel özelliklerden biri olan herhangi bir hücrenin üzerine geldiğimizde hücrenin sağ üstünde + işaretinin çıktığını görebilirsiniz, bu + işaretine basarak objeleri eklemek çok daha basit ve rahat yapılabilmektedir. Bir diğer yöntem ise hücrenin içinde sağ tuş network object vb. seçenek seçerek oldukça kolay yapılabilir.

Temel Kural Tanımları

Yukarıdaki resmi dikkatli inceleyecek olursak ilk 3 rule benim genelde kullandığım ve bir firewall’da olması gereken en temel 3 kuraldır.

Birinci kuralımız tüm sistemin idamesini yürüten Admin’lerin herhangi bir sorun olduğunda kendi makinelerinden test edebilmeleri ve “KUDRETLERİ” ile tüm sistemi yönetebilmeleri için hedef olarak any, service olarak any ve izin tipi accept seçili olduğunu görebilirsiniz.

İkinci kuralımızda izinsiz birinin firewall’ımıza erişmesini engellemek için any’den firewall’ımıza doğru olan bütün trafiği engellediğimiz any to firewall drop kuralımızı görebilirsiniz, böyle bir kuralı kullanmanızı şiddetle öneririm.

Üçüncü kuralımızda tüm network trafiğinde netbios broadcast trafiğini engellediğimiz any to any NBT(nbsession, nbname, nbdatagram ) drop kuralımızı görebilirsiniz. Birçoğumuz ağımızda neler oluyor diye ethereal, wireshark vb. bir network izleme aracı ile ağ’ındaki paket trafiğini izlemiştir ve sevmediğimiz broadcast paketlerini görmüştür, bu 3. Kuralımız checkpoint üzerinden bu trafiğin geçmesini engelleyen oldukça faydalı bir kuraldır.

Sunucu Erişim Kuralları

Yukarıdaki resimdeki 4-5-6. Kuralları dikkatlice incelediğimizde test için oluşturduğum host’lara dışarıdan erişimler ve internete servislerinin tanımlı ve izinli olduğunu görebilirsiniz.

Dördüncü kuralımızda any to Cozumpark_WebServer http,https accept kuralını görebiliriz, yani internet üzerinden web server’ımıza http ve https trafiğine erişim izni tanımlamış durumdayız ayrıca track hücresinde bu trafiğin log’unun tutulmasını da seçmiş durumdayız.

Beşinci kuralımızda da bir önceki kurala benzer şekilde mail server isimli hostumuza smtp,pop3,https servislerine internet’ten erişimi açmış durumdayız. Eğer host tanımını yaparken girdiğimiz sabit ip dns mx kayıtlarında da varsa mail sunucumuza mailler gelmeye başlayacaktır.

Altıncı kuralımızda da içerideki bir sunucumuzun internete dns ve http,https servislerine erişimine izin vermiş durumdayız.

Kural Tanımlarındaki Püf noktalar;

1. Hiçbir zaman any to any accept şeklinde bir kural tanımı yapmayınız

2. Her zaman kural tanımlarında kısıtlayıcı olmaya gayret ediniz; kaynak, hedef, servis tanımlarında minimum açınız, gereksiz portları açmamaya gayret ediniz.

3. Her zaman son kuralınız yukarıdaki 7. Kuraldaki gibi any to any DROP şeklinde kullanın.

4. Sunucularımız bir DMZ bölgesinde ise local network to dmz_host any accept şeklinde local network’ten DMZ bölgesine tüm trafiğe izin vermeyin, sadece http,smtp vb. ilgili servis portlarına izin vermeye gayret ediniz, aksi taktirde DMZ bölgesinin de pek bir anlamı kalmayacaktır.

5. Kural sıralaması yukarıdan aşağı olmakla birlikte, birbirini ezen kurallar tanımlamamaya gayret edin ( rule’ları install ederken checkpoint zaten sizi uyaracaktır…)

6. 5 kural ile 1000 kuralın olduğu bir checkpoint firewall’ın kuralları işlemesinde pek bir fark, zaman kaybı yoktur, dolayısı ile çok sayıda kural yazmaktan çekinmeyin, sunucularını eğer aynı servis portlarını kullanmıyorlarsa aynı kuralda tanımlamayınız.

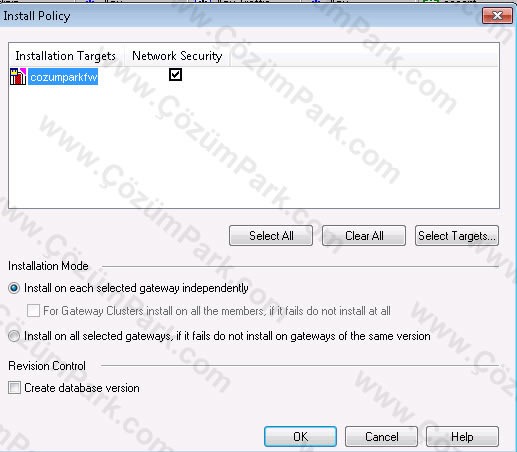

Yeni bir kural yazdığımızda ya da firewall’da herhangi bir değişiklik yaptığımızda bu değişikliklerin devreye girmesi için Policy à Install adımlarını kullanmamız gerekmektedir, aşağıdaki policy install ekranı gelecektir ve OK dediğimizde kurallarımız hiçbir kesinti olmaksızın yüklenecektir.

Sık yapılan bir hata File à Save seçeneği ile ayarlar kayıt edilerek çalışmasının beklenmesidir. File àSave seçeneği değişiklikleri kaydetmek üzere kullanılır, bunu kullanarak değişiklikler daha sonra install edilebilir.

DİĞER TANIMLAMALAR

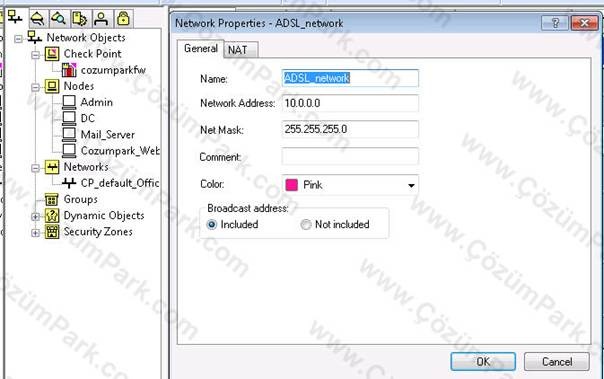

Sol tarafta host tanımlarımız gibi network, grup, port vb. tanımlar yapabiliriz. En basit olarak eğer local ağınızın dışında bir alt ağınız varsa sol tarafta network object altında Networks altında sağ tuş Network seçeneğini seçerek aşağıdaki gibi bir ağ tanımı yapabiliriz.

Groups altından da aşağıdaki gibi seçenekleri kullanarak bir grup oluşturabiliriz. Grup tanımları yaparak host’lara ayrı ayrı kural vb. yazmak yerine gruba yetki tanımlaması yapabilirsiniz.

Yukarıdaki 8 numaralı kuralda görüldüğü gibi internet üzerinden FTP servers grubuna FTP servisine erişim izni verilmiş durumdadır. FTP_Servers grubundaki tüm host’lara bu kural ile ftp erişimi yapılabilecektir.

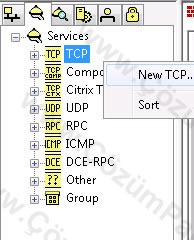

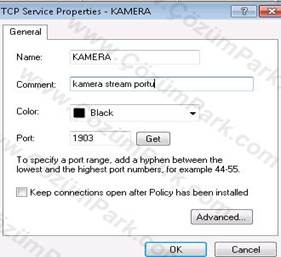

Checkpoint Firewall içerisinde birçok standart portu tanır, ancak işletmenize özel bir portu tanımlamanız gerekiyorsa yine sol tarafta Services tabında TCP üzerinde sağ tuş new TCP ile port tanımı yapabiliriz.

Bu yazı dizimizin ikinci bölümünde son olarak inceleyeceğimiz konu NAT tanımlarıdır. Host ve rule tanımlarımızdan sonra ortaya çıkan NAT tablosu aşağıdaki gibi oluşmuş durumda.

NAT tabı altında oluşan çevrimler, host tanımları sırasında “Add Automatic Address Translation Rules” seçeneği seçili olduğu için otomatik oluştular ve bu NAT tabı altından bunlara müdahale edilemez, silinemezler.

Buraya kadarki bölümde bir işletme için gerekli genel firewall tanımlarını incelemeye çalıştık. yazının üçüncü bölümde secure vpn gerekli firewall yapılandırması ile rule&user tanımları, ssh konsol bağlantısı ve konsol komutlarını inceliyor olacağız. Buraya kadarki sorularınızı forum bölümden yazabilirsiniz.