Server 2012 R2 Dynamic Access Control DAC

Makalemizde Windows Server 2012 & R2 sürümü ile gelen en önemli özelliklerde biri olan Dynamic Access Control (DAC) yapısınındın bahsedeceğim. Gelişen teknoloji ile File Server’ lar gibi ortak depolama alanlarında kullanıcıların erişiminde bulunun file ların güvenliği ve erişim sağlayan kullanıcıların denetimi önem kazanmıştır. Güvenliksiz kaynak erişimlerinde kullanıcı kaynaklı bir çok sorun, silinme, kopyalanma ve verinin dışarı taşınması gibi güvenlik zafiyetlerinden doğan maddi ve manevi zararlar her işletmenin en büyük sorunlarından birisidir.

İşte bunun gibi güvenlik zafiyetlerine karşı Microsoft tarafından sunulan en son yenilik Dynamic Access Control’ dür. Dynamic Access Control ayrı bir bileşenmiş gibi görünse Active Directory’ nin anahtar bileşenlerinden biridir. Yani Dynamic Access Control kurulumun da mutlaka organizasyonda Active Directory yapısı olmak zorundadır.

Dynamic Access Control sayesinde artık kullanıcılar üzerinde tanımlamış olduğumuz nitelikler doğrultusunda yetkilendirme yapabilir, kaynaklara uygun erişim izinleri atanabilir, kaynaklara encryption (şifreleme) yapılabilir ve bu erişimler denetlenebilir.

Bu makalede Dynamic Access Control sayesinde bunları nasıl gerçekleştirebileceğimizi göreceğiz…

Artık Dynamic Access Control kurulumu ile başlıyoruz.

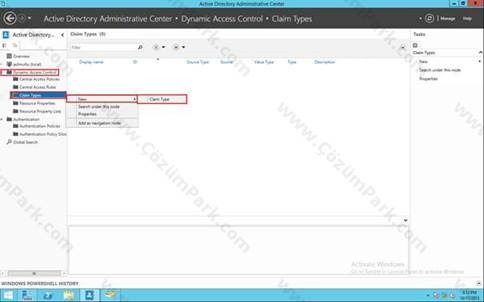

İlk olarak bütün işlemleri üzerinden yürüteceğimiz konsolumuzu ADAC’ ı açıyoruz. Sol tarafda domain yapımızın bulunduğu panel üzerinde Dynamic Access Control’ ü görüyoruz. DAC’ ı genişlettiğimizde karşımıza gelen beş başlık içerisinde Claim Types’ a geliyoruz. Claim Type kısmı kullanıcılarımız için belirleyeceğimiz attribute’ ları belirlediğimiz kısımdır. Burada Claim Types’ a sağ click New > Claim Type diyoruz.

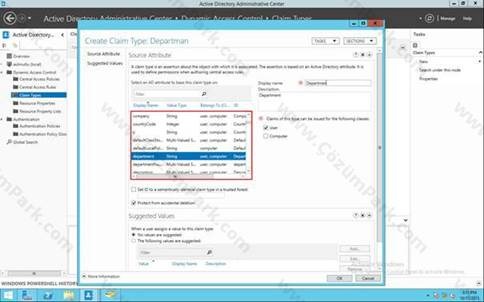

Karşımıza gelen Create Claim Type penceresin Source Attribute gördüğünüz üzere birçok attributelar mevcuttur. Bu attiributelar Active Directory kurulumu ile oluşan default attributelardır. Görüldüğü gibi veri tipi ve kullanılabilecek nesneler yani user & computer gibi hangi nesnelerde kullanabileceğinizi belirten bilgileri içeriyor. Ben bu Dynamic Access Control uygulamamda Departman ve Job Title attributelarını kullanacağım. İlk Claim Type ım departman onun için Source Attribute kısmından Department’ ı seçiyorum. Sağ üst kısımda bulunan Display Name opsiyoneldir ve değiştirebilirsiniz. Ben Departman olarak değiştiriyorum ve ekliyorum.

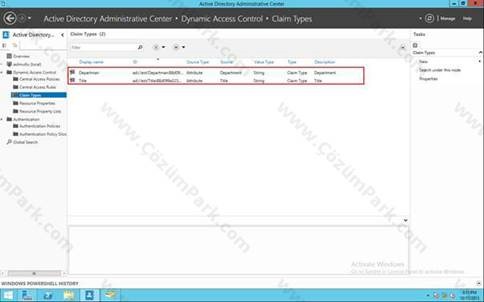

Kullanacağım Department ve Title claimlarımı ekliyorum. Sadece Departman claim’ ımı ekledim yukarıda sizler kullanacağın claimları aynı şekilde ekliye bilirsiniz.

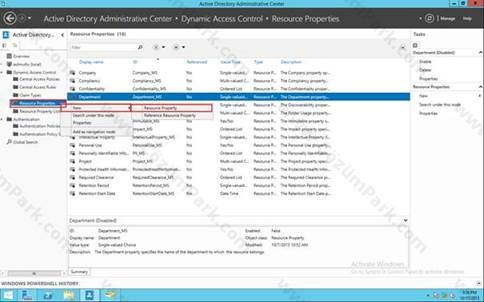

Resource Properties penceresine geliyoruz. Resource Properties kısmı paylaşımda olan klasörlerimiz için classification’ ları oluşturduğumuz kısımdır. Burada klasörlerimiz için classificationlarımızı belirleyeceğiz. Bunun için Resource Properties > New > Resource Property diyoruz.

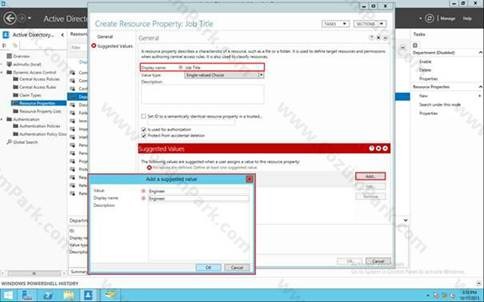

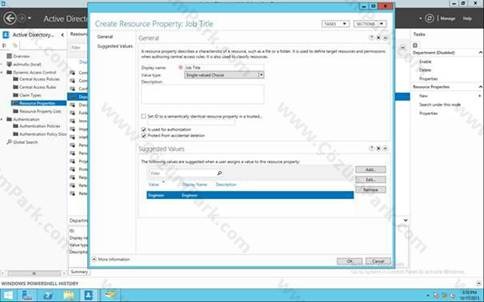

Karşımıza gelen Create Resource Property penceresinde oluşturduğumuz bu resource porpertymize Display Name üzerinden bir isim tanımlıyoruz. Bu propertymizin için önerilen değerleri belirleyeceğiz. Bunun içinSuggested Value kısmında Add diyoruz. Açılan Add Suggested value penceresin belirteceğimiz değeri veriyoruz. Ben Job Title için önerilen değer olarak Engineer değeri atıyorum. Burada kendi politikanıza yönelik değerleri atayabilirsiniz. Ok diyerek değerimi ekliyorum.

Oluşturduğum Resource Property yukarıda gördüğünüz şekilde OK diyerek Job Title properymi tamamlıyorum.

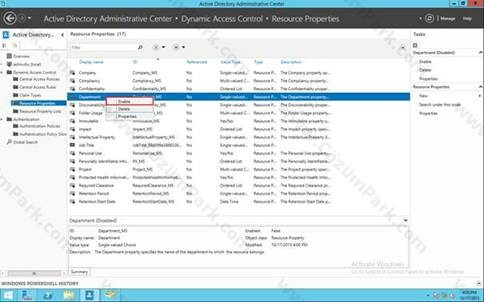

Ben bu uygulamamda Departman ve Job Title attribute larımı kullanacağımı belirtmiştim. Resource Properties kısmında Job Title’ ım aktif fakat Department property’ im aktid değil onu da aktif etmek için üzerinde sağ clikc yaparal Enable diyorum.

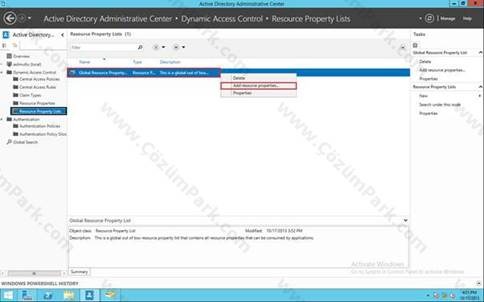

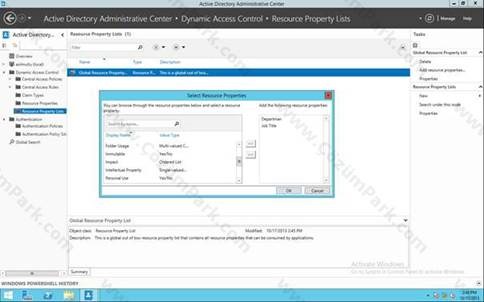

Resource Property Lists kısmında geliyoruz. Bu kısım da Resource Propertylerimizi tutan listeleren bulunduğu kısımdır. Bu kısımda default olarak gelen bir Global Resource Property List mevcut sizler yeni bir liste oluşturabilirsiniz. Ben oluşturduğum resource propertylerimi bu listeye ekliyeceğim bunun için Global Resource Property List üzerine sağ click yapıyorum ve Add resource properies… diyorum.

Karşımıza gelen Select Resource Properties penceresinde oluşturduğumuz resource propertyleri Global Resource Property List’ e OK diyerek ekliyoruz. Bu Global Resource Property List sayesinde oluşturduğumuz resource propertler bütün file serverlara dağılabilir. Eğer siz bütün file serverlara bu resource propertylerin dağılmasını istemiyorsanız özel Resource Property Listler oluşturarak Farklı Group Policyler oluşturarak bu resource propertyleride dağıtabilirsiniz.

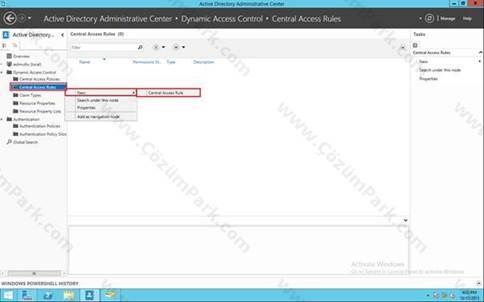

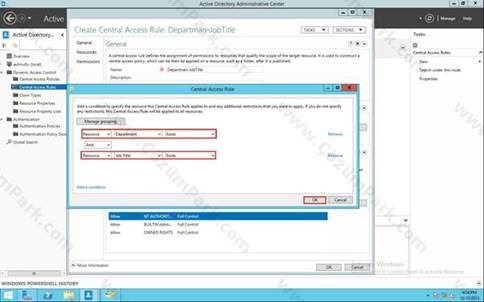

File Serverlarımız için access ruleları tanımlamaya geldi sıra. Burada oluşturulan bu kurallar normalinde folderların üzerinde propertieslerinden Security sekmesi içerisinde tanımladığımız conditionları manual olarak Securtiy tabından tanımlamak yerine Burada oluşturacağımız Central Access Rulelar ile File Serverlarımıza otomatik olarak dağıtacağız. Claimlerimi tanımladıktan sonra Central Access Rule umuzu oluşturuyoruz. Bunun için Central Access Rules a geliyoruz sağ click New > Central Access Rule diyoruz.

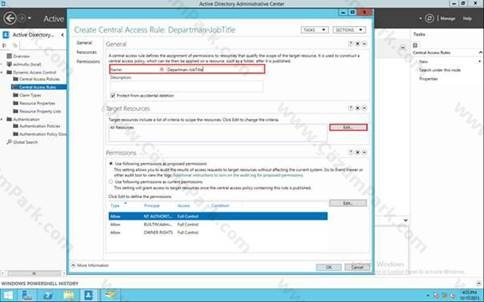

Rule tanımlama penceremizde Name kısmında bu rule umuza bir isim veriyoruz. Daha sonra Target Resources kısmında bu rule umuzda barınacak olan conditionlarımızı belirteceğiz bunun için Edit diyoruz.

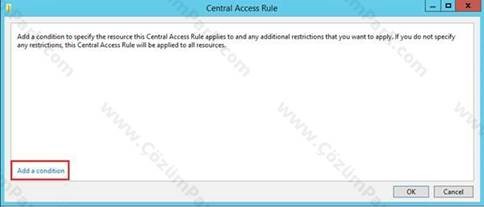

Burada belirteceğimiz conditionlar sayesinde dağıtacağım file server üzerindeki kaynaklar üzerinde belirteceğim bu conditionlar mevcut ise erişim sağlayabileceğim. Conditionlarımı eklemek için Add a conditionlinkine geliyorum.

Bu kısımda oluşturduğum resource propertylerimi ekliyorum yani oluşturduğum bu kuralı dağıttığım kaynaklar üzerinde bu attributelara sahibse kullanıcı o kaynağa erişim sağlayabilecektir. Bu kısımda Departman ve Job Title conditionlarımı ekliyoruz ve OK diyerek tamamlıyoruz.

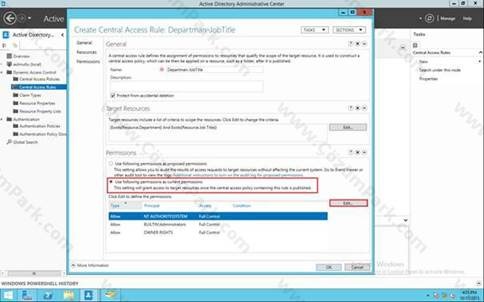

Daha sonra Permissions kısmında kaynaklara erişim sağlayacak kullanıcıların belirlediğimiz attributeları kontrol edilerek erişim sağlayıp sağlamayacağını ayarladığımız kısımdır. Burada Edit diyoruz ve permissions ları mızı ayarlamaya başlıyoruz.

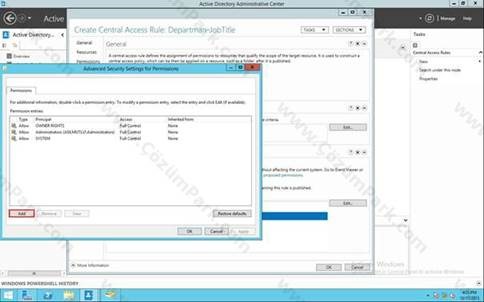

Karşımıza gelen Advanced Security Settings for Permissions penceresinde Add diyoruz.

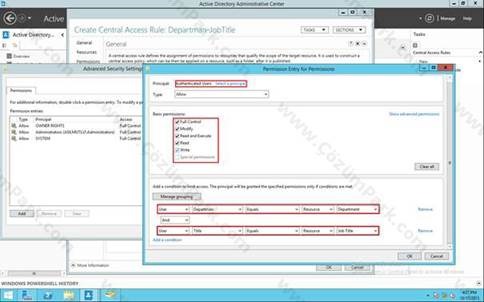

Permission Entry for Permissions penceresinde otantike olmuş kullanıcılarımız için kaynaklara erişimde ki yetkilerini belirleyeceğiz. Bunun için ilk olarak Principal penceresinde Authenticated Users’ ı seçiyorum. Basic Permissions kısmında Full Control veriyorum. Asıl önemli kısım burada Conditionları belirlediğimiz kısımdır. Burada kaynaklara erişimde kullanıcıların attributelarında ki nitelikler belirlediğim kriterlere uygun değilse erişimi kısıtlayacaktır. Bu kısımda da conditionlarımızı belirliyoruz ve OK diyerek kuralımızı tamamlıyoruz.

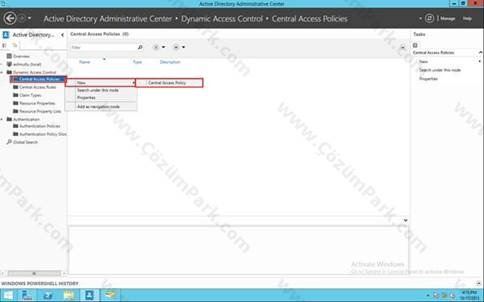

Sıra Centrall Access Policy oluşturmaya geldi. Burada oluşturacağımız bu policyler oluşturduğumuz ruleları içerisinde barındıracaktır. Böylelikle bu policy’ i gpo ile file serverlarımıza dağıtabileceğiz. Bunun için Central Access Policies üzerinde sağ click New > Central Access Policy diyoruz.

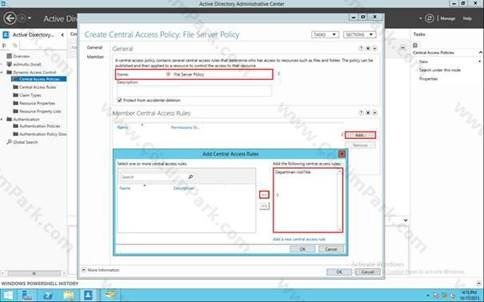

Central Access Policymizi oluştururken ilk olarak Name Kısmından bir isim belirliyoruz. Daha sonra Member Central Access Rules kısmında oluşturmuş olduğumuz rule’ umuzu ekliyeceğiz bunun için sağ tarafdan Adddiyoruz. Açılan pencereden rule umuzu seçerek policymize ekliyoruz ve OK diyoruz.

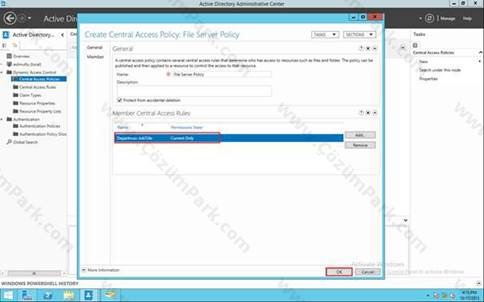

Artık File Server’ ımıza group policy ile dağıtacağımız Centrall Access Policymizde tamamlandıkdan sonra OK diyerek policymizi oluşturuyoruz.

Artık yapmamız gereken bir diğer önemli işleme geldik. Oluşturduğumuz bu Central Access Policy’ i group policy ile File Server’ ımıza dağıtacağız…

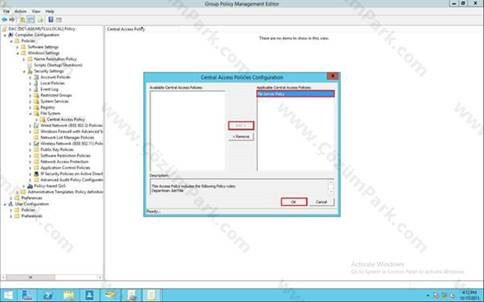

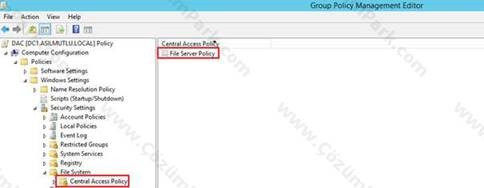

Group Policy Management konsolumu açıyorum. Burada Dynamic Access Control için oluşturduğum gpo’ mu editliyicem. Edit dedikden sonra Computer Configuration > Policies > Windows Settings > Securtiy Settings > File System içerisinde Central Access Policy’ i göreceksiniz. Burada Sağ click Manage Central Access Policies diyoruz.

Görüyorsunuz burada Dynamic Access Control içerisindeki Central Access Policies kısmında oluşturduğumuz policyler burada görünecektir. Central Access Policies Configuration penceresinde Add diyerek oluşturduğumuz policyi ekliyoruz ve OK diyoruz.

Görüldüğü gibi oluşturduğumuz policymizi gpo’ muzun içerisine ekledik.

File Server’ ım ayrı bir Organization Unit içerisinde değil. Sizler bu işlemlerde GPO ile policy dağıtımı yapacağınız sunucularınızı farklı bir OU içerisinde tutarsanız faydalı olacaktır. Benim sunucumu Computers içerisinde barındığından ötürü bu GPO’ nun ona uygulanması için Security Filtering kısmında Add diyerek File Server’ ımı buradan ekliyorum.

Claim özelliğini kullanabilmemiz için Active Directory tarafında yapmamız gereken bir kaç önemli adıma geldi sıra…

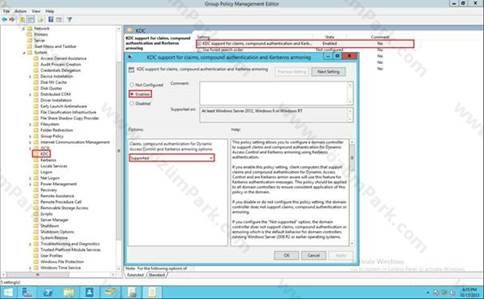

Öncelikle Claim özelliği kullanabilmemiz için domain bazında Kullanıcı ve bilgisayar bazında açmamız gereken ilk özellik KDC Support for claims, compound authentications and Kerberos armoring dir.

Bunun için Default Group Policy üzerinde edit diyoruz. Buradan Computer Configuration > Policies > Administrative Template Policy > System > KDC burada KDC Support for claims, compound authentications and Kerberos armoring üzerinde cift click ile açıyoruz. Yularıda görüldüğü gibi Enabled yaptıkdan sonra alt kısım Options kısmından Supported’ ı işaretliyoruz ve OK diyoruz.

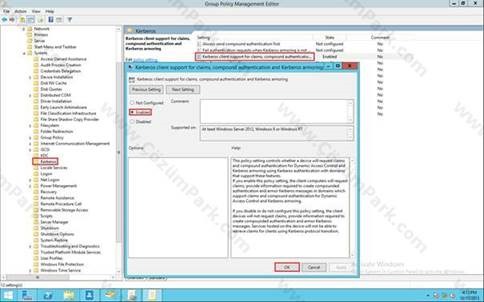

Daha sonra aynı şekilde Computer Configuration > Policies > Administrative Template Policy > System > Kerberos’ a geliyoruz. Burada Kerberos Client support for claims, compound authentication and Kerberos armoring üzerinde cift click ile açıyor ve Enable’ ı seçiyoruz OK diyerek tamamlıyoruz.

Bu işlemleride yaptıkdan sonra artık Domainde bulunan sunucularımız ve clientlarımız claim kullanma yetkisine sahip oluyorlar.

Artık File Server’ ıma gidiyorum ve Dynamic Access Control özelliğimi uygulamalı olarak kontrol edeceğim…

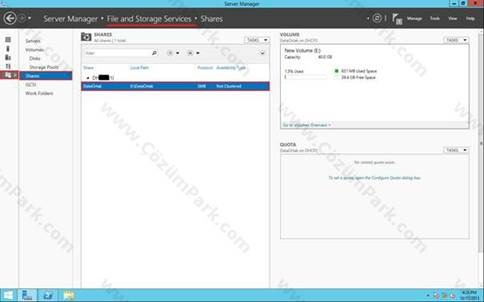

File Server’ ım üzerinde bulunan paylaşım alanlarımı görebilmek için Server Manager Konsolumdan File and Storage Services’ a geliyorum buradan Shares’ a baktığımda clientlarımın erişim sağlayacakları dokümanları barındıran alanımı görüyoruz.

Yaptığım ayarlamaların klasör özelliklerinde Classifications tabında içerik boş gelecektir. Buraya oluşturduğum Resource Propertylerin klasörüme gelmesi için çalıştırmam gereken bir komut var.

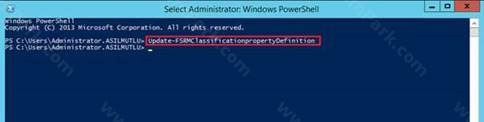

PowerShell’ i açarak Update-FSRMClassificationpropertyDefinition komutunu çalıştırıyorum.

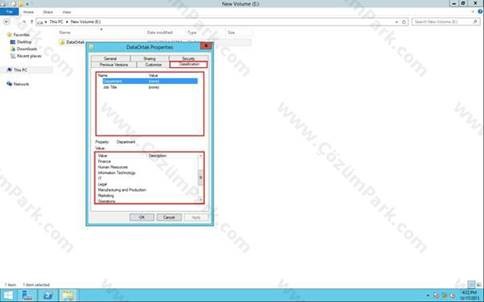

Sonra paylaşım klasörüm olan DataOrtak klasörünün Properties penceresinde bulunan Classification tabına geliyorum ve oluşturduğum Resource Propertylerin buraya geldiğini ve bu propertylerin içerisindeki attributeları görebiliyoruz.

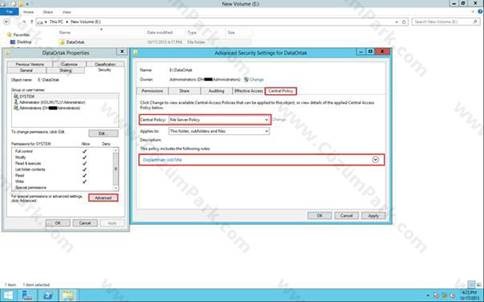

Paylaşımdaki bu folder’ ımızın üzerinde Properties’ de alt tarafda bulunan Advanced’ a geliyoruz. Açılan Advanced Security Setting for DataOrtak penceresinde görüldüğü gibi Central Policy tabı mevcut buradan Centarl Policy kısmından oluşturduğumuz Central Access Policy mizi seçiyoruz. Hemen alt kısımda This policy includes the following rules kısmında oluşturduğumuz Central Access Rule umuzn geldiğini göreceksiniz. Bu pencerede gereken işlemleri yaptıktan sonra Apply diyoruz ve yetkilendirmeyi tamamlıyoruz.

Active Directory Users and Computers’ dan erişim sağlayabilecek olan ve sağlayamayacak olan userlarımıza bakalım Asil Mutlu user’ının attributeları belirlediğimiz Resource Propertylere uygun erişim sağlaması gerekiyor fakat Mehmet Kıranlı user’ ının attribute ları belirlediğimiz kriterlere uygun değil bu yüzden erişim sağlayamaması gerekiyor kaynak üzerinde.

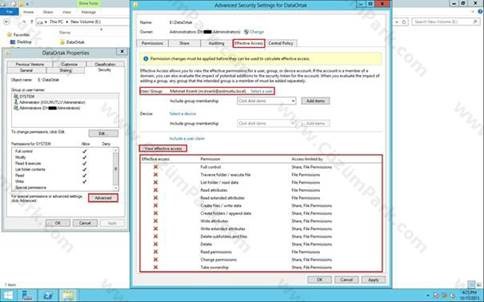

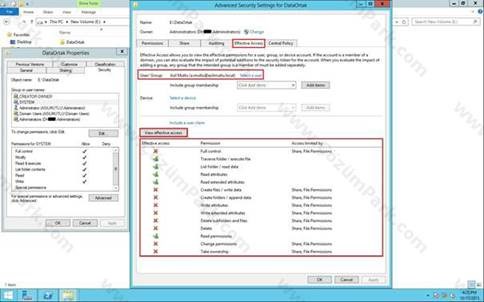

Test etmek için tekrardan DataOrtak klasöründe Properties’ e geliyoruz. Buradan Advanced diyoruz. Açılan pencerede Effective Access tabından erişim izinlerini kontrol edebiliriz. Buradan kullanıcıların bu kaynak üzerindeki izinleri kontrol edebilirsiniz bunun için orta alanda bulunan Select a user linkine gelerek Mehmet Kıranlı User’ ımızı belirtiyoruz. Alt kısımda bulunan View effective access diyoruz ve görüyoruz ki bu kullanıcı belirlenen kriterlere sahip olmadığından dolayı bu kaynak üzerinde hiç bir yetkiye sahip değil.

Bu seferde Asil Mutlu kullanıcısını deneyelim Effective Access üzerinde aynı işlemleri bu kullanıcı için yaptığımızdan dolayı belirlenen haklara sahiptir.

Evet, arkadaşalar Microsoft’ un Server 2012 & R2 sürümü ile hayatımıza giren Dynamic Access Control özelliği görüldüğü üzere bizlere kaynak erişimlerinde ve ortak paylaşım alanlarında yetkilendirme bazında çok yenilikler ve artılar sunmaktadır. Dynamic Access Control üzerinde sizlere burada gerçekleştiremediğim başka iyi özelliklerde mevcut bunları ilerleyen makalelerimde sizlere uygulamalı olarak anlatacağım.

Umarım sizlere faydalı olacaktır…