Active Directory Trust Relationships – Bölüm 3 Forest Trust

Makalemizin bu bölümünde sizlere bundan önceki iki bölümde anlatmış olduğum trust konusundaki saha uygulamalarından bahsedeceğim.

Malum artık trust konusunda bir hayli bilgiye sahibiz. Ancak bundan önceki iki makaleyi okumadıysanız size tavsiyem bu makaleden önce onları okumanızdır.

İlk iki bölüm için aşağıdaki linkleri kullanabilirsiniz

Bu bölümde sizlere uygulamalı olarak Windows server 2012 ortamında trust işlemlerini göstereceğim.

Öncelikle nasıl bir trust tipine ihtiyaç duyduğunuza karar vermeniz gerekmektedir. Bu konuda kısa bir hatırlatma yapmak gerekirse;

Parent and child

Tree-root

External

Realm

Forest

Shortcut

Tabiki bu trust tiplerinden ilk ikisini bizim elle oluşturmamıza imkan yoktur, çünkü bunlar hali hazırda child veya tree kurulumu ile kendiliğinden oluşan trust tipleridir.

Geriye kalan 4 trust tipi ise sırası ile

External

Realm

Forest

Shortcut

Bu trust tiplerinin hangi amaçlar ile kullanıldığını sizler ile paylaşmıştım. Bende bu nedenle en çok şirket ortamlarında karşılaşılan trust tiplerinden olan Forest ve External Trust tipini yapacağım.

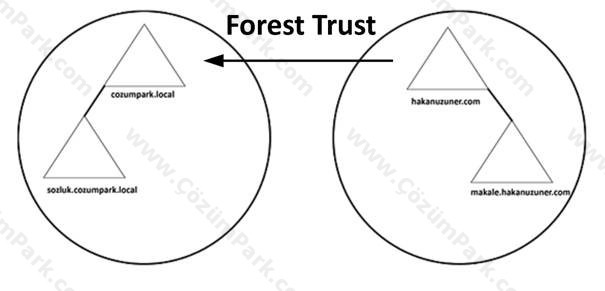

İlk olarak Forest trust ile başlayalım. Bunun için yapımdan biraz sizlere bahsetmek istiyorum.

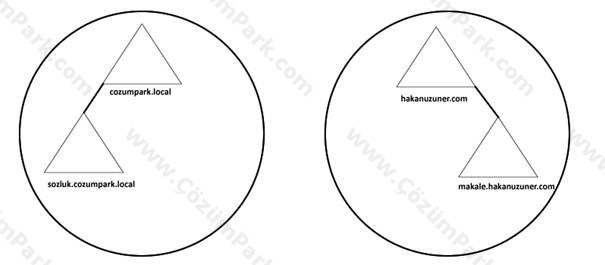

Evet, gördüğünüz gibi ortamda iki ayrı forest bulunmaktadır. Bunlardan Forest1 yani sol tarafta yer alan forest içerisinde cozumpark.local domain ve buna bağlı olan “sozluk.cozumpark.local” child domain yapısı yer almaktadır. Sağ tarafta bulunan forest2 içerisinde ise “hakanuzuner.com” domain yapısı ve bunun altında “makale.hakanuzuner.com” child yapısı bulunmaktadır.

İlk olarak iki forest arasında forest trust oluşturacağız.

Bunun için temel yeterlilik şartı FFL minimum 2003 ve üzeri olmalıdır. Benim her iki forest zaten hali hazırda 2012 FFL’ a sahiptir.

İkinci gereksinim ise tabiki DNS.

Evet, domain ortamı olduğu için hali hazırda DNS sistemine sahipsinizdir. Ancak mevcut DNS’ e ek olarak bir yönlendirmeye ihtiyacımız var.

Malum her iki domain içerisindeki dns üzerinde karşılıklı olarak zone tanımlaması yapmak gerekiyor, bunu yapmamızın temel amacı trust kurmak için malum karşı tarafta bir muhatap bulmak lazım bunu da dns sayesinde bulacağız.

Evet ikinci şart “conditional forwarding” oluşturmaktır.

İlk olarak bunun ile işe başlayalım ve karşılıklı olarak zone oluşturalım.

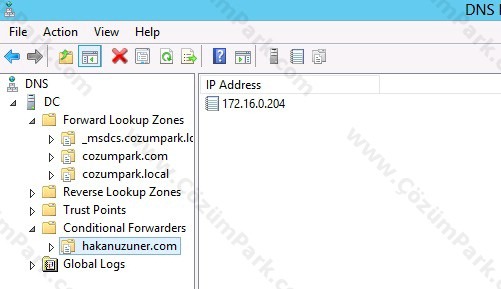

Önce cozumpark.local dns üzerinde hakanuzuner.com için tanımlama yapalım

Burada 172.16.0.204 hakanuzuner.com üzerindeki bir DNS = DC ip adresidir. Tabiki teknik olarak bu iki forest içerisindeki sunucular ve istemciler network alt yapıları ile bir birine ulaşmak zorundadır.

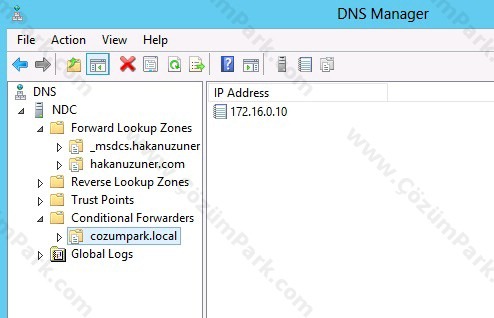

Bunun benzer bir durumu hakanuzuner.com içerisinde de yapıyoruz.

Evet artık forest trust yapmaya hazırız.

Önemli not;

Birazdan sizler ile paylaşacağım menülerde size bazı seçeneklerden bahsederken yüzeysel geçtiğimi düşünebilirsiniz, ancak konu çok derin olduğu için bu noktada sadece iki bölüm makaleyi bu menü ve detayları için hazırladım. Yani bu iki bölümü okuduğunuzu düşünerek tekrar tekrar aynı konuları anlatmayacağım. Bu nedenle tavsiyem ilk iki makale bölümünü okumanızdır.

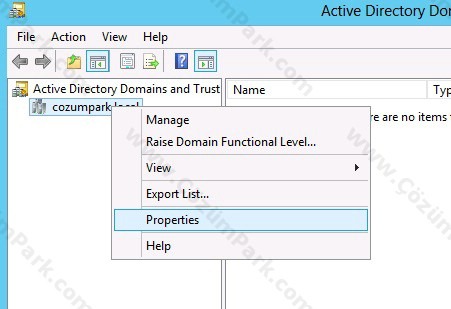

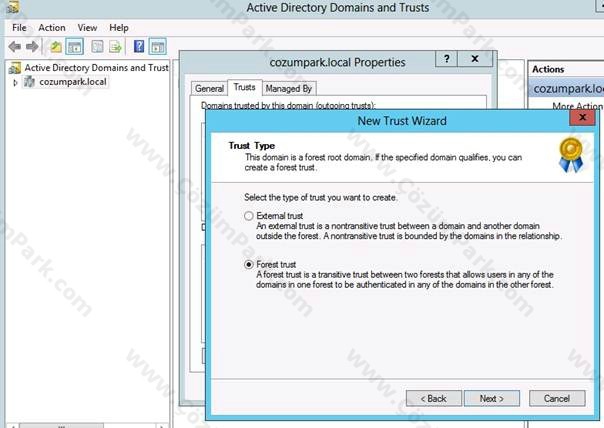

Bunun için Active Directory Domain And Trust menüsünü açıyoruz

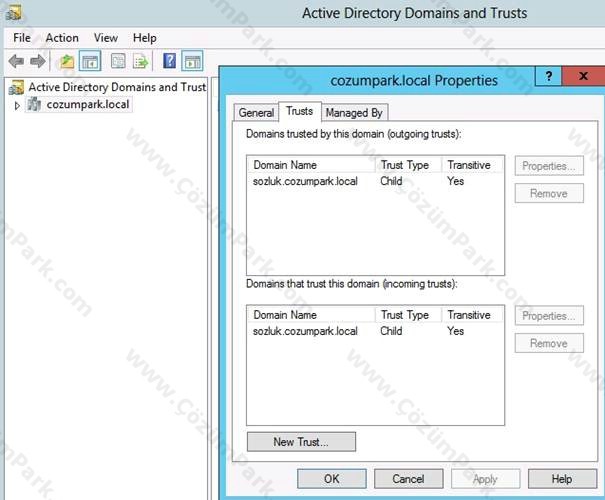

Açılan pencerede cozumpark.local üzerine sağ tıklıyoruz ve özellikler menüsüne giriyoruz.

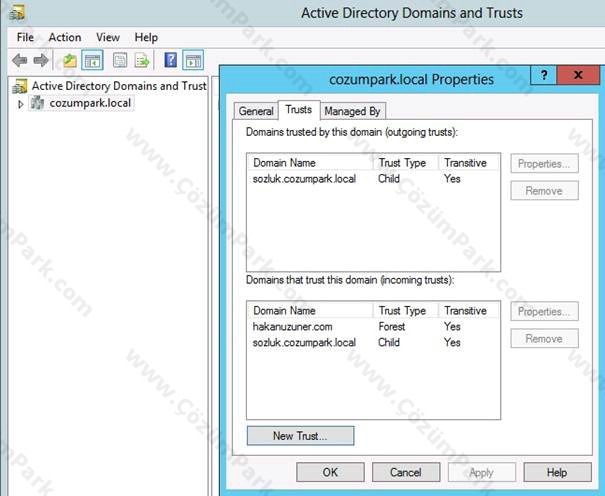

Evet, hazır bu menüye gelmiş ve yeni trust yapmak üzere iken dikkatimizi çeken bir konuyu aydınlatalım. Dikkat ederseniz ilk defa bu menüyü açmamıza rağmen burada hali hazırda bir trust var. Ben bunu makalemin ilk iki bölümünde parent / child trust başlığında anlatmıştım. Bu child kurulumu ile otomatik oluşan trust tipidir ve child çalışma mantığı için gerekli bir trust tipidir.

Peki bu trust sayesinde parent yani cozumpark.local ile child yani sozluk.cozumpark.com kaynakları, kullanıcıları ve yöneticileri birbirlerini görebilmektedir.

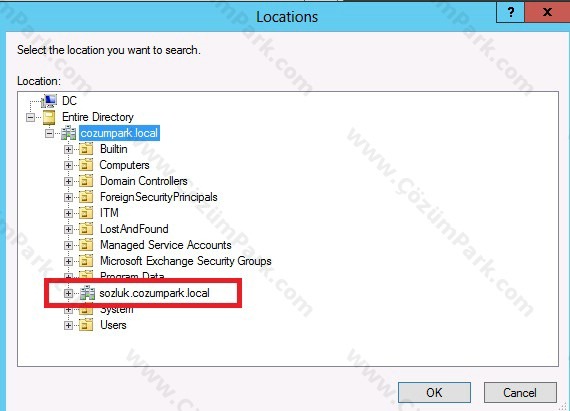

Bunu aşağıdaki şekilde anlayabiliriz

Bizim amacımız ise şimdi buraya benzer şekilde hakanuzuner.com ve onun altındaki child yapısını getirmek.

Başlayalım.

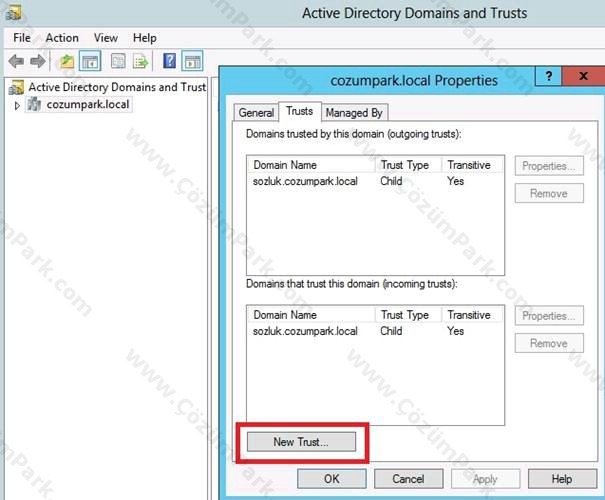

En sonra trust menüsünde kalmıştık.

Bu pencerede “New Trust” diyerek aşağıdaki pencereye ulaşıyoruz

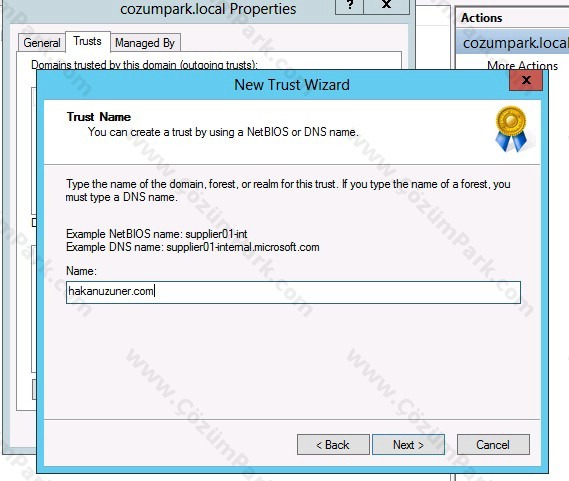

Karşılama penceresinde temel bir bilgilendirme yer almaktadır. Mevcut domain yapımız ile başka bir forest içerisindeki bir domain ile NT 4.0 domain, Kerberos destekleyen bir domain veya başka bir forest ile trust yapabiliriz. Bizde zaten başka bir forest ile trust oluşturacağız.

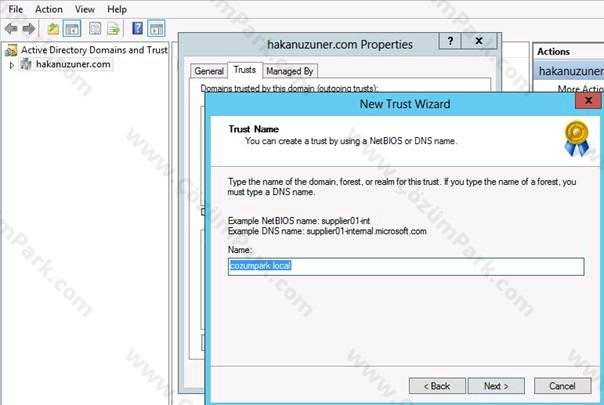

Buraya trust yapmak istediğimiz domain ismini yazıyoruz. Eğer DNS tarafında bu domain için forwarder tanımı yapmamışsanız bir sonraki menüde Forest trust menüsü çıkmayacaktır.

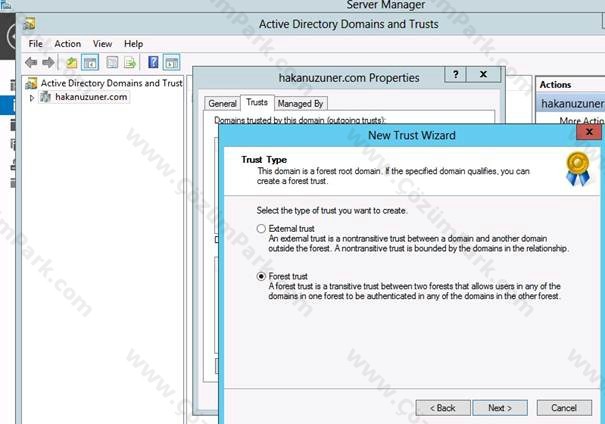

Evet bizim dns üzerinde tanımımız olduğu için forest trust menüsü çıktı ve bende bunu seçip ilerliyorum.

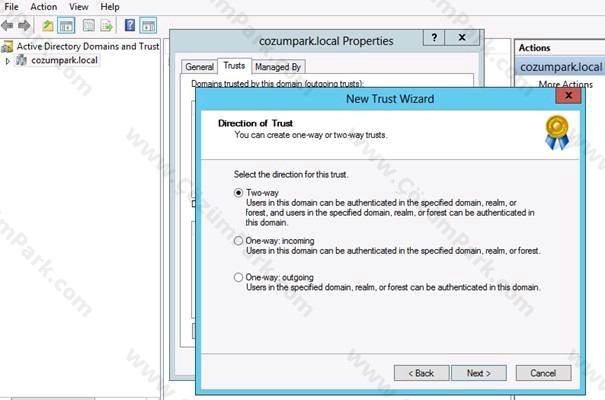

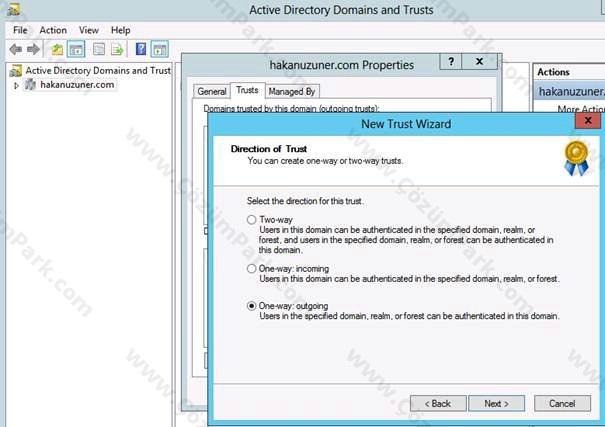

Bu bölümde yapacağımız trust ilişkisinin tek yönlü mü yoksa çift yönlü mü olacağına karar veriyoruz. Ben tek yönlü olarak trust yapacağım. Bunun temel sebebi pek çok yabancı kaynak dahi hep tek yönlü olarak konuyu incelemiş ve geçmiştir. Oysaki iki yönlü trust yapmak bu menüden sonra birkaç kez daha next tuşuna basmaktan ibaret. Ve tabiki iki yönlü trust yapmanız halinde her iki domain’ in yani cozumpark ve hakanuzuner domainlerinin birbirine güvenmesi demektir. Oysaki gerçek hayat senaryolarında tek taraflı bir güven ilişkisine ihtiyaç duyabilirsiniz. Bende senaryomu bunun üzerine kurdum.

Benim senaryomda cozumpark, hakanuzuner içerisindeki kaynaklara erişecek, yani hakanuzuner, cozumpark domain kullanıcılarına güvenecek.

Önceki makalelerime göre biz bunu aşağıdaki gibi isimlendirebiliriz

Cozumpark.local = trusted = kullanıcılar = incoming

Hakanuzuner.com = Trusting = kaynaklar = outgoing

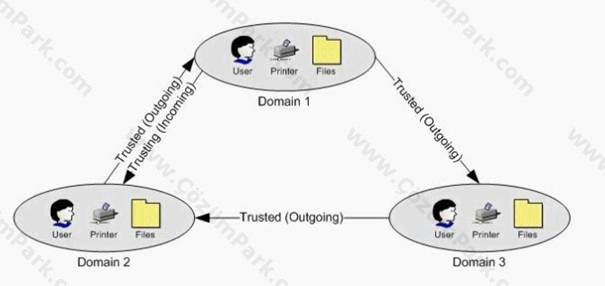

Bunu anlatmak için yukarıdaki şekli kullanacağım.

Şimdi iki yönlü domainde yukarıda da bahsettiğim gibi karşılıklı olarak bir güven ilişkisi vardır. Ancak amacımız tek taraflı güven ilişkisi kurmak için incoming – outgoing kavramlarını ve bu okların yönlerini iyi bilmek lazım.

Diyelim ki amacımız Domain3 içerisindeki kullanıcıların Domain1 içerisindeki kaynaklara ulaşmasını istiyorsanız, aynı bizim senaryodaki cozumpark.local kullanıcıların hakanuzuner.com kaynaklarına ulaşmak istemesi gibi.

Bu durumda yapılması gereken Domain1 için outgoing trust’ tır. Bunların tanımı da aşağıdaki gibidir

One-way incoming trust

Kendi domain ortamınızdaki kullanıcıların diğer domain ( trust kurduğunuz ) üzerindeki kaynaklara erişmesi durumunda.

One-way outgoing trust

Diğer domaindeki kullanıcıların ( trust kurduğunuz ) sizin domainiz deki kaynaklara erişmesi durumunda oluşturulacak olan trust tipidir.

Şimdi ben bu durumda hakanuzuner.com için outgoing, cozumpark.local için incoming trust yapacağım.

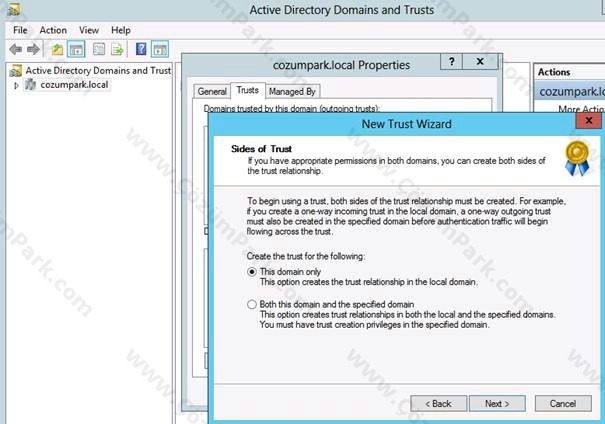

Bir sonraki adımda ise bu trust kurulumunun sadece bizim tarafımızda değil de karşı taraf içinde bu menü aracılığı ile yapabileceğimiz anlatılmaktadır. Eğer karşı tarafın admin şifresini biliyorsanız alttaki seçenek olan “Both this domain and the specified domain” seçeneğini seçip ilerleyebilirsiniz. Bu durumda sizden karşı tarafın yönetici kullanıcı adı ve şifresi istenecektir. Ve bu sayede burada yaptığınız değişiklikler otomatik olarak diğer domain içerisinde gerçekleşir. Özetlemek gerekirse bir ara yüz üzerinden uzak forest içerisindeki domain içinde trust işlemlerini yapmış olursunuz.

Peki, ben yine karmaşık olanı yani herkes kendi ara yüzünden yapsın istiyorum ve cozumpark.local için işlemlere devam ediyorum.

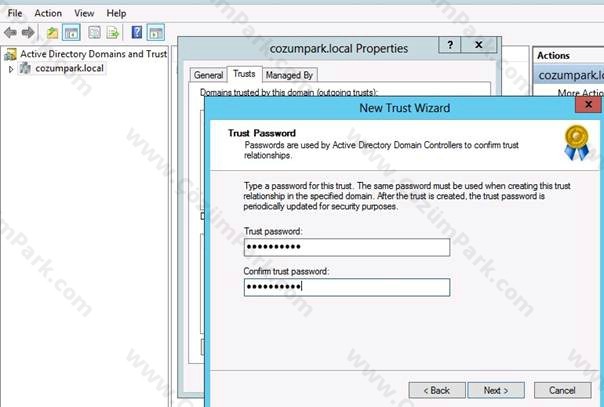

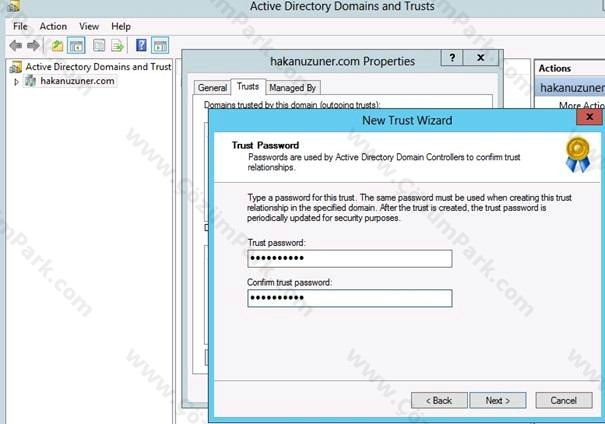

Şimdi ben karşı tarafın admin şifresini bilmiyorum, karşı tarafta benim, bu durumda bu iki domain neden birbirine güvensin? İşte bunun için ortak bir şifre belirliyoruz.

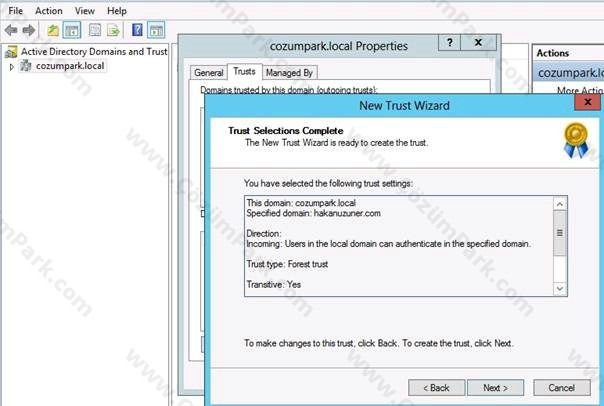

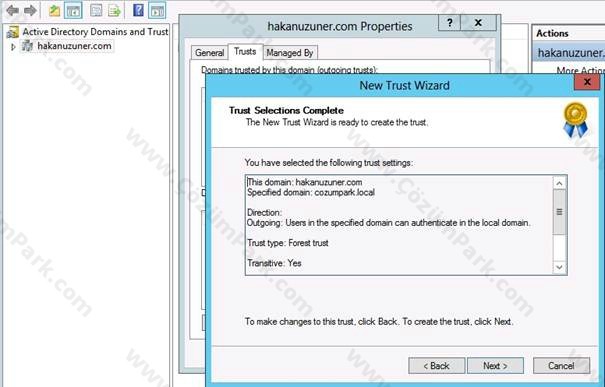

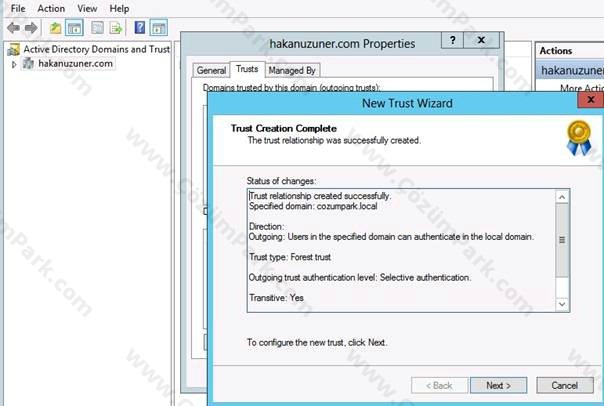

Yaptığımız değişiklikler hakkında özet bir sayfa görüyoruz. Bu değişiklikleri onaylamak adına next diyoruz ve bir sonraki pencereye geçiş yapıyoruz.

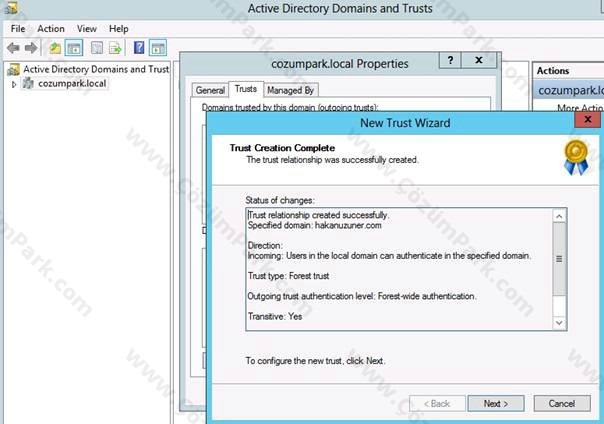

Gözden geçirme işlemini tamamladık, şimdi ise artık trust oluşturmak için ilerliyoruz. Bu sırada tabiki trust için bir takım ayarlar yapacağız

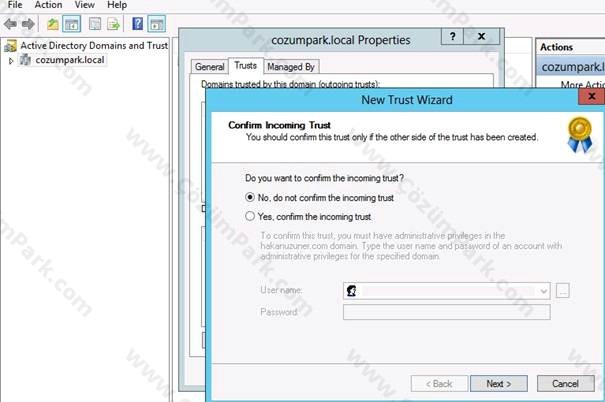

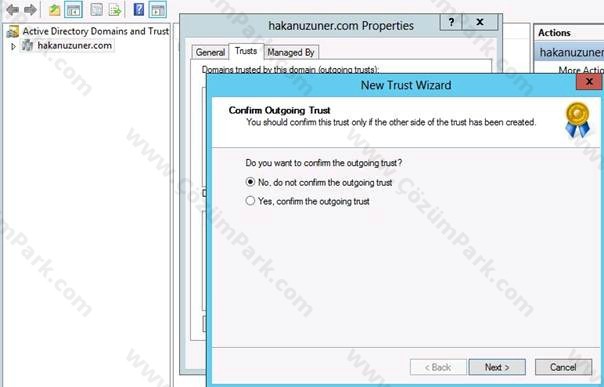

Eğer bu trust’ ın başarılı bir şekilde çalıştığını teyit etmek istiyorsanız bu soruya yes diyerek hakanuzuner.com için admin şifresi yazmanız gerekli. Ancak hatırlarsanız benim senaryomda karşı tarafın şifresini bilmediğim için bunu yapmıyorum. Ama sizin elinizde şifre var ise bunu kullanabilirsiniz.

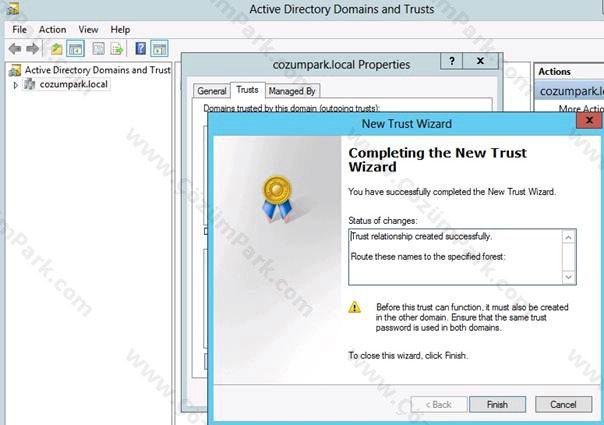

Ve mutlu son.

Cozumpark.local için trust tanımlaması tamamlandı. Şimdi sıra hakanuzuner.com, aynı işlem adımlarını gerçekleştiriyoruz.

Son durum yukarıdaki gibidir cozumpark.local için.

Hakanuzuner.com domaininde aynı işlemleri yapıyorum

Buradaki tek fark dikkat ederseniz cozumpark için incoming trust yapıyorduk, hakanuzuner için ise outgoing trust yapacağız.

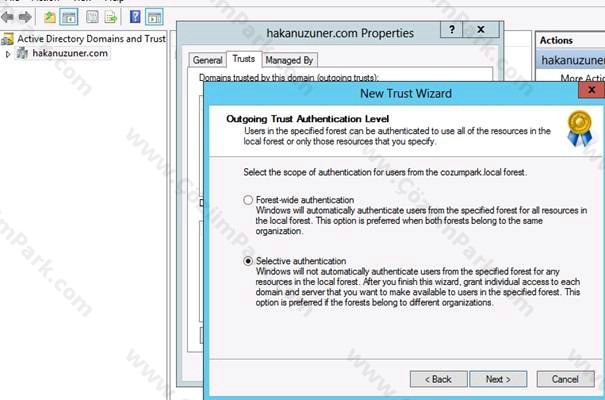

Evet, bu menü bir önceki trust işleminde yoktu. Öncelikle bu menü nedir onu anlatalım. Bu menüde trust işlemi için kimlik doğrulama seviyesini belirliyoruz.

Peki, bu menü neden hakanuzuner.com üzerindeki trust işleminde çıktı? Bunun temel sebebi kaynakların sahibi hakanuzuner ve doğal olarak kullanıcılar bu domain için kimlik doğrulama yapacaklar ve tabiki kaynaklar yine bu domainde olduğu için hangi kaynakların bu güven ilişkisine gireceğine biz karar veriyoruz.

Peki ben burada yine zor olanı yani selective authentication seçerek ilerliyorum. Çünkü amacım evet cozumpark içerisindeki kullanıcılar hakanuzuner içerisindeki kaynaklara erişsin AMA hepsine değil J hangi sunucuların bu güven ilişkisine gireceğine ben karar vereceğim.

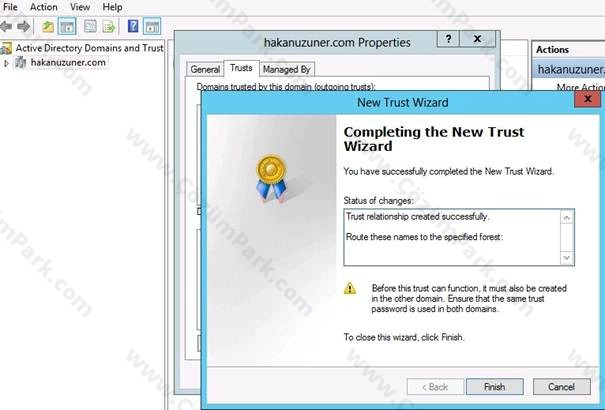

Sonuç

Evet, her iki domain içinde trust işlemini tamamlamış olduk.

Son durum aşağıdaki gibi özetlenebilir.

Makalemin bir sonraki bölümünde ise bu oluşturmuş olduğumuz trust üzerinden kaynakların erişiminin nasıl gerçekleştiğini ve izinler konusuna değineceğim.

Makalemin bir sonraki bölümü için aşağıdaki linki kullanabilirsiniz.

Active Directory Trust Relationships – Bölüm 4 Kullanıcı İşlemleri

Umarım faydalı bir makale olmuştur.

Bir sonraki makalemizde görüşmek üzere.