VPN Virtual Private Network Nedir?

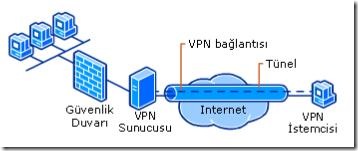

Sanal özel ağlar (VPN), özel veya Internet gibi ortak ağlar üzerindeki noktadan noktaya bağlantılardır. VPN istemcisi, VPN sunucusu üzerindeki sanal bir bağlantı noktasına sanal bir arama gerçekleştirmek için, tünel protokolleri adı verilen özel TCP/IP tabanlı protokolleri kullanır. Tipik bir VPN dağıtımında, istemci, Internet üzerinden uzaktan erişim sunucusuyla sanal noktadan noktaya bağlantı başlatır. Uzaktan erişim sunucusu aramaya yanıt verir, arayanın kimliğini doğrular, verileri VPN istemcisi ile kuruluşun özel ağı arasında aktarır.

Veriler, noktadan noktaya bağlantıyı taklit etmek amacıyla üstbilgi kullanılarak kapsüllenir veya sarılır. Üstbilgi, verilerin bitiş noktalarına erişmeleri için, paylaşılan veya ortak ağ üzerinden çapraz geçebilmelerine olanak veren yönlendirme bilgileri sağlar. Özel ağ bağlantısını taklit etmek için, gönderilen veriler gizlilik amacıyla şifrelenir. Paylaşılan veya ortak ağda ele geçirilen paketlerin şifreleri, şifreleme anahtarları olmadan çözülemez. Özel ağ verilerinin kapsüllendiği ve şifrelendiği bağlantı VPN bağlantısı olarak bilinir.

VPN Bağlantısı

İki tür VPN bağlantısı vardır:

Uzaktan erişim VPN

Siteden siteye VPN

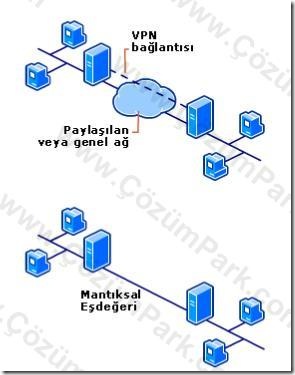

Uzaktan erişim VPN

Uzaktan erişim VPN bağlantıları, evinden çalışan veya yolda olan kullanıcıların, Internet gibi ortak bir ağ tarafından sağlanan altyapıyı kullanarak özel ağ üzerindeki bir sunucuya erişmelerine olanak verir. Kullanıcı açısından bakıldığında VPN, bilgisayarla (VPN istemcisi) kuruluşun sunucusu arasında noktadan noktaya bir bağlantıdır. Mantıksal olarak veriler, adanmış bir özel ağ üzerinden gönderiliyormuş gibi göründüğünden, paylaşılan veya ortak ağın gerçek altyapısı önemli değildir.

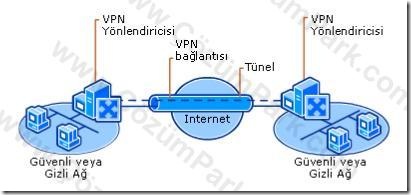

Siteden siteye VPN

Siteden siteye VPN bağlantıları (yönlendiriciden yönlendiriciye VPN bağlantıları olarak da bilinir), kuruluşların farklı ofisler arasında veya diğer kuruluşlarla ortak bir ağ üzerinden yönlendirilmiş bağlantılar kullanabilmelerine olanak verirken, iletişim güvenliğinin sağlanmasına da yardımcı olur. Internet üzerinden yönlendirilmiş VPN bağlantısı, mantıksal olarak, adanmış geniş alan ağı (WAN) bağlantısı gibi çalışır. Aşağıdaki şekilde de gösterildiği gibi, ağlar Internet üzerinden bağlandıklarında, bir yönlendirici, paketleri VPN bağlantısı üzerinde başka bir yönlendiriciye iletir. Yönlendiriciler açısından VPN bağlantıları, veri bağlantısı katmanı bağlantısı olarak işlev görür.

Siteden siteye VPN bağlantısı özel bir ağın iki bölümünü birbirine bağlar. VPN sunucusu, bağlı bulunduğu ağa yönlendirilmiş bağlantı sağlar. Yanıtlayan yönlendirici (VPN sunucusu) arayan yönlendiricinin (VPN istemcisi) kimliğini doğrular ve karşılıklı kimlik doğrulama amacıyla, arayan yönlendirici de yanıtlayan yönlendiricinin kimliğini doğrular. Siteden siteye VPN bağlantısında, VPN bağlantısı üzerindeki iki yönlendiriciden birinden gönderilen paketlerin başlangıç noktaları tipik olarak yönlendiriciler değildir.

İki Uzak Siteyi Internet Üzerinden Bağlayan VPN

VPN bağlantılarının özellikleri

PPTP, L2TP/IPsec ve SSTP kullanan VPN bağlantıları aşağıdaki özelliklere sahiptir:

Kapsülleme

Kimlik doğrulama

Veri şifreleme

Kapsülleme

VPN teknolojisinde özel veriler, geçiş ağını çapraz geçmelerine izin verecek yönlendirme bilgilerini içeren bir üstbilgiyle kapsüllenir. Kapsülleme örnekleri için, bkz. VPN Tünel Protokolleri.

Kimlik doğrulama

VPN bağlantılarında kimlik doğrulama üç farklı biçimde yapılır:

1.PPP kimlik doğrulama kullanılarak kullanıcı düzeyinde kimlik doğrulama

VPN bağlantısı oluşturmak için, VPN sunucusu bağlanmayı deneyen VPN istemcisinin kimliğini, Noktadan Noktaya Protokolü (PPP) kullanıcı düzeyinde kimlik doğrulama yöntemi kullanarak doğrular ve VPN istemcisinin uygun yetkilendirmeye sahip olduğunu onaylar. Karşılıklı kimlik doğrulama kullanılırsa, VPN istemcisi de VPN sunucusunun kimliğini doğrular; bu şekilde kendilerini VPN sunucuları gibi tanıtan bilgisayarlara karşı koruma sağlanır.

2.Internet Anahtar Değişimi (IKE) kullanarak bilgisayar düzeyinde kimlik doğrulama

Internet Protokolü güvenliği (IPsec) güvenlik ilişkisi oluşturmak üzere VPN istemcisi ve VPN sunucusu, bilgisayar sertifikaları veya önceden paylaşılan bir anahtar değişimi için IKE protokolünü kullanır. Her iki durumda da VPN istemcisi ve sunucusu, birbirlerinin kimliklerini bilgisayar düzeyinde doğrular. Bilgisayar sertifikası kimlik doğrulaması çok daha güçlü bir kimlik doğrulama yöntemi olduğundan daha fazla önerilir. Bilgisayar düzeyinde kimlik doğrulama yalnızca L2TP/IPsec bağlantıları için uygulanır.

3.Veri kaynağı için kimlik doğrulama ve veri bütünlüğü

VPN bağlantısı üzerinden gönderilen verinin, bağlantının diğer ucundan gönderilmiş olduğunu ve aktarım sırasında değiştirilmediğini onaylamak için, veride yalnızca gönderenin ve alanın bildiği bir şifreleme anahtarına dayalı şifreleme sağlama toplamı bulunur. Veri kaynağı için kimlik doğrulama ve veri bütünlüğü yalnızca L2TP/IPsec bağlantılarında kullanılabilir.

Veri şifreleme

Veriler, paylaşılan veya ortak geçiş ağından çapraz geçerken gizliliğinin sağlanması amacıyla gönderen tarafından şifrelenir ve şifreleri alan tarafından çözülür. Şifreleme ve şifre çözme işlemleri gönderenin ve alanın ortak kullandığı bir şifreleme anahtarına bağlıdır.

VPN bağlantısı üzerinden geçiş ağında gönderilen paketler ele geçirildiğinde, ortak şifreleme anahtarı olmadan hiç kimse için bir anlam ifade etmezler. Şifreleme anahtarının uzunluğu çok önemli bir güvenlik parametresidir. Şifreleme anahtarını belirlemek için hesaba dayalı teknikler kullanabilirsiniz. Ancak, bu tür teknikler, şifreleme anahtarları büyüdükçe daha fazla bilgi işlem gücü ve hesaplama süresi gerektirir. Bu nedenle, veri gizliliğini sağlamak için mümkün olan en büyük anahtar boyutunu kullanmak önemlidir.

VPN Tünel Protokolleri

Tünel oluşturma, bir protokol türündeki paketin başka bir protokol datagramı içinde kapsüllenmesini sağlar. Örneğin, VPN, IP paketlerini Internet gibi ortak bir ağ üzerinden kapsüllemek için PPTP’yi kullanır. Noktadan Noktaya Tünel Protokolü (PPTP), Katman İki Tünel Protokolü (L2TP) veya Güvenli Yuva Tünel Protokolü’ne (SSTP) dayalı bir VPN çözümü yapılandırılabilir.

PPTP, L2TP ve SSTP protokolleri büyük ölçüde, orijinal olarak Noktadan Noktaya Protokolü (PPP) için belirlenen özellikleri esas alır. PPP çevirmeli veya adanmış noktadan noktaya bağlantılar üzerinden veri göndermek için tasarlanmıştır. IP kullanımında, PPP, IP paketlerini PPP çerçeveleri içinde kapsüller ve ardından kapsüllenen PPP paketlerini noktadan noktaya bir bağlantı üzerinden aktarır. PPP orijinal olarak çevirmeli istemci ve ağ erişimi sunucusu arasında kullanılacak protokol olarak tanımlanmıştır.

PPTP

PPTP, birden çok protokol trafiğinin şifrelenmesini ve ardından IP ağı veya Internet gibi ortak IP ağı üzerinden gönderilmek üzere bir IP üstbilgisi ile kapsüllenmesini sağlar. PPTP uzaktan erişim ve siteden siteye VPN bağlantıları için kullanılabilir. Internet, VPN için ortak ağ olarak kullanıldığında, PPTP sunucusu, biri Internet üzerinde diğeri de intranet’te bulunan iki arabirime sahip PPTP etkin bir VPN sunucusudur.

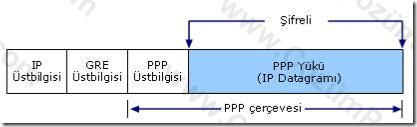

Kapsülleme

PPTP, ağ üzerinden aktarım için PPP çerçevelerini IP datagramları içinde kapsüller. PPTP, tünel yönetimi için bir TCP bağlantısını ve tünel oluşturulan veri için PPP çerçevelerinin kapsüllenmesi amacıyla Genel Yönlendirme Kapsüllemesi’nin (GRE) değiştirilmiş bir sürümünü kullanır. Kapsüllenen PPP çerçevelerinin yükleri şifrelenebilir, sıkıştırılabilir veya her ikisi de uygulanabilir. Aşağıdaki şekilde bir IP datagramını içeren PPTP paketinin yapısı gösterilmektedir.

IP Datagramı İçeren PPTP Paketinin Yapısı

Şifreleme

PPP çerçevesi, MS-CHAP v2 veya EAP-TLS kimlik doğrulama işlemiyle oluşturulan şifreleme anahtarları kullanılarak, Microsoft Noktadan Noktaya Şifreleme (MPPE) ile şifrelenir. PPP çerçeve yüklerinin şifrelenebilmesi için, sanal özel ağ istemcilerinin MS-CHAP v2 veya EAP-TLS kimlik doğrulama protokolünü kullanması gerekir. PPTP, temeldeki PPP şifrelemesinden ve önceden şifrelenen PPP çerçevesinin kapsüllenmesinden yararlanır.

L2TP

L2TP birden çok protokol trafiğinin şifrelenmesini ve ardından IP veya zaman uyumsuz aktarım modu (ATM) gibi noktadan noktaya datagram teslimini destekleyen herhangi bir medya üzerinden gönderilmesini sağlar. L2TP, Cisco Systems, Inc. tarafından geliştirilen, PPTP ve Katman İki İletme

(L2F) protokollerinin birleşiminden oluşan bir teknolojidir. L2TP, PPTP ve L2F’nin en iyi özelliklerini alır.

PPTP’nin aksine, Microsoft’un L2TP uygulaması, PPP datagramlarının şifrelenmesinde MPPE’yi kullanmaz. L2TP, şifreleme hizmetleri için Aktarım Modunda Internet Protokolü güvenliğine (IPsec) dayanır. L2TP ve IPsec’in birleşimi L2TP/IPsec olarak bilinir.

L2TP ve IPsec’in her ikisi de, hem VPN istemcisi hem de VPN sunucusu tarafından desteklenmelidir. L2TP için istemci desteği Windows Vista® ve Windows XP uzaktan erişim istemcilerinde dahilidir; L2TP için VPN sunucusu Windows Server® 2008 ve Windows Server 2003 ailesi üyelerinde dahili olarak desteklenir.

L2TP, TCP/IP protokolüyle birlikte yüklenir.

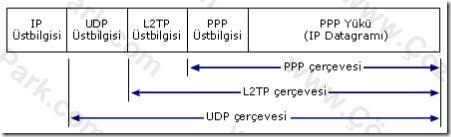

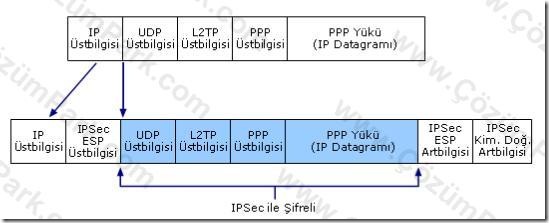

Kapsülleme

L2TP/IPsec paketlerinin kapsüllenmesi iki katmandan oluşur:

Birinci katman: L2TP kapsülleme

PPP çerçevesi (IP datagramı) L2TP üstbilgisi ve UDP üstbilgisi ile sarılır.

IP Datagramı İçeren L2TP Paketinin Yapısı

İkinci katman: IPsec kapsülleme

Ortaya çıkan L2TP iletisi daha sonra bir IPsec Kapsüllenen Güvenlik Yükü (ESP) üstbilgisi ve altbilgisi, iletinin bütünlüğünü ve kimlik doğrulamayı sağlayan IPsec Kimlik Doğrulama altbilgisi ve son olarak IP üstbilgisiyle sarılır. IP üstbilgisinde VPN istemcisine ve VPN sunucusuna karşılık gelen kaynak ve hedef IP adresi bulunur.

L2TP Trafiğinin IPsec ESP ile Şifrelenmesi

Şifreleme

L2TP iletisi, Internet Anahtar Değişimi (IKE) anlaşma işlemiyle oluşturulan şifreleme anahtarlarını kullanarak, Veri Şifreleme Standardı (DES) veya Üçlü DES (3DES) ile şifrelenir.

SSTP

Güvenli Yuva Tüneli Protokolü (SSTP), 443 numaralı TCP bağlantı noktası üzerinden HTTPS protokolünü kullanan yeni bir tünel protokolüdür ve trafiğin güvenlik duvarlarından ve PPTP ile L2TP/IPsec trafiğini engelleyebilen Web proxy’lerden geçirilmesini sağlar. SSTP, PPP trafiğini HTTPS protokolünün Güvenli Yuva Katmanı (SSL) kanalı üzerinde kapsüllemek için bir mekanizma sağlar. PPP’nin kullanılması, EAP-TLS gibi etkili kimlik doğrulama yöntemlerinin desteklenmesine olanak sağlar. SSL, gelişmiş anahtar anlaşması, şifreleme ve bütünlük denetimi kullanarak aktarma düzeyinde güvenlik sağlar.

Bir istemci SSTP tabanlı VPN bağlantısı oluşturmaya çalışırsa, SSPT ilk olarak, SSTP sunucusunda çift yönlü bir HTTPS katmanı oluşturur. Protokol paketleri bu HTTPS katmanı üzerinden veri yükü olarak geçer.

Kapsülleme

SSTP, ağ üzerinden aktarım için PPP çerçevelerini IP datagramları içinde kapsüller. SSTP, PPP veri çerçevelerinin yanı sıra tünel yönetimi için bir TCP bağlantısı (443 numaralı bağlantı noktası üzerinden) kullanır.

Şifreleme

SSTP iletisi HTTPS protokolünün SSL kanalı ile şifrelenir.

Tünel protokolleri arasından seçim yapma

PPTP, L2TP/IPsec ve SSTP uzaktan erişim VPN çözümleri arasından seçim yaparken şunlara dikkat edilmesi gerekir:

PPTP, Microsoft Windows 2000, Windows XP, Windows Vista ve Windows Server 2008 gibi farklı Microsoft istemcileriyle birlikte kullanılabilir. PPTP, L2TP/IPsec’in aksine ortak anahtar altyapısı (PKI) kullanılmasını gerektirmez. Şifreleme kullanarak, PPTP tabanlı VPN bağlantıları veri gizliliği sağlar (ele geçirilen paketler şifreleme anahtarı olmadan anlaşılamaz). Ancak, PPTP tabanlı VPN bağlantıları, veri bütünlüğü (aktarım sırasında verinin değişmediğinin kanıtı) veya veri kaynağı için kimlik doğrulama (verinin yetkili kullanıcı tarafından gönderildiğinin kanıtı) sağlamaz.

L2TP yalnızca Windows 2000, Windows XP veya Windows Vista çalıştıran istemci bilgisayarlarla kullanılabilir. L2TP, IPsec için kimlik doğrulama yöntemi olarak bilgisayar sertifikalarını veya önceden paylaşılan anahtarı destekler. Önerilen kimlik doğrulama yöntemi olan bilgisayar sertifikası kimlik doğrulaması, VPN sunucusu bilgisayara ve tüm VPN istemcisi bilgisayarlara bilgisayar sertifikası vermek için bir PKI’ye gereksinim duyar. L2TP/IPsec VPN bağlantıları, IPsec kullanarak veri gizliliği, veri bütünlüğü ve veri kimlik doğrulaması sağlar.

PPTP ve SSTP’nin aksine, L2TP/IPsec, IPsec katmanında makine kimlik doğrulaması ve PPP katmanında kullanıcı düzeyinde kimlik doğrulama yapılmasını sağlar.

SSTP yalnızca Windows Vista Service Pack 1 (SP1) veya Windows Server 2008 çalıştıran istemci bilgisayarlarla kullanılabilir. SSTP VPN bağlantıları, SSL kullanarak veri gizliliği, veri bütünlüğü ve veri kimlik doğrulaması sağlar.

Üç tünel türünün hepsi PPP çerçevelerini ağ protokolü yığınının üstünde taşır. Bu nedenle kimlik doğrulama düzenleri, Internet Protokolü sürüm 4 (IPv4) ve Internet Protokolü sürüm 6 (IPv6) anlaşması ve Ağ Erişim Koruması (NAP) gibi ortak PPP özellikleri bu üç tünel türünde de değişmez.

Bu durumlar RFClerde belgelenmiş vaziyettedir ;

PPTP IETF RFC Veritabanı içindeki RFC 2637’de belgelenmiştir.

L2TP IETF RFC Veritabanı içindeki RFC 2661’de belgelenmiştir

L2TP/IPsec IETF RFC Veritabanı içindeki RFC 3193’te belgelenmiştir.

VPN ve Güvenlik Duvarları

Bir sanal özel ağ (VPN) uzaktan erişim çözümü tasarlarken, sunucu yerleşimi için aşağıdaki iki seçenek arasından seçim yapın. Her seçeneğin tasarım gereksinimleri farklıdır.

Güvenlik duvarının arkasındaki VPN sunucusu. Gvenlik duvarı Internet’e bağlıdır ve güvenlik duvarı ile intranet arasında VPN sunucusu bulunmaktadır. Bir güvenlik duvarının, VPN sunucusu ile intranet arasında konumlandırıldığı ve bir diğer güvenlik duvarının, VPN sunucusu ile Internet arasında konumlandırıldığı bir çevre ağı yapılandırmasında kullanılan yerleşim budur.

Güvenlik duvarının önündeki VPN sunucusu. VPN sunucusu Internet’e bağlıdır ve VPN sunucusu ile intranet arasında güvenlik duvarı bulunmaktadır.

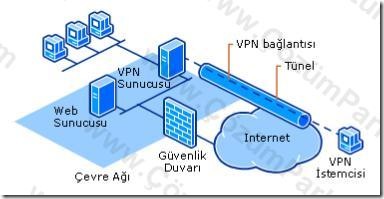

Bir güvenlik duvarının arkasındaki VPN sunucusu

Aşağıdaki şekilde gösterilen yapılandırmada, güvenlik duvarı Internet’e bağlıdır ve VPN sunucusu, filtrelenmiş alt ağ olarak da adlandırılan çevre ağına bağlı olan diğer bir intranet kaynağıdır. Çevre ağı, Web sunucuları ve FTP sunucuları gibi genellikle Internet kullanıcılarının kullanabildiği kaynakları içeren bir IP ağ kesimidir. VPN sunucusu, hem çevre ağı hem de intranet üzerinde bir arabirime sahiptir.

Bu yaklaşımda, tünel bakım trafiğinin ve tünellenmiş verilerin VPN sunucusuna geçişine izin vermek için; güvenlik duvarının, Internet ve çevre ağı arabirimleri üzerinde giriş ve çıkış filtreleriyle yapılandırılması gerekir. Ek filtreler, Web sunucularına, FPT sunucularına ve çevre ağı üzerindeki diğer sunucu türlerine giden trafiğin geçişine izin verebilir. Ek bir güvenlik katmanı sağlamak için VPN sunucusu, bu konu kapsamında “Bir güvenlik duvarının önündeki VPN sunucusu” başlıklı bölümde açıklandığı gibi, çevre ağı arabirimi üzerinde PPTP, SSTP veya L2TP/IPsec paket filtreleriyle de yapılandırılmalıdır.

Güvenlik duvarı her VPN bağlantısının şifreleme anahtarlarına sahip olmadığı için, yalnızca tünellenmiş verilerin düz metin üstbilgileri üzerinde filtreleme yapabilir; bu da tünellenen verilerin tümünün güvenlik duvarından geçmesi anlamına gelir. Ancak VPN bağlantısı için, VPN sunucusunu geçecek yetkisiz erişimi engelleyen bir kimlik doğrulama işlemi gerektiğinden, bu durum güvenlik açısından sorun teşkil etmez.

Güvenlik Duvarının Arkasındaki VPN Sunucusu

Bir güvenlik duvarının arkasındaki VPN sunucusuna yönelik paket filtreleri

VPN sunucusu bir güvenlik duvarının arkasındaysa, paket filtreleri hem bir Internet arabirimi hem de bir çevre ağı arabirimi için yapılandırılmalıdır. Bu senaryoda güvenlik duvarı Internet’e bağlıdır ve VPN sunucusu, çevre ağına bağlı olan bir intranet kaynağıdır. VPN sunucusu, hem çevre ağı hem de Internet üzerinde bir arabirime sahiptir

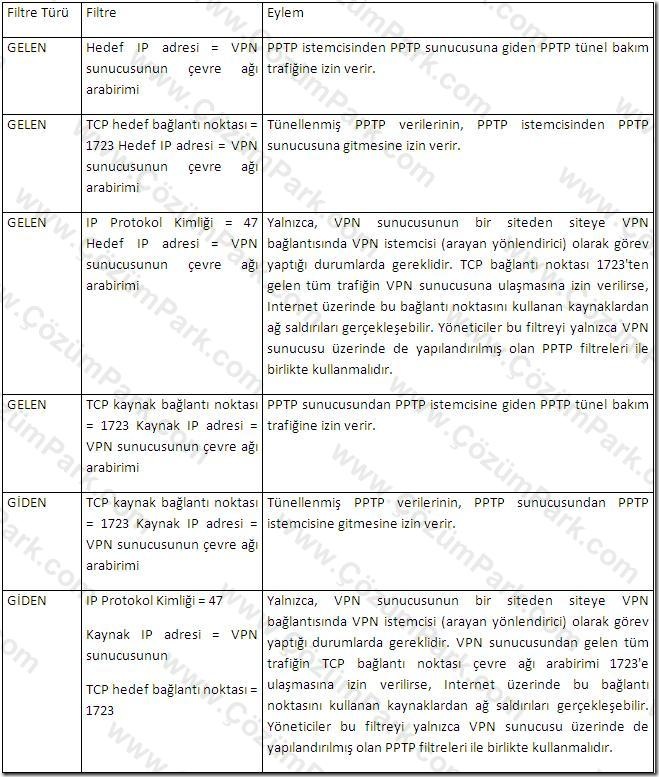

Portlar için tanımlanan filtreleri tablolar halinde verdim. Öncelikle PPTP tarafına bakalım.

Güvenlik Duvarının Internet Arabirimine Yönelik PPTP Bağlantıları

Aşağıdaki tabloda, güvenlik duvarının Internet arabirimi üzerindeki gelen ve giden PPTP filtreleri gösterilmektedir.

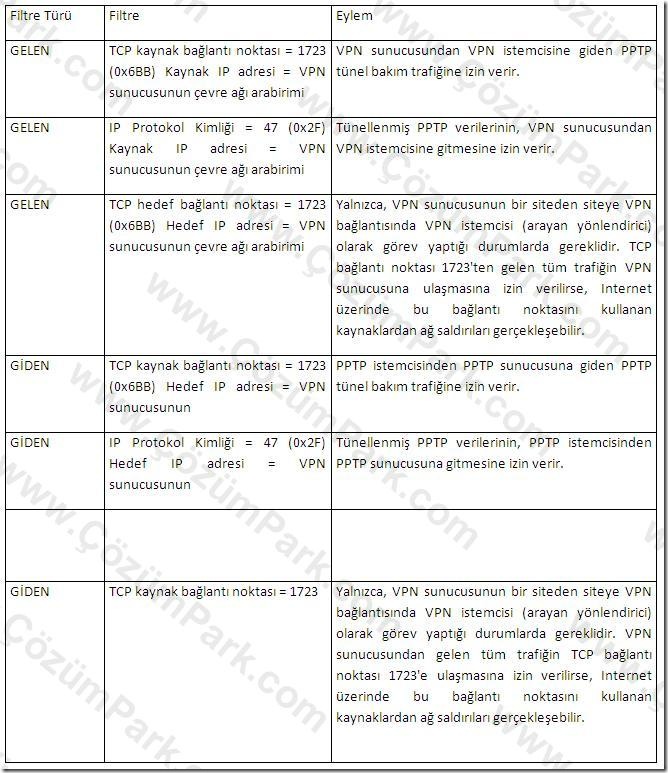

Güvenlik Duvarının Çevre Ağı Arabirimine Yönelik PPTP Bağlantıları

Aşağıdaki tabloda, güvenlik duvarının çevre ağı arabirimi üzerindeki gelen ve giden PPTP filtreleri gösterilmektedir.

Şimdi ise L2TP tarafına bakalım.

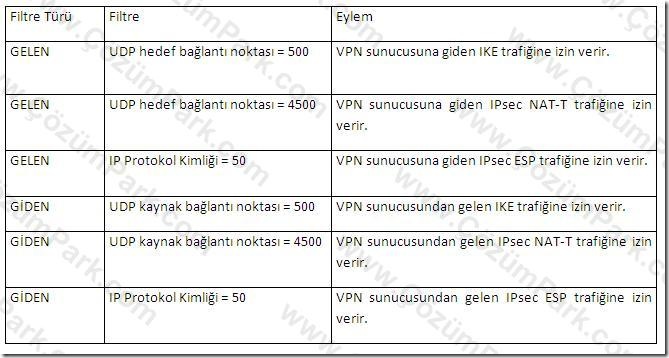

Güvenlik Duvarının Internet Arabirimine yönelik L2TP/IPsec Bağlantıları

Aşağıdaki tabloda, güvenlik duvarının çevre ağı arabirimi üzerindeki gelen ve giden L2TP/IPsec filtreleri gösterilmektedir.

Not : UDP bağlantı noktası 1701’de L2TP trafiği için filtre gerekli değildir. Tünel bakım trafiği ve tünellenmiş veriler de dahil olmak üzere, güvenlik duvarı üzerindeki tüm L2TP trafiği, IPsec ESP ile şifrelenmiştir.

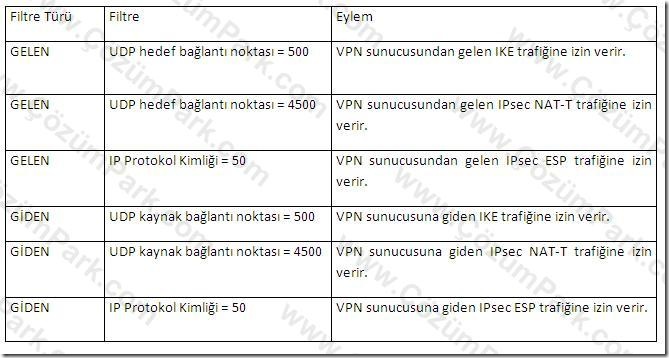

Güvenlik Duvarının Çevre Ağı Arabirimine Yönelik L2TP/IPsec Bağlantıları

Aşağıdaki tabloda, güvenlik duvarının çevre ağı arabirimi üzerindeki gelen ve giden L2TP/IPsec filtreleri gösterilmektedir.

Bir güvenlik duvarının önündeki VPN sunucusu

VPN sunucusu şekilde gösterildiği gibi güvenlik duvarının önünde ve Internet’e bağlı olduğunda; yöneticilerin, Internet arabirimine yalnızca VPN sunucusunun Internet üzerindeki arabiriminin IP adresine giden ve bu adresten gelen VPN trafiğine izin veren paket filtreleri eklemesi gerekir.

Gelen trafik için, tünellenmiş verilerin şifreleri VPN sunucusu tarafından çözüldüğünde veriler, trafiğin intranet kaynaklarına iletilmesine izin vermek üzere filtrelerini kullanan güvenlik duvarına iletilir. VPN sunucusundan geçen tek trafik, kimliği doğrulanmış VPN istemcileri tarafından oluşturulan trafik olduğu için; bu senaryoda güvenlik duvarı filtrelemesi, VPN kullanıcılarının belirtilen intranet kaynaklarına erişimini engellemek için kullanılabilir.

İntranet üzerinde izin verilen tek Internet trafiğinin, VPN sunucusu üzerinden geçmesi gerektiğinden bu yaklaşım, intranet kaynaklarının VPN dışı Internet kullanıcıları ile paylaşılmasını da engeller.

Güvenlik Duvarının Önündeki VPN Sunucusu

Bir güvenlik duvarının önündeki VPN sunucusuna yönelik paket filtreleri

VPN sunucusu bir güvenlik duvarının önünde ve Internet’e bağlı olduğunda, VPN sunucusu üzerindeki gelen ve giden paket filtreleri yalnızca VPN sunucusunun Internet arabiriminin IP adresine giden ve bu adresten gelen VPN trafiğine izin verecek biçimde yapılandırılmalıdır. VPN sunucusunun bir çevre ağında bulunduğu, VPN sunucusu ile intranet arasında bir güvenlik duvarının konumlandırıldığı ve VPN sunucusu ile Internet arasında bir diğer güvenlik duvarının konumlandırıldığı durumlarda bu yapılandırmayı kullanın.

VPN için Ağ Erişimi Koruması Zorlaması (NAP)

Ağ Erişimi Koruması (NAP) Windows Vista® ve Windows Server® 2008 tarafından sunulan yeni bir teknolojidir. NAP, ağınıza bağlanan bilgisayarlar için gerekli yazılım ve sistem yapılandırmalarını tanımlayan sistem durumu gereksinimleri oluşturmanızı ve kullanılmasını zorunlu tutmanızı sağlayan istemci ve sunucu bileşenleri içerir. NAP istemci bilgisayarların durumunu inceleyip değerlendirerek, sistem durumu gereksinimlerini zorlar, uyumlu olmadığı düşünülen istemci bilgisayarlar bağlandığında ağ erişimini kısıtlar ve uyumlu olmayan istemci bilgisayarların ağa sınırsız bağlanmaları için düzeltmeler yapar. NAP, ağa bağlanmaya çalışan istemci bilgisayarlarda sistem durumu gereksinimini zorlar. NAP ayrıca, uyumlu bir istemci bilgisayar ağa bağlandığında, sistem durumu zorlaması sağlamaya devam eder.

NAP zorlaması, istemci bilgisayar, Yönlendirme ve Uzaktan Erişim hizmetini çalıştıran sanal özel ağ (VPN) sunucusu gibi bir ağ erişimi sunucusu üzerinden ağa erişmeyi veya diğer ağ kaynaklarıyla iletişim kurmayı denediği anda başlar.

VPN için NAP zorlaması

VPN için NAP zorlaması bir VPN zorlama sunucusu bileşeni ve VPN zorlama istemcisi bileşeniyle birlikte dağıtılır. VPN için NAP zorlaması kullanan VPN sunucuları, istemci bilgisayarlar VPN bağlantısını kullanarak ağa bağlanmayı denediğinde, sistem durumu ilkesini zorlayabilirler. VPN zorlaması, ağa bir VPN bağlantısı üzerinden erişen tüm bilgisayarlar için etkili bir sınırlı ağ erişimi sağlar.

Not

VPN zorlaması, Windows Server 2003’ün ve Internet Security and Acceleration (ISA) Server 2004’ün bir özelliği olan Ağ Erişimi Karantina Denetimi’nden farklıdır.

Gereksinimler

VPN ile birlikte NAP dağıtımı yapmak için şunları yapılandırmanız gerekir:

Yönlendirme ve Uzaktan Erişim sunucusunu bir VPN sunucusu olarak yükleyin ve yapılandırın.

NPS’de VPN sunucularını RADIUS istemcileri olarak yapılandırın. Ayrıca, bağlantı isteği ilkesini, ağ ilkesini ve NAP sistem durumu ilkesini de yapılandırın. Bu ilkeleri NPS konsolunu kullanarak tek tek yapılandırabilir veya Yeni Ağ Erişimi Koruması sihirbazını kullanabilirsiniz.

NAP kullanabilen istemci bilgisayarlarda NAP VPN zorlaması istemcisini ve NAP hizmetini etkinleştirin.

Windows Güvenliği Sistem Durumu Doğrulayıcısı’nı yapılandırın veya NAP dağıtımınıza bağlı olarak diğer sistem durumu aracılarını (SHA) ve sistem durumu doğrulayıcılarını (SHV) yükleyin ve yapılandırın.

Akıllı kartlar veya sertifikalarla birlikte PEAP-TLS ya da EAP-TLS kullanıyorsanız, Active Directory Sertifika Hizmetleri (AD CS) ile birlikte bir ortak anahtar altyapısı (PKI) dağıtın.

PEAP-MS-CHAP v2 kullanıyorsanız, sunucu sertifikalarını AD CS ile veya güvenilir bir kök sertifika yetkilisinden (CA) satın alarak verin.

VPN sunucusu olarak yapılandırılan Yönlendirme ve Uzaktan Erişim hizmeti yerel bilgisayarda yüklü değilse, şunları da yapılandırmanız gerekir:

VPN sunucusu olarak yapılandırılmış Yönlendirme ve Uzaktan Erişim Hizmeti çalıştıran bilgisayarda, Ağ İlkesi Sunucusu’nu (NPS) yükleyin.

Bağlantı isteklerini yerel NPS sunucusuna iletmek üzere, uzak Yönlendirme ve Uzaktan Erişim – NPS sunucusundaki NPS’yi RADIUS proxy olarak yapılandırın.

NAT ve VPN Kullanma

Genel dağıtım seçeneği olarak, farklı coğrafi konumlardaki ofisler arasında kurulan bağlantının bir veya her iki ucunda ağ adresi çevirisi (NAT) kullanılır. Windows Server® 2008 içindeki Yönlendirme ve Uzaktan Erişim hizmeti, iki tür sanal özel ağ (VPN) siteden siteye bağlantı sunar. Aşağıdaki tabloda NAT’yi bir VPN bağlantısıyla birlikte kullanabileceğiniz durumlar açıklanmaktadır.

Bir makalenin daha sonuna geldik. J VPN konusunda biraz olsun aydınlanabildiyseniz ne mutlu bana… Bir daha ki makalede görüşmek dileğiyle…

Kaynak :

Microsoft Technet