DHCP Üzerinde Network Access Protection – Bölüm2 (Network Policy Server üzerinde NAP, SHVs ve DHCP Yapılandırması)

Bir önceki bölümde NAP ortamından bahsettik ve NPS01 üzerine DHCP Server ve Network Policy and Access Services rollerini ekleyip, temel ayarlarını yaptık.

Bu bölümde ise, NPS01 üzerinde NAP Wizard kullanarak yapılandırmaya devam edeceğiz ve ayrıca SHVs ayarlarını yapacağız.

NAP Wizard’a ulaşmak için;

Start> Run > nps.msc yazıyoruz ve Network Policy Server konsolunu açıyoruz.

Konsol içinde Configure NAP ‘e tıklıyoruz.

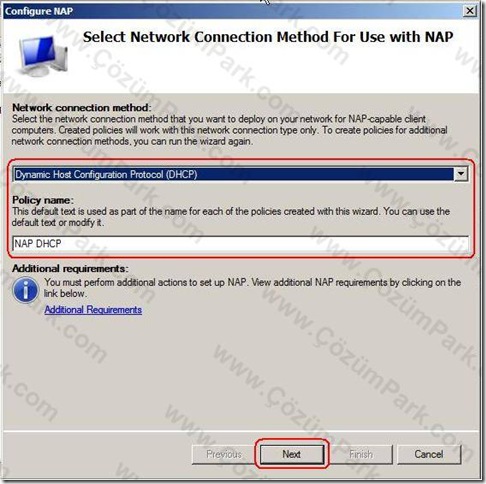

Karşımıza aşağıdaki “NAP Configuration” sihirbazı geliyor.

İlk pencerede, Network connection method olarak gelen listede de görüldüğü üzere, farklı NAP uygulama metotları mevcut. Biz makale konumuz olan ve en sık tercih edileceğini düşündüğüm Dynamic Host Configuration Protocol (DHCP) seçiyoruz.

Policy Name kısmında istediğimiz bir isim verebiliriz, ben değiştirmeden Next ile ilerliyoruz.

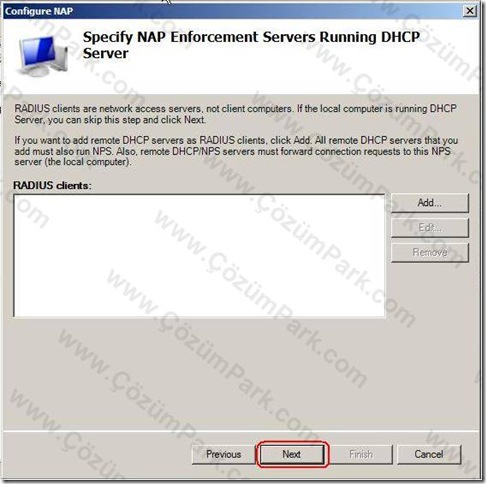

Aşağıdaki pencerede; DHCP server zaten NAP sunucumuz üzerinde yüklü olduğu için bir ayar yapmadan devam ediyoruz. Bazı durumlarda DHCP hizmetini farklı bir sunucu ile sağlıyor olabiliriz. Bu durumda NAP sunucumuzun RADIUS Client olarak yapılandırılması ve network’te kimlik doğrulaması gerekebilir.

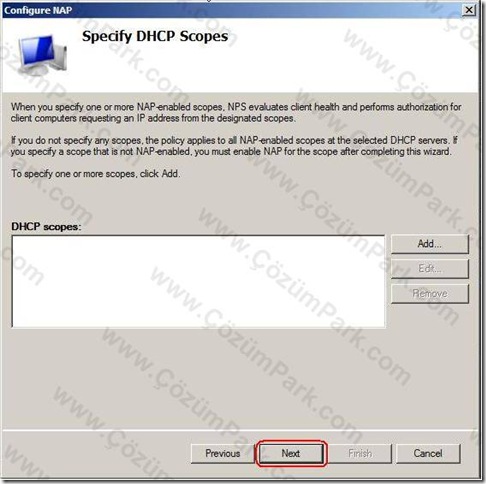

Aşağıdaki pencerede; eğer ki ihtiyacımız varsa, farklı dhcp scope’lar tanımlayabiliriz. Biz DHCP’i yapılandırırken bir tane scope tanımladığımız için ve şimdilik başka scope’a ihtiyacımız olmadığı için tekrar tanımlamıyorum. Next ile devam ediyoruz.

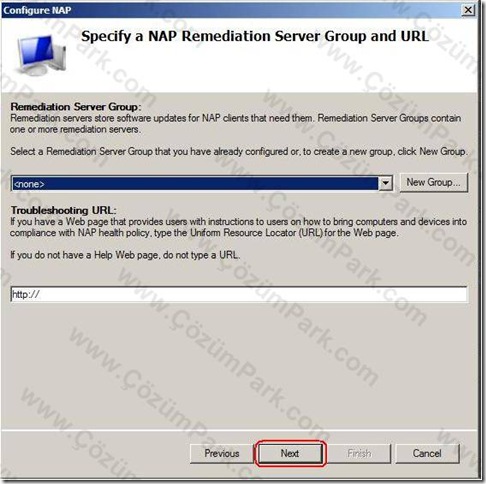

Aşağıdaki pencerede; bu policy ayarının etki edeceği bilgisayarları belirleyebiliyoruz. Bunu daha sonra tanımlayacağımız için boş bırakarak Next diyoruz.

Aşağıdaki pencerede; sağlıksız bilgisayarların sağlıklı hale gelmesine yardımcı olacak olan Remediation Server lar için gurup ayarı var. Müdahale etmeden Next ile devam ediyoruz. Çünkü bu ayarı da daha sonra yapacağız.

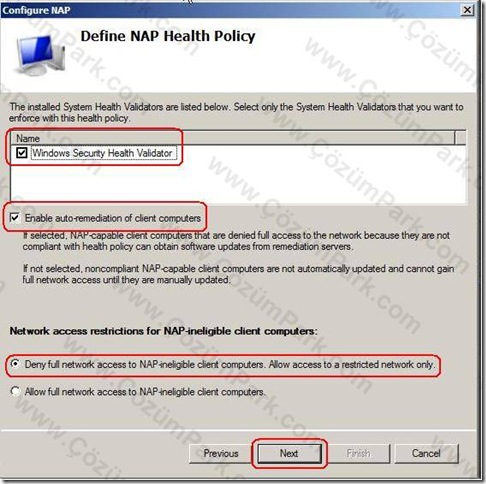

Aşağıdaki “Define NAP Health Policy” penceresinde; Windows Security Health Validator ve Enable auto-remediation of client computers check box’larının tıklı olduğundan emin oluyoruz.

Ayrıca policy’e uymayan bilgisayarların ağa tam olarak erişemeyeceğini, yalnızca kısıtlı bölgeye erişebileceklerini tanımlayan Deny Full Network Access to NAP-ineligible … ayarının seçili olmasına dikkat ediyoruz.

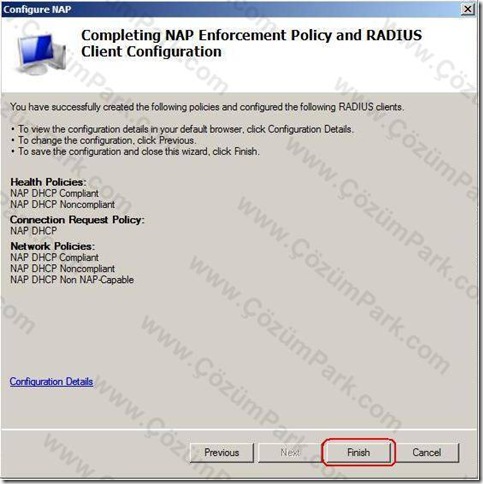

Aşağıdaki pencerede; Finish butonu ile yapılandırmayı bitiriyoruz.

Böylece temel NAP yapılandırmasını bitirmiş olduk.

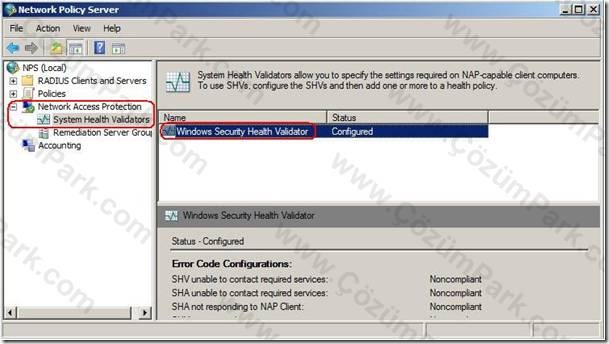

Şimdi ise SHVs, yani clinet’lar üzerinde zorunlu koşacağımız ve kontrolünü yapacağımız gereklilikleri yapılandırıyoruz.

Aynı konsol üzerinde devam ediyoruz. (nps.msc)

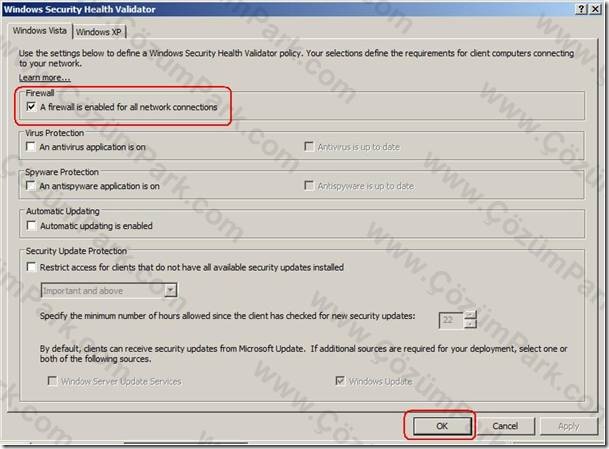

Network Access Protection altında System Health Validators ‘a geliyoruz ve Windows Security Health Validator’a çift tıklıyoruz.

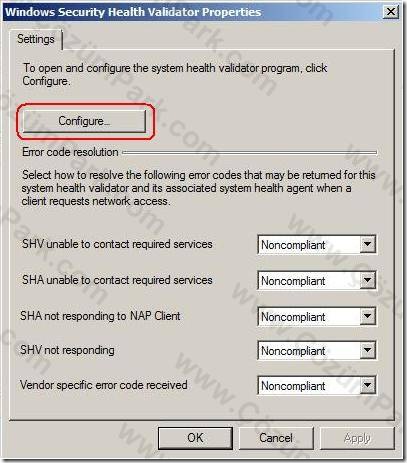

Gelen pencerede Configure butonuna tıklıyoruz.

Gelen pencerede; A firewall is enabled for all network connections dışındaki tüm kutucukları temizliyoruz çünkü sadece windows firewall’un açık olmasını zorunlu koşacağız. Yapılandırabileceğimiz diğer ayarları da açıkça görebiliyorsunuz.

Yeri gelmişken altını çizelim; aşağıdaki pencerede birde Windows XP tabı olduğunu görebilirsiniz. Şu an için Windows XP sistemlerde NAP Client desteği yok ancak XP SP3 pakedi ile NAP desteğinin gelmesi bekleniyor.

Tanımlarımızı yaptıktan sonra OK diyerek Windows Security Health Validator penceresini kapatıyoruz.

SHVs tanımı bu kadar. Nps.msc konsolunu kapatabiliriz.

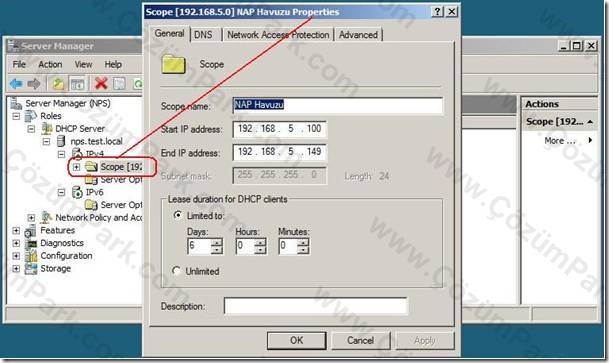

NPS01 üzerindeki DHCP servisini, NAP için yapılandırarak devam ediyoruz.

Hatırlarsanız DHCP servisini ilk makalede, server manager’ı kullanarak yüklemiş ve genel tanımları yapmıştık.

Şimdi ise kullandığımız scope için (192.168.5.x) NAP ayarlarını yapıyor olacağız.

Start> Run> dhcpmgmt.msc yazarak DHCP konsolunu açıyoruz.

İlgili scope’a (NAP Havuzu) sağ tıklayıp Properties diyoruz.

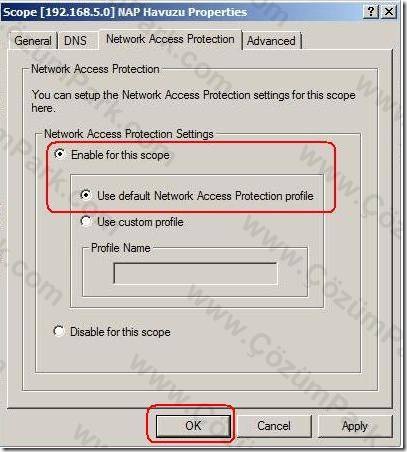

Gelen Properties penceresinde Network Access Protection tabına geçiyoruz ve Enable for this scope ‘u ve Use default Network Access Protection profile ‘ı işaretliyoruz.

Buradan anlaşılacağı gibi, farklı NAP ayar profilleri tanımlayıp uygulayabiliyoruz.

OK diyerek pencereyi kapatıyoruz.

Böylece NAP ayarlarını, bu scope için (Nap Havuzu) etkin kılmış olduk.

Kullandığımız scope üzerinde iki farklı ayar gurubu (class) olmalı.

İlk class, öngördüğümüz özelliklere uyan yani NAP kontrolünü başarı ile geçen client’lara atanacak ve ağımıza tam olarak erişmelerini sağlayacak TCP/IP ayarlarını içeriyor olacak. (Default User Class)

İknci class ise, NAP kontrolünden geçemeyip kısıtlı alana alınacak client’lara atanacak TCP/IP ayarlarını içeriyor olacak. (Default Network Access Protection Class)

Uyumlu olarak sınıflandırdığımız, yani NAP kontrolünden başarı ile geçen clinet’ların alacağı TCP/IP ayarlarını tutacak olan ilk class’ı yapılandırarak devam ediyoruz.

DHCP konsolunu açıyoruz ve oluşturduğumuz scope altında, Scope Oprions’a sağ tıklayıp Configure Options diyoruz.

Advenced tabına geçiyoruz ve User Class kısmında Default User Class seçili olduğundan emin oluyoruz.

006 DNS Servers olarak 192.168.5.10 veriyoruz. Bu adres, ağımızda DNS hizmetini veren server. Yani main-dc.

Aynı pencerede, 015 DNS Domain Name olarak test.local veriyoruz. Bu DNS Domain adımız. Yani tam erişime sahip clinet’ların bulunacağı domain.

Diğer ayarlar isteğimize bağlı. Eğer ihtiyacımız varsa, default gateway yada wins gibi diğer TCP/IP ayarlarını da atayabiliriz.

Default User Class, yani NAP kontrolünden başarı ile geçen client’ların ip alacağı class üzerinde yapacağımız ayarlar bu kadar.

Şimdi ise Uyumsuz olarak sınıflandırılacak, yani NAP kontrolünden başarı ile geçemeyen clinet’ların alacağı TCP/IP ayarlarını tutacak olan ikinci class’ı yapılandırarak devam ediyoruz. Yani Default Network Access Protection Class.

Yine aynı scope altında Scope Oprions’a sağ tıklayıp Configure Options diyoruz.

Yine Advenced tabına geçiyoruz ve bu sefer User Class kısmında Default Network Access Protection Class seçili olmasını sağlıyoruz.

006 DNS Servers olarak 192.168.5.10 veriyoruz.

Aynı pencerede, 015 DNS Domain Name olarak restricted-zone.test.local veriyoruz.

Bu domain name, NAP kontrolünden geçemeyen client’ların alınacağı kısıtlı domain bölgesini temsil ediyor. restricted-zone yazmak gibi bir zorunluluğunuz yok. Farklı isimler de kullanabilirsiniz.

Apply ile bitiriyoruz.

Böylece, her iki tip client (uyumlu ve uyumsuz) için gerekli class ayarlarını tamamlamış olduk.

Diğer bölümde görüşmek üzere.

Serhat AKINCI – IT Professional