Juniper SSG (ScreenOS) Firewall Transparent Mode Konfigurasyonu

Danışmanı veya çalışanı olduğumuz bir firmanın donanım yapılarındaki ihtiyaçlarını, firmanın büyüme ihtimallerine göre satın almalarını belirleriz. Yeni kurulan veya belirli servislerin ve server ların barındığı bir firmada bazen beklenilen orandan çok daha büyük bir büyüme gerçekleşebilir. O zaman elimizdeki donanımların, yapıdaki fonksiyonları azalır ve ihtiyaçlarımızı karşılayamaz hale gelebilir. Bu safhada, tüm netwrok yapısını düzenlememek adına Juniper Firewall larda Transparent Mode devreye girer ve Layer 3 cihazı Layer 2 bir cihaz haline dönüştürüp, Ethernet Switch gibi kullanırız.

Transparent Mode nasıl çalışır?

Ethernet Switch lerin çalışma mantığı basittir. Switch e bir paket ulaştığında, source mac addressi table ına ekler ve destination mac adresi, forwarding table ında yok ise, paketin geldiği port hariç tüm diğer portlara broadcast (flood) eder. Destination mac adresine sahip client pakete cevap verir ve switch table ı günceller. Eğer table ında destination mac address var ise, sadece o porta paketi gönderir. ScreenOS ta Transparent Mode da aynı mantıkla çalışır. Paket içeriği değiştirmeden ilgili porta gönderir.

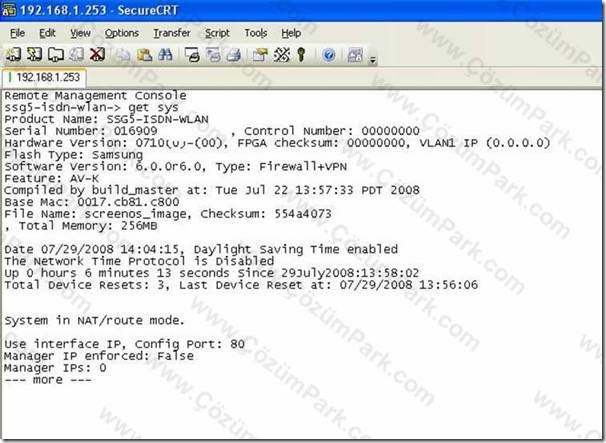

Fabrika ayarlarında cihaz genelde NAT/route mode da gelir. Get system komutu ile kontrol edebilirsiniz.

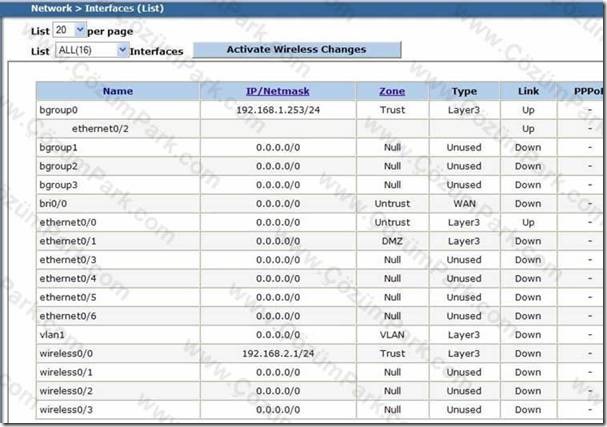

Interface lerin durumunu görüyorsunuz. Cihazı Transparent Mode a almak için tüm Layer 3 de olan interface leri (vlan1 hariç) layer 2 ye çekmemiz gerekir. Burada dikkat edilmesi gereken vlan1 interface layer 3 de kalmalı ve ip atanmalıdır yoksa cihaza ulaşamaz konsol portundan bağlanmak zorunda kalırsınız.

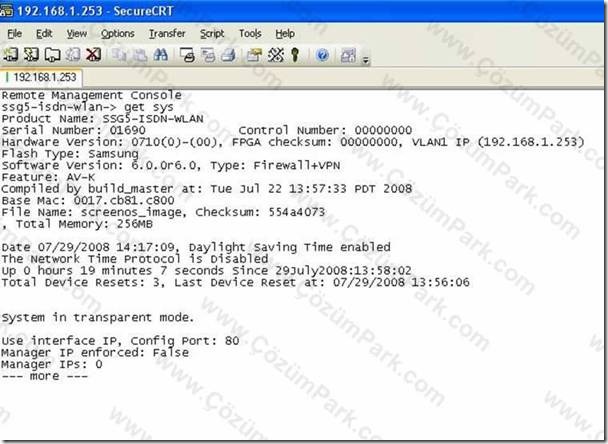

Daha sonra tekrar CLI den get system komutu ile transparent mode da olduğunu kontrol ediyoruz.

Transparent Mode da Network ü segmentlere ayırabilir, aralarında policy yazabilir ve VPN ler konfigure edebilirsiniz. Aşağıda konfigürasyon örneğini makaleye ekliyorum.

Buradaki topolojide 192.168.1.0/24 bloğuna sahip bir network ü 3 e bölüp aralarında policy ler yazacağız.

İlk önce zone yaratıp. Interface e atıyoruz

set zone name l2-trust-1 L2

set zone name l2-trust-2 L2

set zone name l2-trust-3 L2

set interface e0/1 zone v1-untrust

set interface e0/2 zone l2-trust-1

set interface e0/3 zone l2-trust-2

set interface e0/4 zone l2-trust-3

Cihazı yönetebilmek için vlan1 interface ine ip atıyoruz

set interface vlan1 ip 192.168.1.100/24

set route 0.0.0.0/0 interface vlan1 gateway 192.168.1.254

Daha sonra policy yazıyoruz

set policy from v1-untrust to l2-trust-1 any any http permit

set policy from l2-trust-1 to l2-trust-2 any any ssh permit

Buradaki konfigürasyon lokal network bölüp aradaki trafik akışını ayırmak için kullanılabilir. Ayrıca güvenlik tarafı içinde kullanılabilir. Eğer yapınızda Server lar (Web Server, Mail Server….) var ise network ü ayırıp ilgili policy ler ile sadece gereken protokollere izin verebilirsiniz.

Bu makalemde ScreenOS üzerinde transparent mode un nasıl çalıştığını ve network segmentlere ayırmasını anlatmaya çalıştım. Kullandığım örnek ve topoloji ScreenOS Cookbook tan alıntıdır.

Kaynak :

ScreenOS Cookbook

Murat GÜÇLÜ