Bilgi güvenliği kurumsal bilgisayar sistemlerinin güvenli biçimde kullanılmasını ve organizasyonların en önemli varlığı haline gelen “bilgi”nin en iyi şekilde korunmasını sağlayan bir alandır.

Bilgi güvenliği; bilgi sistemlerinin temel özelliklerinden, network (ağ) özelliklerine ve iletişim teknolojileri ilişkin çok sayıda düzenlemeyi içerir. Teknik konuların yanı sıra organizasyonların bilgi güvenliği konusunda topyekün bilinçli olmasını, güvenlik politikalarını oluşturmasını içerir. Bilgi güvenliği, IT uzmanları ve bilgi güvenliğini denetleyen, bu alana özgü kalite uzmanlarıyla sağlanır.

Bilgi güvenliği; bilgi varlıklarının ortamdaki tehditlerden, zarar görmeden kullanılabilmesidir.

Teknolojinin her getirdiği yenilik aynı zamanda bir zayıflık ve saldırı açığı olarak karşımıza çıkabilmektedir. Bilgi Güvenliğinin temel amacı, elektronik ve/veya diğer ortamlarda bulunan

her türlü bilginin;

-

- Gizliliğini (Confidentiality),

-

- Bütünlüğünü (Integrity),

- Kullanılabilirliğini (Availability),

…sürekli olarak sağlamaktır.

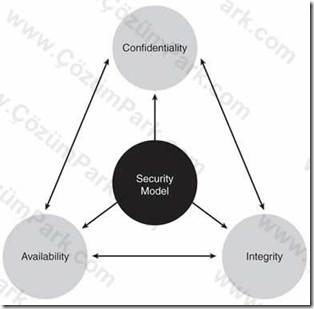

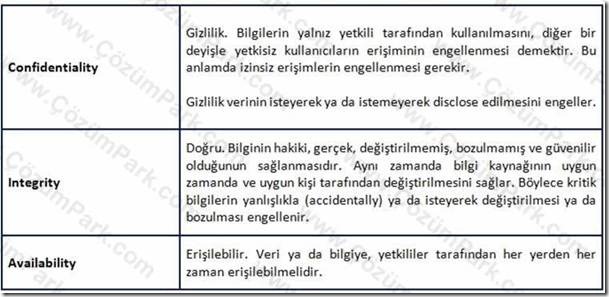

CIA (Confidential – Integrity – Availibility)

Bilgi güvenliğinin birinci amacı bilgi gizliliğini sağlamaktır. Bununla birlikte yetkisiz erişimi, yetkisiz değişiklikleri engellemeyi amaçlar. Ayrıca erişimi reddetmeyi (denial/repudiation) de engellemek gerekir. Bu anlamda bilgi güvenliğinin üç temel terimi vardır. Bu terimler üçlü (triad) olarak bilinir:

Güvenlikle ilgili üç temel kavram

AAA (Access Control, Authentication, and Auditing)

AAA, bilgi teknolojileri alanında güvenlik alanındaki temel işlemleri ifade eder. AAA aynı zamanda CIA’yı destekleyen kavramları da içerir.

· · Access Control

· · Authentication

· · Auditing

Access Control

“Access Control” bir kaynağa erişimi onaylayan (grant) ya da engelleyen (deny) bir düzenleme ya da bir politika olarak tanımlanır. Access Control , bir donanım ya da yazılım ile sağlanabilir. Access control mekanizması fiziksel ve mantıksal kaynaklara erişim için kullanılır. Örneğin; bilgisayara ve verilere erişmek ya da bir şifreyi görmek gibi. Access control ile ilgili çok sayıda teknoloji vardır. Örneğin bir Smart Card ya da bir biometric aygıt bir Access Control teknolojisidir.

Access Control kavramı ile ilgili bazı kavramlar: RAS, VPN, WAP, NOS, Windows NTFS, Active Directory, NDS, Kerberos, NIS, NIS+ vb…

Authentication

Authentication bir kaynağa erişim sırasında yapılan kontrol işlemidir. Erişim işlemini yapan kişinin ya da bileşenin onaylanmasıdır. Kimlik doğrulama işlemi kullanıcıların bilgisayara girişini, uzaktan bağlantı yapması gibi işlemlerde kullanılan ana terimdir. Authentication normalde bir işletim sistemi ya da aygıt tarafından yerine getirilir. Authentication ile ilgili olarak karşımıza çıkabilecek olan terimler;

Þ OS, NOS, credentials

Þ Username ve password,

Þ Smart Card,

Þ Personal identification number [PIN]

Þ Remote access authentication

Þ Digital certificate.

Access Control

Access Control kaynaklara erişim için yapılan düzenlemeleri içerir; rights (haklar), privileges (izinler) ve restrictions (kısıtlamalarla) ilgilidir. Şirketin varlıklarını korumayı amaçlar.

Access Control metotları:

Þ MAC

Þ DAC

Þ RBAC

Mandatory Access Control (MAC)

Bu erişim metodunda erişim izni merkezi olarak kontrol edilir ve yönetilir. Bütün erişim şekilleri yetkililer tarafından önceden tanımlanır. Merkezi ve zorunlu bir erişim sistemi olan MAC’ta kullanıcıların izinlerin düzenlenmesi konusunda bir yetkisi yoktur.

Sistem içindeki her şey bir nesnedir ve her nesnenin bir sınıflama etiketi (classification label) vardır. Genelde önemi belirtir: “top secret”, “confidential” vb…

Askeri ve kamu kurumlarındaki organizasyonlarından gelen MAC, ayrıca “multilevel security” ve “non-discretionary” olarak da tanımlanır.

Non-discretionary: Düzenlemeler kullanıcı ya da nesnenin sahibi tarafından değiştirilemez.

Multilevel: Erişim izinleri çok düzeyli olarak tanımlanabilir.

Label-based: Nesnelere erişimi kontrol etmek için kullanılır.

Security Label: Güvenlik etiketi sınıflama içerir: Örneğin : top secret, secret, confidential ve unclassified gibi.

Subjects (Konu): Güvenlik konusu kullanıcılar, sistemler ve servislerden oluşur.

Mandatory Access Control Türleri:

Non-Universal MAC : Başlangıçta (varsayım) kısıtlama yoktur. Kısıtlamalar sonradan eklenir.

Universal MAC : Başlangıçta kısıtlama vardır. Sonradan izinler verilir.

MAC Modelleri:

Þ Bell La-Padula

Kullanıcı erişiminin farklı düzeylerde olduğu modeldir. Bell La-Padula modeli kullanıcının daha yüksek güvenlik düzeyindeki bilgiye erişimini engeller. Hiyerarşik Sınıflama (classification) kullanılır. Daha çok askeri alanda tercih edilir.

MAC, ACL kullanmaz. Dynamic değildir. Her bir kullanıcının security label’i üzerine kurulu hiyerarşik bir sistemdir. MAC’da kullanıcılar kaynakları dinamik olarak paylaşamazlar. MAC bir rigid güvenlik modelidir.

Discretionary Access Control (DAC)

Windows işletim sistemlerinde olduğu gibi bir kullanıcının bir kaynağa erişiminde “read” izninin verilmesi gibi; kullanıcıların bir dosya ya da klasör gibi kaynaklara erişimini kontrol etmek için kullanılır. DAC içindeki kaynakların bir sahibi (owner) vardır. Sahip ayrıca diğer kullanıcılara da izin verebilir. Bu model oldukça esnektir. “İsteğe bağlı yetkilendirme” olarak da adlandırılır.

Discretionary Access Control metodu kullanıcıların esnek biçimde gerekli izinlere sahip olduğu bir sistemdir. Ancak bu metodun yetkisiz erişimlere yol açma riski olabilir. DAC “identity of the user” temelinde çalışır. DAC içinde izinleri uygulamada Access Control List kullanılır.

Þ Discretionary: Hazır (hard-coded) değildir. İşletim sistemi tarafında otomatik olarak uygulanmaz.

Þ Kontrol edilebilir: Nesnenin sahibi tarafından kontrol edilir (file, folder vb…)

Þ Transfer edilebilir: Sahibi kontrolü verebilir.

Role Based Access Control (RBAC)

Erişimin organizasyon içindeki fonksiyonel rollere göre yapılmasıdır. Rol tabanlı modelde kullanıcının ya da grupların verilere erişimini iş rolleri belirler. Yeni bir kişi işe alındığında bu modele göre izni verilebilir. Role-Based Access Control metodu kullanıcılar yerine grupların yönetimi üzerine odaklanır. RBAC metodunda erişim iş gereksinimlerine ve sorumluluklarına göre belirlenir. RBAC metodundaki rolleri genellikle şirketin yapısına göre düzenlenir. Örneğin; departmanlar vb…

Þ İş tabanlı (Job Based): Kullanıcıların görevlerine göre

Þ Konfigürasyon gerekir: Roller gereksinimlere göre atanır

Þ Esnek: MAC sabit kurallara sahiptir. RBAC ise kullanıcının şirketteki rolüne bağlıdır.

Þ Daha hassas: “least privilege” uygulanmasını sağlar.

Access Control Prensipleri

Principle of least privilege: “En düşük erişim hakkı”, veya diğer bir tabirle “Mümkün olan en az yetki” prensibince erişimde bulunan özneye, kendisine atanmış olan görevlerini gerçekleştirmelerine yetecek en düşük seviyede erişim hakkı verilmelidir. Örneğin veritabanından raporlama amacıyla okuma yapan bir programa sadece gerekli tablolardan okuma yapmasına izin verilmelidir. Bu programın başka tablolardan okuma yapabilmesi veya yazma işlemi gerçekleştirmesi en düşük erişim hakkı ilkesine aykırıdır. Bu prensip ayrıca bilmesi gereken ilkesi (need-to-know principle) olarak da bilinir.

Authentication

Kimlik doğrulama işlemi kullanıcıların bilgisayarda oturum açması, uzaktan bağlantı yapması gibi işlemlerde kullanılır. Erişim sürecinde bir kişinin ya da sistemin kendisini tanıtması gerekir. Örneğin kullanıcının kendisini adı ve şifresi ile lokal bilgisayara ya da network’e giriş yapması işlemi. Kimlik doğrulamanın en büyük riski kullanıcı adının ve şifresinin (yetkilerinin) bir başkası tarafından kötüye kullanılmasıdır.

Authentication Metodları

Username/Password : Birçok işletim sisteminde kimlik doğrulama yöntemi olarak kullanıcı adı ve parola bilgilerinin girilmesi kullanılır. Güvenlik açısından kullanıcı adı ve parolaların belli kurallara göre oluşturulması gerekir.

!Username/Password ile yapılan kimlik doğrulama en güvensiz kimlik doğrulama yöntemidir.

Smart card : Üzerindeki güvenlik sertifikası ile kimlik doğrulamanın yapıldığı kartlar. Smart kartlar genellikle bir entegre devredir (ICC). Örneğin binaya giriş vb. (physical possession) için bu kartlar kullanılır. Kişilerin bazı özel bilgilerinin girişini yaptığı (challenge-response) bir sistemdir. Ancak kartın birine verilmesi ya da çalınması durumunda güvensiz bir kimlik doğrulama işlemi gerçekleşir.

Smart kartlar farklı alanlarda kullanılır:

Þ Mobile telephones.

Þ Satellite television access cards.

Þ Credit cards.

Biometrics : El parmak, göz, vb. biyolojik özelliklerin kullanıldığı kimlik doğrulama sistemi. En güvenli ve doğrulama yöntemidir. Ancak en pahalı olandır. Fingerprint (parmak izi), retinal eye (göz retinası) ve ses analizleri yaygın biometric kimlik doğrulama yöntemidir.

Bir biometric authentication sisteminde authentication bilgileri paylaşılamaz, unutulamaz ya da kaybolmaz. Biometric bilgiler bir smart card üzerine kaydedilebilir ve kimlik doğrulama sisteminde kullanılabilir.

Bazı biometrik yapıları:

Þ Fingerprint

Þ Göz retina taraması

Þ Ses tanıma (voice recognition)

Þ Yüz tanıma (Face recognition)

Tokens : Kullanıcının kimlik doğrulamada kullandığı araçlardandır. Yaygın örneği RSA’in SecurID ve Active Card ürünleridir. Genellikle tokenler bir kere kullanılırlar. Kullanılan bilgi ardından yok edilir. Bazıları içinde digital signature, parmak izi (fingerprint) biometric data gibi “cryptographic key” saklanır.

Shared Secret : Birçok kimlik doğrulama sitemin “shared secret” üzerine kuruludur. Örneğin password’ler gibi. “shared secret” kimlik doğrulama sistemi her iki tarafında gizliliği korumasıyla sağlanır.

Multi-factor

Multi-factor, kimlik doğrulama işleminde birden çok tekniğin kullanılmadır. İki ya da daha fazla metot kullanılarak, (Örneğin; Smart card ve bir PIN numarası ile) kimlik doğrulaması yapılması daha fazla güvenlik sağlar.

Bazı multi-factor kimlik doğrulama uygulamaları:

· · Password ve bir PIN numarası.

· · Bir token ve Smart Card.

· · Parmak izi, retina, el ya da diğer bir biometric.

· · Ses ve el yazısı.

Mutual Authentication (karşılıklı kimlik doğrulama / iki taraflı kimlik doğrulama)

Mutual authentication, iki tarafında iletişime başlamadan önce kendilerini tümüyle tanıtması işlemidir. Bu sistem birçok şekilde sağlanır; bir secret paylaşılır ya da Diffie-Hellman key exchange sistemi kullanılır. Diffie-Hellman key exchange sistemi daha güvenlidir.

Kimliklerin doğrulanması için CA her iki taraf tarafından da bilinmelidir. Genellikle SSL tarafından kullanılır. Bunun dışında mutual authentication işlemi RADIUS server üzerinden yapılacak kimlik doğrulama işleminde de kullanılır.

Mutual authentication sayesinde Man-in-the-Middle (MITM) ataklarına karşı korunma sağlanır. Online bankacılık uygulamalarında SSL sertifikalarının kullanılmasını bu konuya tipik bir örnek olarak verilebilir. Diğer bir örnek olarak, bir client (workstation) ile server arasındaki IPSEC oturumunda güvenli iletişime başlamadan önce “mutual authenticate” işlemi yapılır.

Authentication Protokolleri

PAP (Password Authentication Protocol) : Şifresiz (Unencrypted) kullanıcı adı ve password (parola) kullanır.

EAP (Extensible Authentication Protocol) : Farklı authentication mekanizmalarını destekleyen bir protokoldür. EAP multi- factor kimlik doğrulamaya izin verir. PPP (Point-to-Point Protocol) hatlar üzerinde, VPN erişiminde ve wireless networklerde kullanılır. EAP istenilen kimlik doğrulama mekanizmalarında negotiation sağlar. Bunlara EAP metotları denir: EAP-MD5, EAP-OTP, EAP-GTC, EAP-TLS, EAP-IKEv2, EAP-SIM vb.

Örneğin wireless networklerde kullanılan: EAP-TLS, EAP-SIM, EAP-AKA, PEAP, LEAP ve EAP-TTLS gibi.

CHAP (Challenge Handshake Authentication Protocol) : PPP’nin güvenli şeklidir. CHAP, one-way hash (MD5) fonksiyonu kullanır. Server ile alıcı arasındaki hash uyarsa kimlik doğrulama sağlanır ve bağlantıya izin verilir. CHAP genellikle PPP (Point –to- Point Protocol) ile sağlanan dial-up bağlantılarda kullanılır. Örnek: CC-46006395610

CHAP akışı: Logon request=> challenge=> encrypts value repsonse,=>server=>compare encyrpted results=>authorize ya da fail.

MS-CHAP: Microsoft authentication ve encryption. Username/password kullanmaz. Shared Secret kullanılır şifrelenmiş olarak. MS-CHAP version 2, “mutual authentication” yapabilir.

RADIUS : Authentication servisi şifrelenmiş olarak username ve password kullanır. Dial-up networkler için muhasebe (accounting) sağlar.

KERBEROS : Yaygın kullanılan bir kimlik doğrulama protokolüdür. Unix, Windows dünyasında kullanılır. Kerberos çok güvenlidir. Kullanıcının isteği şifreli bir ‘ticket’ ile kontrol edilir. Ticket, Ticket Granting Server (TGS) sisteminden alınır. KDC kullanır. (Ticket to network)

Kerberos “symmetric-key cryptography” kullanır.

Kerberos “Single Sign-on Authentication” sağlar.

Bir Kerberos server’ın üç bileşeni şunlardır:

Þ Authentication server, security database ve privilege server.

Þ Mesajların içinde ticket’ların kullanıldığı bir kimlik doğrulama protokolüdür. Zaman senkronizasyonu (time synchronization) gerektirir.

Þ Time kullanmanın amacı ticket’ların expire olmasıdır. Kullanıcıların merkezi veritabanını gerektirir.

IEEE 802.1x protokolü kablolu Ethernet networklerinde ve wireless 802.11 networklerinde authentication sağlar. 802.1x protokolü switch ve wireless “access point” aygıtlarına port-tabanlı (2. katman) erişim sağlar. Kimlik doğrulama için EAP kullanır. Ayrıca RADIUS sistemlerinde kullanılır.

Auditing

Auditing (audit trial) network ve sistemler üzerindeki aktivitelerin bilgi amaçlı izlenmesi ve loglanmasıdır. Auditing ile ilgili olarak; sistemden silinen ya da değiştirilen dosyaların ne zaman ve kim tarafından yapıldığının kaydedilmesi (loglanması) gibi.

Sistem audit dosyalarının (logların) düzenli olarak izlenmesi gerekir. Aksi takdirde izlemenin bir anlamı olmaz. Sistem audit dosyaları erişime ve değiştirme atakların karşı bilgi verici olabilir.

Windows Server 2003’ de Auditing

Windows Server 2003’te auditing, “event” olarak adlandırılan kullanıcı ve sistem aktivitelerinin kaydının tutulması ve Event Viewer aracılığıyla da izlenmesidir. Logon olmak, bir dosyayı silmek gibi belli olaylar gerçekleştiğinde, bu olaylara ilişkin kayıtlar Event Viewer’ın Security logunda tutulur. Windows Server 2003, kaydı olayın gerçekleştiği bilgisayarın security (güvenlik) logunda tutar. Örneğin, bir kullanıcı oturum açmak (logon) istediğinde ve girişim başarısızlıkla sonuçlandığında, Windows Server 2003 bu olayı server’ın security loguna yazar. Security logundaki bir olayla (event) ilgili bilgiler aşağıda görülmektedir:

Þ Olayın türü (hata, uyarı, bilgi, başarı, başarısızlık)

Þ Olayın oluşturulma tarihi

Þ Olayın kaydedilme tarihi

Þ Olayı kaydeden yazılım

Þ Olayın ID numarası

Þ Olaya neden olan kullanıcı

Þ Olayın gerçekleştiği bilgisayarın adı

Þ Olayın açıklaması

Auditing uygulamalarında başarılı (success) ve başarısız (failure) girişimler izlenebilir. Böylece, network üzerinde hangi kullanıcıların ne gibi işlemler yaptığı ya da girişimlerde bulunduğu gözlenebilir. Security logunun boyutu sınırılı olduğundan, izlenecek olayların doğru seçilmesi çok önemlidir. Ayrıca, security logu için ayrılacak disk alanı da önceden belirlenmelidir. Windows Server 2003 varsayım ayarında herhangi bir olayı izleyip security logunu tutmaz. Group Policy aracılığıyla açılması gerekir.

Auditing policy (izleme) düzenlemek güvenliğin önemli konularından biridir. Nesnelerin yaratılması ve değiştirilmesi işlemlerinin izlenmesi, potansiyel güvenlik sorunlarının anlaşılmasını ve herhangi bir güvenlik ihlali durumunda gerekli kanıtlara hemen ulaşılmasını sağlar.

· Þ İzlenmek istenen olayların kategorisi belirlenmelidir. Örneğin kullanıcı log on ve log off işlemleri ve hesap yönetimi (account management) olay kategorilerindedir. Seçilen kategoriler izleme politikasını oluşturur.

· Þ Güvenlik logunun boyutu ve işleyişi belirlenmelidir. Güvenlik logu Event Viewer ile görülebilir.

En sık uygulanan izleme olayları şunlardır:

·

· Þ Dosya ve klasörler gibi nesnelere erişim

· Þ Kullanıcı ve grup hesaplarının yönetimi

· Þ Kullanıcıların logon ve logoff işlemleri

Windows Server 2003 Auditing Policy (İzleme Politikası)

Windows Server 2003 işletim sistemine sahip domain controller’larda ve stand-alone server’larda Auditing düzenlemesi kapalıdır.

Lokal bilgisayar üzerinde auditing başlatmak:

Local Security Policy aracı ya da Gpedit.msc ile izlenecek olaylar açılır. Bunun dışında NFTS dosya sistemi üzerindeki dosya ve klasör üzerindeki işlemler (silmek, değiştirmek,vb) izlenecekse bu durumda Object Access izlemesi etkinleştirildikten sonra dosya ve klasör üzerindeki Auditing düzenlemeleri yapılır.

Windows 2003 Security Audit Events

Sertifikalar

Sertifikalar kimlik bilgilerini dijital olarak doğrulanmasını sağlayan sistemin bir parçasıdır. Sertifikalar dijital olarak imzalanmış bir bilgidir. Güvenilen bir sistem ya da organizasyon tarafından (certification authority-CA) düzenlenirler.

Authentication tabanlı sertifikalar (digital certificate) yetkilerini oluşturur. Örneğin smart kartlar tipik olarak sertifika kullanırlar. Sertifikalar farklı bilgiler içerebilir. Örneğin bir X.509 sertifikası sertifikanın numarasını ve kullanılan algoritmayı ve sertifikayı yayınlanan CA’nın adını içerir. Sertifikalar ayrıca “trust” oluşturmak için de kullanılırlar. Bu trust’lar CA tarafından doğrulanır.

Örneğin; Güvenli Web erişimi için SSL üzerinden iletişim kurmak için bir Web Server, browser’a kendisini tanıtması için sertifika sağlanır. Server’ın sertifikasının doğrulanmasının ardından SSL oturumu başlatılır.

CRL: Certificate Revocation List: Digital certificate revocations.

Certificate system: Authentication’dan sonra sertifika server’dan client’a verilir.

CA-Certification Authority

CA’lar digital imza sağlarlar ve makinelerin, kullanıcıların ve servislerin kimlik doğrulama işlemini gerçekleştirirler. CA’lar genellikle ticari bir servistir. Verisign ya da Thawte gibi. Bir CA bir kurum içinde de oluşturulabilir (Windows Server sertifika servisleri gibi.) Böylece server’a erişimin yasallığından söz edilebilir.

CA ayrıca yazılımların imzalanması için de kullanılırlar. Yazılımların indirilmesinde belirtilen şirketin sertifikası doğrulamayı (orijinal yazılım) sağlar. Ayrıca sertifikalar verilerin şifrelenmesinde de kullanılabilir. Ya da network protokolleri içinde de kullanılır. Örnek IPSec.

X.509 sertifikaları ise Web-based authentication ile sistemlere erişmek için, lokal bilgisayardaki verileri şifrelemek için ve directory servislerinde kullanılır. X.509 sertifikaları ayrıca Smart Cards, e-mailler’de digital signature kullanımı ve e-mail encrypting işlemlerinde de kullanılır.

X.509 Version 3 Certificate

Makalenin devamında ataklar, savunma yöntemleri, penetration testlerinin amacı ve dünyada güvenlik ile ilgili organizasyonlardan bahsederek konuyu tamamlayacağız.

Kaynaklar:

http://www.zeroshell.net/eng/kerberos/Kerberos-operation/

http://technet.microsoft.com/en-us/library/bb726933.aspx

http://web.interhack.com/publications/wiinfosec_cia.php

http://www.cse-cst.gc.ca/tutorials/english/section3/m2/s3_2_9_1.htm

http://en.wikipedia.org/wiki/Access_control

http://en.wikipedia.org/wiki/Authentication

http://en.wikipedia.org/wiki/Mandatory_access_control

http://www.scribd.com/doc/2931724/Sybex-Network-Security-Foundations