Makalemin bu bölümünde pek çok güvenlik yöneticisinin merak ettiği basit bir şekilde windows sunucularımızın güvenlik loglarını azure Sentinel ile nasıl toplayacağımızı anlatacağım. Malum giriş bölümünden sonraki bölümlerde data toplamaya devam ediyoruz ve bu bölümde Windows bir sunucu olay günlükleri ile Windows Firewall loglarını Azure Sentinel SIEM aracına aktaracağız.

Makalemin ilk üç bölümüne aşağıdaki linkler üzerinden ulaşabilirsiniz

https://www.hakanuzuner.com/azure-sentinel-adim-adim-bulut-siem-kullanimi-bolum1/

https://www.hakanuzuner.com/azure-sentinel-adim-adim-bulut-siem-kullanimi-bolum2-office-365-audit/

Burada tabi önemli bir konu var, malum azure security center makalelerimi okuyanlar aslında bu işi uzun süredir yapabildiğimizi biliyordur.

https://www.hakanuzuner.com/azure-ile-guvenliginizi-arttirmanin-3-yolu

Bu makale içerisinde tüm azure security center makale linklerimi de bulabilirsiniz. Özetle zaten bir agent ile Microsoft ve Linux sistemlerden zaten tüm logları toplayabiliyorduk, bu nedenle öncelikle bu karmaşadan kurtulmamız ve bir karar vermemiz gerekiyor.

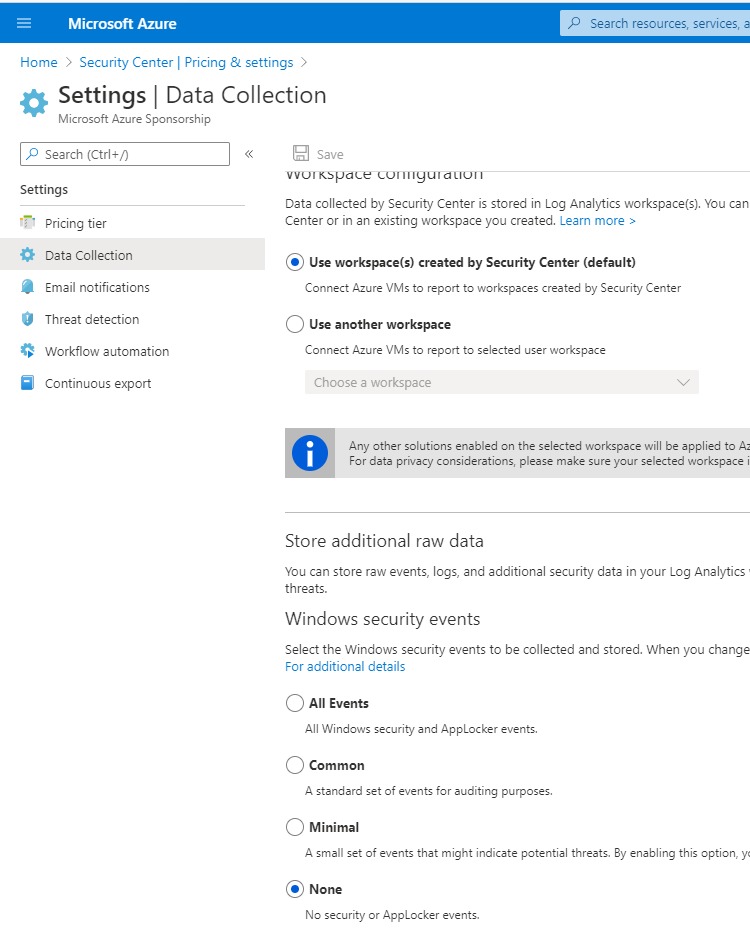

Eğer Azure Sentinel loglarını tutuğunuz Azure Log Analytics workspace aynı zamanda bir Azure Security Center için kullanılıyor ve burada event log toplama açık ise;

1 – Olay günlüklerini toplama işini azure security center’ a bırakın.

Yukarıda gördüğünüz gibi event toplanmıyor, bunu açabilirsiniz. Bu sayede event toplama işlemini Azure Security Center yönetir.

Ya da yine yukarıdaki gibi azure security center ayarlarından log toplamayı kapatabilirsiniz. İlk seçenekte olduğu gibi hem Azure Sentinel hem de Azure Güvenlik Merkezi’ndeki olayları sorgulayıp analiz edebileceksiniz, ancak şimdi bağlayıcı bağlantı durumunu izleyebilir veya yapılandırmasını Azure Sentinel üzerinden gerçekleştirebilirsiniz. Eğer mevcut çalışan bir sisteminiz var ise bunun ile devam edebilir, yeni kurulum yapıyor ve bu bir SIEM projesi ile Sentinel yönetimi ile ilerleyebilirsiniz.

Ben ilk olarak logları security center toplamasını sağlayacağım, yani eski müşteriler için uygulamaya devam ediyorum.

Ben sponsorship hesabı olduğu için tüm logları seçtim ama siz prod ortamlar için ihtiyaç duyduğunuz kadar log toplamaya özen gösterin. Farkları ise aşağıdaki gibidir;

https://docs.microsoft.com/en-us/azure/sentinel/connect-windows-security-events

Daha çok common yeterli oluyor ama sonuçta bu bir SIEM ve her türlü olay günlüğünü almak isteyebilirsiniz.

Şimdi bu ayarı yaptıktan sonra Sentinel tarafına geçiyorum ve connector bağlıyorum

Security Events bağlayıcısına tıklıyorum.

Eğer hali hazırda Security Center üzerinden logları toplanan bir windows server var ise agent indirip kurmaya gerek yok, ancak yok ise buradan öncelikle agent indirmeniz gerekiyor. Ayrıca yine isterseniz aşağıdaki bölümden de agent indirebilirsiniz. Sonuçta her ikisi de aynı agent olup bildiğimiz “Microsoft Monitoring Agent or MMA” olarak geçer.

İlk olarak temiz bir kurulum yaptığınızı düşünüp log analytics için yukarıdaki ajanı indirin lütfen ve kurun. Kurarken sizden istenecek workspace ID ve primary key yine aynı sayfada yer alıyor.

İlk yüklemeden sonra en fazla 20dk bekleyin ve logların gelmeye bağladığını kontrol edin.

Gördüğünüz gibi bende hemen geldi. Şimdi sıra olay günlüklerini Sentinel üzerinden incelemeye.

Not: Heartbeats aslen makine ile olan bağlantıyı kontrol eden bir trafik olduğu için bunu görmeniz logların geldiğini göstermez isterseniz aşağıdaki sorguyu kullanabilirsiniz.

// Latest 50 logs

// Show the latest Azure Activity logs for this resource.

AzureActivity

| top 50 by TimeGenerated desc

Ardından hızlıca ana ekrana dönebilirsiniz

Evet gördüğünüz gibi 23 tane güvenlik olayı geldi bile.

Şimdi bu logları daha anlamlı görmek için hızlıca birkaç tane Workbooks ekleyebilirsiniz.

Diğerleri sırayla;

Identity & Access

Insecure Protocols

Security Alerts

Security Status

Threat Intelligence

Bunların hepsinin eklenmesini göstermeyeceğim, malum mantığı artık biliyorsunuz, topladığımız olay günlüklerinden en anlamlı sonuçları çıkarmak için mutlaka bu ekranları kullanmalıyız.

Burada önemli olan her bir Workbooks için gerekli olan logların toplanması. Örnek windows firewall’ a tıklıyorum.

3 gerekli bileşenden iki tanesinin olduğunuz görüyorum ancak eksik olan Windows Firewall loglarının alınmadığı, hemen onu da connectors bölümünden ekleyelim.

Aslında SIEM her ne kadar karışık bir ürün olsa da Azure Sentinel bu işi çözmüş durumda.

Peki hızlıca sonuçlara bakalım, örnek benim eklediğim makine 3389 nolu port üzerinden internete açık bir makine ve görebileceğiniz gibi hemen atak altında olduğunu görebiliyorum. Bu ekran “Identity & Access” Workbooks ekranıdır.

Gördüğünüz gibi “Acronis agent user” bile denemişler ki bunlar son 10, 15dk’ lık loglar.

Bu arada administrator hesabı için toplanan 441 log’ un tamamı failed logon;

Kısa bir süre sonra ise durum aşağıdaki gibidir;

Evet makalemin bu bölümünde de bir windows server’ dan nasıl log toplayacağımızı görmüş olduk. Unutmayın aynı diğer SIEM ürünlerinde olduğu gibi ek logları toplamak istiyorsanız local veya merkezi Gpo ile ilgili sunucuda advanced auditing açabilirsiniz, bunlar da olay günlüklerine yansıyacağı için daha fazla log toplama imkanına kavuşacaksınız.