Azure Sanal Makineler İçin Çoklu Ağ Adaptör Desteği – VM with multiple NICs in Azure

Azure VM’ler için duyurulan multiple nics (çoklu ağ adaptörü) desteği sonrasında artık bir Azure VM’e birden fazla ağ adaptörü ekleyebilir ve her bir adaptörü farklı Azure sanal ağlarına (aslında subnet’lere) dahil edebilirsiniz. Böylece, bir Azure VM aynı anda birden fazla izole subnet’te bulunabilir.

Belirli bir süre için sadece North Europe bölgesinde oluşturulan yeni Azure VM’ler için kullanılabiliyor.

Azure VM’ler için çoklu ağ adaptör desteğinin bir diğer getirisi ise artık Azure üzerinde en az 2 adet ağ adaptörüne ihtiyaç duyan Network Virtual Appliance’ları da çalıştırabilecek olmanız. Mesela aynı anons ile Citrix Netscaler ve Riverbed virtual appliance’ları da duyuruldu ve artık Azure üzerinde kullanılabilir durumda.

Bunun dışında tamamen sizin tarafınızdan deploy edilecek ve yönetimi sizde olacak, ama görevlerini yerine getirebilmesi için en az 2 adet ağ adaptörüne ihtiyaç duyan custom bir Azure VM’in de bu ihtiyacını rahatlıkla karşılayabilirsiniz.

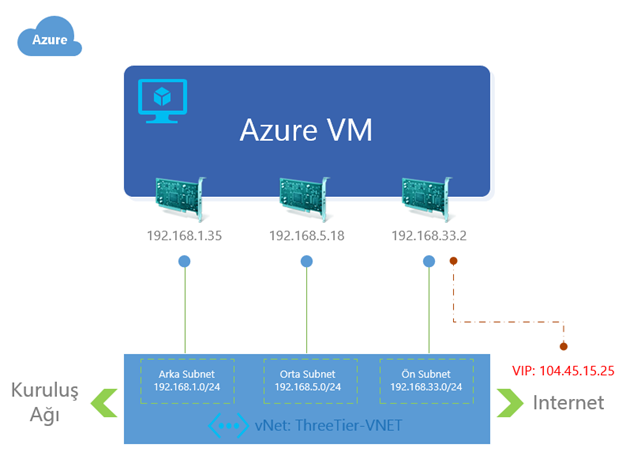

Aşağıda 3 ağ adaptörü eklenen bir Azure VM için örnek diyagram yer alıyor.

Azure VM’lere Çoklu Ağ Adaptörü Nasıl Eklenir? (Multiple NICs)

Azure VM’e çoklu ağ adaptörü ekleme işlemini şimdilik sadece yeni bir Azure VM oluştururken gerçekleştirebiliyorsunuz. Yani daha önceden yaratılmış Azure VM’lere ilave ağ adaptörü eklenmesi şu an desteklenmiyor. Önümüzdeki günlerde bu destek gelecektir. Ayrıca çoklu ağ adaptörü ekleme işlemini Azure Portal üzerinden yapma şansınız yok. Azure PowerShell kullanmanız gerekiyor.

Son Azure PowerShell sürümünü kullandığınızdan emin olun.

Azure PowerShell ile hesabınıza bağlanın ve doğru subscription’ı seçtiğinizden emin olun. (Get-AzureSubscription ve Select-AzureSubscription)

Ardından, yeni bir Azure VM oluştururken birden fazla ağ adaptörü bağlamak için aşağıdaki PowerShell satırlarını kullanabilirsiniz.

# PowerShell Script – Başlangıç

# VM için Name, Size ve Image bilgileri

$vm = New-AzureVMConfig -Name “3nicVM” -InstanceSize “ExtraLarge” -ImageName “a699494373c04fc0bc8f2bb1389d6106__Windows-Server-2012-R2-201408.01-en.us-127GB.vhd”

# VM için admin kullanıcı adı ve parolası

Add-AzureProvisioningConfig –VM $vm -Windows -AdminUserName “Admin-User-Name” -Password “Password”

# Varsayılan NIC için subnet bilgisi. Bu subnet, ilgili Azure Virtual Network içinde tanımlı olmalı.

Set-AzureSubnet -SubnetNames “OnSubnet” -VM $vm

# Varsayılan NIC için iç IP rezervasyon bilgisi

Set-AzureStaticVNetIP -IPAddress “192.168.33.2” -VM $vm

# Atanacak diğer NIC’ler için subnet ve IP rezervasyon bilgileri

Add-AzureNetworkInterfaceConfig -Name “NIC1” -SubnetName “OrtaSubnet” -StaticVNetIPAddress “192.168.5.18” -VM $vm

Add-AzureNetworkInterfaceConfig -Name “NIC2” -SubnetName “ArkaSUbnet” -StaticVNetIPAddress “192.168.1.35” -VM $vm

# Ateş…

# Buradaki -VNetName, subnet’leri tutan Azure Virtual Network Name

New-AzureVM -ServiceName “3nicVM-CS” –VNetName “ThreeTier-VNet” –VM $vm -Location “North Europe”

# PowerShell Script – Son

Azure VM Çoklu Ağ Adaptörü Konusunda Bilgiler ve Kısıtlamalar

Yeni oluşturacağınız Azure VM’lere çoklu ağ adaptörü (multiple nics) eklemeden önce aşağıdaki bilgiler aklınızın bir köşesinde bulunsun.

Bilinmesi Gerekenler

- Özellik genel erişim seviyesindedir.

- Ücretsizdir.

- Windows, Linux, FreeBSD gibi Azure VM’ler için kullanılabilir. (Basic SKU’lar hariç)

- Şimdilik sadece North Europe bölgesinde oluşturulan yeni Azure VM’ler için kullanılabilir. Birkaç hafta sonra diğer Azure bölgelerinde de kullanılabilir olacak.

- Hangi size VM’lere kaç adet eklenebilir? (destek değişebilir)

- Large (A3) ve A6: 2

- ExtraLarge (A4) ve A7: 4

- A9: 2

- D3: 2

- D4: 4

- D13: 4

Bazı Limitler

- Sadece Azure VM’ler (IaaS, Standard SKUs) için desteklenir.

- VM mutlaka bir Azure Virtual Network içerisinde oluşturulmalıdır.

- Şimdilik daha önce oluşturulmuş VM’lere çoklu ağ adaptörü eklenmesi desteklenmez.

- Azure VM’lerdeki NIC’ler traffic forward yapamaz, yani bir layer 3 ip gateway gibi çalışamaz.

- VIP sadece varsayılan olarak işaretlenen NIC ile ilişkilendirilebilir.

- Default olmayan NIC’ler için Network Security Groups veya Forced Tunneling uygulanamaz. Bu yine önümüzdeki günlerde gelecek olan bir destek.