Makalemin ilk bölümünde genel olarak Azure Defender hizmetinden bahsetmiştim. Bu bölümde ise en çok sorulan sorulardan birisi olan desteklediği kaynak tipleri içerisindeki sunucu çözümünden bahsedeceğim.

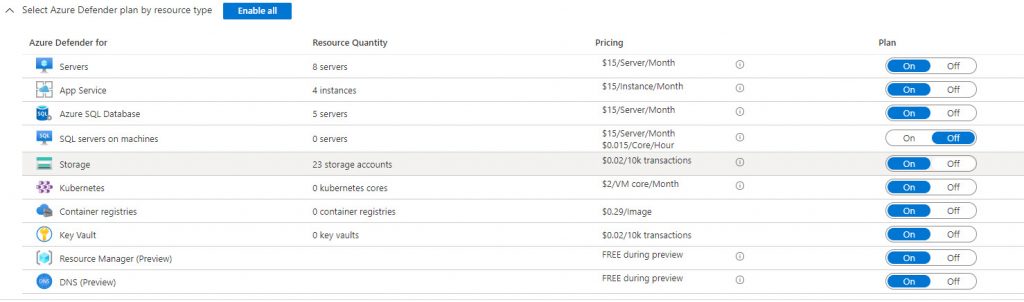

Eğer azure portalı üzerinde security center içerisinde Defender plan bölümüne gelirseniz aşağıdaki gibi bir ekran sizi karşılar;

Bir önceki makalemde de bahsettiğim gibi bu bölüm Azure Defender ürününün destekledi kaynaklardır. En popüler ve en çok kullanılan kaynak tipi ister istemez sunucular oluyor. Tabi ki gönlümüzden geçen pek çok şirketin AKS kullanıp buradaki kubernetes kaynakları için azure defender kullanması ama Türkiye şartlarında en azından sunucular için kullanım söz konusu diyebiliriz.

Hemen planın fiyatlarından bahsetmek istiyorum. Paylaştığım resimde de görebileceğiniz gibi sunucu çalıştığı sürece sunucu başına aylık 15$ ödüyorsunuz. Yani hesaplama saatlik yapıldığı için tüm ay çalıştırmanız durumunda 15$ ödersiniz, ancak geceleri kapanan veya 7/24 çalışmayan bir sunucu ise ücret düşecektir.

Peki bu hizmet bize neler sunmaktadır?

· Integrated license for Microsoft Defender for Endpoint (Windows only)

· Vulnerability assessment scanning for VMs

· Just-in-time (JIT) virtual machine (VM) access

· File integrity monitoring (FIM)

· Adaptive application controls (AAC)

· Adaptive network hardening (ANH)

· Docker host hardening

· Fileless attack detection (Windows only)

· Linux auditd alerts and Log Analytics agent integration (Linux only)

Öncelikle bu özelliklerin bazıları sadece Windows makineler için çalıştığını, Linux makineler için audit yaptığını hatırlatmak isterim. Zaten her başlık için eğer sadece Windows sistemler için çalışıyor ise “Windows only” açıklaması yer alacaktır.

Integrated license for Microsoft Defender for Endpoint (Windows only)

Azure Defender, Windows makineler için “Microsoft Defender for Endpoint” ürününü ücretsiz olarak sunmaktadır. Bu sayede kapsamlı uç nokta algılama ve yanıt (EDR) yetenekleri sağlarlar. Malum EDR konusu önemli ve maliyetli çözüm olunca aslında Azure Defender ile sunucu başına 15$ ile bütünleşik EDR çözümüne de kavuşmuş oluyorsunuz.

EDR konusu için daha fazla bilgiye bu iki link üzerinden erişebilirsiniz.

Endpoint Güvenlik Çözümlerinin Geleceğinde EDR ve MDR? – ÇözümPark (cozumpark.com)

Endpoint Detection and Response EDR- ÇözümPark Sözlük (cozumpark.com)

Zero Trust Security ve EDR Bypass Teknikleri- YouTube

Bu kadar çok link paylaşmamın sebebi konu gerçekten önemli.

Bu sayede son kullanıcı veya sunucu sistemlerinde bütünleşik bir koruma sağlamış oluyoruz. Olası bir atak veya sorun anında uyarı – alert olarak güvenlik merkezinden görüntülenebilmektedir. Yine ilk makalemde söylediğim gibi bu uyarıları mevcut bir SIEM ile de entegre ederek aslında Microsoft EDR sistemi ama non Microsoft bir SIEM ile güzel bir yapı kurabilirsiniz.

Vulnerability assessment scanning for VMs

Bir uç nokta koruma ürününün en temel özelliği olan zafiyet ve öneri özelliği sunmaktadır. Burada çalışan motor Qualys firmasına aittir ancak buna da ek bir lisans ödemenize gerek yoktur. Güvenlik ile uğraşanlar firmanın bu alanda çok başarılı bir firma olduğunu bilir. Bilmeyenler de hızlı bir şekilde ürünlerini web sitesi üzerinden kontrol edebilir. Özetle EDR dedik içinde geliyor şimdi ise Qualys gibi bir şirketin zafiyet tarama ve iyileştirme önerilerini de ücretsiz alıyor (15$’ ın içinde).

Just-in-time (JIT) virtual machine (VM) Access

Kötü niyetli kişiler RDP veya SSH gibi açık yönetim bağlantı noktalarına sahip erişilebilir makineleri aktif olarak tarar ve avlarlar. Böyle bir senaryoda tüm makineleriniz bir saldırı için potansiyel hedeflerdir. Bir makinenin güvenliği başarıyla ihlal edildiğinde, ortamınızdaki diğer kaynaklara saldırmak için giriş noktası olarak kullanılır.

Sunucular için Azure Defender’ı etkinleştirdiğinizde, VM’lerinize gelen trafiği sınırlandırırken aynı zamanda VM erişimini sağlamak için JIT özelliğini kullanabilirsiniz.

Nasıl çalışır?

Azure portal üzerinden bir kullanıcı VM erişimi için istek yolladığında Azure Security Center (Güvenlik Merkezi) erişim izni verip vermeyeceğine karar verir. Bir talep onaylanırsa, Güvenlik Merkezi NSG’leri, istenen süre için bu bağlantı noktalarına gelen trafiğe izin verecek şekilde otomatik olarak yapılandırır ve ardından NSG’leri önceki durumlarına geri yükler.

Bu sayede örnek bir DBA admin, SQL makinesine RDP yapacak ise bunun için bir talepte bulunuyor, bu talep yönetici tarafından onaylanır ise istediği süre kadar misal 3 saat RDP erişimi açılıyor ve sonra otomatik olarak kapatılıyor.

File integrity monitoring (FIM)

Dosya bütünlüğü izleme (FIM), değişiklik izleme olarak da bilinen dosya bütünlüğü izleme (FIM), bir saldırıyı gösterebilecek değişiklikler için işletim sistemi, uygulama yazılımı ve diğer dosyaların kayıtlarını inceler. Dosyanın mevcut durumunun dosyanın son taramasından farklı olup olmadığını belirlemek için bir karşılaştırma yöntemi kullanılır. Dosyalarınızda geçerli veya şüpheli değişiklikler yapılıp yapılmadığını belirlemek için bu karşılaştırmadan yararlanabilirsiniz.

Sunucular için Azure Defender’ ı etkinleştirdiğinizde, Windows dosyalarının, Windows kayıtlarınızın ve Linux dosyalarının bütünlüğünü doğrulamak için FIM’i kullanabilirsiniz. En bilinen yöntem Ransomware ataklarından korunmak. Malum Ransomware gibi ataklarda pek çok dosya hızlıca değiştirildiği için anlık uyarı alabilirsiniz.

Adaptive application controls (AAC)

Uyarlanabilir uygulama denetimleri, makineleriniz için bilinen güvenli uygulamaların listelerini tanımlamaya yönelik akıllı ve otomatik bir çözümdür. Yapay zekâ ve kullanım verisine göre hazırlanan bu çıktılara göre hangi uygulamaların sanal makinelerinizin üzerinde çalışıp çalışmayacağına karar verebilirsiniz.

Adaptive network hardening (ANH)

Temel olarak sanal makinelerinizden çıkan ve sanal makinelerinize gelen network trafiğini takip edip iyileştirmeyi (sıkılaştırmayı) hedefleyen bir özelliktir. NSG kurallarını daha da sertleştirmek için öneriler sağlar. Gerçek trafiği, bilinen güvenilir yapılandırmayı, tehdit istihbaratını ve diğer güvenlik ihlal göstergelerini hesaba katan bir makine öğrenme algoritması kullanır ve ardından yalnızca belirli IP / bağlantı noktası dizilerinden gelen trafiğe izin vermek için öneriler sunar.

Örneğin, bir tane NSG kuralı olsun ve bu kural 22 nolu port için kaynak ip adresi olarak 140.20.30.10/24 izin versin. ANH mevcut trafiği izleyerek eğer gerçekten bu kadar geniş bir aralık ile iletişim kurulmuyor ise öncelikle bu ağı daraltmak için (misal 140.23.30.10/29 gibi) öneride bulunur.

ANH sadece aşağıdaki portları desteklemektedir.

TCP ve UPD olmak üzere

13, 17, 19, 22, 23, 53, 69, 81, 111, 119, 123, 135, 137, 138, 139, 161, 162, 389, 445, 512, 514, 593, 636, 873, 1433, 1434, 1900, 2049, 2301, 2323, 2381, 3268, 3306, 3389, 4333, 5353, 5432, 5555, 5800, 5900, 5900, 5985, 5986, 6379, 6379, 7000, 7001, 7199, 8081, 8089, 8545, 9042, 9160, 9300, 11211, 16379, 26379, 27017, 37215

Docker host hardening

Azure Defender tarafından bize sunulan bir diğer güzel özellik ise Docker host hardening. Malum hardening yani sıkılaştırma denince hep aklımıza standartlar ve yüksek maliyetler geliyor, özellikle danışmanlık bazlı sıkılaştırma çalışmaları efor nedeni ile maliyetli oluyor. Ancak alternatif CIS dahil pek çok ürün lisansı da düşünüldüğü zaman aslında sıkılaştırma her türlü maliyetli bir çalıştırma olmasına karşın özellikle kullandığımız altyapıların güvenliği söz konusu olduğunda mutlaka gündemimizde olması gereken bir konu. Bu noktada Azure Defender ortamınızdaki konteynırlar için tarama ve bu tarama sonucunu Center for Internet Security (CIS) Docker Benchmark ile karşılaştırarak bize sıkılaştırma çözümleri sunmaktadır.

CIS Docker Benchmarks (cisecurity.org)

Burada önemli nokta azure security center CIS’ in tüm kural setine göre tarama yapıyor olması. Yani bu özelliği de toplam sunucu ücreti içinde ücretsiz sunduğu için belirli kural setleri değil CIS ne yayınlıyor ise hepsini desteklemektedir.

Fileless attack detection (Windows only)

Dosyasız saldırılar ne yazık ki her geçen gün popülerliğini arttıran saldırı yöntemlerinden ve bu saldırılar disk tabanlı tarama teknikleri tarafından algılanmayı önlemek için kodlarını belleğe enjekte eder. Saldırganın yüklediği bu kodlar sayesinde ise hafıza temelli pek çok kötü amaçlı faaliyetler gerçekleştirir.

Dosyasız saldırı algılama ile, otomatikleştirilmiş adli bellek teknikleri ile dosyasız saldırı araç setlerini, tekniklerini ve davranışları tespit edebiliriz. Bu çözüm, makinenizi çalışma zamanında periyodik olarak tarar ve doğrudan bellek üzerindeki işlemleri kontrol eder. Bu kontroller temelde aşağıdaki üç başlıkta özetlenebilir;

Tanınmış araç takımları ve kripto madenciliği yazılımı.

Shellcode analizi, genellikle bir yazılım güvenlik açığından yararlanan küçük bir kod parçalarıdır.

İşlem belleğine kötü amaçlı yürütülebilir dosya yerleştirilmesi durumları.

Dosyasız saldırı algılama, mevcut bir algılama durumunda kendi topladığı bilgilere ek olarak ağ etkinliği gibi ek işlem verilerini de birlikte sunan alert yani uyarılar üretir. Bu uyarı önceliklendirme, korelasyon ve yanıt süresini hızlandırır. Bu yaklaşım, olay tabanlı EDR çözümlerini tamamlar ve daha fazla algılama kapsamı sağlar. Bu sayede zaten bu ürün ile sahip olduğumuz EDR’ in güçlenmesi ve toplam SIEM entegrasyonuyla birlikte daha güçlü bir koruma sağlar.

Linux auditd alerts and Log Analytics agent integration (Linux only)

Auditd sistemi, sistem çağrılarının izlenmesinden sorumlu çekirdek düzeyinde bir alt sistemden oluşur. Bunları belirli bir kural kümesine göre filtreler ve bunlar azure altyapısına iletir. Güvenlik Merkezi, Log Analytics aracısı içindeki denetleme paketindeki işlevleri entegre eder. Bu entegrasyon, herhangi bir önkoşul olmaksızın desteklenen tüm Linux dağıtımlarında denetim olaylarının toplanmasını sağlar.

Denetleme kayıtları, Linux aracısı için Log Analytics aracısı kullanılarak toplanır, zenginleştirilir ve etkinlikler halinde birleştirilir. Güvenlik Merkezi, sürekli olarak bulut ve şirket içi Linux makinelerindeki kötü niyetli davranışları tespit etmek için Linux sinyallerini kullanan yeni analizler ekler. Windows yeteneklerine benzer şekilde, bu analizler şüpheli işlemleri, şüpheli oturum açma girişimlerini, çekirdek modülü yüklemesini ve diğer etkinlikleri kapsar. Bu faaliyetler, bir makinenin saldırı altında olduğunu veya ihlal edildiğini gösterebilir.

Bu uyarıların neler olduğunu görmek istiyorsanız aşağıdaki linki kullanabilirsiniz.

Reference table for all security alerts in Azure Security Center | Microsoft Docs

Evet bu son özellik birlikte Azure Defender hizmetinin sanal sunucular için sunduğu temel 9 özelliği tek tek incelemiş olduk. Umarım faydalı bir makale olmuştur.

Kaynak