Azure Arc Server için Private Endpoint Desteği

Azure Arc bildiğiniz gibi Hibrit bilişim alt yapılarının merkezi yönetimi ve pek çok Cloud servisinin onprem ya da diğer Cloud ortamlarına da yaygınlaştırılmasını sağlayan bir servistir. Özetle Microsoft veya Linux işletim sistemlerine yüklediğiniz bir agent sayesinde bu makineleri hızlı bir şekilde Azure üzerinden yönetebilir veya azure servislerini bu işletim sistemleri için aktifleştirebilirsiniz.

Azure Arc uzun süredir sektörde yaygın olarak kullanılan bir servis olup özellikle Azure Stack HCI işletim sisteminin yaygınlaşmayı kullanım oranı daha da artmıştır. Bu sayede ürüne olan ihtiyacın neredeyse tüm onprem işletim sistemlerine yayılması sonucunda temel çalışma mantığı ile ilgili bir takım iş ihtiyaçları doğmuştur. Bir agent yüklenmesi ve sonra bu agent’ ın internet üzerinden Cloud servislerine bağlanması temeline göre çalışan Azure Arc mimarisi gelen istekler nedeni ile artık private endpoint yani vpn arkasından doğrudan internet olmadan azure bağlantı yapabilecek.

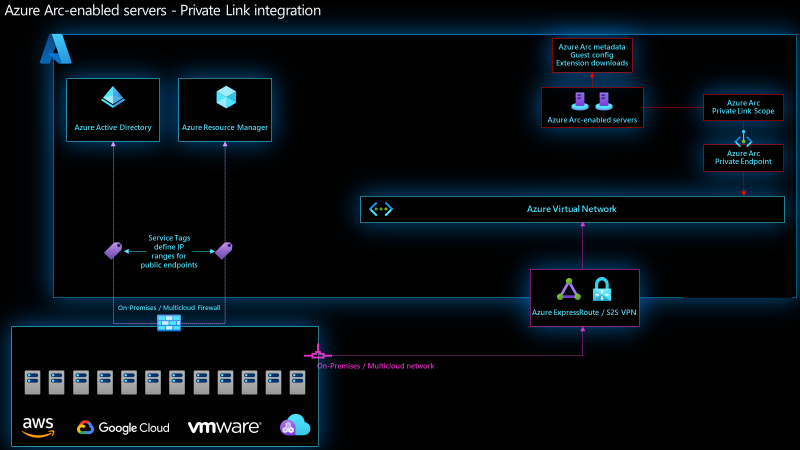

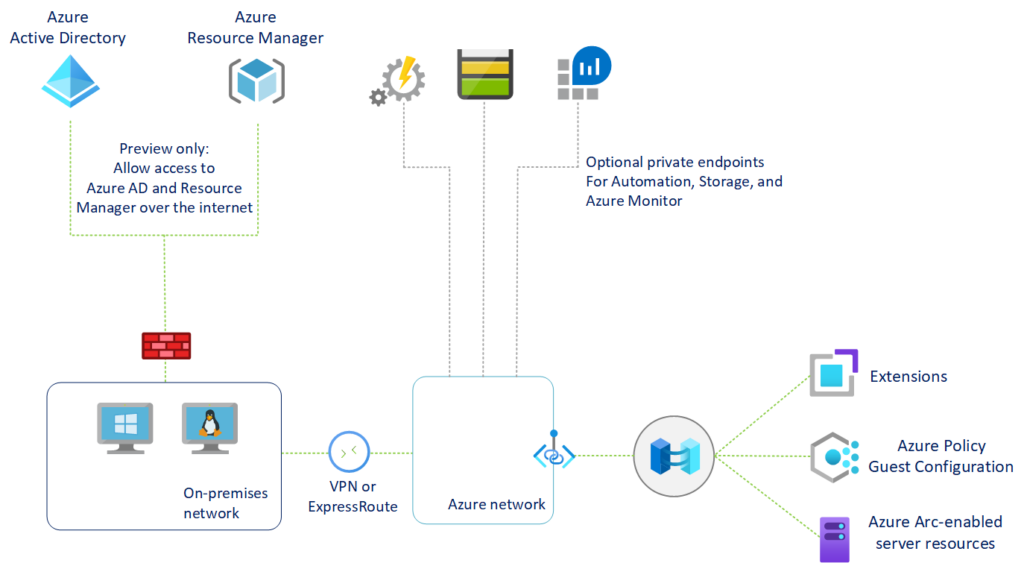

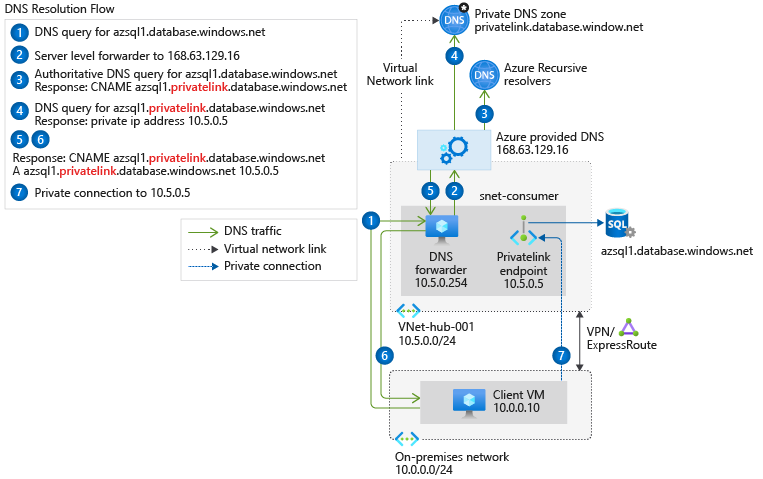

Yapıya hızlıca bakacak olursak, AWS, Google Cloud, Vmware ortamında, kendi veri merkeziniz de veya kiralık bir sunucu alt yapısında kullandığınız sistemleri VPN üzerinden S2S VPN veya Azure Expressroute yolu ile Azure veri merkezlerine bağlayabilirsiniz. Aslında bu çalışan bir model. Yani Hibrit olarak Azure veri merkezi ile çalışan hemen hemen her müşterinin ilk yaptığı iş Azure ile bir VPN bağlantısı kurmaktır. Ancak bundan önce Azure Arc doğrudan internet üzerinden Azure veri merkezine bağlandığı için çok fazla makinenin olduğu ortamlarda hem internet kullanımı hem de veri güvenliği için bu bir sorun teşkil edebilmekteydi.

Peki bu yeni mimarinin avantajları nelerdir?

1 – Daha güvenli bir bağlantı sunar.

2 – İlgili sunucular sadece sizin izinli network üzerinden Azure’ a erişir.

3 – Taşınan veriler için sınırlama, filtreleme, kopyalama ve daha pek çok yönetimsel kabiliyetiniz artar. Normalde istemciler eski yöntem ile internete çıkarken yine sizin firewall üzerinden çıkar ve bunları yapabilirdiniz. Ancak bu yeni yapı sayesinde örneğin özel bir hat veya VPN tünele özel bir VLAN ile bu işlemleri daha kolay yönetebilir veya takip edebilirsiniz.

4 – Özellikle düşük gecikme ve hızlı bağlantılar için (Örneğin Azure üzerinde SAP ve benzeri sistemler çalıştıran müşteriler yoğunlukla Express route tercih eder) tercih ettiğiniz expressroute altyapısını kullandığı için daha hızlı bir iletişim söz konusu olur. Public internet bildiğiniz gibi bu bağlantı yöntemine göre daha yavaştır.

5 – Son olarak tüm Arc trafiğini Microsoft Azure omurgası üzerinde tutma şansına sahip olursunuz.

Nasıl Çalışır?

Öncelikle eğer yok ise azure ile mevcut veri merkeziniz arasında bir S2S VPN oluşturmanız veya Azure Expressroute bağlantısı sağlamanız gerekli.

Daha sonra Azure Arc Private Link Scope oluşturmanız gerekli. Bu hangi makinelerin veya sunucuların Azure Arc ile private endpoint üzerinden iletişim kurabileceğini denetler, ardından bunu Azure Virtual Network ile bağlıyoruz.

Üçüncü adım olarak internal DNS içerisinde private endpoint’ in çözülmesini sağlayacak kayıtları tanımlıyoruz.

Firewall üzerinden bu trafiğe izin veriyoruz.

İlgili sunucu veya makineleri Azure Arc ile ilişkilendiriyoruz.

Eğer isterseniz ek servisler içinde bu yapılandırmaları gerçekleştirebilirsiniz (Azure Monitor, Azure Automation, Azure Blob storage, Azure Key Vault)

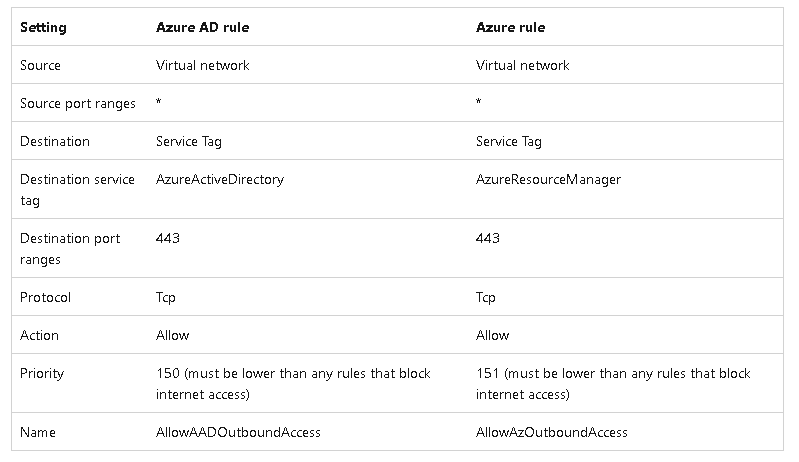

Network tarafında eğer içeriden gelen tüm trafik azure network üzerine yönlendirilmiş durumda ise network Security group üzerinde sadece aşağıdaki kuralları tanımlamanız yeterli.

Eğer firewall üzerinden any izniniz yok ise Azure servisleri için güncellenen ve kullandığınız veri merkezini bilmeniz gereken liste ile hangi ip adresleri için izin açacağınızı bulabilirsiniz. Öncelikle servislerin hangi veri merkezinde olduğunu öğrendikten sonra indireceğiniz dosya içerisinde ilgili veri merkezi ve servisi bulup bu ip adresleri için any izni açabilirsiniz.

Download Azure IP Ranges and Service Tags – Public Cloud from Official Microsoft Download Center

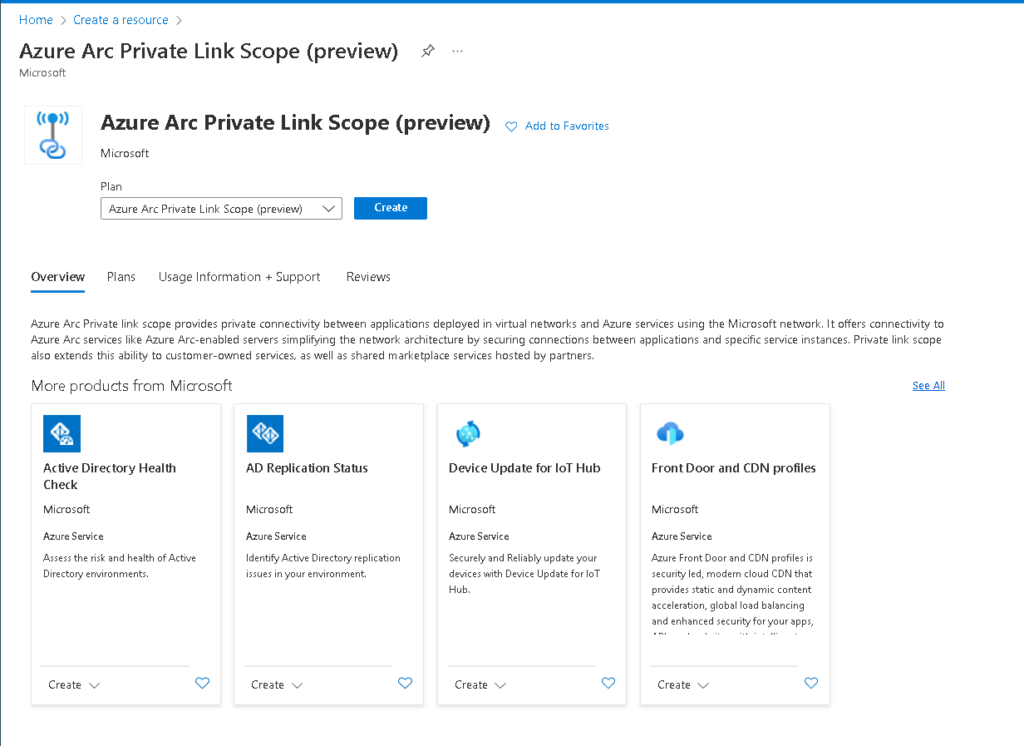

Peki gerekli network yapılandırmaları tamam ise hızlıca önce bir Private Link Scope tanımı yapalım.

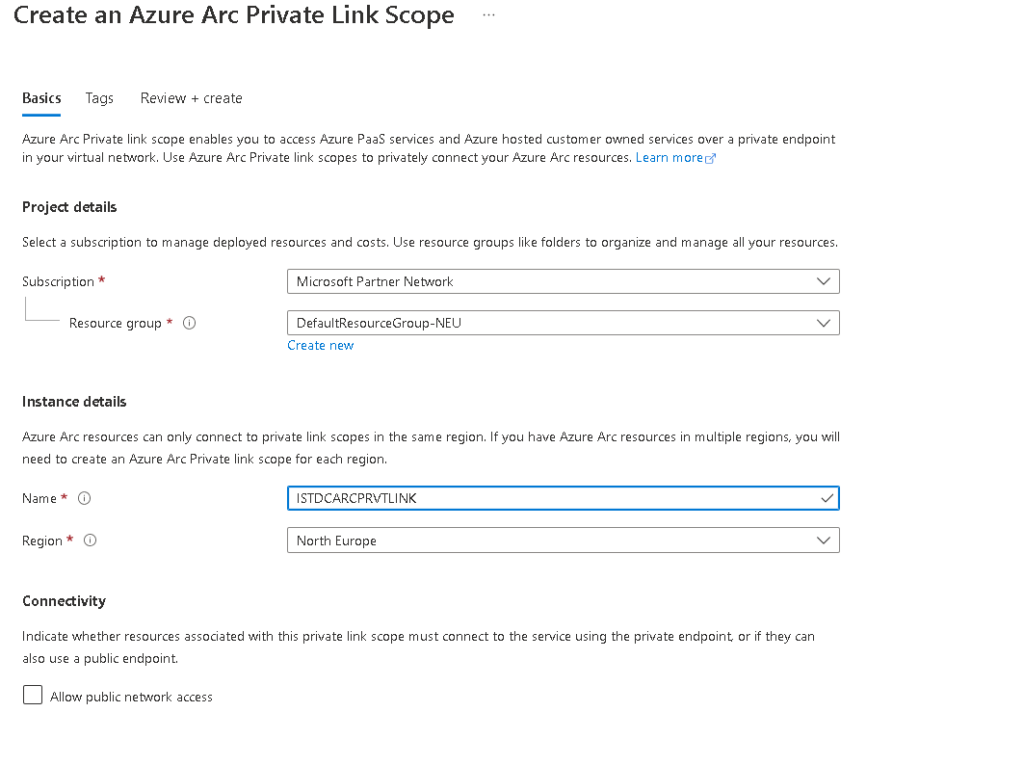

Bunun için azure portal üzerinden kaynak oluşturma bölümüne Azure Arc Private Link Scope yazarak aşağıdaki gibi kaynağı oluşturmaya başlayabiliriz;

Öncelikle üyeliğinizi, sonra kaynak grubunu seçip ilgili private link için bir isim ve tabi ki kullanmak istediğiniz veri merkezini seçiyoruz.

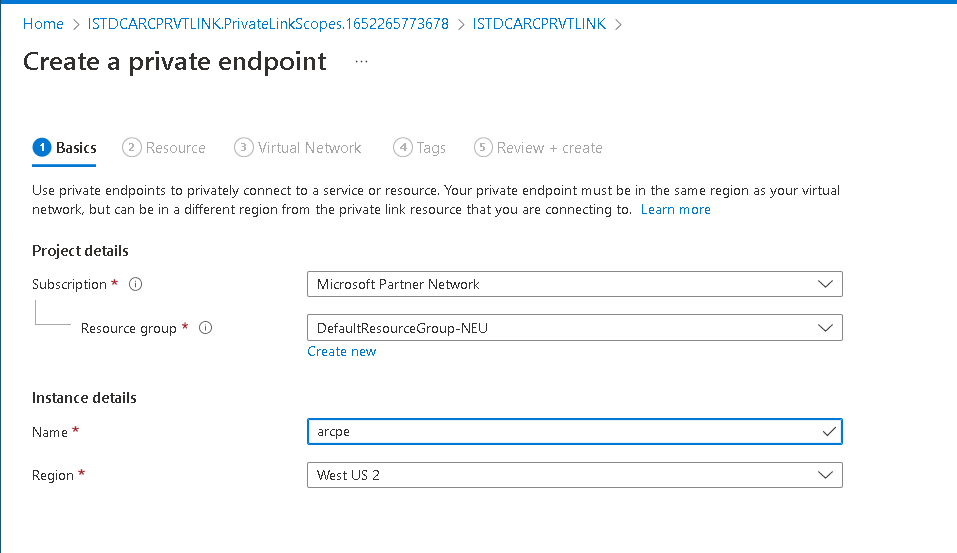

Şimdi de bir tane private endpoint oluşturuyoruz.

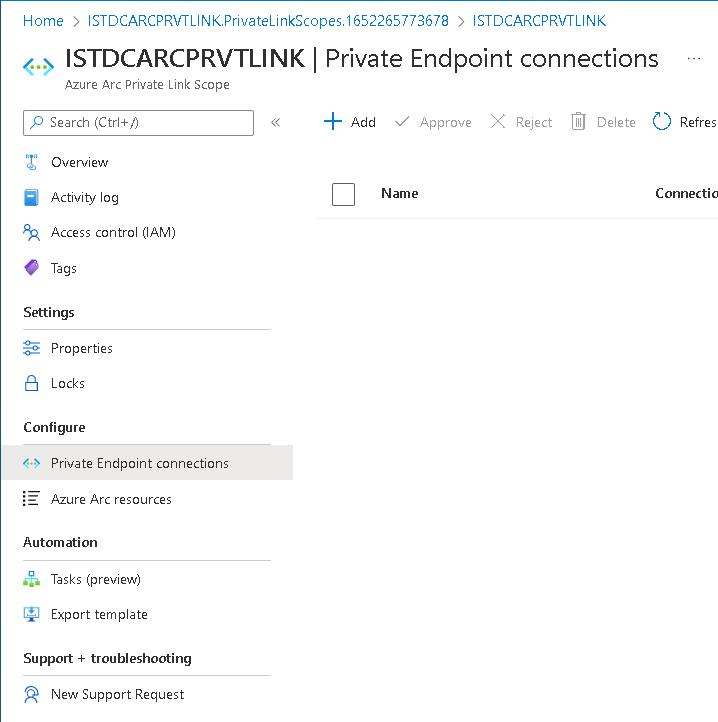

Azure Arc Private Link Scope oluşturduktan sonra onu bir Private Endpoint ile bir veya daha fazla virtual network’ e bağlamamız gerekli. Private endpoint, sanal ağ adres alanınızdaki özel bir ip üzerinden Azure Arc hizmetlerine erişim sağlar.

Hemen sol menüden Private Endpoint connections bölümüne tıklayıp sonra sağ taraftan “Add” diyerek ekliyoruz.

Önce yine kaynak grubu ve abonelik seçiyoruz, sonra tanımlayıcı bir isim ve bölge seçip ilerliyoruz (Not: bu tür kaynakları aynı bölgede oluşturmaya özen gösterin)

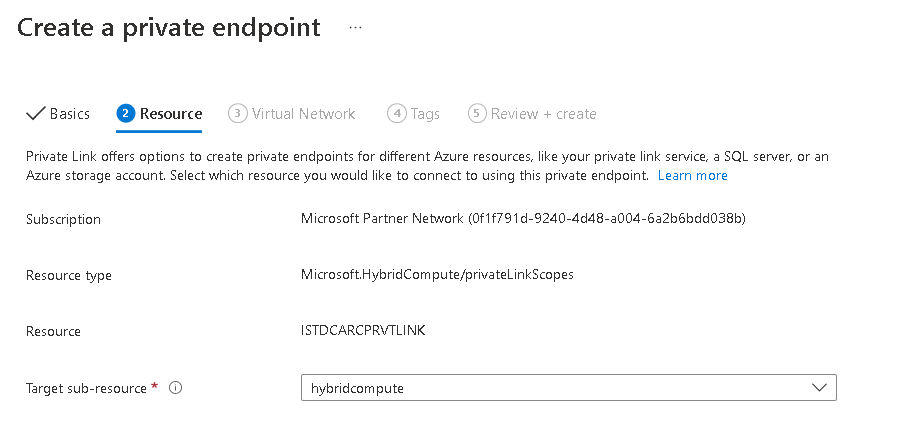

Bu bölümde bağlanacağımız kaynağı seçiyoruz.

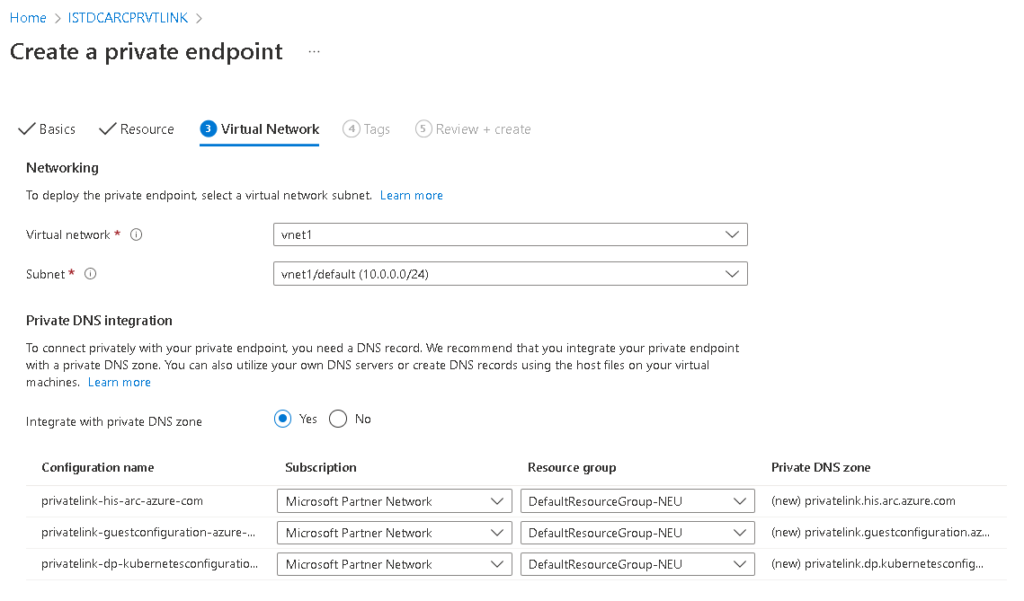

Bu bölümde ise ilişkilendireceğimiz Virtual Network seçimini yapıyoruz. Virtual Network ve subnet tanımlarınızın daha önceden yapılması gereklidir.

Alt bölümde ise bu private endpoint’ e bağlanmak için kullanılan DNS kayıtlarını görüyoruz. Bunlar önemli çünkü özellikle Hibrit ortamlarında internal DNS için tanımlama gerekli olacaktır. Bu seçenek sayesinde DNS zone otomatik oluştur. Eğer buna hayır diyerek ilerlerseniz daha sonra aşağıdaki makaleye göre DNS yapılandırmasını tamamlayabilirsiniz.

Azure Private Endpoint DNS configuration | Microsoft Docs

Bu noktada onprem üzerinde DNS forward kullanabilirsiniz.

Eğer birkaç tane sunucu için böyle bir yapı kullanacaksanız bu durumda DNS yönlendirmesi veya elle tanımlar yerine host dosyasını güncellemeniz daha kolay olacaktır.

Şimdi sıra Arc ile bir işletim sistemini bu private link üzerinden bağlamaya geldi.

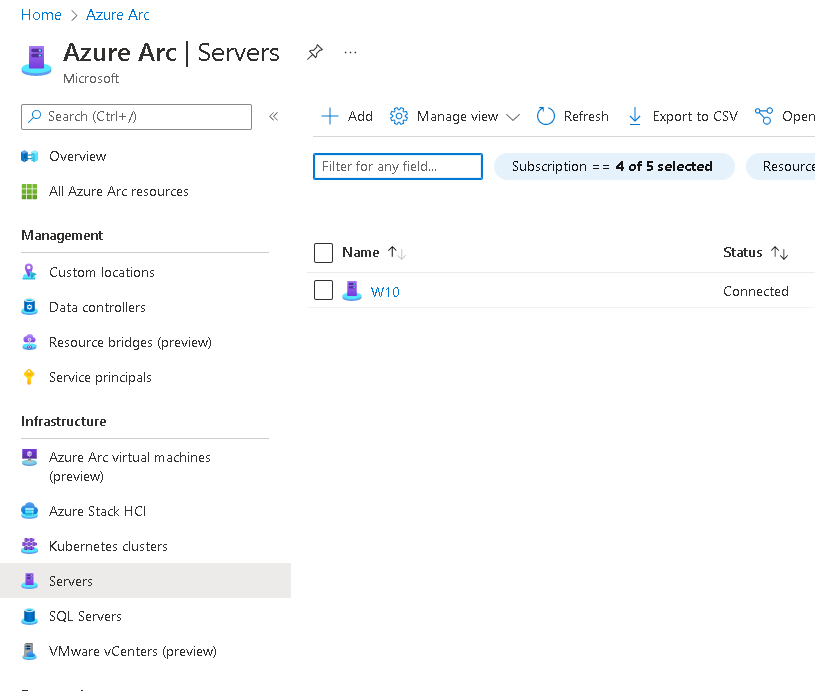

Azure Arc panelini açıyoruz ve Add diyerek bir sunucu (istemci, OS) ekliyoruz.

Sol bölümden Servers linkine tıklayıp üst bölümden Add butonuna basıyoruz

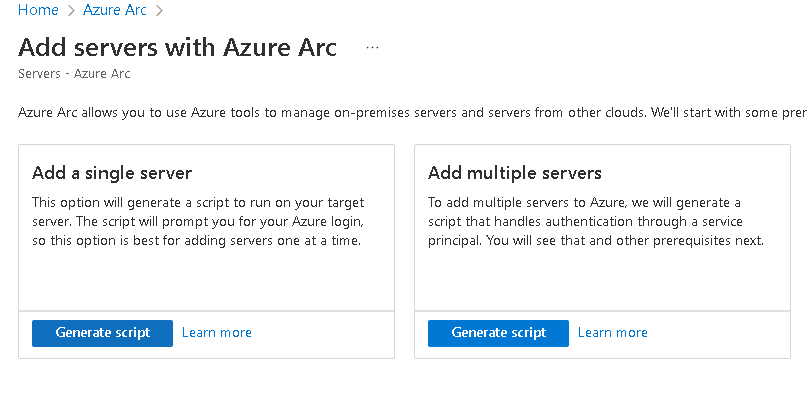

Tek bir sunucu ekleyeceğim bu nedenle Generate script seçeneğini seçiyorum

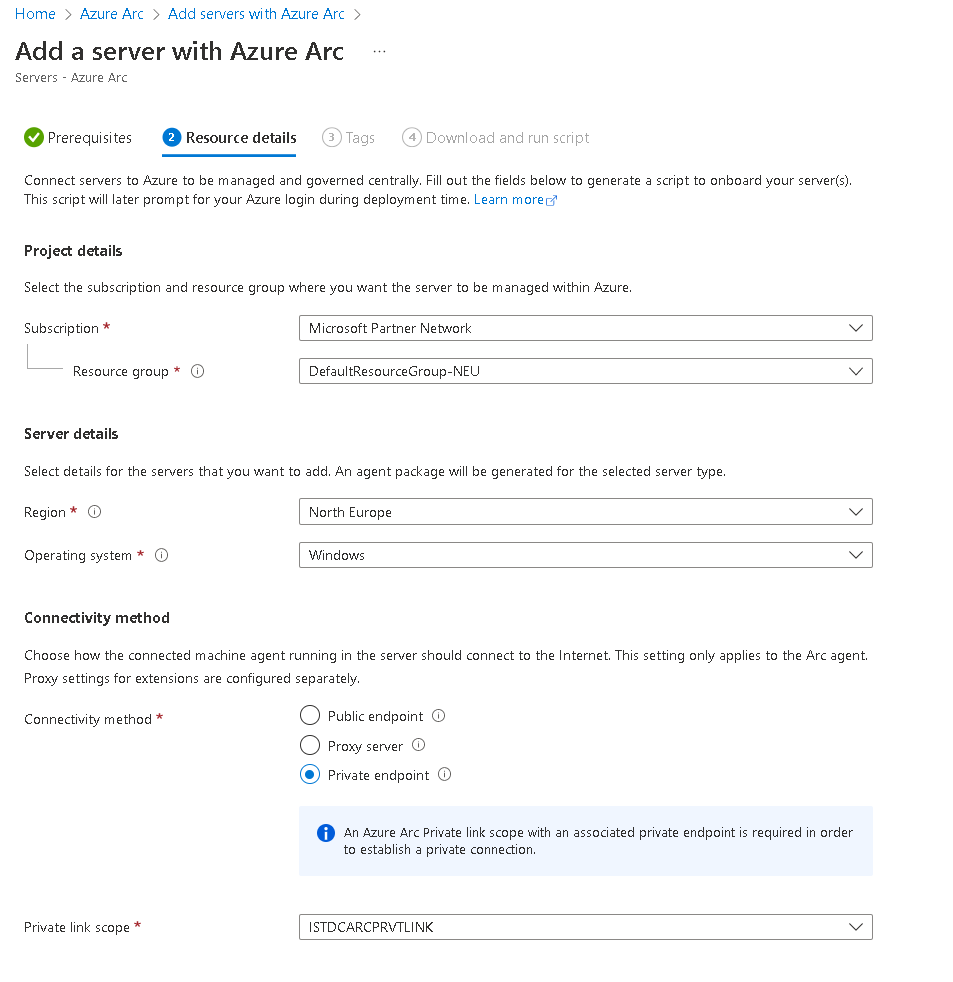

Bu bölümde ise Azure Arc ile iletişime geçecek olan sunucu için hazırlanacak komut setinin bağlantı ayarları, kaynak grupları, abonelik gibi bilgilerini doldurmamız gerekli. En önemli değişiklik alt bölümdeki “Connectivity method” bölümünde olmuştur. Sizin de görebileceğiniz gibi artık bağlantı için birden çok seçeneğimiz var. Biz burada konumuz olan Private endpoint bölümünü seçip biraz önce oluşturduğumuz bu endpoint’i seçiyoruz ve ilerliyoruz.

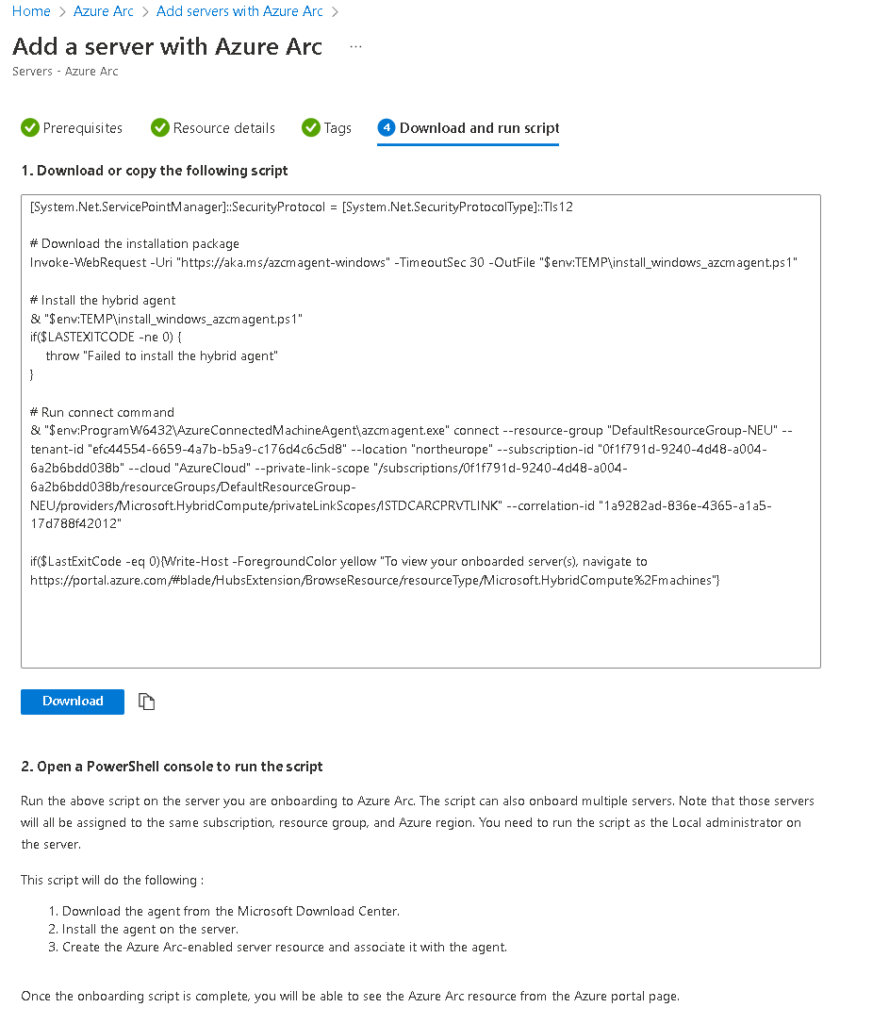

Son bölümde ise ilgili PS komutunu kopyalayıp eklemek istediğimiz sunucu üzerinde çalıştırıyoruz.

Veya bendeki gibi mevcut bir sunucunuz var ise aşağıdaki yolu izleyerek bunu bağlantı noktasında private endpoint olarak güncelleyebilirsiniz.

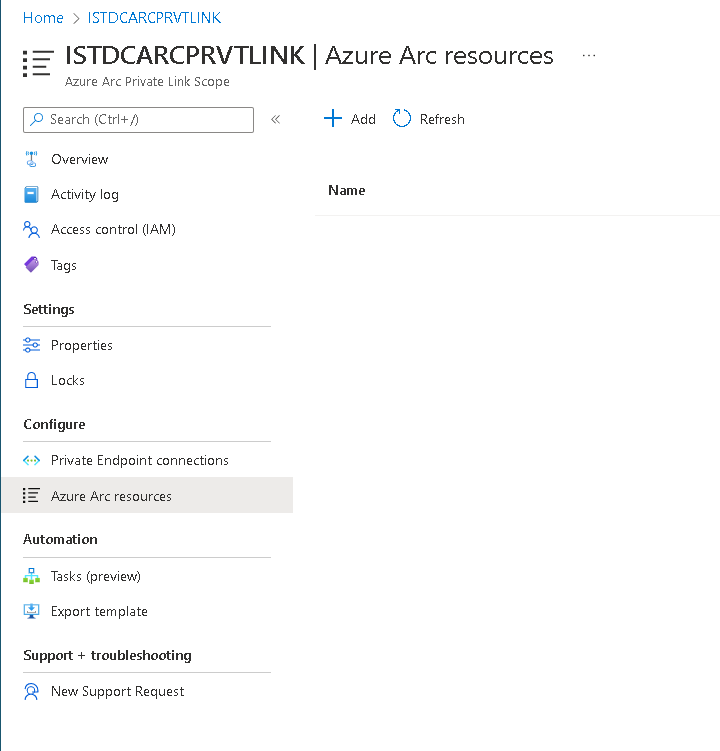

Azure Arc Private Link Scope üzerine geliyoruz.

Sol bölümden Azure Arc Resources linkine tıklayıp sağ bölümden Add diyoruz.

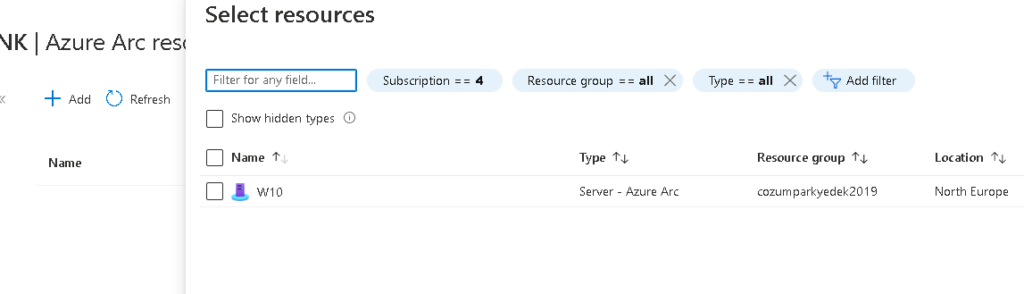

Karşımıza mevcut Arc ile bağlı makinemiz çıkıyor ve işaretleyip Select ile bunu bağlıyoruz.

Evet, umarım faydalı bir makale olmuştur. Bir sonraki makalemde görüşmek üzere.