Azure Active Directory Identity Protection – Bölüm1 Tanım ve Çalışma Şekli

Azure Active Directory Identity Protection

Günümüzde pek çok şirket bulut bilişimin sağladığı imkânları kullanarak kullanıcılarına daha üretken çalışmaları için ortam sağlamaktadır. Şirket organizasyonu içerisinde, evinden, tatilde veya başka bir cihaz üzerinden dahi şirket ortamına veya ihtiyaç duyduğu dokümanlara çalışanlar rahatlıkla erişebiliyor. Bunun getirdiği birlikte çalışma ve performans sonucunda artan üretkenlik ile firmanın kazanımları daha üst seviyelere ulaşıyor. Özellikle yazılım ve teknoloji firmaları, ya da coğrafi olarak farklı ülkelerde ofisleri olan ancak ortak çalışma gerektiren firmalar da bulut bilişim ile sağlanan ortak bilgi havuzu ve tek kimlik ile her kaynağa erişim farkındalık oluşturmaktadır.

Özellikle kimlik yönetimi bulut tarafında çok önemli bir konudur, çünkü sahip olduğunuz tüm on-prem sistemleri Azure Active Directory ile entegre edip daha sonra buradan açılan kapı ile bulut üzerindeki pek çok farklı üreticinin sunduğu tüm hizmetleri tek bir kimlik bilgisi ile kullanabilirler. Bu son kullanıcı deneyimi noktasında inanılmaz bir hizmet olmasına karşın bu tek kimliğin çalınması durumunda ise pek çok veri sızmasına de neden olabilir.

Fakat bu rahatlığın getirdiği bir sorun ise yine aşağıdaki şekilde çok iyi özetlendiği gibi tek bir kimlik ile tüm bu verilere ulaşımda kimlik hırsızlığı sonucunda çok ciddi veri kayıpları veya çalınması yaşanabilir.

Bu aslında bulut özelinde bir zafiyet değildir, pek çoklarımızın bildiği gibi Pass-the-Hash Attacks – Pth sayesinde kimlik hırsızlığı ile on-prem yüzbinlerce sistem zafiyete uğratılmıştır.

Aslında ilk kimlik hırsızlığı 1997 yılında görüldüğü düşünülür ise hala kullanılıyor olması çok şaşırtıcı, ancak burada son kullanıcı tarafında ne yazık ki ciddi bir zafiyet var. Pth atak için kullanıcı sisteme girmeli ve yerel admin hakkına sahip olmalıdır, oysaki tüm kimlik hırsızlığı bu şekilde gerçekleşmiyor. Son kullanıcıların muhtemel kullandıkları 2 veya 3 değişik şifre oluyor ve bunlardan birisi belki de sizin milyon dolarlık güvenlik yatırımı yaptığınız şirkete girerken kullandığı şifre oluyor, durum böyle olunca sosyal mühendislik başta olmak üzere o kişinin şifresini bulmak çok kolaylaşıyor. Bu konuda hemen aklınıza benim son kullanıcı şifrelerim ne kadar değerli olabilir? Onların yetkisi yok ki, gibi sorular gelebilir, ama zaten bu konuda uzman olan kişiler bu standart hesaplar ile sızdığı sistemlerde kısa bir süre sonra daha yetkili kullanıcı kimlik bilgilerinin ayak izlerini bulmakta ve adım adım en yetkili kullanıcı hesaplarına kadar bu bilgileri ele geçirebilmektedir. Aslında bu nedenle yıllardır en temel manada kullanılan şifre politikaları çok önemlidir. Şifre karmaşık olmalı ki son kullanıcıyı da zorlamaları, kolay tahmin edilmemeli, belirli aralıklar ile değiştirilmeli ki şifresi çalınan bir kullanıcı üzerinden sisteme daha fazla zarar verilmemeli. Tabi ki bu politikaların verilerin gün geçtikçe paradan daha değerli olduğu bir dünyada daha iyi korunması gerekiyordu, bu nedenle multi factor authentication MFA dediğimiz çoklu kimlik doğrulama yöntemleri kullanılmaya başlandı.

Pek çok üretici tarafından sağlanan bu güvenlik mekanizması ile kullanıcı adı ve şifrenize ek olarak sms, cep telefonu çağrısı veya akıllı telefon kullanıyorsanız soft token ismini verdiğimiz yazılımlar ek bir anahtar ile sisteme giriş yapabiliyorsunuz. Aslında bu sistemi internet bankacılığı için uzun yıllardır kullanıyoruz.

Tabi ki Microsoft dünyadaki en büyük bulut alt yapı sağlayıcısı olmak için çalıştığı bu yolda bu noktada da kullanıcılarına hızlı bir şekilde Azure MFA sunmaktadır.

Çalışma mantığı bulut temelli olsa da bulut üzerinde hiçbir şekilde şifre bilgisi paylaşılmamaktadır. Bu nedenle banka, Telekom veya finans sektöründeki ( regülasyona tabi olan kurumlar ) kurumlarda da aktif olarak kullanılmaktadır.

Ancak gelişen ve evrimleşen ataklar nedeni ile MFA yanında bulut üreticileri ek önlemler almak zorunda kalmıştır. Özellikle kötü niyetli kişilerin kimlik hırsızlığına olan ilgisi her geçen gün artarken mevcut güvenlik yatırımlarımızın ruhu bile duymadan bir başkası adına verilere ulaşmak ve bunları çalmak çok kötü sonuçlar doğurabilir. Evet, herkes MFA kullasın da diyebilirsiniz bu da bir yöntemdir, ancak Microsoft bu konuyu bir adım ileriye taşıyarak hali hazırda çok büyük bir bulut bilişim alt yapısını sağlayan oyuncu olarak tecrübelerini bizler ile paylaşıyor.

Sizlerin de gördüğü gibi Microsoft veri merkezlerinden geçen trafik ve yine bu veri merkezlerine gelen atakların istatistiksel değeri, gerçekten dudak uçuklatan cinste rakamlar var. Durum böyle olunca Microsoft sahip olduğu bu bilgileri makine öğrenme teknolojisi sayesinde çok güzel bir amaç için kullanmaya başladı ve bizim karşımıza Azure Active Directory Identity Protection ürününü çıkardır.

Gizliliği ihlal edilmiş yani çalınmış kimlikleri ortaya çıkarmak gerçekten zor bir iştir, çünkü kullanıcı aslında geçerli bilgisini çaldırdığı için bir başkası o kullanıcı gibi sisteme giriş yapabilir. Ancak Azure Active Directory Identity Protection, kimlik avcılığına karşı makine öğrenme teknolojisi kullanarak anormal davranışları ve risk olaylarını tespit edebilir. Bu anormal davranışları ve güvenlik riski olaylarını inceleyerek raporlar ve uyarılar oluşturulmaktadır. Bu raporlar sayesinde risk olaylarını araştırabilir veya bunlara karşı iyileştirme çalışması yapabilirsiniz.

Azure Active Directory Identity Protection servisi sadece bir izleme ve raporlama aracı değildir. Risk olaylarına göre Identity Protection her kullanıcı için bir risk seviyesi belirler ve sizin tanımlayacağınız risk temelli ilkeler ile bu kullanıcı kimliklerini otomatik olarak koruma altına alır. Risk temelli ilkeler sayesinde Azure Active Directory ve EMS ile beraber gelen engelleme, şifre resetleme veya multi-factor authentication zorunluluğu kullanılabilir.

Yukarıdaki şekilde de görüldüğü gibi kullanıcıların kullandıkları şifrelerin güvenliği, MFA kullanıp kullanmamaları, logon için kullanılan IP adresinin şirket içerisinde mi ya da güvenilir bir bilgisayardan mı yoksa TOR network olarak isimlendirdiğimiz kimliği belli olmayan anonim ip adreslerinden mi geldiğini kontrol ederek her bir kullanıcı için bir güvenlik profili çıkarır. Biz sistem yöneticileri de bu profil bilgisine göre erişim yasaklayabilir, şifre değiştirmeyi şart koşabilir veya logon işlemi için mutlaka MFA kullanmasını zorunlu kılan erişim kuralları tanımlayabiliriz.

Temel olarak ürün aşağıdaki özellikleri sunar;

Riskli Olayların ve Riskli Hesapların Tespit Edilmesi

Makine öğrenme teknolojisi ve sezgisel kurallar yardımı ile 6 çeşit riskli olay tipini tespit eder

Kullanıcıların risk seviyelerini hesaplar

Riskleri, açıkları vurgulayarak ve bunlara özel önerilerde bulunarak mevcut güvenlik duruşunuzun geliştirilmesini sağlar

Riskli olayların araştırılması – Riski bir durumda ne yapar?

Riski olaylar için bilgilendirme yapılmaktadır.

Risk olayları araştırılırken bağlantılı diğer olaylar ile birlikte inceleme yapılarak daha kesin bilgilere ulaşılır

Basit bir ara yüz ile gerçekleşen bu olayların kolay analiz edilmesini sağlar

Zafiyetlere karşı alınacak önlemler, iyileştirme aksiyonlarına hızlı erişim sağlar ( şifre resetleme vb )

Risk temelli şartlı erişim ilkeleri;

Oturum açma risklerini azaltmak için MFA zorlama veya blok özelliği içeren ilkeler kullanabilirsiniz

Kullanıcıların MFA kayıt işlemleri için zorlanmasını içeren ilkeler kullanabilirsiniz

Riskli kullanıcıların bloklanması veya güvenli konuma getirilmesi için ilke tanımlayabilirsiniz

Risk olaylarının tespit edilmesi

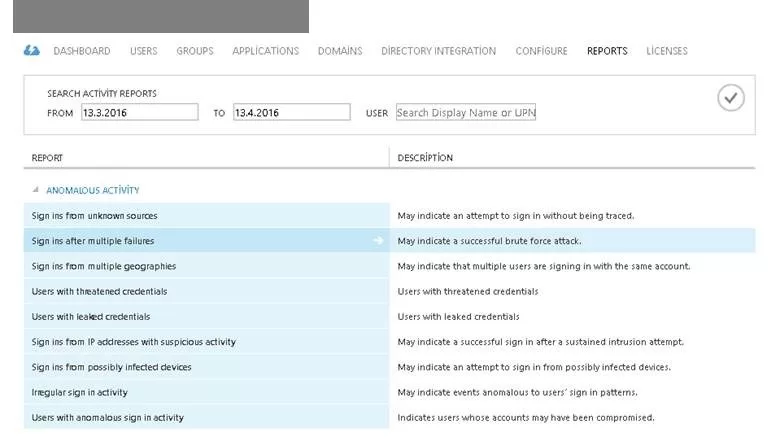

Identity Protection tarafından şüpheli olarak işaretlenen olaylara risk olayları diyoruz. Aslında Azure Management portal üzerinden “Azure AD Anomalous Activity” raporu alarak bunları inceleyebilirsiniz.

Bunun için Azure portalına giriş yaptıktan sonra “Active Directory” linkine tıklayın, daha sonra rapor almak istediğiniz domain üzerine tıklayın ve üst menüden raporlar bölümüne gelin

Bu bölümde hali hazırda istediğiniz raporları alabiliyorsunuz.

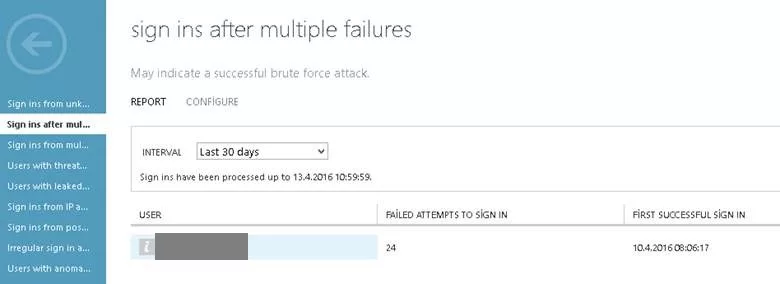

Örnek bir rapor

Azure Identity Protection için risk tipleri ile Azure AD Anomalous Activity raporlarındaki risk tiplerinin karşılaştırma tablosu aşağıdaki gibidir

Not: Aşağıdaki iki rapor Azure Identity Protection üzerinde olmamasına karşın Azure AD Anomalous Activity raporları altında görebilirsiniz, ancak yakın bir zamanda bu raporlar da Identity Protection altına alınacaktır

Sign-ins after multiple failures

Sign-ins from multiple geographies

Risk Durumları ve Seviyeleri

Leaked credentials

Microsoft güvenlik araştırmacıları tarafından “dark web” olarak nitelendirdiğimiz kötü içerikli web sitelerinde bu kimlik bilgisinin bulunması sonucunda oluşan olaydır. Bu bilgiler bulundukça Azure AD ile karşılaştırılır ve hala eğer şifre geçerli ise bu hesap hemen risk seviyesi olarak “High” a alınır.

Impossible travel to atypical locations

Adından da anlaşılacağı gibi pek mümkün olmayan çoğrafi erişimlerden gerçekleşen erişimlerdir. Yani siz Türkiye den sisteme giriş yapıyor iken bir saat sonra Almanyadan giriş yaparsanız bu normal bir hareket olmaz. Tabiki burada VPN gibi sistemler makine öğrenme teknolojisini yanıltabilir, ancak makine öğrenme teknolojisinin işi de bu aslında, ortalama 2 veya 3 hafta gibi bir sürede kullanıcılarınızın VPN alışkanlıklarını da öğreniyor olması. Bu Medium seviye olarak tanımlanır.

Sign-ins from infected devices

Malware Protection Center tarafından bot sunucularına bağlanan network ip adresleri sürekli olarak güncellenmektedir, eğer sizin cihazınızda böyle bir network ip adresinden bağlantı gerçekleştiriyor ise bu risk olayı için geçerli bir durumdur. Ancak bu ip bazlı bir doğrulama olduğu için o ip arkasında pek çok temiz cihazda olabilir, bu nedenle bu Low olarak sınıflandırılır.

Sign-ins from anonymous IP addresses

Eğer kullanıcı sisteme giriş yapmak için kullandığı ip adresi tor ve benzeri Proxy networklerine ait ise yani anonim bir network ten geliyor ise bu durumda bu olay Medium olarak işaretlenir

Sign-ins from IP addresses with suspicious activity

Bir ip adresinden kısa süreli pek çok kullanıcı için giriş denemesi veya çok sayıda yanlış şifre denemesi olması durumunda bu ip adresi şüpheli network olarak tanımlanır, sizde buradan giriş yapmayı denerseniz Medium risk seviyesine girmiş olursunuz.

Sign-in from unfamiliar locations

Bu da tahmin edebileceğiniz gibi makine öğrenme teknolojisi ile 14 günün sonunda öğrendiği ip ve lokasyonların dışında bir lokasyondan giriş yapmanız halinde Medium olarak işaretlenen bir risk olayıdır.

Güvenlik seviyesi olarak ise 3 temel seviye kullanılır;

Güvenlik seviyeleri Düşük, Orta ve Yüksek olarak sınıflandırılır. Bu tabloda Severity uyarının (alert) kritiklik seviyesini, confidence ise yanılma (false positive) olasılığını ifade eder. Örnek high severity ve high confidence, hem çok kritik hem de false positive olma olasılığı çok az demek. High severity, low confidence, kritik gibi gözüküyor ancak false positive olabilir demek.

High

Yüksek Bu olay tipi kullanıcı kimlik bilgisinin ele geçirildiğini gösterir, hızlı bir şekilde kullanıcı şifre değiştirmeli veya hesabı kapatılmalıdır

Medium

Bu ise potansiyel bir atak şüphesi olup yine kullanıcı için hızlıca şifre değiştirme ve sonrasında araştırma gereklidir

Low

Bu anlık bir aksiyon gerektiren kullanıcı profili değildir, ancak uzun vadede incelenmesi gereklidir.

Evet, makalemin bu bölümüne kadar sizlere Azure AD Identity Protection servisinin genel tanımını, nasıl çalıştığını anlattım. Makalemin ikinci bölümünde ise sahip olduğunuz Azure hesabı için bu servisi nasıl kullanacağınızı göstereceğim.

Kaynak

Makalemin ikinci bölümü için aşağıdaki linki kullanabilirsiniz

Azure Active Directory Identity Protection – Bölüm 2 Kullanım – ÇözümPark (cozumpark.com)