Advanced Persistent Threat (APT) yani Gelişmiş Kalıcı Tehdit, birden fazla aşama ve farklı saldırı tekniği kullanan bileşik ağ saldırılarıdır. APT’ler, anlık olarak tasarlanan veya uygulanan saldırılar değildir. Bunun yerine, bilgisayar korsanları saldırı stratejilerini belirli hedeflere karşı kasıtlı olarak planlar ve siber saldırı uzun bir süre boyunca gerçekleştirilir.

Peki APT tam olarak nedir?

Gelişmiş Kalıcı Tehdit Nedir?

Gelişmiş Kalıcı Tehdit (APT), yetenekli bilgisayar korsanlarından oluşan bir grup tarafından gerçekleştirilen organize bir siber saldırıdır. APT’ler anlık saldırılar değildir. Bilgisayar korsanları stratejik hedeflere karşı kampanyalarını dikkatli bir şekilde planlar ve bunu uzun bir süre boyunca yürütür. APT’ler, birden çok aşamayı ve çeşitli saldırı tekniklerini içerir. APT kampanyaları, çoklu saldırı modellerini ve çoklu erişim noktalarını içerme eğilimindedir.

APT saldırganının hedefleri ve işletmelerin karşılaştığı sonuçlar aşağıdakileri içerir:

- Fikri mülkiyet hırsızlığı

- Gizli verilerin çalınması

- Kişisel Olarak Tanımlanabilir Bilgilerin (PII) veya diğer hassas verilerin çalınması

- Sabotaj (örneğin veri tabanı silme)

- Komple site devralma

- Keşif amaçlı altyapı verilerinin elde edilmesi

- Kritik sistemler için kimlik bilgilerinin alınması

- Hassas veya suç teşkil eden iletişimlere erişim

Gelişmiş Kalıcı Tehdidin Ana Hedefleri Nelerdir?

APT kampanyaları, istenen sistem ve ağları başarılı bir şekilde ihlal etmek için kapsamlı araştırma ve yüksek beceriye sahip bilgisayar korsanlığı becerisi gerektirir. APT kampanyalarının hedefleri genellikle büyük miktarda hassas ve önemli bilgiye sahip olan hükümet kuruluşları ve çok uluslu şirketlerdir.

Ancak APT’ler, küçük şirketler için de bir siber güvenlik tehdidi olmaya devam etmektedir. Bu şirketlerin verileri, bilgisayar korsanlarının peşinde oldukları şey olmasa da, küçük ve orta ölçekli işletmelerin APT saldırılarında, daha büyük bir şirketin ağlarına erişim elde etmek için bir giriş noktası olarak kullanılması giderek daha yaygın hale gelmiştir.

Bu küçük işletmeler genellikle üst düzey siber güvenliğe erişemedikleri için sızılmaları daha kolaydır ve bu da onları nihai hedef için ideal bir erişim noktası haline getirir. Kapsamlı kaynaklara sahip daha büyük şirketler kadar verimli bir şekilde kendilerini koruyamayan bu küçük şirketler, genellikle APT siber saldırılarından mutlaka hasar alır.

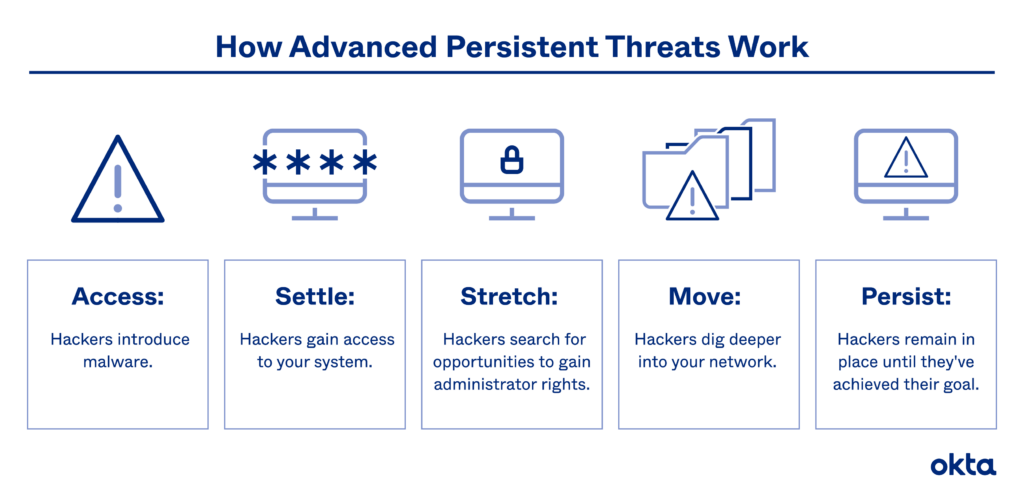

APT Nasıl Çalışır?

Bir APT genellikle büyük ulus devletlerle birlikte çalışan deneyimli siber suçlulardan oluşan bir ekip tarafından yürütülür.

Bilgisayar korsanları, hedeflenen sistemlere ağ kaynakları, web varlıkları veya tecrübeli kullanıcılar aracılığıyla sızar. Çoğu zaman, ilk sızma gerçekleşirken, APT saldırganları, siber güvenlik personelinin dikkatini birincil tehditten uzaklaştırmak için eş zamanlı olarak ek saldırılar başlatır.

Bir APT’nin temel amacı saldırıdan saldırıya değişebilir. Siber suçlular hedeflerinden değerli bilgiler almayı, siteleri ele geçirmeyi veya sistemlerini ve süreçlerinin genel işlevselliğini sabote etmeyi amaçlayabilir. Bu nedenle, gerçekleştiği mekanik bir durumdan diğerine göre farklılık gösterebilir.

APT siber saldırıları üç aşamada gerçekleşir: sızma, genişleme ve çıkarma.

Advanced Persistent Threats’in Özellikleri Nelerdir?

Bir APT saldırısının varlığına işaret eden bir dizi işaret vardır. Bu işaretler aşağıdakileri içerir:

1. Tehdit Aktörleri

Siber saldırılar genellikle belirli bir görevi olan bilgisayar korsanları tarafından gerçekleştirilir. Bu bilgisayar korsanları sıklıkla ulus-devletler veya şirket destekli kuruluşlar tarafından desteklenir. Örnek gruplar arasında Deep Panda, OilRig ve APT28 bulunur.

2. Hedefler

APT saldırılarının amacı yetenekleri baltalamak veya uzun bir süre boyunca istihbarat toplamaktır. Bu sabotajın veya veri hırsızlığının amacı stratejik veya politik olabilir.

3. Süre

Siber saldırılar, bilgisayar korsanının erişim elde edebilmelerini ve önemli bir süre boyunca bunu sürdürebilmelerini sağlamaya odaklanır. Bilgisayar korsanları saldırı süresi boyunca sızan bir sisteme birçok kez geri döner.

4. Kaynaklar

APT saldırıları, planlamak ve yürütmek için önemli kaynaklar gerektirir. Buna zaman, güvenlik ve geliştirme uzmanlığı ve barındırma dahildir.

5. Risk Toleransı

Bilgisayar korsanının geniş çaplı siber saldırılar kullanma olasılığı daha düşüktür ve bunun yerine belirli hedeflere odaklanır. APT saldırganları ayrıca yakalanmamak veya bir sistemde şüpheli davranışlar oluşturmamak için daha dikkatlidir.

6. Yöntemler

APT saldırıları genellikle güvenlik uzmanlığı gerektiren gelişmiş teknikler kullanır. Bu teknikler arasında rootkit’ler, DNS tünelleme, sosyal mühendislik ve hileli Wi-Fi yer alabilir.

İlgili İçerik: Sosyal Mühendislik Nedir? Sosyal Mühendislik Teknikleri Nelerdir?

7. Saldırı Kaynağı

APT saldırıları çeşitli konumlardan kaynaklanabilir ve güvenlik ekiplerinin dikkatini dağıtmak için tasarlanmış bir siber saldırı sırasında meydana gelebilir. Bilgisayar korsanları genellikle bir giriş noktası seçmeden önce bir sistemin zayıflıklarını kapsamlı bir şekilde haritalamak için zaman ayırır.

8. Saldırı Değeri

Saldırı değeri, hedefin boyutuna veya siber saldırı operasyonlarının boyutuna atıfta bulunabilir. Büyük işletmeler, küçük işletmelerden daha sık olarak APT’lerin hedefi olma eğilimindedir. Benzer şekilde, çok sayıda veri aktarımı, temel olarak APT saldırıları için gereken daha büyük organizasyonu gösterir.

Ayrıca geleneksel algılama araçlarını atlayabilir. APT saldırıları genellikle imza tabanlı algılamaya dayanan geleneksel algılama araçlarını atlar. Bilgisayar korsanları bunu yapmak için dosyasız kötü amaçlı yazılım gibi yeni teknikler kullanır veya eylemlerini gizlemelerine olanak tanıyan yöntemler kullanır.

APT Saldırısının Aşamaları

APT saldırılarının, bilgisayar korsanlarının ilk erişiminden nihai veri hırsızlığına ve devam eden saldırılara kadar birçok aşaması vardır. Bunlar aşağıdaki şekildedir:

1. İlk erişim

APT grupları kampanyalarına üç saldırı yüzeyinden biri aracılığıyla bir ağa erişim sağlayarak başlar: web tabanlı sistemler, ağlar veya kullanıcılar. Genellikle kötü niyetli yüklemeler, uygulama güvenlik açıklarını arama ve bunlardan yararlanma, güvenlik araçlarındaki boşluklar ve en yaygın olarak, ayrıcalıklı hesaplara sahip çalışanları hedef alan hedef odaklı kimlik avı yoluyla erişim sağlar. Amaç, hedefe kötü amaçlı yazılım bulaştırmaktır.

2. İlk penetrasyon ve kötü amaçlı yazılım dağıtımı

Bilgisayar korsanları, erişim sağladıktan sonra bir arka kapı, yasal yazılım olarak maskelenmiş bir truva atı veya ağ erişimine ve girilen sistemin uzaktan kontrol edilmesine izin veren başka bir kötü amaçlı yazılım yükleyerek, girilen sistemin güvenliğini tehlikeye atar. Önemli bir dönüm noktası, Komuta ve Kontrol sistemlerine giden bir bağlantı kurmaktır. APT’ler, etkinliklerini gizlemek için şifreleme, karartma veya kod yeniden yazma gibi gelişmiş kötü amaçlı yazılım teknikleri kullanabilir.

3. Erişimi genişletme ve yatay olarak hareket etme

Bilgisayar korsanları, hedef ağ hakkında daha fazla bilgi toplamak için ilk sızmayı kullanır. Daha derin erişim elde etmek ve daha hassas sistemleri kontrol etmek için kaba kuvvet saldırıları kullanabilir veya ağ içinde keşfettikleri diğer güvenlik açıklarından yararlanabilir. Bilgisayar korsanları ek arka kapılar kurar ve tüneller oluşturarak ağ boyunca yanal hareket gerçekleştirmelerine ve istedikleri zaman verileri taşımalarına olanak tanır.

4. Saldırıyı düzenleme

Bilgisayar korsanları varlıklarını genişlettikten sonra peşinde oldukları veri veya varlıkları tespit eder ve bunları ağ içindeki güvenli bir konuma aktarır; bu, genellikle şifrelenmiş ve hırsızlığa hazırlanmak için sıkıştırılmıştır. Bilgisayar korsanları daha hassas sistemleri tehlikeye atmaya ve verilerini güvenli depolamaya aktarmaya devam ettiğinden bu aşama zaman alabilir.

5. Sızma veya hasar verme

Bilgisayar korsanları verileri sistem dışına aktarmaya hazırlanır. Verileri ağ çevresi dışına aktarırken güvenlik ekiplerinin dikkatini dağıtmak için genellikle Dağıtılmış Hizmet Reddi (DDoS) saldırısı gibi bir “white noise attack” gerçekleştirir. Daha sonra, veri aktarımına ilişkin adli delilleri ortadan kaldırmak için adımlar atar.

Siber saldırının amacına bağlı olarak, bu noktada APT grubu, kuruluşu zayıflatarak veya web siteleri veya veri merkezleri gibi kritik varlıkları ele geçirerek büyük hasar oluşturabilir.

6. Takip saldırıları

APT saldırısı, tespit edilmeyen sessiz bir veri hırsızlığı içeriyorsa, bilgisayar korsanları ağın içinde kalır ve ek saldırı fırsatlarını bekler. Zamanla ek hassas veriler toplayabilir ve işlemi tekrarlayabilir. Ayrıca tespit edilmesi zor arka kapılar yaratmayı da hedefler, böylece yakalansalar bile gelecekte sisteme tekrar erişim sağlayabilir.

Yaygın Gelişmiş Kalıcı Tehdit Saldırısı Yöntemleri

APT saldırıları, hedef ortamda ilk dayanak noktası elde etmek için genellikle aşağıdaki yöntemlerden herhangi biriyle başlar:

1. Spear Phishing

Spear phishing’in amacı, özellikle hedeflenen bir kişinin araştırılmış ve planlanmış kimlik bilgilerini çalmaktır. Spear kimlik avı, kötü amaçlı yazılım, keylogging veya akıllıca yazılmış e-posta’lar yoluyla yapılabilir.

2. Sosyal Mühendislik

Basitçe söylemek gerekirse, sosyal mühendislik, zorlama ve ikna yoluyla kimlik bilgileri elde etme sürecidir. Bu yöntemi kullanarak, kimlik bilgilerini çalmaya veya tahmin etmeye gerek yoktur, bunlar ihmalkar çalışanları avlayarak elde edilebilir.

3. Rootkit’ler

Rootkit’leri tespit etmek zor olabilir çünkü bilgisayarın kök dizinine çok yakın yaşarlar. Rootkit’ler, izlerini oldukça başarılı bir şekilde gizlerken, istenen sistemlere erişebilir ve ağ boyunca yayılabilir.

Gelişmiş Kalıcı Tehdit Örnekleri

APT kötü amaçlı yazılım tabanlı saldırılara ve bilinen APT gruplarına önemli örnekler aşağıdaki şekildedir:

1. GhostNet

Çin merkezli bu siber saldırılar, kötü amaçlı yazılım içeren hedef odaklı kimlik avı e-postaları tarafından gerçekleştirilmiştir. Grup, bu saldırı ile bakanlıklar ve büyükelçiliklerin ağlarına erişim sağlamaya odaklanarak 100’den fazla ülkedeki bilgisayarları ele geçirmiştir. Bilgisayar korsanları bu kuruluşların içindeki makineleri ele geçirerek kameralarını ve mikrofonlarını açtı ve bunları gözetleme cihazlarına dönüştürdü.

2. Stuxnet

İran’ın nükleer programına saldırmak için kullanılan, virüs bulaşmış bir USB cihazı aracılığıyla iletilen ve Uranyum zenginleştirmek için kullanılan santrifüjlere zarar veren bir solucandır. Stuxnet, SCADA (endüstriyel Supervisory Control and Data Acquisition) sistemlerini hedef alan bir kötü amaçlı yazılımdır. İran’ın nükleer programındaki makinelerin faaliyetlerini operatörlerinin bilgisi olmadan bozmayı başarmıştır.

3. Deep Panda

ABD Hükümeti’nin Personel Yönetimi Ofisine yönelik, muhtemelen Çin kaynaklı bir APT saldırıdır. 2015’te göze çarpan bu saldırı, Deep Panda adlı bir koddu ve gizli servis personeli hakkında ayrıntılar içerebilecek 4 milyondan fazla ABD personel kaydını ele geçirdi.

4. APT28

Trend Micro tarafından 2014 yılında tanımlanan Fancy Bear, Pawn Storm ve Sednit olarak da bilinen bir Rus grubudur. Ukrayna ve Gürcistan’daki askeri ve hükümet hedeflerine, NATO kuruluşlarına ve ABD savunmasına yönelik saldırılar düzenlemiştir.

5. APT34

İran’a bağlı bir grup, FireEye araştırmacıları tarafından 2017’de belirlenmiştir. Orta Doğu’daki devlet kurumlarını ve finans, enerji, kimya ve telekomünikasyon şirketlerini hedef almıştır.

6. APT37

Reaper ve StarCruft olarak da bilinen APT37, muhtemelen Kuzey Kore kökenlidir ve 2012’den beri faaliyet göstermektedir. Grup, Adobe Flash sıfır gün güvenlik açığından yararlanan hedef odaklı kimlik avı saldırılarıyla bağlantılıdır.

APT Tespit ve Koruma Önlemleri

APT çok yönlü bir siber saldırıdır ve savunmalar birden fazla güvenlik aracı ve tekniği içermelidir. Bunlar aşağıdakileri içerir:

1. E-posta filtreleme

Çoğu APT saldırısı, ilk erişimi elde etmek için kimlik avından yararlanır. E-posta’ları filtrelemek ve e-posta’lardaki kötü amaçlı bağlantı veya ekleri engellemek, bu sızma girişimlerini durdurabilir.

2. Uç nokta koruması

Tüm APT saldırıları, uç nokta cihazlarının ele geçirilmesini içerir. Gelişmiş kötü amaçlı yazılımdan koruma ve uç nokta tespiti ve yanıtı, APT saldırganları tarafından bir uç noktanın ele geçirilmesinin belirlenmesine ve bunlara tepki gösterilmesine yardımcı olabilir.

3. Erişim kontrolü

Ayrıcalıklı hesaplara özel olarak odaklanarak, güçlü kimlik doğrulama önlemleri ve kullanıcı hesaplarının yakın yönetimi, APT risklerini azaltabilir.

4. Trafiğin, kullanıcı ve varlık davranışının izlenmesi

Bir APT saldırısının farklı aşamalarında sızmaların, yanal hareketin ve sızmanın belirlenmesine yardımcı olabilir.

Advanced Persistent Threat (APT) İle İlgili En Çok Sorulan Sorular

1. APT’lerin diğer siber saldırılardan farkı nedir?

APT’ler karmaşıklık ve kalıcılık açısından diğer siber saldırılardan farklıdır. APT’ler genellikle birden fazla saldırı vektörü, özel kötü amaçlı yazılım ve yetkisiz erişim elde etmek ve hedef ağda uzun süre tutunmak için dikkatlice düzenlenmiş stratejiler içerir.

2. APT’lerin arkasında kim vardır?

APT’ler temel olarak ulus devletler veya iyi finanse edilen siber suç grupları tarafından yürütülür. Bu gruplar genellikle özel kötü amaçlı yazılım geliştirmek için kaynaklara ve uzmanlığa sahiptir ve hedef ağlara sızmak ve tespit edilmeden kalmak için gelişmiş teknikler kullanır.

3. Bireyler kendilerini APT’lerden nasıl koruyabilir?

Bireyler kendilerini aşağıdaki şekilde koruyabilir:

- Cihazlarını ve yazılımlarını en son güvenlik yamalarıyla güncel tutma

- Güçlü, benzersiz parolalar kullanma ve mümkün olan her yerde çok faktörlü kimlik doğrulamayı (MFA) etkinleştirme

- Bağlantılara tıklarken ve e-posta eklerini açarken dikkatli olmak

- Halka açık Wi-Fi ağlarından kaçınma ve güvenli tarama için sanal özel ağ (VPN) kullanma

4. APT’ler her zaman başarılı mıdır?

Hayır, APT’ler her zaman başarılı değildir. Güçlü siber güvenlik önlemleri, devam eden çalışan eğitimi ve güçlü bir güvenlik kültürünün birleşimi, kuruluşların APT saldırılarını tespit etmesine ve önlemesine yardımcı olabilir. Bununla birlikte, APT’ler doğası gereği kalıcıdır ve rakipler, başarı şanslarını artırmak için taktik ve tekniklerini sürekli olarak geliştirir.