Merhaba, ilk iki makalemizde genel bilgiler vermiş ve imaj alma işlemlerini tamamlamış sonrasında alınan imajları nasıl açıp içerisinde inceleme yapabileceğimizi görmüştük.

Adli Bilişim’de İmaj Alma Yöntemleri Bölüm 1

Adli Bilişim’de İmaj Alma Yöntemleri Bölüm 2

Bu makalemizde devam ediyoruz.

Şimdi şöyle bir senaryo hayal edin. Bir adli olay oldu ve sistemin registry dosyalarına veya SAM, NTUSER.DAT gibi dosyaları incelemek istiyorsunuz.

Normal şartlarda canlı sistemde bu gibi dosyalarla çalışmaya kalktığınızda sistem izin vermez ancak FTK bize bu dosyaları canlı sistem üzerinden export edip üzerinde çalışma imkanı veriyor.

Şimdi nasıl yapıldığını beraber inceleyelim.

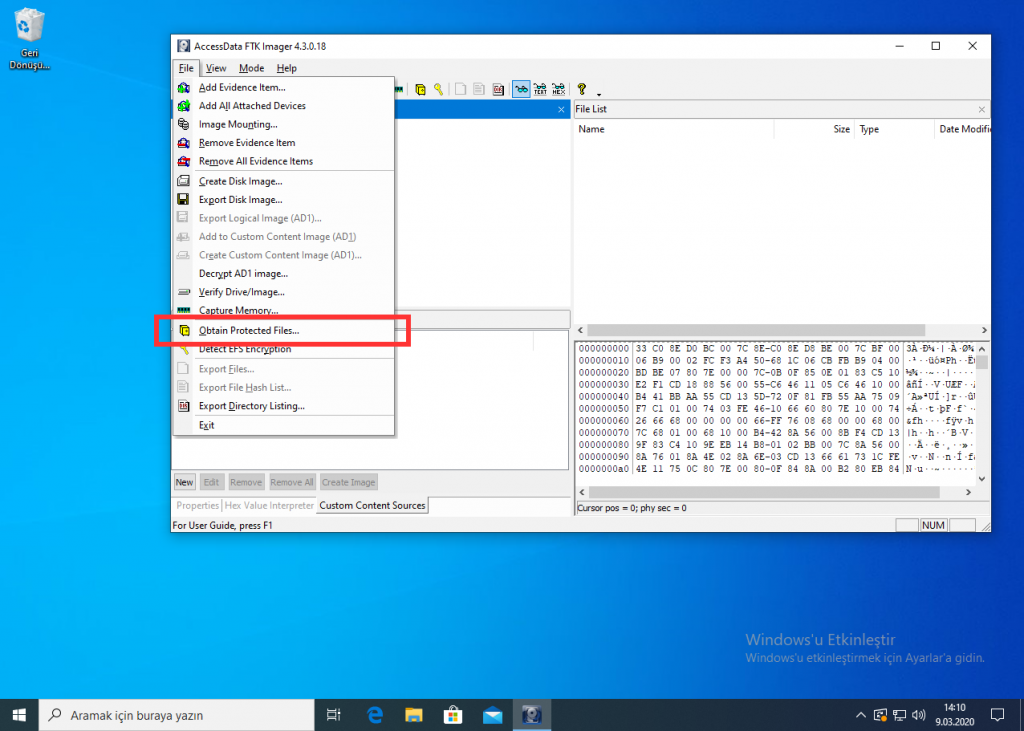

Yine “File” menü yardımı ile “Obtain Protected Files” bu bölüme tıklayarak başlıyorum.

1 – Minimum files for login recovery – Export ettiği dosyalar Users, System ve SAM

2 – Password recovery and all Registry files – Export ettiği dosyalar Users, System, SAM, NTUSER.DAT, Default, Security, Software ve User dosyaları

Aşağıdaki ekran görüntülerinde görüldüğü gibi dosyaları elde ettik.

Şimdi başka bir durum olduğunu düşünelim, mesela elinizde FTK IMAGER yada başka bir yazılım yok veya kuracağınız bir ortam yok ama imaj almanız gerekli.

Hemen imdada Linux yetişiyor. Eğer elinizin altında bir Linux imajı varsa işiniz kolay.

Benim senaryom şöyle elimde Ubuntu 18.04 LTS imajı var. Bunun ile imajını alacağım bilgisayarı boot edeceğim ve gerekli adımları gerçekleştirerek imaj işlemini tamamlayacağım.

İmaj işlemini Linux sistemlerde çok kullanulan “DD” aracını kullanarak yapacağım.Bu arada Windows versiyonu da var.

Aşağıda görüldüğü gibi Ubuntu imajımı bir usb’e yazdım ve adli imaj alacağım bilgisayarı boot ettim yani şuan da Ubuntu Live mod olarak çalışıyor.

Aşağıdaki komutu vererek disk bilgilerine bakıyorum.

fdisk -l1 – sda olarak görünen diskimin kapasitesi “50GB” olarak gözüküyor. Bu imajını almak istediğim disk çünkü burada sistem kurulu.

2 – Bu disk ise “200GB” olarak gözüküyor. Disk imajını buraya almak istiyorum.

ilk olarak aşağıdaki komut “media” klasörü altına gidiyorum ve buraya bir klasör oluşturuyorum. Bunun nedeni imajı kaydedeceğim diski Linux’a göstermem gerekli. Dikkat edin “mount” edeceğim disk, kaynak değil hedef disk.

cd /media“disk-imaj” adında bir klasör oluşturdum.

mkdir disk-imajBu komut ile diskimi mount ediyorum. Kafanızı karıştırmasın “/dev/sdb2” disk içindeki “sdb2” bölümünü sisteme tanıtıyorum.

mount /dev/sdb2 /media/disk-imaj/Son olarak baktığımızda diski mount ettik ve içeriğini görebildik.

Aşağıdaki komut ile az önce mount ettiğim disk içerisinde “dd-imaj” adında bir klasör oluşturdum böylece disk imajını buraya alabileceğim.

mkdir dd-imajAşağıdaki komut ile “pv” adında bir araç yüklüyorum. Yaptığı şey imajı yüklerken yükleme durumunu göstermek yani “processing bar” oluşturmak.

apt-get install pvAşağıdaki komut ile imajını almak istediğim disk olan “sda“diskini az önce oluşturduğun konuma “dd” komutunu kullanarak imajını almak.

dd if=/dev/sda | pv | dd of=/media/disk-imaj/image/dd-imaj/ddimaj.imgİmaj işlemi başladı.

Başarı ile imaj alma işlemini tamamladık.

Şimdi Windows Sistemini geri açtım ve imajımı az önce oluşturduğum klasör içinde görüyorum.

Yeniden FTK kullanarak imajı açmaya çalışıyorum ve imaj içeriği karşımda.

Şimdi her şey güzel imajları aldık, açtık ve inceledik.

Peki ya imaj işlemi sonrasında imaj yada sistemler üzerindeki verilerde bir tahribat yapılırsa ne olacak ? nasıl tespit edeceğiz ?

Bunun çok kolay bir yolu var. Dikkat ederseniz imajı aldıktan sonra “E01 imajı” bir dosya içerisinde HASH bilgisi üretilmişti. Kontrol etmek istediğiniz sistemlerin bir kez daha imajını alıp sonrasında elinizdeki HASH ile karşılaştırırsanız ve eğer burada iki HASH bilgisi bir birini tutmuyorsa veriler üzerinde oynama yada tahribat olduğu sonucuna ulabilirsiniz.

Ben başka bir yöntem deneyeceğim. Daha önce imajını aldığımız sistemi açıyorum ve masaüstüne bir klasör oluşturuyorum sonrasında sistemin imajını tekrardan alıyorum.

Tüm bu işlemlerden sonra elimde iki adet aynı sistemin imajı oluyor. Sonrasında iki imajın “certutil.exe” aracını kullanarak MD5 HASH değerini alıyorum ve karşılaştırıyorum.

Aşağıda görüldüğü gibi iki HASH birbirini tutmuyor ve buradan veriler üzerinde değişiklik yapıldığını anlıyorum.

Evet şuana kadar bir çok senaryo ile imaj alma işlemleri üzerinde durduk. Bir sonraki makalede kısa kısa dünyada kullanılan imaj alma sistemleri ve yazılımları üzerinde duracağız.

Faydalı olması dileğiyle keyifli okumalar.