Active Directory Tiering Model Tasarımı Bölüm-7

Günümüz siber güvenlik tehditleri, geleneksel güvenlik önlemleriyle tespit edilmesi zor hale gelen karmaşık yapılarla karşımıza çıkıyor. Kurumsal ağlarda kullanıcı davranışlarının takibi ve anomali tespiti, tehditlerin erken fark edilmesi açısından kritik öneme sahip. Microsoft Advanced Threat Analytics (ATA), tam da bu noktada devreye girerek, ağ içi tehditleri gerçek zamanlı olarak analiz etmeye ve şüpheli etkinlikleri tespit etmeye olanak tanıyan güçlü bir çözüm sunar.

ATA, makine öğrenmesi ve davranışsal analiz teknikleri kullanarak, kuruluşların kimlik tabanlı tehditleri daha etkin bir şekilde tanımasına yardımcı olur. Kimlik avı saldırılarından lateral movement’a, pass-the-hash gibi gelişmiş saldırı tekniklerinden, kimlik hırsızlığına kadar birçok tehdidi önceden algılayarak güvenlik ekiplerini proaktif hale getirir.

Bu makalede, Microsoft ATA’nın temel bileşenlerini, nasıl çalıştığını, gerçek dünya senaryolarındaki kullanım şeklini ve yerini Microsoft Defender for Identity gibi yeni nesil çözümlerle olan evrimini ele alacağız.

ATA Neler Yapabilir?

Davranışsal Analiz ile Tehdit Tespiti

ATA, kullanıcı ve cihazların normal davranışlarını öğrenerek bir “davranış profili” oluşturur. Bu profildeki sapmaları analiz ederek olağandışı aktiviteleri tespit eder. Örneğin:

- Bir kullanıcı aniden farklı bir coğrafyadan giriş yaparsa,

- Normalde erişmediği bir sunucuya erişirse,

- Günün olağandışı bir saatinde şüpheli işlem yaparsa, bu davranışlar anomali olarak işaretlenir.

2. Kimlik Tabanlı Saldırıların Algılanması

ATA, özellikle kimlik bilgilerini hedef alan saldırı türlerini belirleme konusunda oldukça yeteneklidir. Şunları tespit edebilir:

- Pass-the-Hash

- Pass-the-Ticket

- Golden Ticket

- Overpass-the-Hash (Kerberos)

- Brute Force saldırıları (kaba kuvvetle şifre denemeleri)

- Reconnaissance (keşif) faaliyetleri, örneğin:

- NetSessionEnum

- Directory Services Enumeration

- Lateral Movement (ağ içinde yatayda yayılma)

👀 3. Gerçek Zamanlı İzleme ve Uyarı

ATA, şüpheli aktiviteleri gerçek zamanlı olarak algılar ve güvenlik ekiplerine bildirim gönderir. Bu sayede olaylara anında müdahale edilebilir.

4. Makine Öğrenmesi Desteği

Zamanla kullanıcı davranışlarını öğrenerek yanlış pozitif (false positive) alarmları azaltır. Her kullanıcının veya cihazın alışılmış hareketlerinden sapmalar analiz edilir.

5. Basit ve Anlaşılır Güvenlik Raporları

ATA, kullanıcı dostu bir arayüz sunar. Tespit edilen tehditler, etkilenen nesneler (kullanıcılar, bilgisayarlar vs.) ve saldırı zinciri grafiklerle açık şekilde gösterilir. Bu sayede güvenlik ekipleri ne olup bittiğini hızlıca kavrayabilir.

6. Mevcut Sistemlerle Entegrasyon

- Active Directory (AD) ortamı ile doğrudan entegre çalışır.

- SIEM sistemlerine veri gönderebilir.

- Syslog ile log paylaşımı yapılabilir.

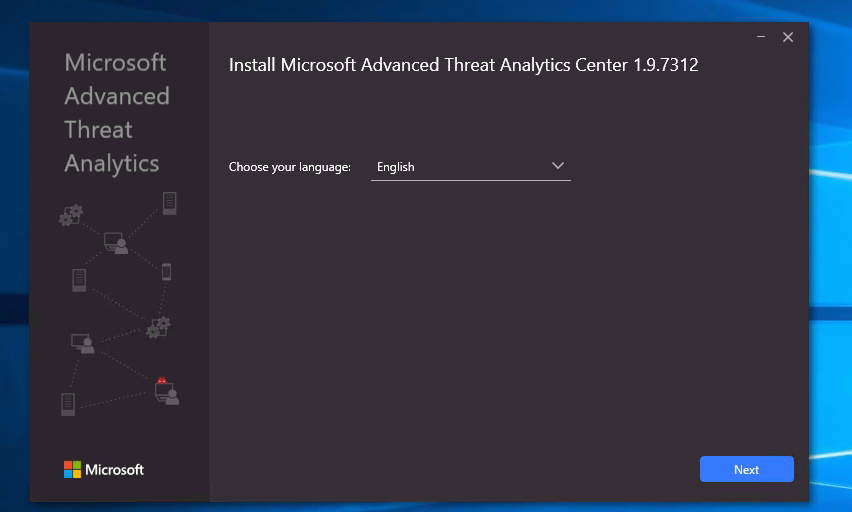

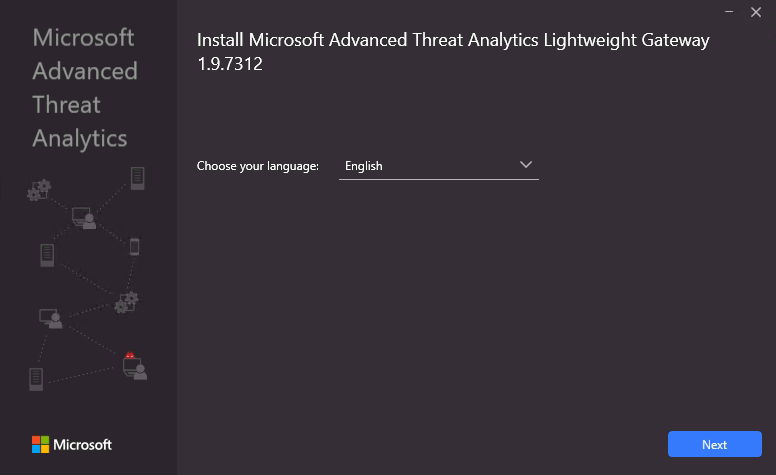

Kuruluma başlamak için Microsoft ATA Center kurulum dosyasını çalıştırıyoruz. Karşımıza çıkan ilk ekran, dil seçimi ekranı oluyor.

Bu aşamada bizden sadece kurulumu hangi dilde yapmak istediğimiz soruluyor. ATA’nın bu sürümünde dil seçenekleri oldukça sınırlı olup, varsayılan olarak English (İngilizce) sunulmakta. Arayüz dili yalnızca kurulum sihirbazı için geçerlidir; ürünün çalışma dili yine İngilizce olacaktır.

Herhangi bir değişiklik yapmadan Next butonuna tıklayarak kuruluma geçiyoruz.

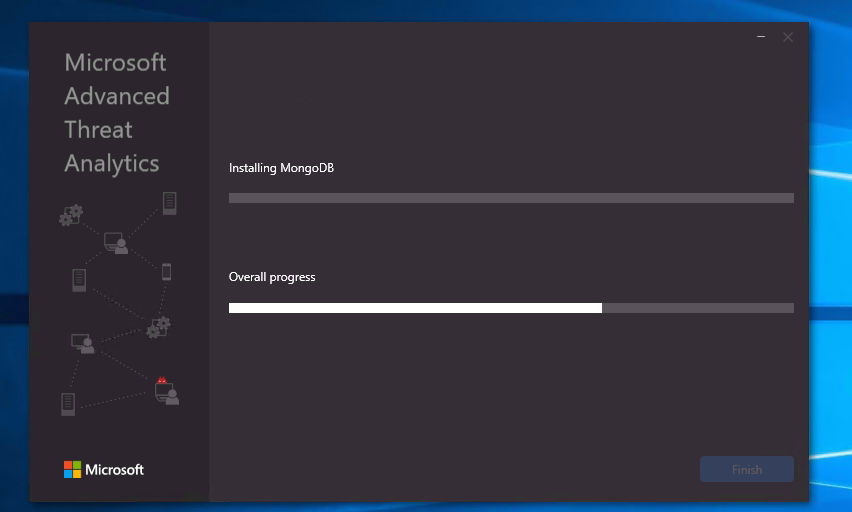

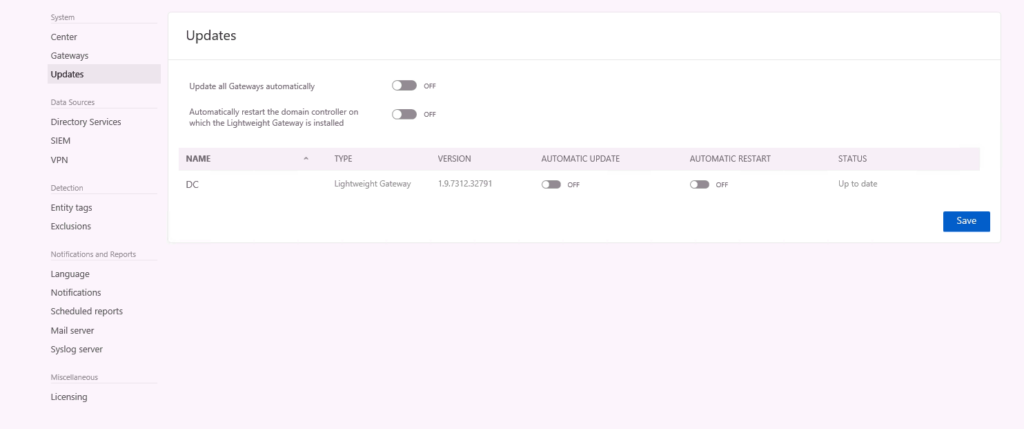

Kurulumun ikinci adımında, Microsoft ATA bileşeninin güncellemeleri nasıl alacağına dair bir tercih yapmamız isteniyor.

Bu ekranda iki seçenek sunuluyor:

- Use Microsoft Update when I check for update (recommended):

Microsoft, ATA gibi güvenlik odaklı ürünleri için düzenli olarak kritik güvenlik ve performans güncellemeleri yayınlar. Bu seçeneği işaretlediğinizde, sisteminizde yapılandırılmış olan otomatik güncelleme mekanizması aracılığıyla ATA da güncellemeleri alır. Bu, önerilen ve güvenli olan seçenektir. - I don’t want to use Microsoft Update:

Eğer güncellemeleri manuel olarak ya da belirli bir iç politika gereği başka yollarla yönetiyorsanız, bu seçeneği tercih edebilirsiniz. Ancak unutulmamalı ki, bu durumda güncelleme sorumluluğu tamamen yöneticidedir ve sistem güvenliğinin sağlanması adına güncellemelerin manuel olarak sık takip edilmesi gerekir.

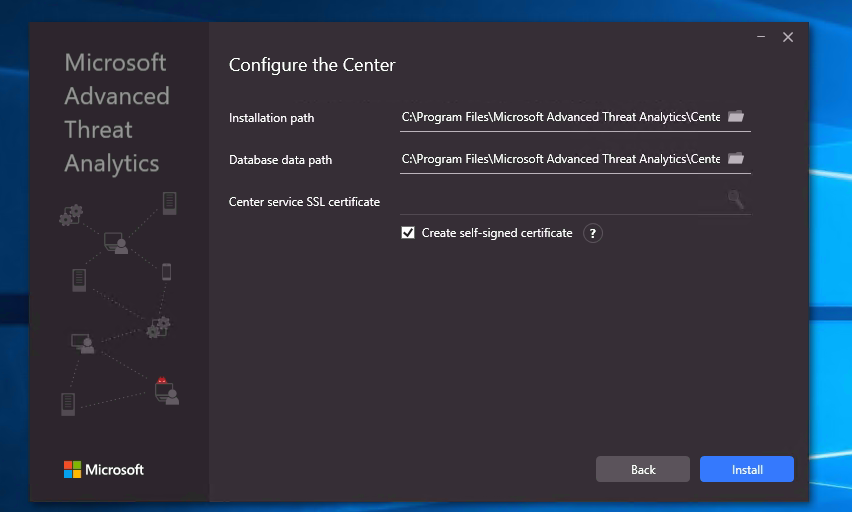

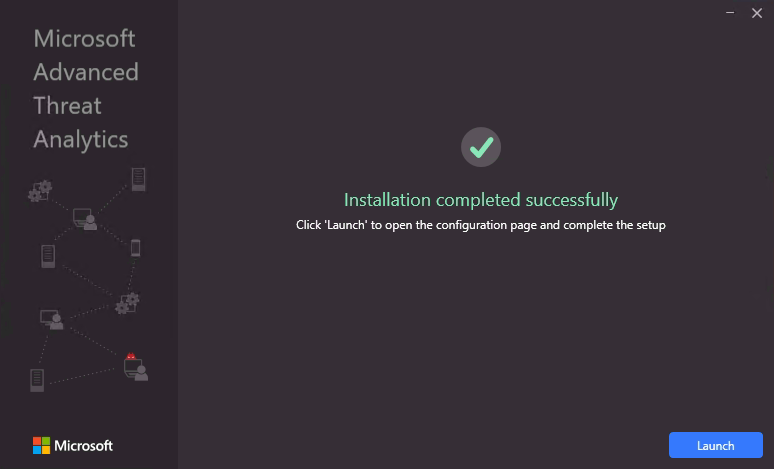

Kurulumun tamamlanmasının ardından ATA Center web arayüzüne ilk kez giriş yaptığımızda, bizden sistemin hangi adres üzerinden hizmet vereceğini ve hangi sertifikayı kullanacağını belirlememiz istenir.

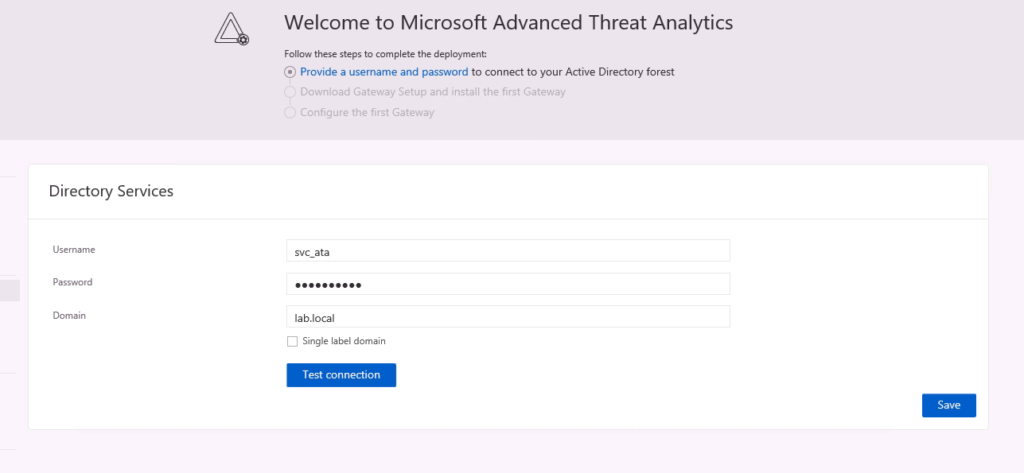

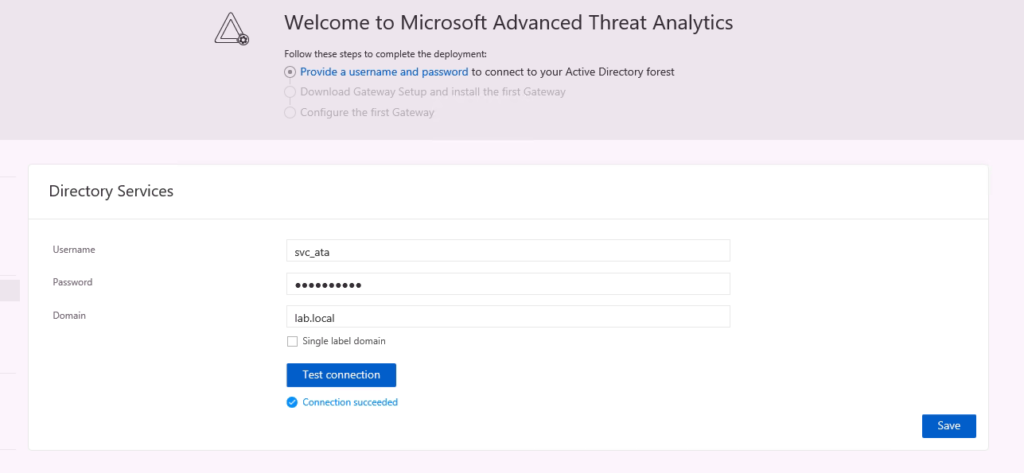

Microsoft ATA’nın etkin bir şekilde çalışabilmesi için, Active Directory ortamı ile doğrudan entegre olması gerekir. Bu entegrasyon sayesinde ATA, kullanıcı hareketlerini, kimlik tabanlı aktiviteleri ve güvenlik tehditlerini analiz edebilir. Kurulumun bu aşamasında, ATA’nın domain ile bağlantı kurmasını sağlıyoruz.

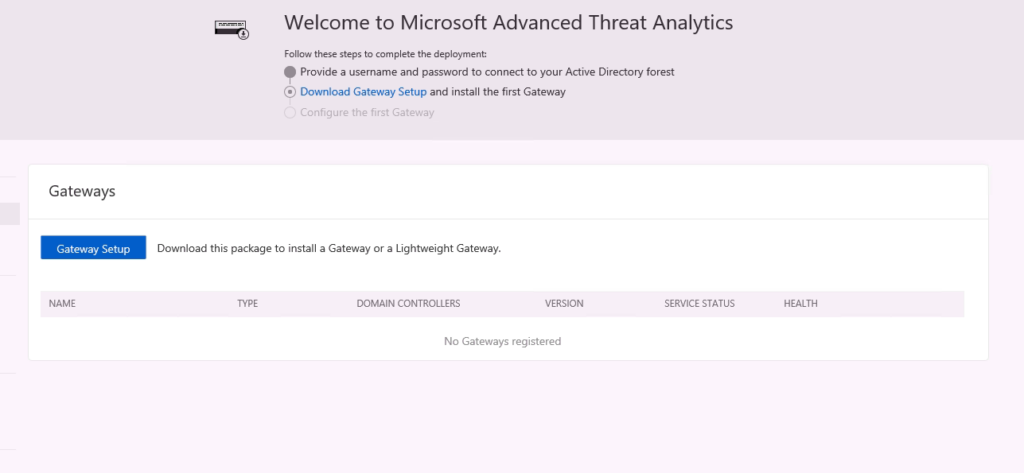

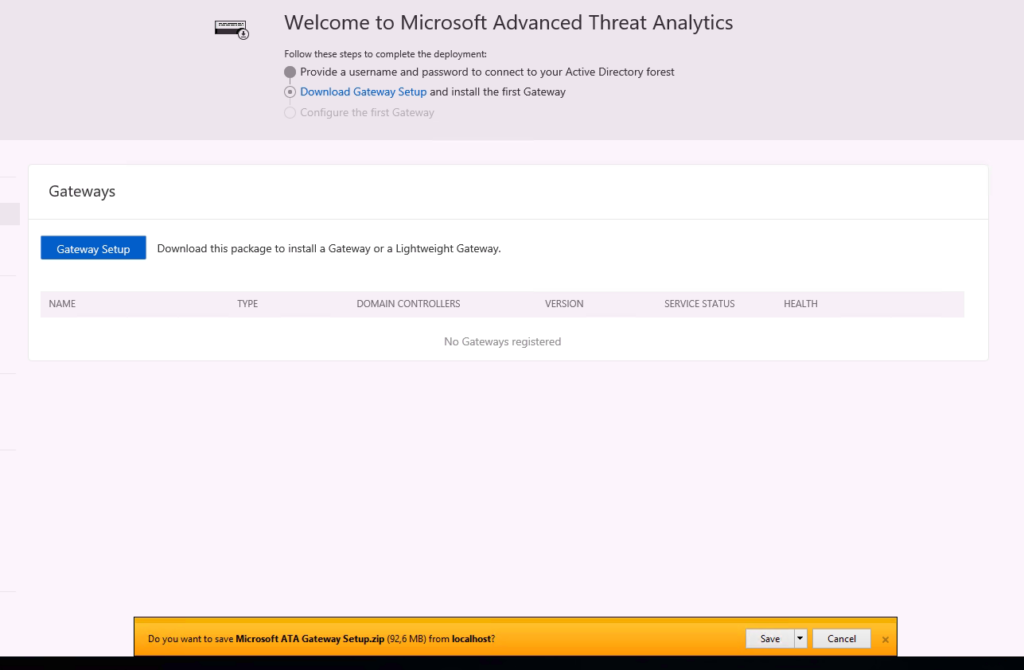

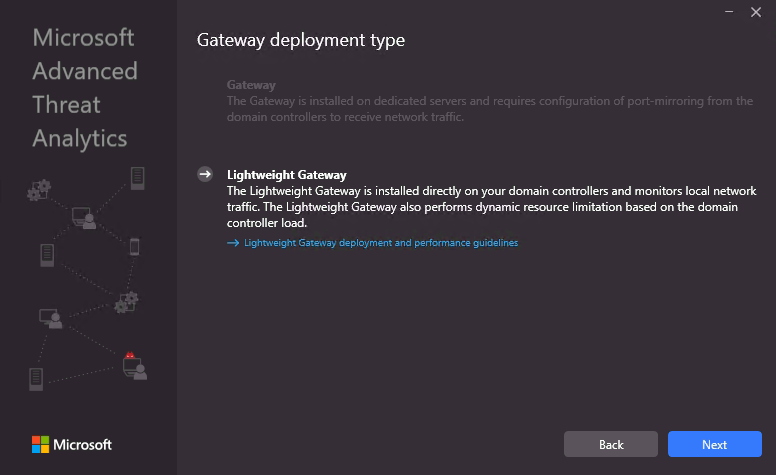

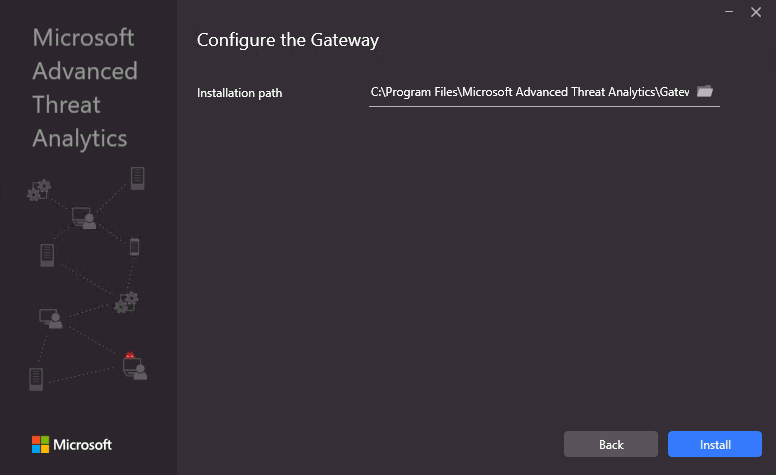

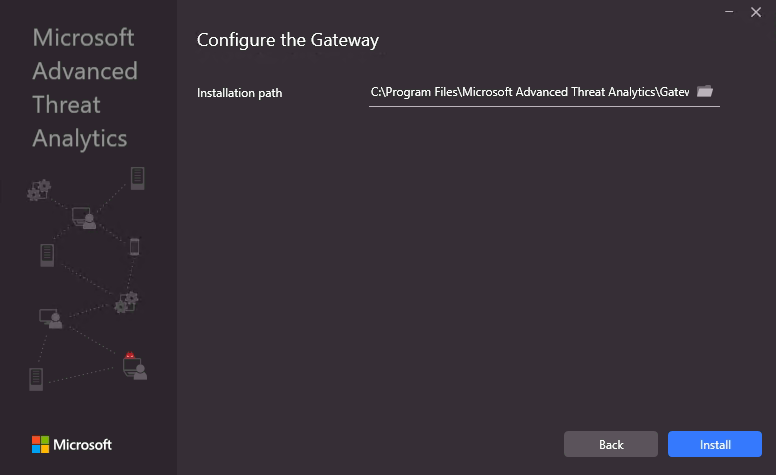

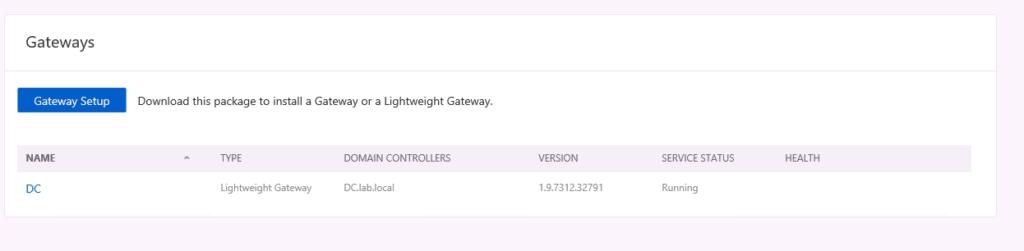

Microsoft ATA mimarisinde, veri toplama ve analiz süreçlerinin gerçekleştiği temel bileşenlerden biri Gateway’dir. Bu ekran, ATA Center ile Active Directory Domain Controller’lar arasında köprü kuracak olan Gateway yazılımının dağıtım sürecini başlatmamızı sağlar. Bu ekranda yer alan “Gateway Setup” butonuna tıklayarak kuruluma ait .exe dosyasını indiriyoruz. Bu dosya, Gateway kurulumu yapılacak sunucuda çalıştırılacaktır.

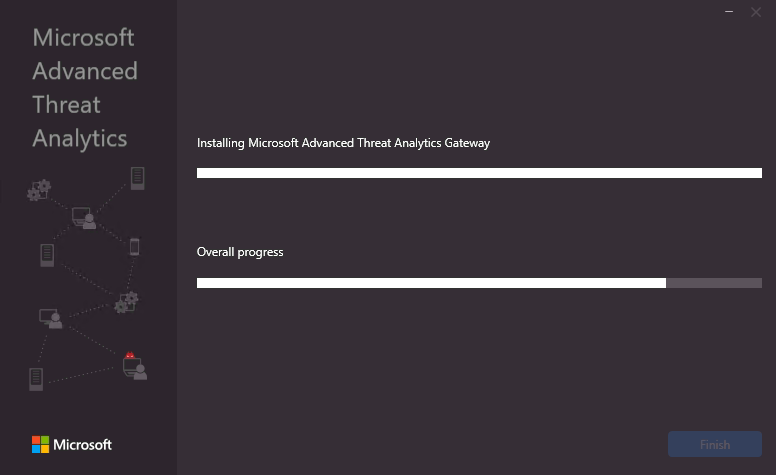

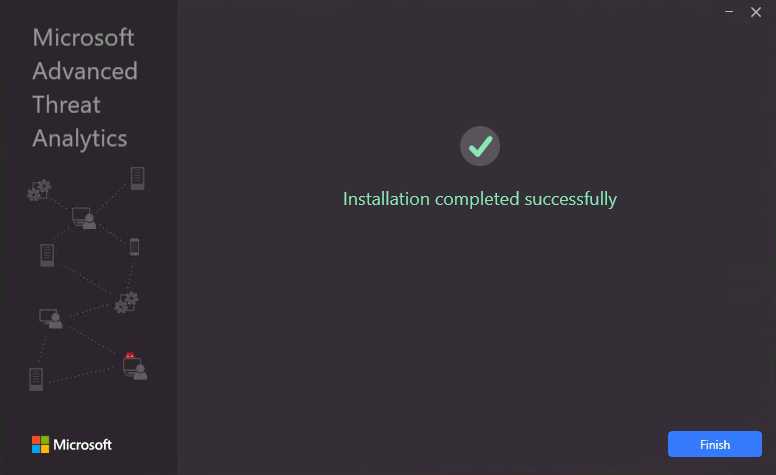

Tüm DC’lerde aşağıdaki agent ı kuruyoruz.

Kurulum sonrası DC’ler gelmeye başlıyor.

Önemli Ayarlar!

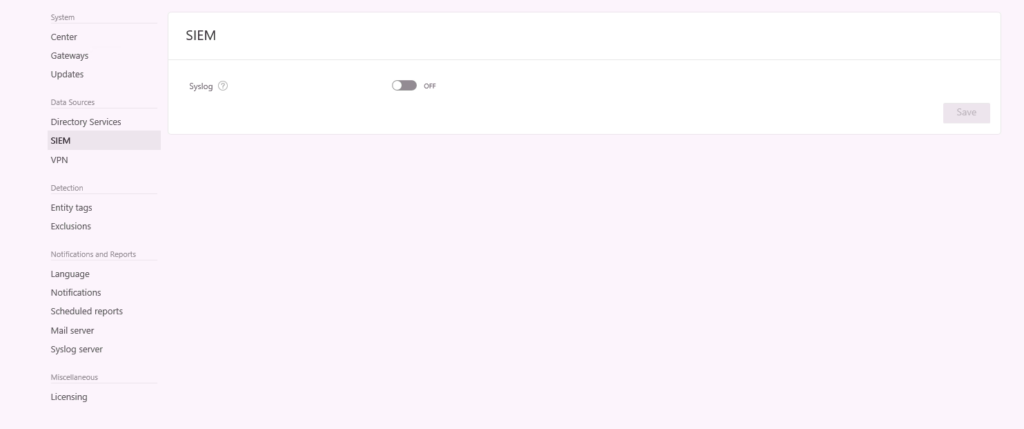

ATA’da SIEM Ayarları

ATA arayüzünün sol menüsünden “SIEM” sekmesine geçildiğinde bu yapılandırma ekranına ulaşılır.

- Syslog:

Bu özellik ekranın üst kısmındaki toggle switch ile aktif hale getirilebilir. Aktifleştirildiğinde aşağıya doğru bir yapılandırma alanı açılır:- Syslog sunucusunun IP/FQDN bilgisi.

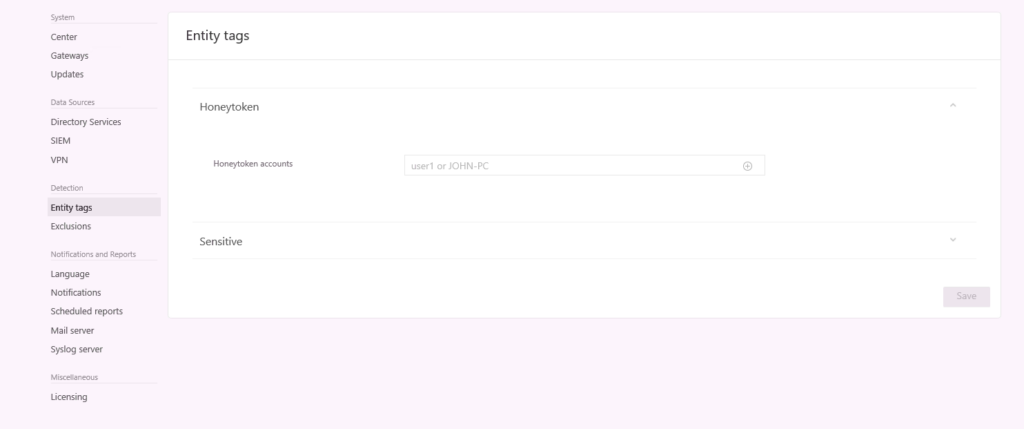

Bu bölümde, honeypot (ya da honeytoken) olarak yapılandırılmış kullanıcı veya bilgisayar hesaplarını tanımlıyoruz. Honeypot’lar, aslında gerçek sistemlerde kullanılmayan ama erişilmeye çalışılması durumunda doğrudan saldırı sinyali olarak değerlendirilen tuzak hesaplardır.

Kullanım Örneği:

- AD’de

"svc_fakeadmin"adında bir hesap oluşturulur. - Bu hesap hiçbir sistemde kullanılmaz, kimse tarafından oturum açmaz.

- Eğer biri bu hesaba oturum açmaya çalışırsa, ATA bunu yüksek riskli davranış olarak algılar.

Sensitive (Hassas) Hesaplar

Bu alan, kurumdaki önemli kullanıcıları, sunucuları veya güvenlik açısından kritik varlıkları etiketlemek için kullanılır.

Örnekler:

- C-level kullanıcılar (CEO, CIO vs.)

- Domain Admin grubu üyeleri

- Güvenlik veya finans sistemlerinin servis hesapları

Bu hesaplarda gerçekleşen en ufak sapmalar bile daha yüksek önemle değerlendirilir ve ATA tarafından daha agresif şekilde işlenir.

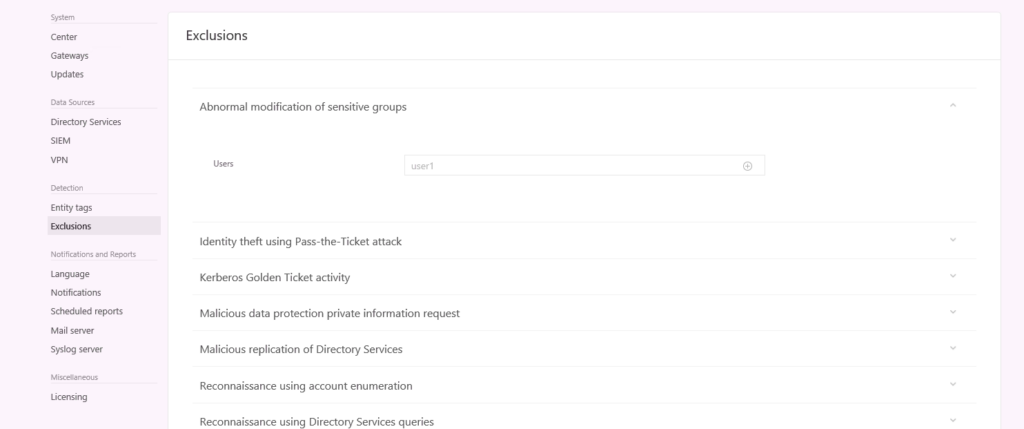

ATA’nın gelişmiş tehdit algılama mekanizması, sistemdeki birçok olağandışı aktiviteyi potansiyel saldırı olarak raporlayabilir. Ancak bazı durumlarda bu aktiviteler, bilerek yapılan sistem işlemleri, test kullanıcıları, ya da tanımlı dış kaynak uygulamalar tarafından gerçekleştiriliyor olabilir.

İşte bu gibi durumlarda gereksiz (false positive) alarmları engellemek için “Exclusions” ekranı kullanılır.

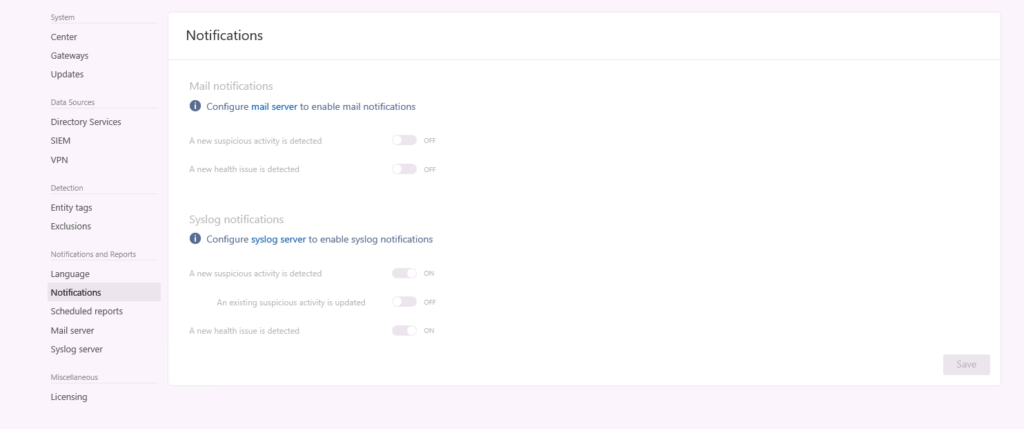

Tehditlerin erken tespiti kadar hızlı bilgilendirme de bir güvenlik çözümünün başarısını belirler. Microsoft ATA, sistemde gerçekleşen şüpheli aktiviteleri ve sağlık sorunlarını e-posta veya Syslog yoluyla otomatik olarak bildirebilir. Bu da güvenlik operasyon ekiplerinin proaktif hareket edebilmesini sağlar.

Microsoft ATA ile halefi olan Microsoft Defender for Identity (MDI) arasındaki farklar, sadece isim ve modernlik değil; mimari, güvenlik yaklaşımı ve entegrasyon açısından da oldukça derin. Gel birlikte detaylıca inceleyelim.

Temel Farklar ve Karşılaştırma

| Özellik/Farklılık | Microsoft ATA | Microsoft Defender for Identity (MDI) |

|---|---|---|

| Çıkış Yılı | 2015 civarı | 2019’dan itibaren Defender ailesine entegre |

| Kurulum Yeri | On-premises (fiziksel veya sanal sunucu) | Bulut tabanlı (Microsoft 365 Defender portalı üzerinden) |

| Gateway Gereksinimi | Evet – ATA Gateway veya Lightweight Gateway kurulur | Evet – Lightweight Sensor (DC üzerine kurulur) |

| Yönetim Arayüzü | Web tabanlı lokal ATA Center | Microsoft 365 Defender portalı (portal.microsoft.com) |

| Güncelleme ve Bakım | Manuel güncelleme gerekir | Otomatik olarak Microsoft tarafından güncellenir |

| Görselleştirme | Basit grafikler, temel olay takibi | Zengin tehdit grafikleri, olay zinciri analizi |

| SIEM Entegrasyonu | Syslog üzerinden manuel | Azure Sentinel, Splunk gibi SIEM’lerle native ve kolay |

| Threat Intelligence | Statik, sadece kendi ortamını analiz eder | Bulut temelli, Microsoft Threat Intelligence ile beslenir |

| Incident Response | Sadece tespit | Tespit + Defender XDR ile olayları ilişkilendirip aksiyon alır |

| Destek Durumu | Durduruldu (mainstream support bitti – Ocak 2021) | Aktif olarak geliştiriliyor ve destekleniyor |

Evet, makaleyide burada bitiyoruz. Diğer makalede Microsoft MIM kurulumu ile devam edeceğiz. Faydalı olması dileğiyle.

Eline sağlık.