Active Directory Tiering Model Tasarımı Bölüm-4

Modern bilgi teknolojileri altyapılarında, Domain Controller (DC) sunucularının güvenli bir şekilde yapılandırılması ve izole edilmesi, hem veri bütünlüğü hem de sistem güvenliği için kritik bir öneme sahiptir. Özellikle Windows Server 2019 Active Directory ortamlarında, bir DC’nin yanlış yapılandırılması veya yetersiz güvenlik önlemleri, şirket ağında ciddi açıklar oluşturabilir.

Bu makale, Onboarding Accelerator: Implementing Security Baseline (Base) çerçevesinde, yeni bir DC’nin güvenli bir şekilde yapılandırılması, izole edilmesi ve üretim ortamına entegrasyonu süreçlerini ele alacağız. Active Directory Sites and Services üzerinde yeni (Maintenance Site) oluşturulmasından, DNS kayıtlarının sınırlandırılmasına ve uygulama testlerinin tamamlanmasına kadar tüm adımlar detaylı bir şekilde açıklayacağız.

Kritik sistemlerin yükseltilmesi sırasında, test ortamlarının yetersizliği veya eksik test süreçleri, üretim sistemlerinde öngörülemeyen hatalara yol açabilir. Bu nedenle, DC izolasyonu, hem test süreçlerini güvenli bir ortamda gerçekleştirmek hem de istemci erişimini doğru yönetmek için etkili bir yöntemdir.

Microsoft Security Baseline Nedir?

Microsoft Security Baseline, Microsoft tarafından geliştirilen, Windows işletim sistemleri ve diğer Microsoft ürünleri için önerilen güvenlik yapılandırmalarını içeren bir rehberdir. Bu güvenlik yapılandırmaları, endüstri standartları ve Microsoft’un en iyi uygulama deneyimlerine dayanılarak hazırlanmıştır. Security Baseline, IT profesyonellerine, sistem yöneticilerine ve güvenlik ekiplerine, Microsoft tabanlı sistemlerin güvenli bir şekilde yapılandırılması için yol gösterir.

Security Baseline’ın Temel Amacı

- Minimum Güvenlik Standartları: Microsoft Security Baseline, sistemlerin güvenli bir şekilde çalışabilmesi için minimum gereksinimleri belirler.

- Uyumluluk: İşletmelerin endüstri standartları (örneğin, NIST, CIS Benchmarks) ve yasal düzenlemelere uygun bir güvenlik yapılandırmasına sahip olmasını sağlar.

- Kolay Uygulama: Güvenlik ayarlarını hızlı bir şekilde uygulamak ve tutarlı bir güvenlik durumu sağlamak için merkezi bir rehber sunar.

- Risk Azaltma: Varsayılan yapılandırmaların zayıflıklarını hedefleyen tehditlere karşı koruma sağlar.

Security Baseline’ın İçeriği

Microsoft Security Baseline, farklı ürünler için hazırlanmış güvenlik rehberleri içerir. Örneğin:

- Windows Security Baseline:

- Windows Server, Windows 10 ve Windows 11 gibi işletim sistemleri için önerilen güvenlik ayarlarını içerir.

- Grup İlkesi (Group Policy), kayıt defteri ayarları ve diğer sistem konfigürasyonlarını kapsar.

- Microsoft Edge Security Baseline:

- Microsoft Edge tarayıcısı için güvenlik ayarlarını ve önerileri içerir.

- Microsoft Office Security Baseline:

- Office ürünleri (Word, Excel, Outlook vb.) için güvenlik yapılandırmaları önerir.

- Azure Security Baseline:

- Azure hizmetleri için bulut tabanlı güvenlik yapılandırmaları sağlar.

Security Baseline Nasıl Çalışır?

Security Baseline genellikle aşağıdaki adımlarla uygulanır:

- İndirme ve Yükleme:

- Microsoft, Microsoft Security Compliance Toolkit adıyla bir araç sunar. Bu araç, ilgili baseline dosyalarını indirmenize ve uygulamanıza olanak tanır.

- Microsoft Security Compliance Toolkit üzerinden indirilebilir.

- Grup İlkeleri (Group Policies):

- Security Baseline, genellikle Grup İlkesi nesneleri (GPO) aracılığıyla uygulanır. Hazır GPO şablonları kullanılarak sistemlere hızlıca yüklenebilir.

- Uyumluluk Testi:

- Baseline ayarları uygulandıktan sonra, sistemlerin uyumlu olup olmadığını kontrol etmek için Microsoft Endpoint Manager veya Azure Security Center gibi araçlar kullanılabilir.

- İzleme ve Güncelleme:

- Microsoft, güvenlik tehditlerine karşı sürekli olarak baseline ayarlarını günceller. Örneğin, yeni güvenlik açıkları ortaya çıktığında veya bir ürünün özellikleri değiştiğinde, baseline güncellenir.

Security Baseline’ın Sağladığı Faydalar

- Güvenlik Açıklarını Azaltma:

- Varsayılan ayarların zayıf noktalarını gidererek, tehditlere karşı koruma sağlar.

- Örneğin, gereksiz servisleri devre dışı bırakmak veya minimum parola uzunluğunu artırmak gibi güvenlik önlemleri.

- Tutarlılık:

- Organizasyon genelinde tutarlı bir güvenlik politikası uygulanmasını sağlar.

- Hızlı ve Kolay Dağıtım:

- Hazır GPO şablonları sayesinde, büyük ağlara hızla uygulanabilir.

- Uyumluluk Sağlama:

- İşletmelerin yasal düzenlemelere ve endüstri standartlarına uygun bir güvenlik durumu sağlamasına yardımcı olur.

- Zaman Tasarrufu:

- Kapsamlı testlerden geçmiş ayarları sağladığı için, manuel yapılandırma süresini kısaltır.

Microsoft Security Baseline Kullanım Alanları

- Kurumsal Ortamlar: Büyük ağlarda, sunucular ve istemciler için tutarlı güvenlik standartları uygulamak.

- Uyumluluk Denetimleri: Şirketlerin yasal düzenlemelerle uyumlu olmasını sağlamak (örneğin, GDPR, HIPAA).

- Yeni Sistemlerin Kurulumu: Yeni sunucu veya istemci sistemlerinin güvenli bir şekilde devreye alınmasını sağlamak.

- Güvenlik Denetimleri: Potansiyel güvenlik açıklarını önlemek için sistem yapılandırmasını analiz etmek.

Bu kadar bilgiverdikten sonra asıl konumuza geri dönemebiliriz.

Amamcımız son yayınlanan SB’leri izole edeceğimz DC’e uygulamak client ve server testlerini gerçekleştirip Prod ortama yaymak.

Bunun için önce İzole bir ortam oluşturmamız gerekiyor ve bu İzole ortalama uygulacağız GPO ve ayarların Prod ortamdanı DC’leri ve diğer sistemleri etkilemesi gerekiyor. Bunun için aşağıdaki adımlar ile başlıyoruz.

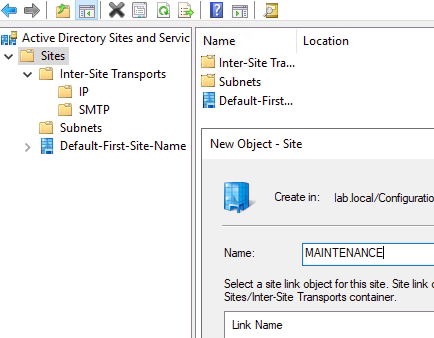

Active Directory’de Yeni Bir Site Oluşturma

Yeni bir site oluşturmak, Active Directory altyapınızı daha düzenli ve verimli bir hale getirmenin önemli bir adım. Örneğimizde, MAINTENANCE adında bir site oluşturuyoruz.

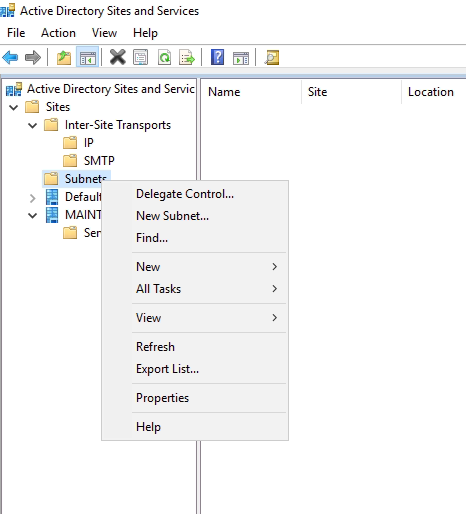

- Active Directory Sites and Services konsolunu açın.

- Sol tarafta Sites üzerine sağ tıklayıp New Site… seçeneğini seçin.

- Açılan pencerede site ismini MAINTENANCE olarak yazın.

- Site için bir bağlantı (Link Name) seçin ve OK butonuna basarak işlemi tamamlayın.

Yeni siteniz artık Active Directory altında görünecektir. Bu site, belirli bir Domain Controller’ı izole etmek veya replikasyon trafiğini optimize etmek için kullanılabilir.

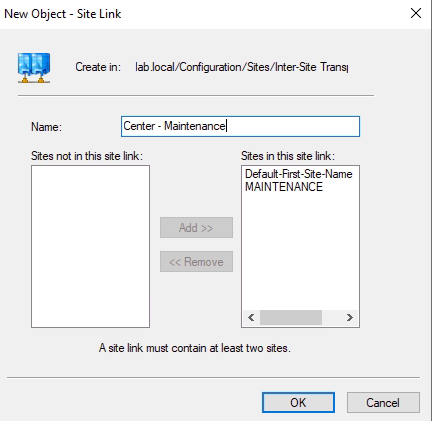

Active Directory’de Yeni Site Link Oluşturma

Active Directory’de siteler arasındaki replikasyonu yönetmek için Site Link oluşturmanız gerekir. Örneğimizde, Center – Maintenance adında bir bağlantı oluşturuyoruz.

- Active Directory Sites and Services konsolunda, sol taraftaki Inter-Site Transports altındaki IP’ye sağ tıklayın ve New Site Link seçeneğini seçin.

- Name alanına bağlantınız için bir isim verin (örneğin, Center – Maintenance).

- Sites in this site link alanında, bağlantıya dahil etmek istediğiniz siteleri seçin (örneğin, Default-First-Site-Name ve MAINTENANCE).

- İşlemi tamamlamak için OK butonuna basın.

Bu adımlarla siteler arasında replikasyon trafiğini düzenleyen bir bağlantı oluşturmuş olursunuz.

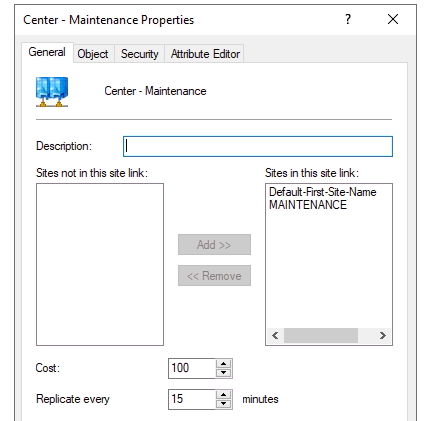

Center – Maintenance adlı bağlantının ayarlarını düzenliyoruz:

- Active Directory Sites and Services konsolunda, oluşturduğunuz Center – Maintenance Site Link’ine çift tıklayın veya sağ tıklayıp Properties seçeneğini seçin.

- Cost (Maliyet) alanını kontrol edin:

- Bu değer, replikasyon sırasında bağlantının önceliğini belirler. Daha düşük maliyetli bağlantılar, replikasyon için öncelikli olarak kullanılır.

- Varsayılan olarak 100 girilmiş, bu değer sisteminize uygun şekilde düzenlenebilir.

- Bu değer, replikasyon sırasında bağlantının önceliğini belirler. Daha düşük maliyetli bağlantılar, replikasyon için öncelikli olarak kullanılır.

- Replicate every (Replikasyon Sıklığı) alanını düzenleyin:

- Varsayılan replikasyon aralığı genellikle 15 dakikadır. Bu, siteler arasında ne sıklıkla replikasyon yapılacağını belirler.

- Daha kısa süreler, daha sık güncelleme sağlar.

- Varsayılan replikasyon aralığı genellikle 15 dakikadır. Bu, siteler arasında ne sıklıkla replikasyon yapılacağını belirler.

- Ayarlarınızı gözden geçirdikten sonra OK butonuna basarak işlemi tamamlayın.

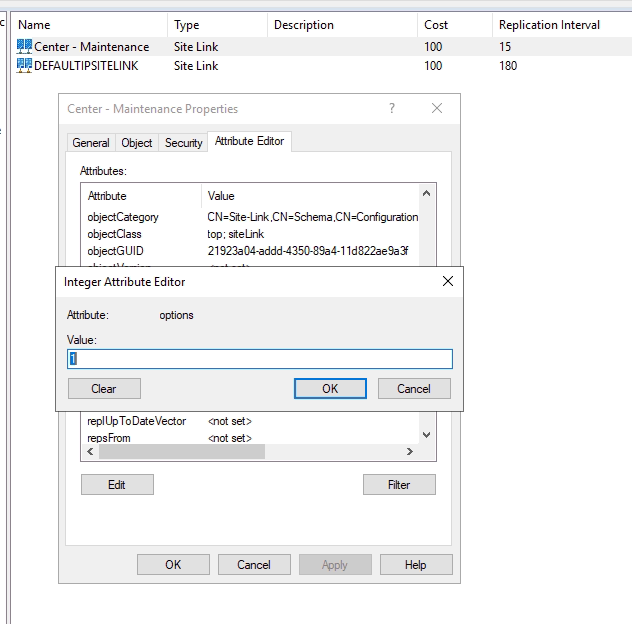

Active Directory Site Link İçin Değişiklik Bildirimi (Change Notification) Ayarı

Active Directory’de Site Link’ler için Change Notification (Değişiklik Bildirimi) özelliği, replikasyon işlemlerini optimize etmek ve değişikliklerin daha hızlı yayılmasını sağlamak için kullanılır.

Adımlar:

- Attribute Editor Sekmesine Geçin:

- Center – Maintenance Properties penceresinde, üst menüden Attribute Editor sekmesine tıklayın.

- Center – Maintenance Properties penceresinde, üst menüden Attribute Editor sekmesine tıklayın.

- Options Değerini Düzenleyin:

- Attribute Editor sekmesinde, options adlı özelliği bulun.

- Edit butonuna tıklayarak düzenleme penceresini açın.

- Değer Atayın:

- Value alanına 1 yazın. Bu değer, Change Notification özelliğini etkinleştirir.

- OK butonuna basarak değişiklikleri kaydedin.

- Ayarları Uygulayın:

- Düzenlemeyi tamamladıktan sonra Apply ve ardından OK butonlarına tıklayarak pencereyi kapatın.

Change Notification Nedir?

Bu özellik, Active Directory’nin replikasyon işlemlerini optimize etmek için kullanılır. Varsayılan olarak, Site Link’lerde replikasyon yalnızca belirli aralıklarla yapılır. Change Notification etkinleştirildiğinde, değişiklikler daha hızlı bir şekilde diğer Domain Controller’lara iletilir.

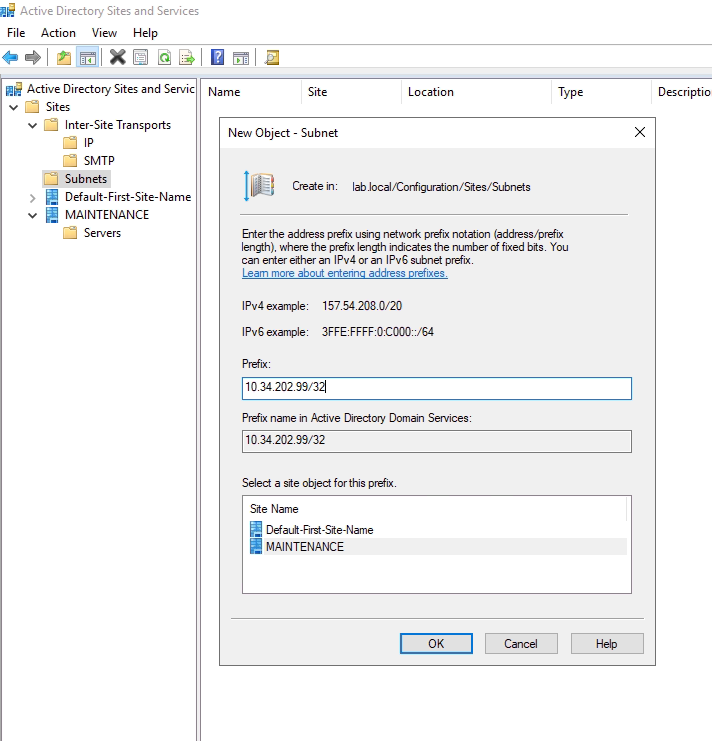

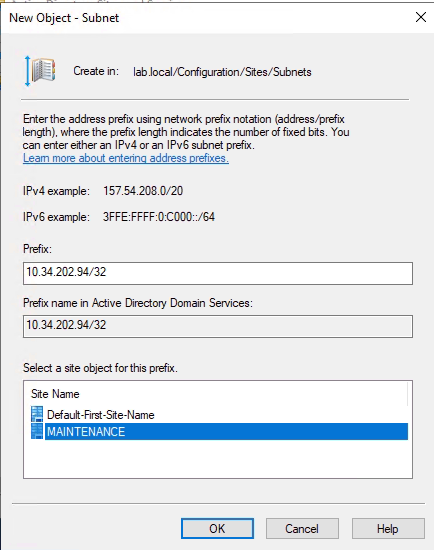

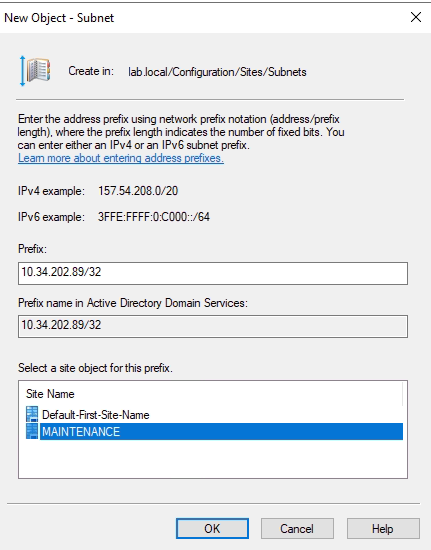

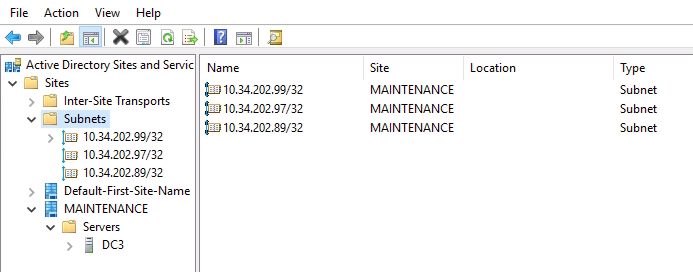

Bu adımda, yeni Domain Controller’ın yalnızca belirli bir IP aralığındaki cihazlar tarafından kullanılabilmesi için bir alt ağ (subnet) oluşturulacak ve bu alt ağ, MAINTENANCE sitesine atanacaktır. Bu işlem, istemcilerin yanlışlıkla bu DC’ye bağlanmasını engeller ve kontrollü bir erişim sağlar.

Yeni kurulacak ve izole edilecek DC’nin ip adresi yazılır.

DC için DNS Kaydı Kısıtlama GPO’su Oluşturma

Bu adımda, yeni Domain Controller’ın istemciler tarafından yanlışlıkla keşfedilmesini önlemek için DC Locator DNS kayıtlarının kısıtlanması amaçlanır. Bu, yeni bir Grup İlkesi Nesnesi (Group Policy Object – GPO) oluşturularak ve DNS kayıtlarının sınırlanmasıyla gerçekleştirilir.

Yeni DC’nin MAINTENANCE gibi bir test veya bakım sitesinde izole tutulması ve istemcilerin yanlışlıkla bu DC’ye bağlanmasının önlenmesi.

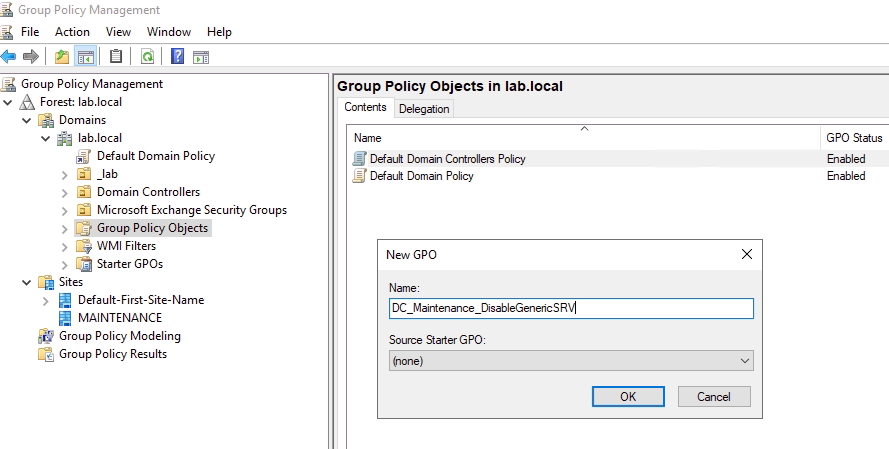

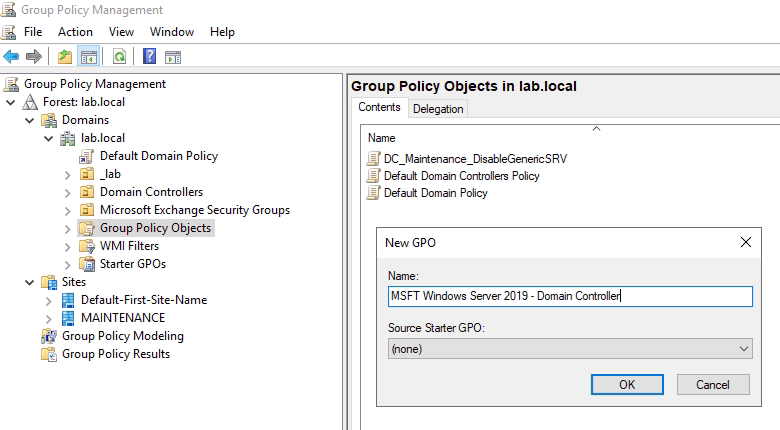

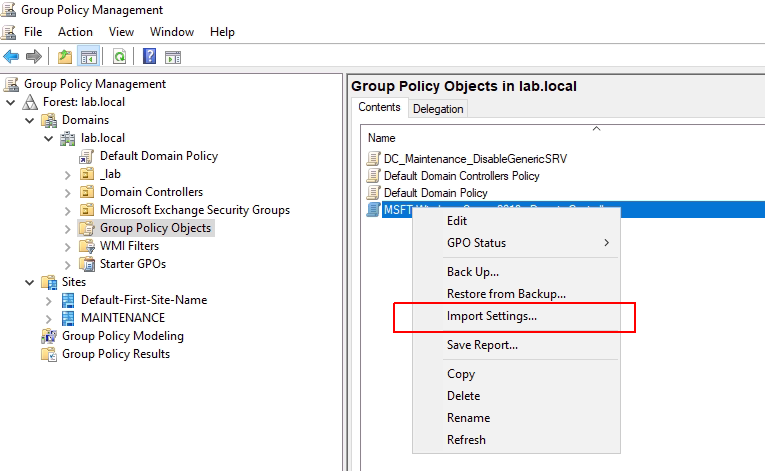

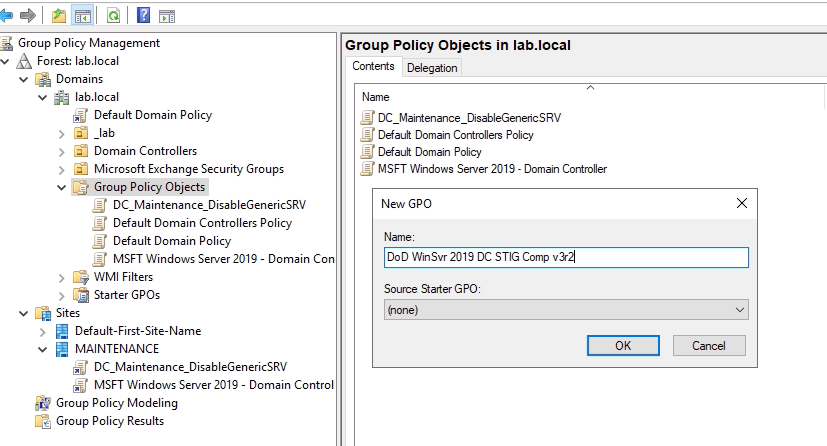

1. Yeni Bir GPO Oluşturun

- Group Policy Management Console (GPMC)’yi açın.

- Sol panelde Group Policy Objects düğümüne sağ tıklayın ve New seçeneğini seçin.

- GPO’ya bir isim verin, örneğin: DC_Maintenance_DisableGenericSRV.

- OK butonuna basarak GPO’yu oluşturun.

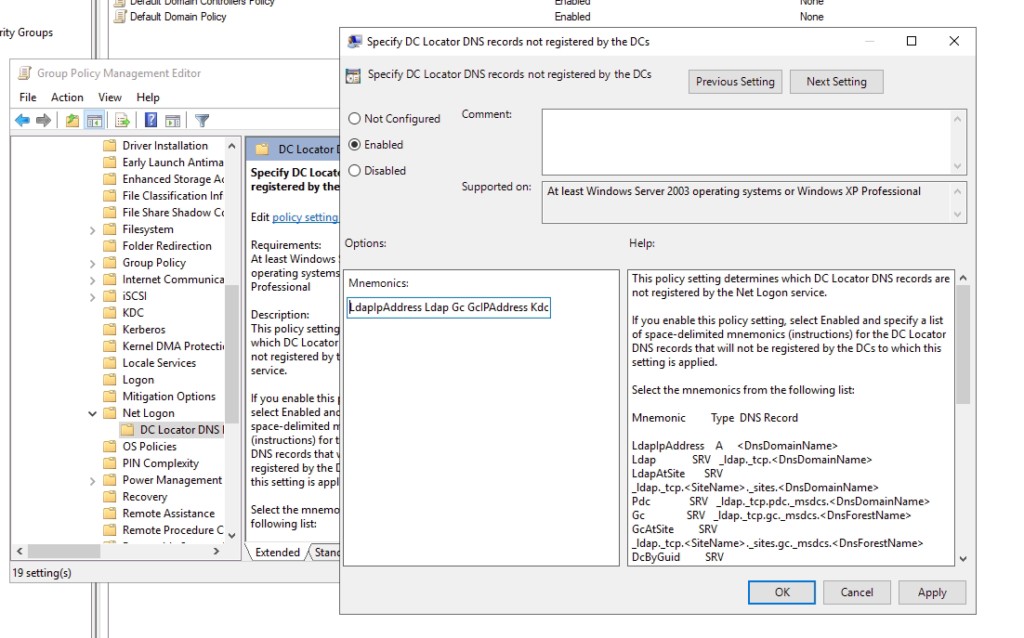

2. GPO’yu Düzenleyin

- Oluşturduğunuz GPO’ya sağ tıklayın ve Edit seçeneğini seçin.

- Grup İlkesi Düzenleyicisi’nde şu yolu izleyin:

Computer Configuration > Administrative Templates > System > Net Logon > DC Locator DNS RecordsSpecify DC Locator DNS records not registered by the DCs ayarını çift tıklayın.

LdapIpAddress Ldap Gc GcIPAddress Kdc Dc DcByGuid Rfc1510Kdc Rfc1510Kpwd Rfc1510UdpKdc Rfc1510UdpKpwd GenericGcBu değerler, DC’nin istemciler tarafından keşfedilmesini sağlayan temel DNS kayıtlarını devre dışı bırakır.

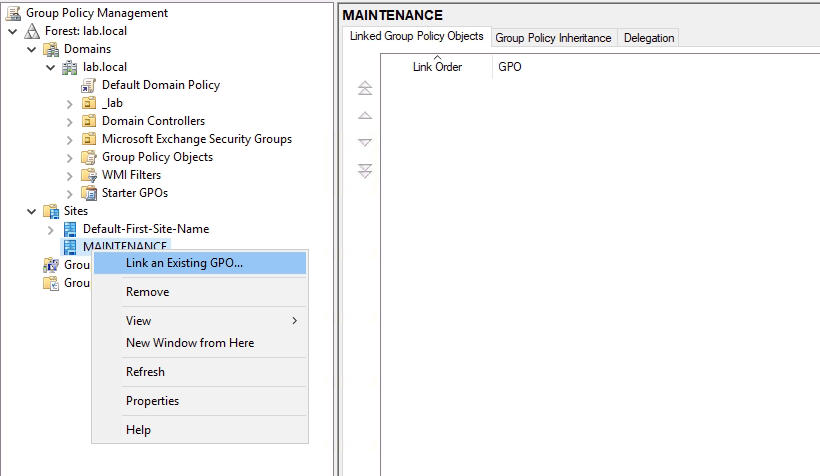

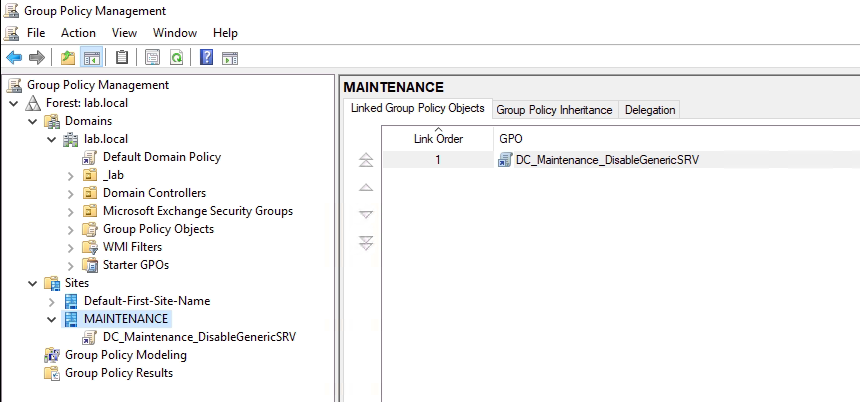

GPO’yu MAINTENANCE Sitesine Bağlayın

- Group Policy Management Console’da sol panelden Sites > MAINTENANCE’e sağ tıklayın.

- Link an Existing GPO seçeneğini seçin.

- Oluşturduğunuz DC_Maintenance_DisableGenericSRV GPO’sunu seçerek bağlantıyı tamamlayın.

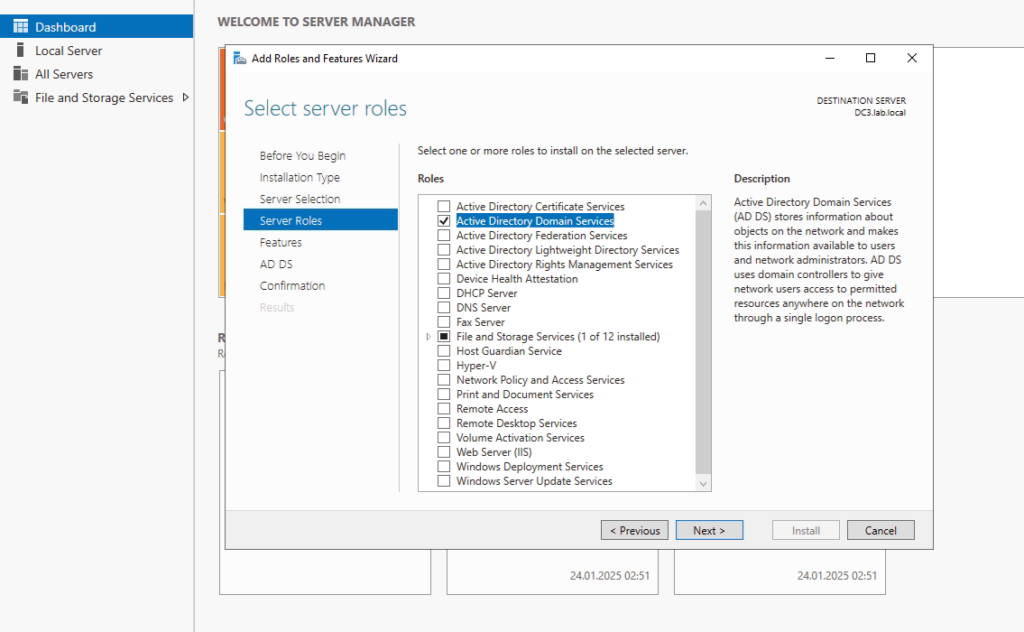

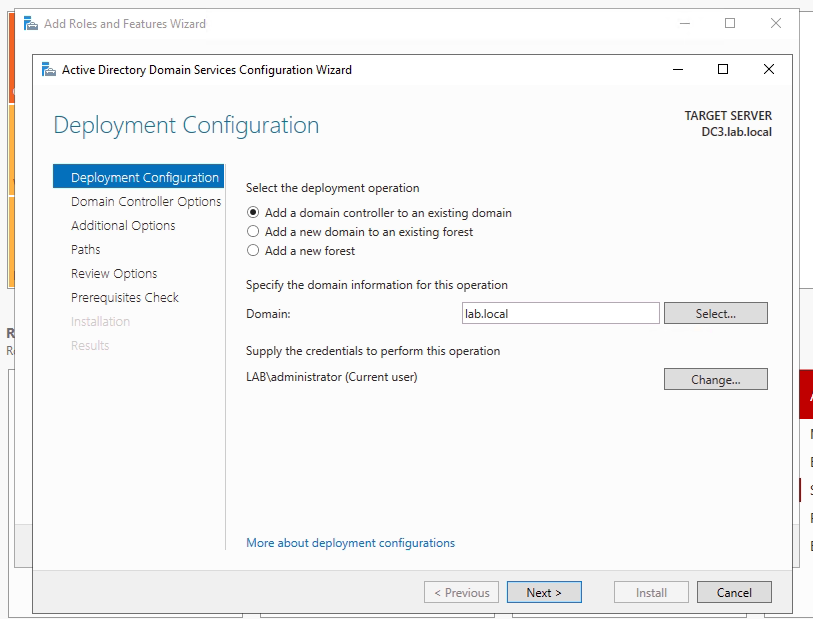

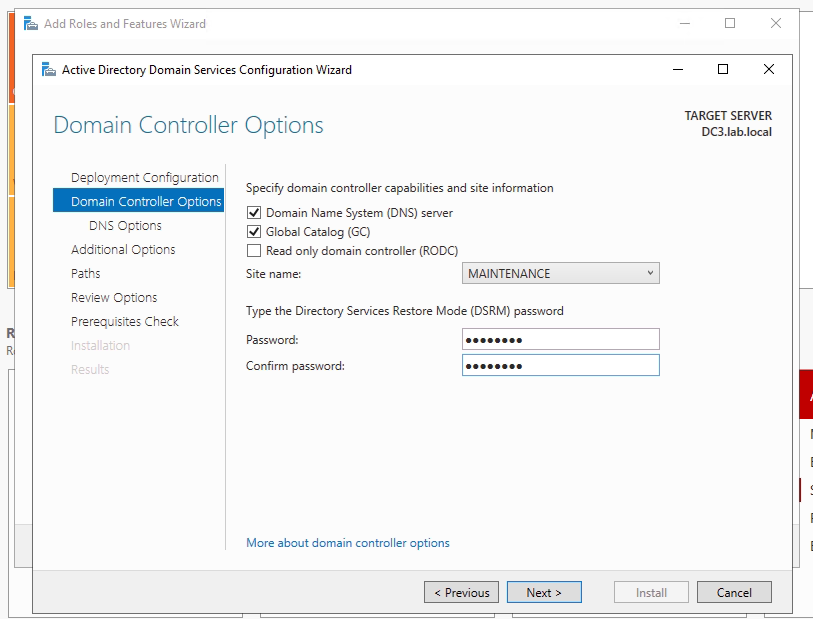

Bu adımla beraber izole için kullanacağımız DC’i kuralabiliriz. Aşağıdaki adımları takip ediyoruz.

Site name için “Maintenance”‘i seçiyoruz.

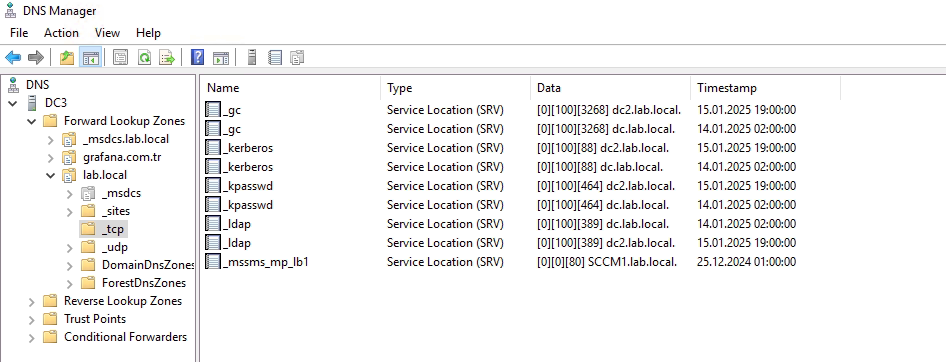

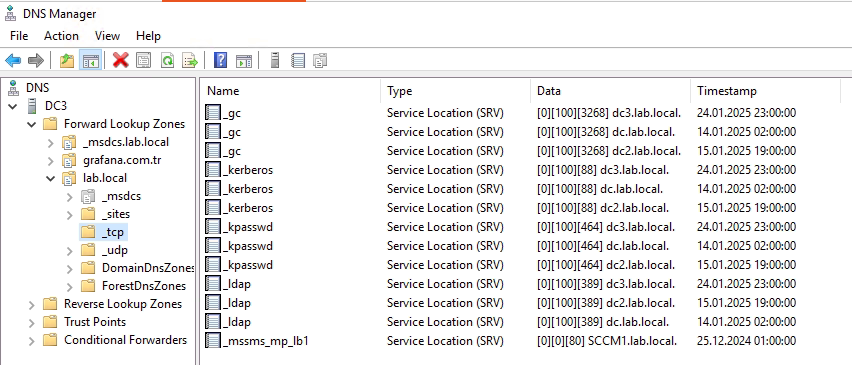

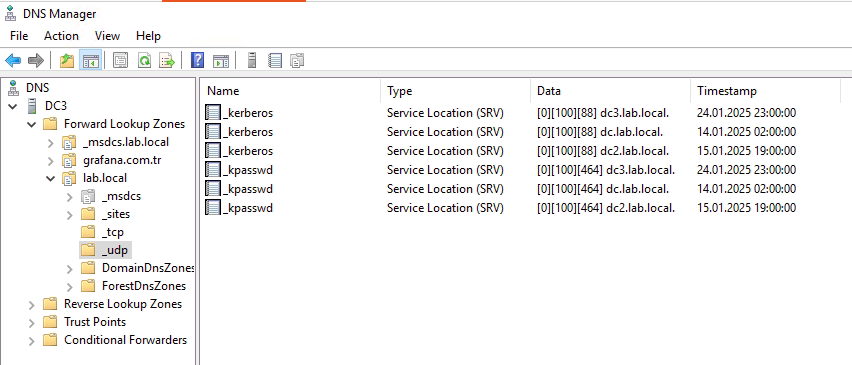

Aşağıda görüldüğü SRV kayıtları oluşmadı ve izo ortam ve ayarlarımız hazır hale geldi.

Sırada bu DC’e bağlanacak sunucu ve clientlar için ip ayarlarını tanımlıyoruz ve site olarak Maintenance’i seçiyoruz.

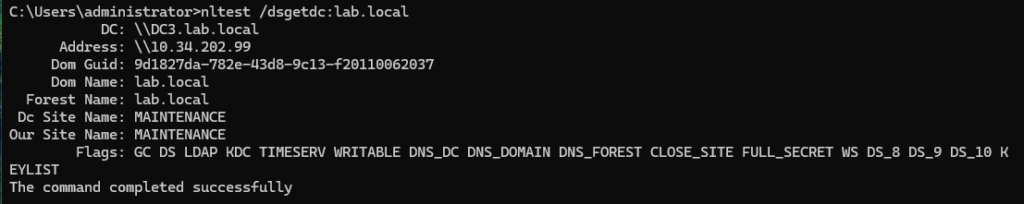

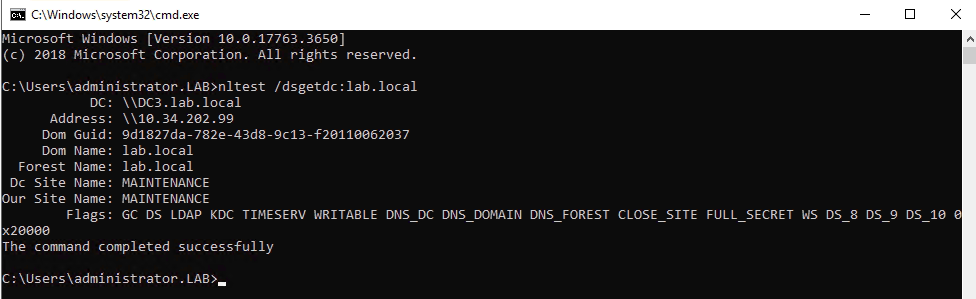

Test ettiğimizde DC3 ile iletişimde olduğu görülüyor.

Evet artık her şey hazır ve artık security baseline’ları indirebiliriz.

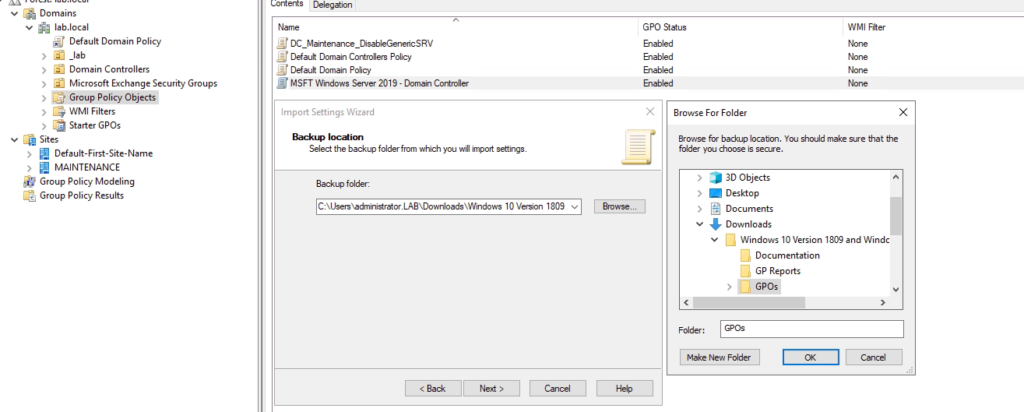

Microsoft Security Compliance Toolkit’i İndirme

- Microsoft’un Resmi Sitesine Gidin:

- Microsoft Security Compliance Toolkit 1.0 İndirme Sayfası adresine gidin.

- Microsoft Security Compliance Toolkit 1.0 İndirme Sayfası adresine gidin.

- Dil Seçimi ve İndirme:

- İlgili sayfada dilinizi seçin (örneğin: English) ve Download butonuna tıklayın.

- İlgili sayfada dilinizi seçin (örneğin: English) ve Download butonuna tıklayın.

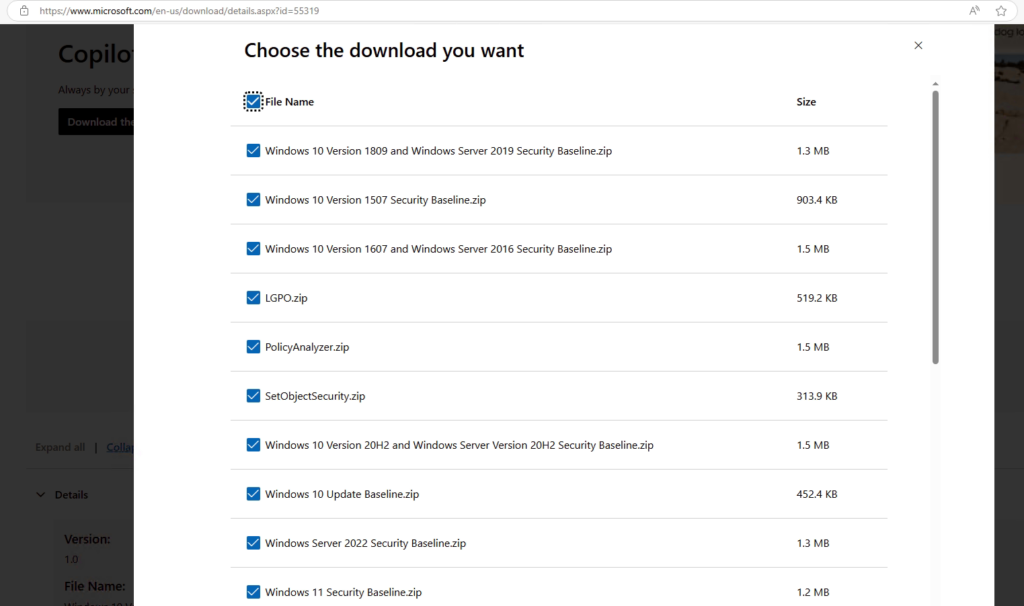

- Dosya Seçimi:

- Aşağıdaki güvenlik baseline dosyalarını seçebilirsiniz:

- Windows Server 2022 Security Baseline

- Windows 10 ve Windows Server 2019 Security Baseline

- Windows 11 Security Baseline

- PolicyAnalyzer.zip gibi analiz araçları.

- Aşağıdaki güvenlik baseline dosyalarını seçebilirsiniz:

- İndirme İşlemini Tamamlayın:

- Seçilen dosyaları bilgisayarınıza indirerek arşivden çıkarın.

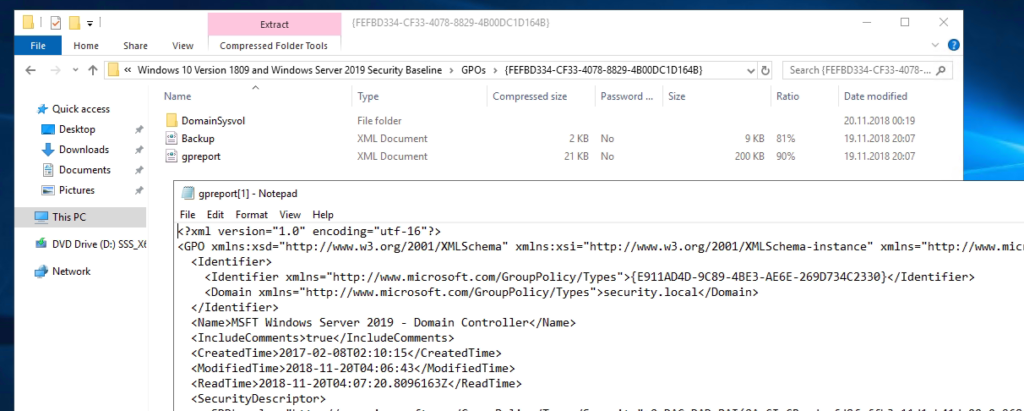

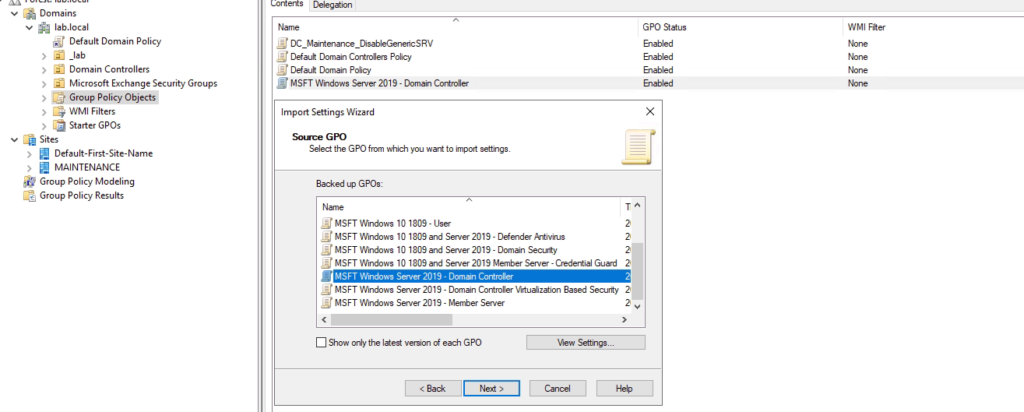

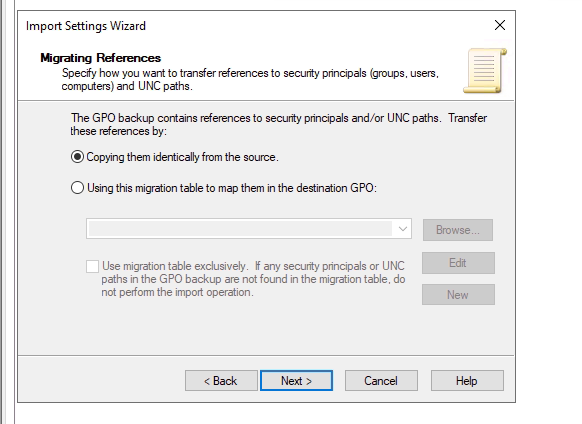

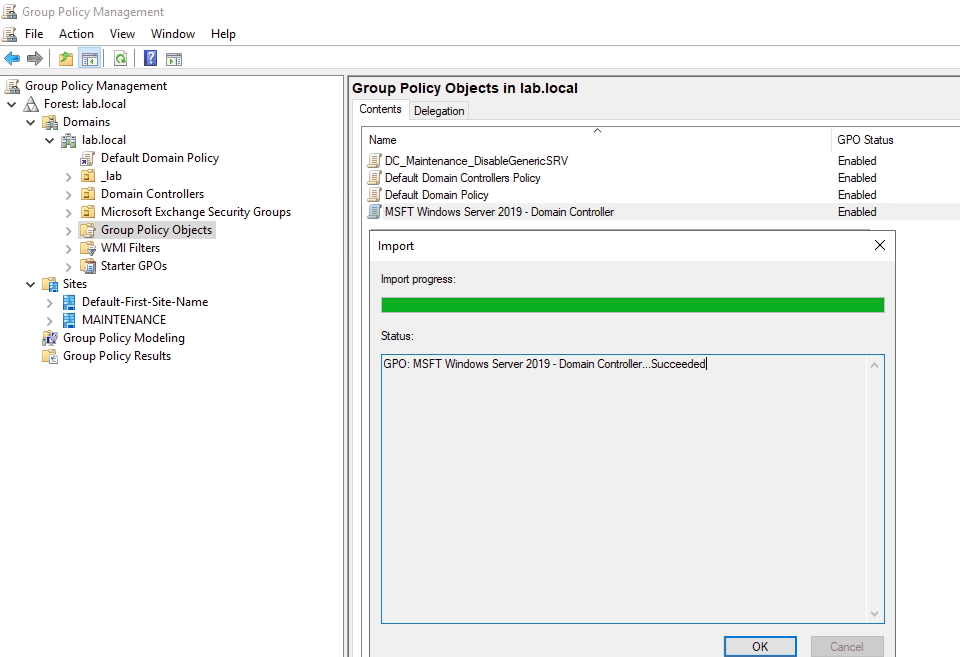

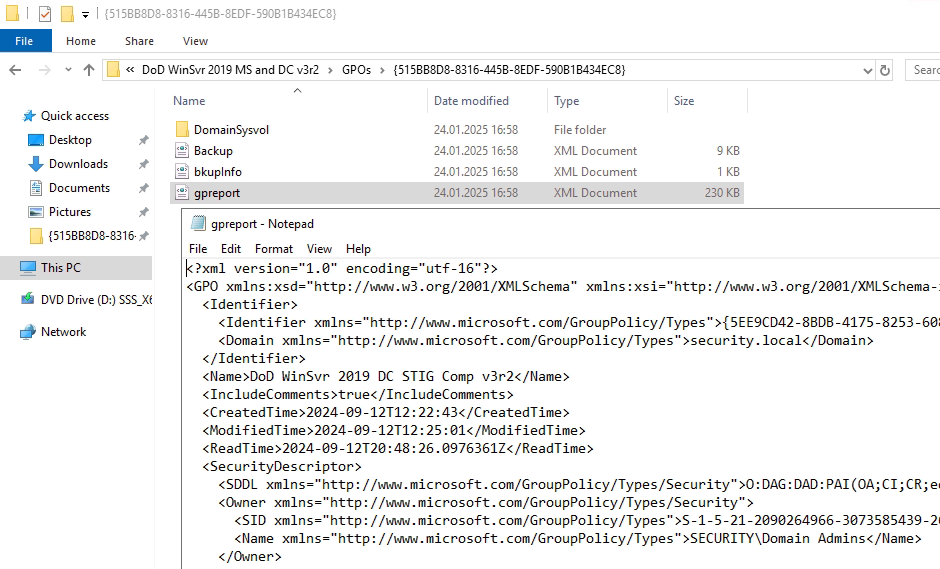

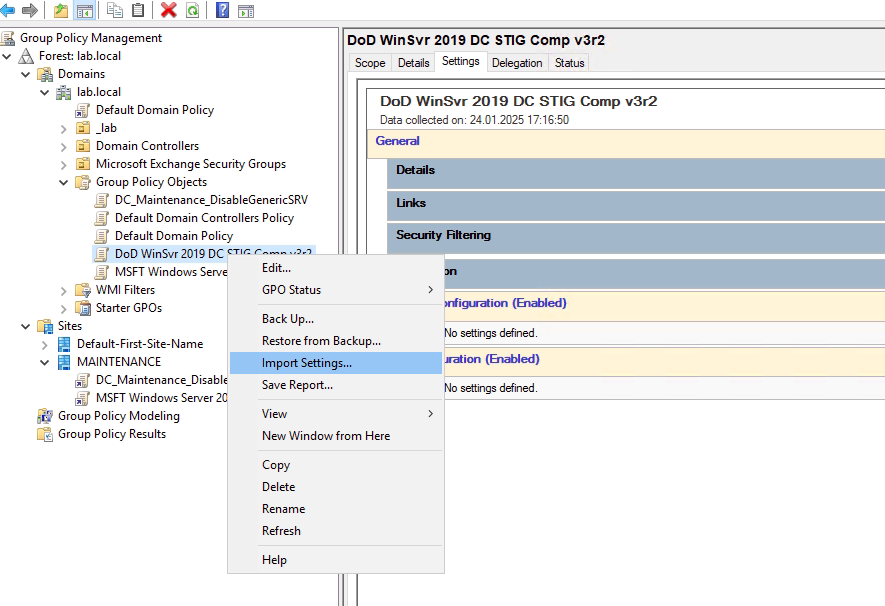

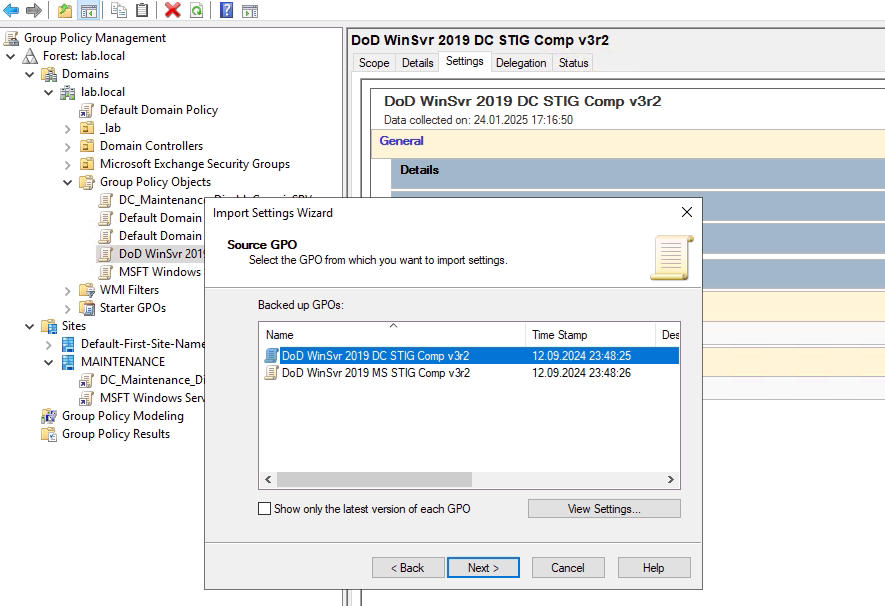

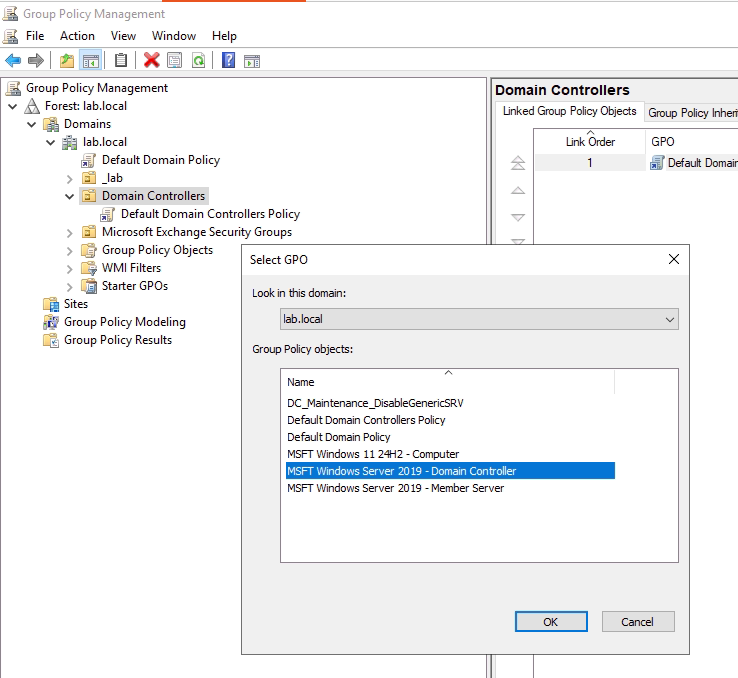

Benim ilk ihtiyacım olan GPO “MSFT Windows Server 2019 – Domain Controller”. Yeni bir GPO oluşturuyor ve arşivden çıkardığım ayarları bu GPO’a import ediyorum.

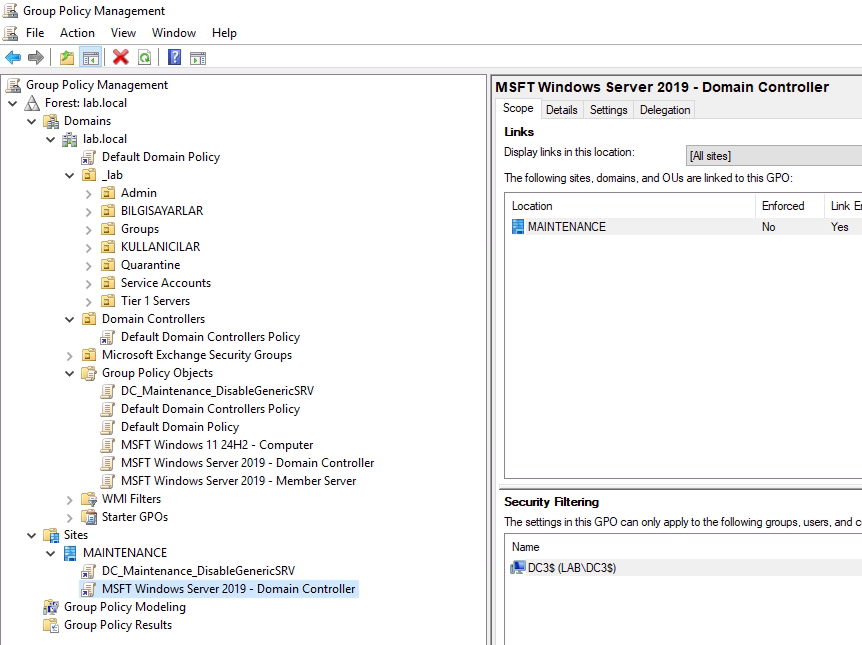

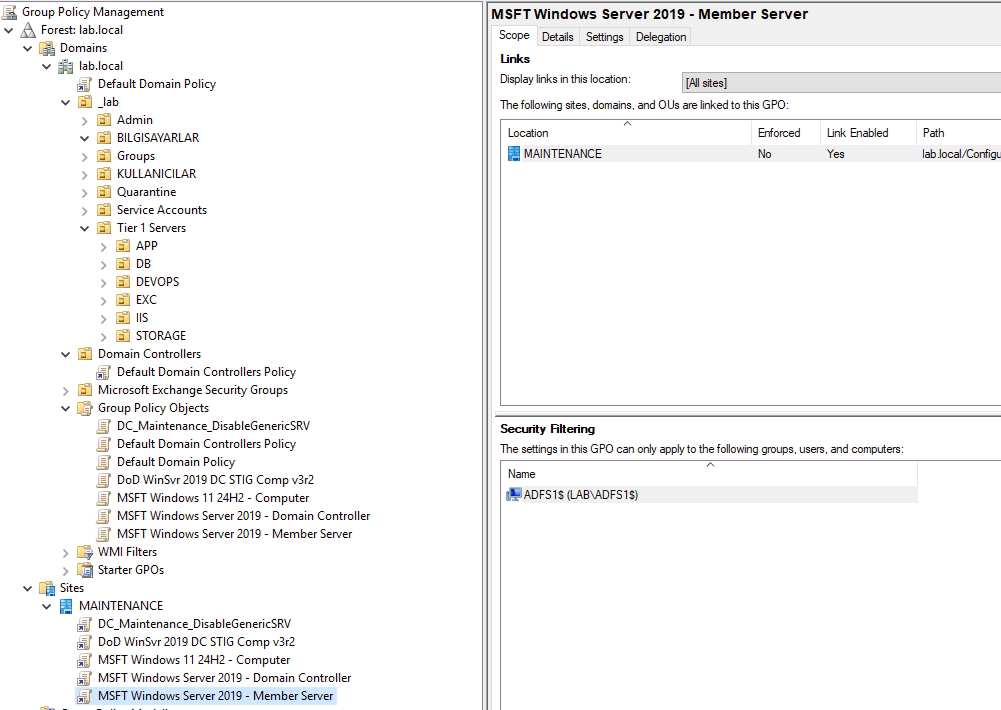

GPO’nun yalnızca belirli nesneler veya kullanıcılar üzerinde etkili olmasını sağlamak için Security Filtering kullanılır.Örnekte, yalnızca DC3S (LAB\DC3S) adlı Domain Controller üzerinde GPO uygulanacak şekilde filtreleme yapılmıştır.

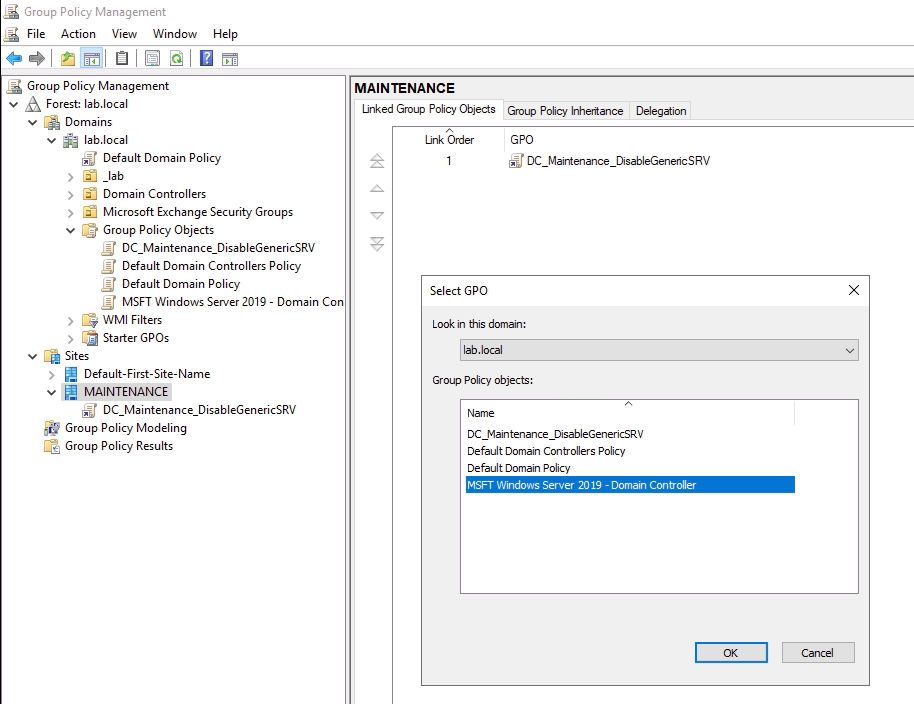

- GPO’ya sağ tıklayıp Edit seçeneğini seçerek güvenlik ayarlarını düzenleyebilirsiniz. Şimdi bu GPO’u “MAINTENANCE” altına bağlıyoruz.

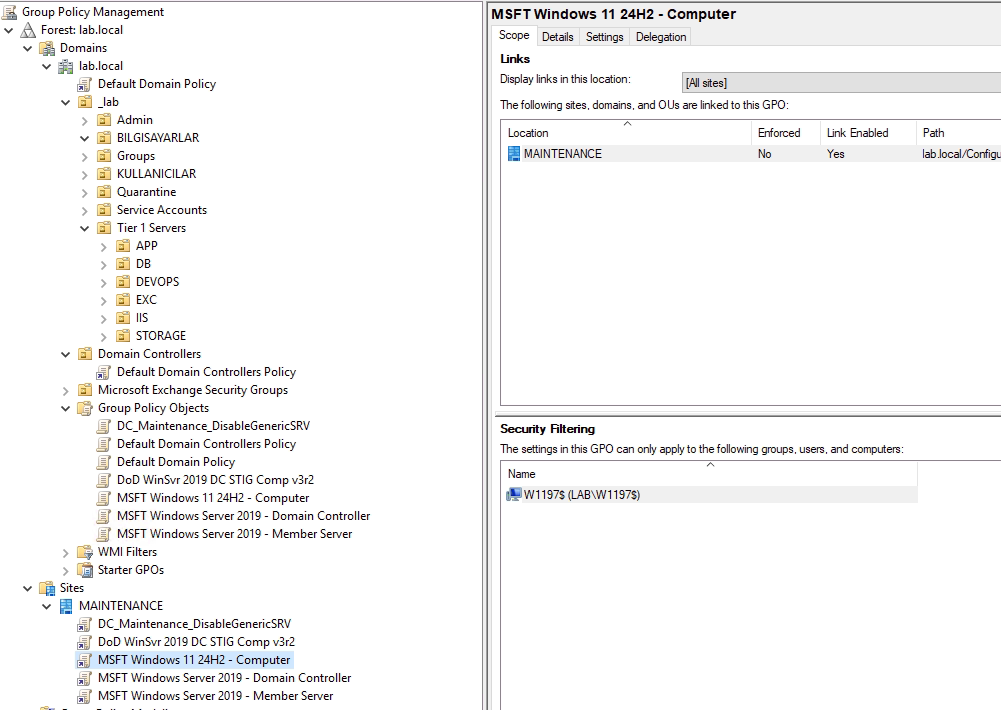

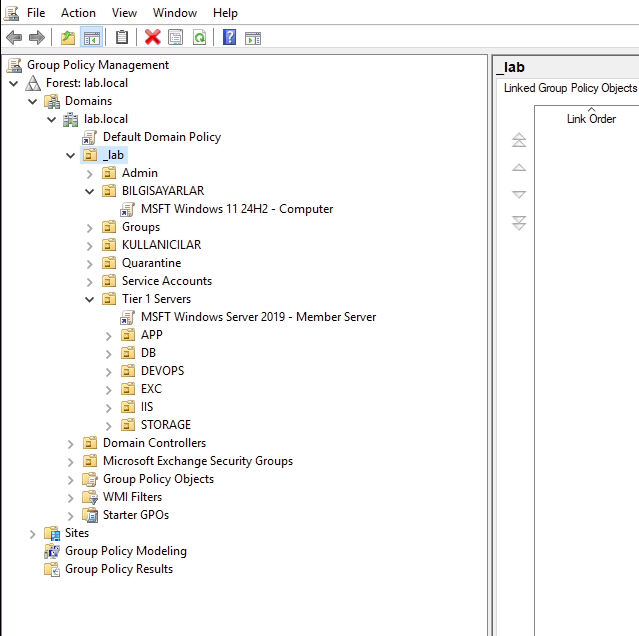

Diğer ortamlarım içinde benzer ayarları yapıyorum.

B-O-N-U-S

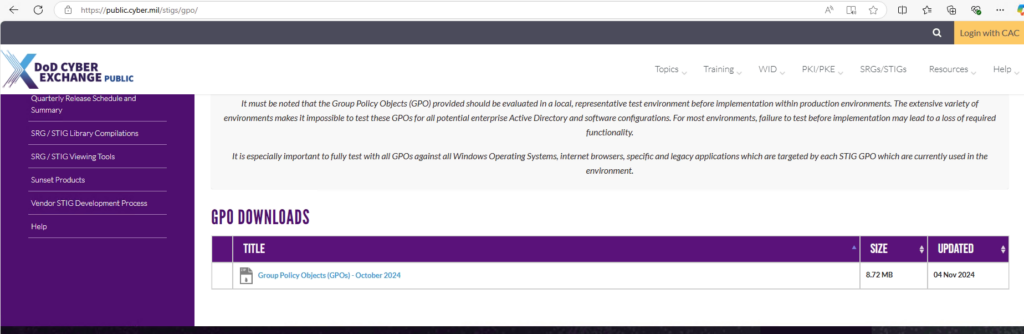

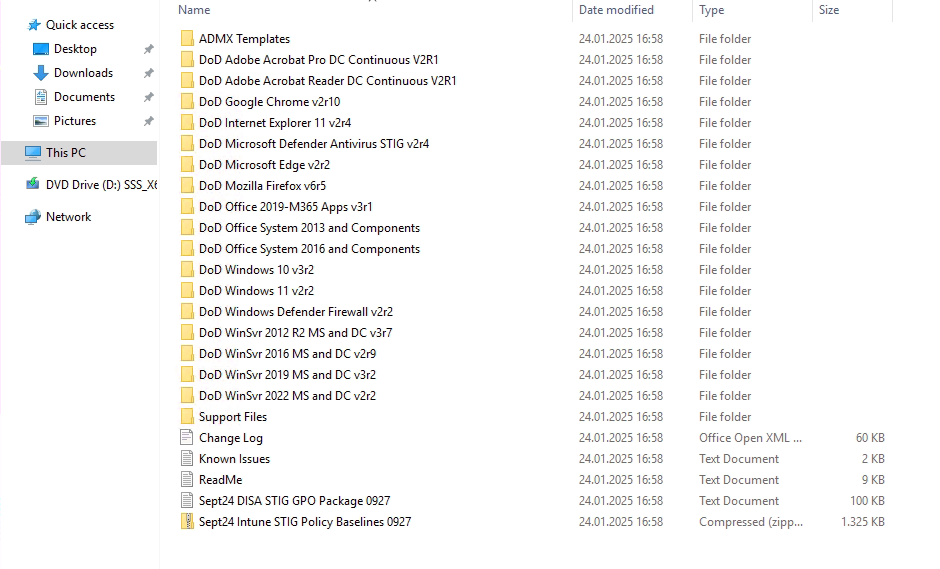

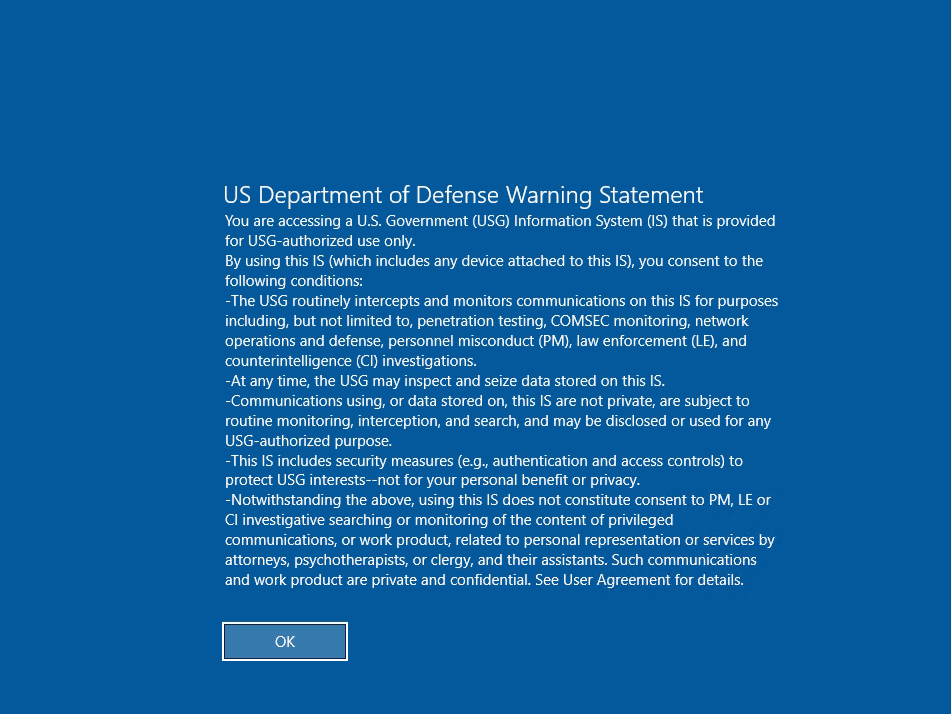

DoD Cyber Exchange Public: GPO İndirme ve Kullanım Rehberi

DoD Cyber Exchange Public platformu, özellikle ABD Savunma Bakanlığı’na bağlı kuruluşlar ve güvenlik odaklı organizasyonlar için hazırlanan Security Technical Implementation Guides (STIGs) ve Group Policy Objects (GPOs) gibi araçların erişimini sağlar. Görselde, GPO’ların nasıl indirileceği ve kullanılacağına dair bir örnek bulunmaktadır.

Adımlar: GPO İndirme

- Web Sitesine Giriş:

- Tarayıcınızdan şu adresi ziyaret edin: https://public.cyber.mil/stigs/gpo/

- GPO Dosyalarını Seçin:

- Sayfada listelenen Group Policy Objects (GPOs) bölümüne gidin.

- İlgili GPO dosyasını bulun. Örneğin, Group Policy Objects (GPOs) – October 2024 sürümünü seçebilirsiniz.

- İndirme İşlemi:

- GPO’nun üzerine tıklayın ve indirme işlemini başlatın. Dosya boyutu genellikle megabaytlar seviyesindedir (örnekte: 8.72 MB).

Yukardaki benzer adımları kullanarak buradaki GPO ayarlarınıda sisteminizde test edebilir ve kullanıma alabilirsiniz.

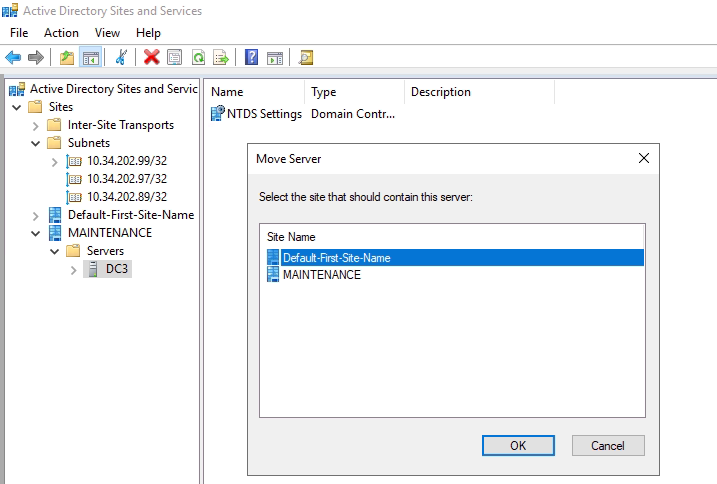

Evet artık tüm testler bitti ve GPO’u Prod ortama dağıtmaya karar verdiniz. İlk olarak DC3’u Prod bir site’a move ediyoruz.

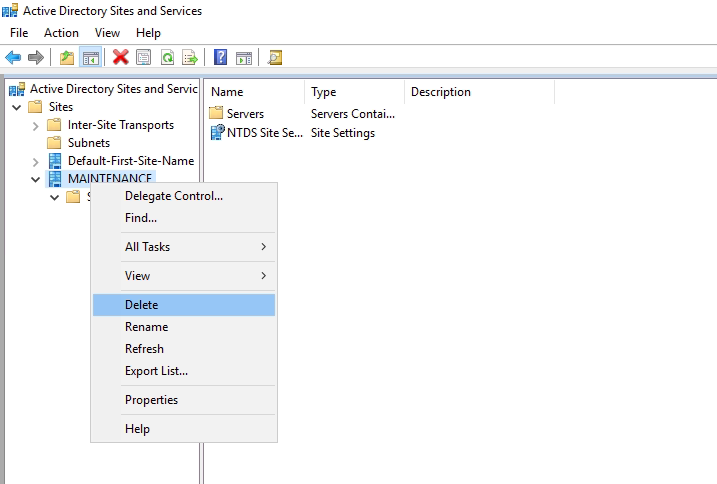

“MAINTENANCE” site kaldırıyoruz.

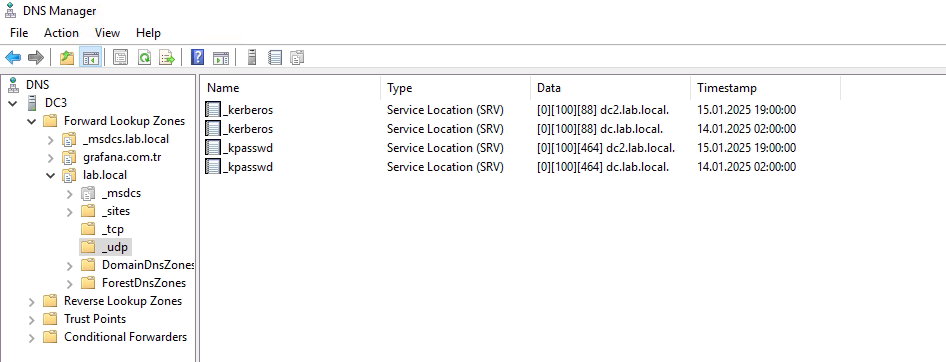

SRV kayıtlarının geldiğini doğruluyoruz.

Test ettiğimiz GPO’u tüm DC’lere uyguluyoruz.

Clientlar ve server’larin için test ettiğimiz GPO’larında prod ortamlara linkliyoruz.

Bu adımlardan sonra “Microsoft Security Baseline” çalışmamız sona eriyor. Seriye devam edeceğiz, güvenli active directory için daha gidecek çok yolumuz var. Görüşmek dileğiyle.

Eline sağlık.