Active Directory Tiering Model Tasarımı Bölüm-3

Merhaba, “Active Directory Tiering Model Tasarımı” makale serimize devam ediyoruz. İlk iki makalede öncelikle temel tasarımı yapmış, grup ve kullanıcılarımız oluşturmuştuk ve sonrasında ilk grup policylerimizi yazarak serverlar üzerinde yetkilendirmiştir.

Makalemin bir önceki bölümü için aşağıdaki linki inceleyebilirsiniz;

Active Directory Tiering Model Tasarımı Bölüm-2 – ÇözümPark (cozumpark.com)

Bu makalede ise Active Directory Tiering Model tasarımının temelini oluşturan kullanıcı erişimlerinin izalosyonu için yeni policyler oluşturarak tasarlayacağız.

Daha önceki makalelerde üç adet Sunucu/Bilgisayar OU’muz vardı. Bunlar:

- DOMAIN CONTROLLERS

- BILGISAYARLAR

- Tier 1 Servers

Yapmak istediğimiz ise her bir yetkili hesabın kendi yetkisi dışına çıkmasını engellemek. Kısaca şöyle;

1 – Aşağıdaki grupların

- Enterprise Admins,

- Domain Admins,

- Schema Admins,

- Tier2admins,

- Tier2Operators

ERİŞİMİ YASAK

Tier 1 Servers OU

2 – Aşağıdaki grupların

- Enterprise Admins

- Domain Admins

- Schema Admins

- Administrators

- Account Operators

- Backup Operators

- Print Operators

- Server Operators

- Domain Controllers

- Read-Only Domain Controllers

- Group Policy Creator Owners

- Cryptographic Operators

- Tier 1 Admins

ERİŞİMİ YASAK

BILGISAYAR OU

3 –

Domain Controller’lara zaten sadece Domain Admins seviyesindeki kullanıcılar erişiyor.

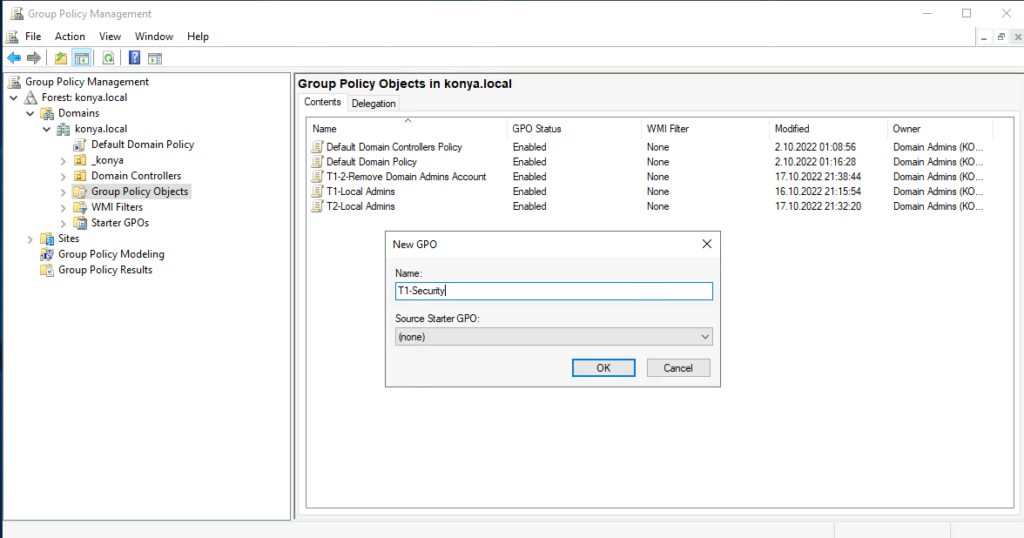

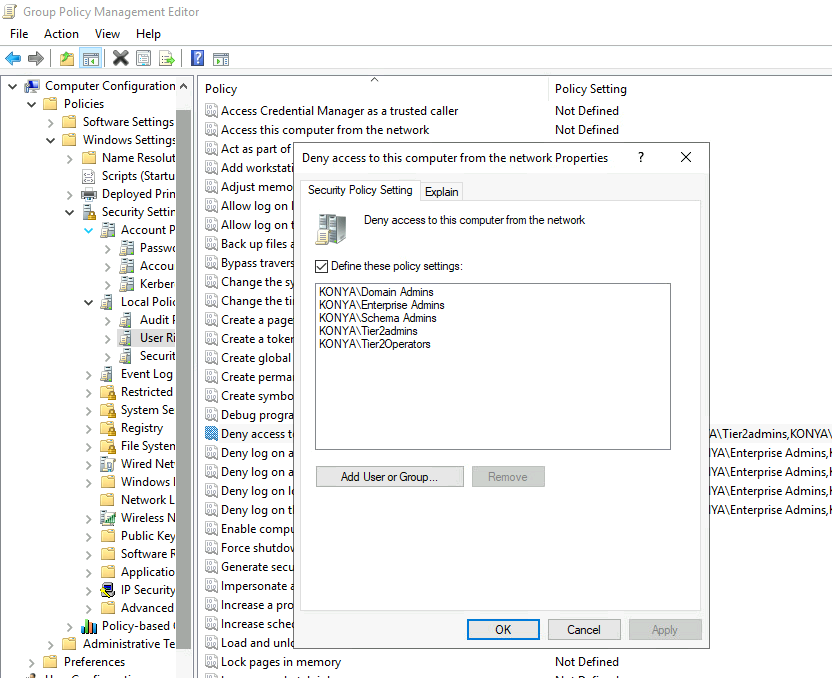

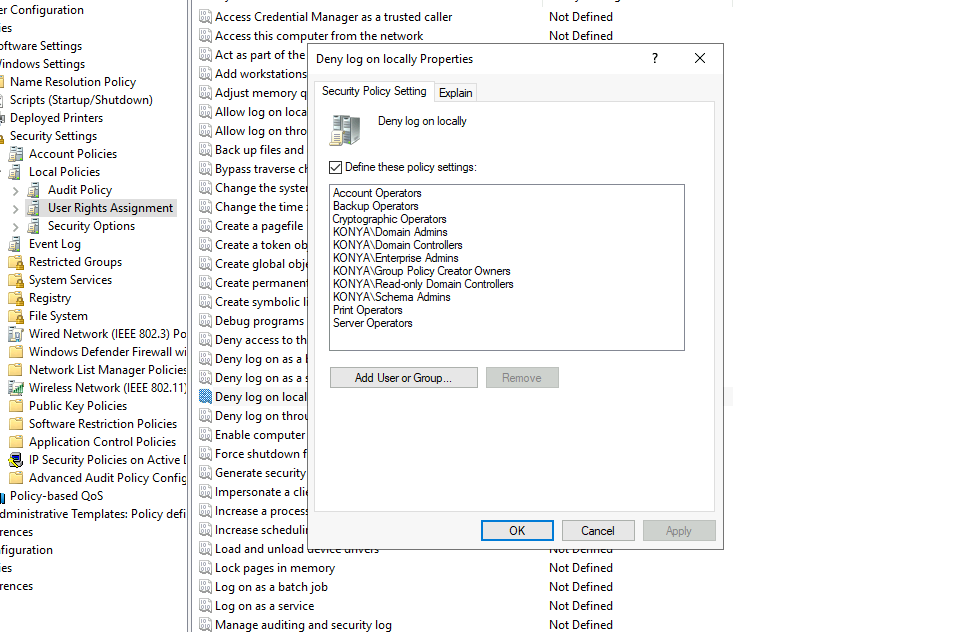

İlk olarak “T1-Security” adında yeni bir gruop policy oluşturuyorum. Sonradında editliyor ve “Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\User Rights Assignment” bölümüne geliyorum.

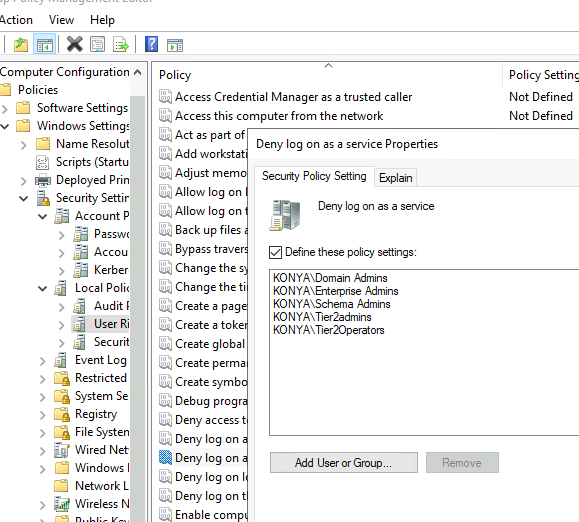

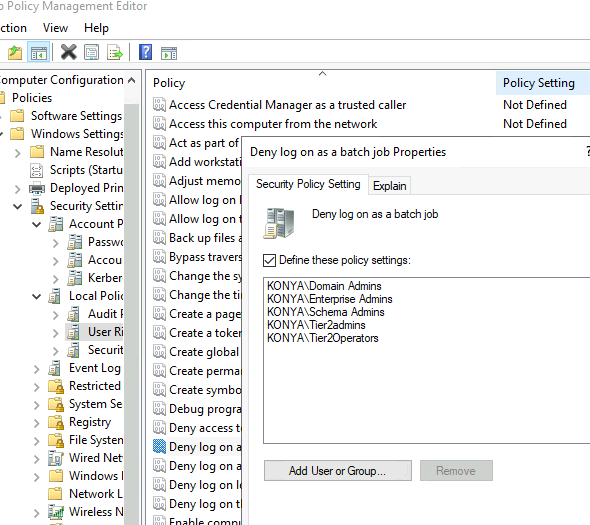

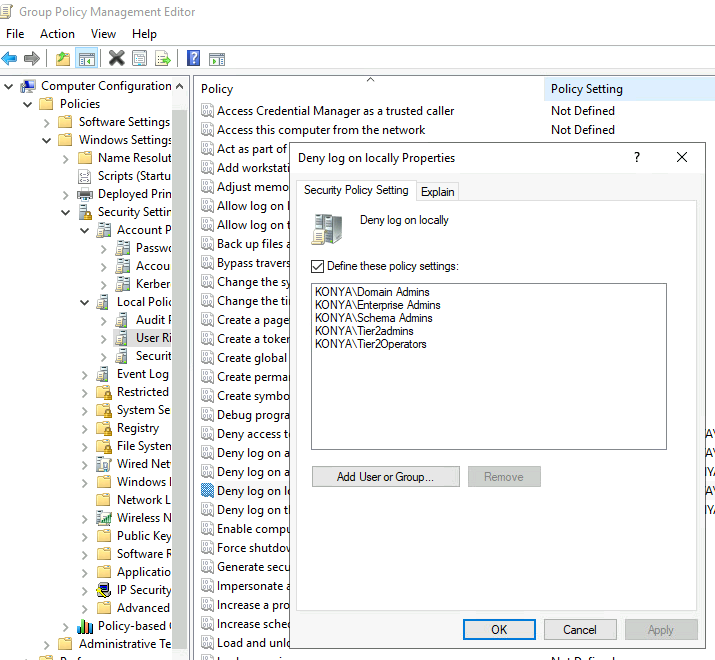

Bu bölümde sırayla,aşağıdaki policylere, “Enterprise Admins,Domain Admins,Schema Admins,Tier2admins,Tier2Operators” gruplarını ekliyorum.

- Deny log on as a service

- Deny log on as a batch job

- Deny log on locally

- Deny access to this computer from the network

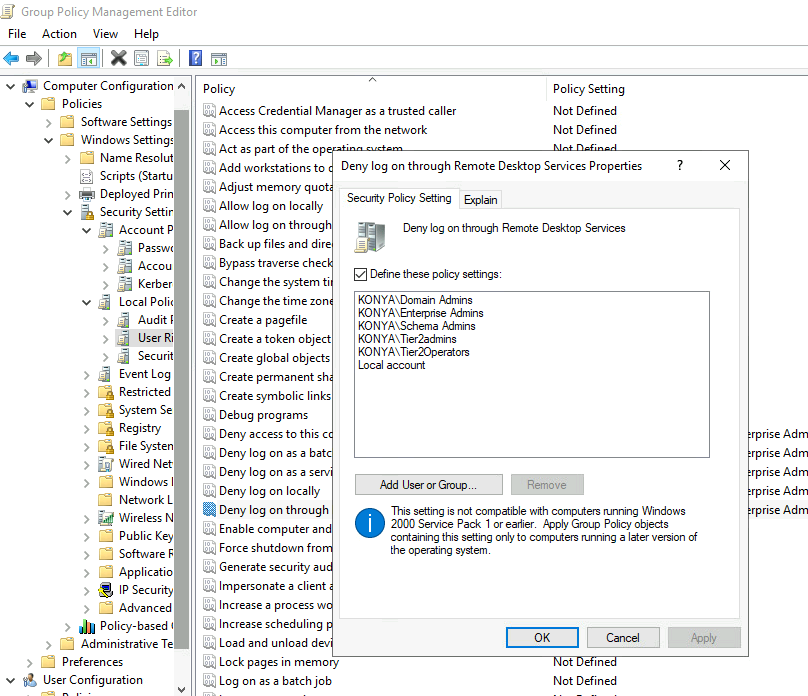

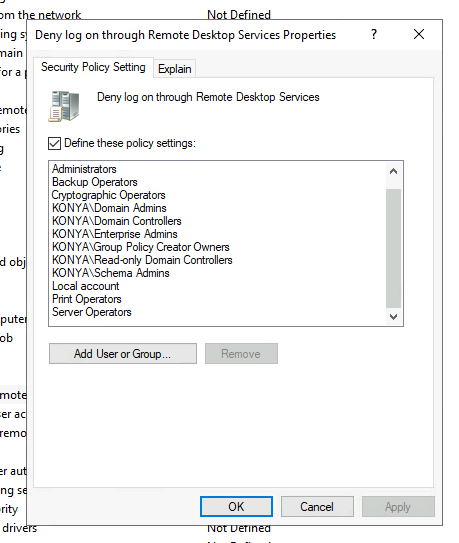

Sadece “Deny log on through Remote Desktop Services” policy’e ekstradan “Local Account“‘ dahil ediyorum böylece Local hesaplarda RDP yapamaz hale geliyor. Yukarıda anlatılan işlemlerin görselleri aşağıdadır.

Buraya dikkat, burada diğerlerinden fazla olarak “Local account” grubu var.

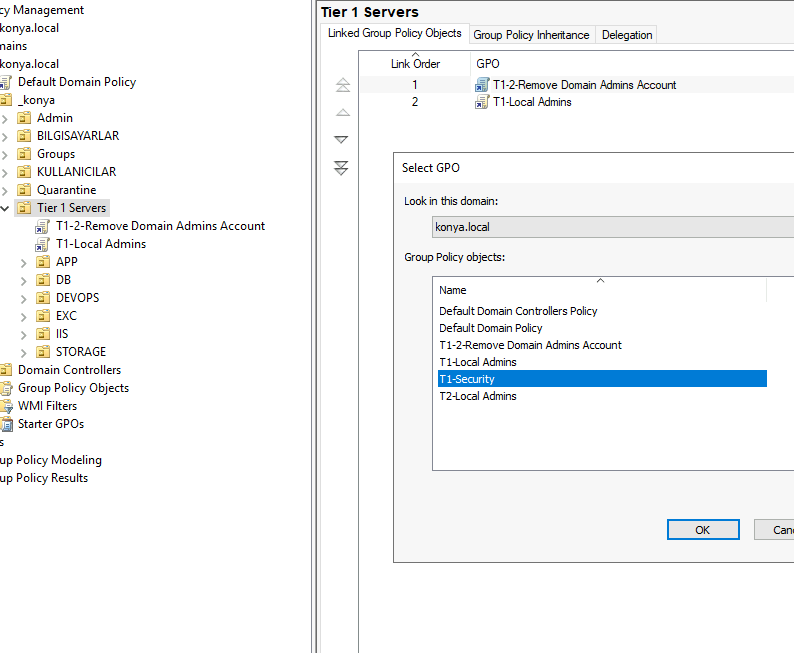

Bu işlemlerden sonra oluşturduğum policy’i “Tier 1 Servers” OU’na linkliyorum.

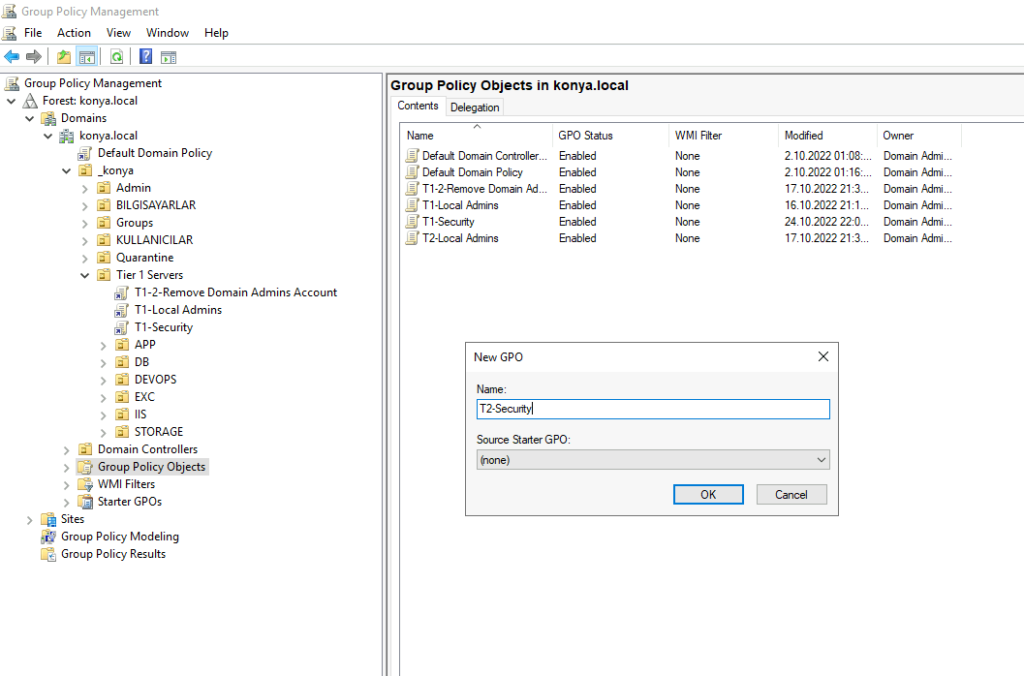

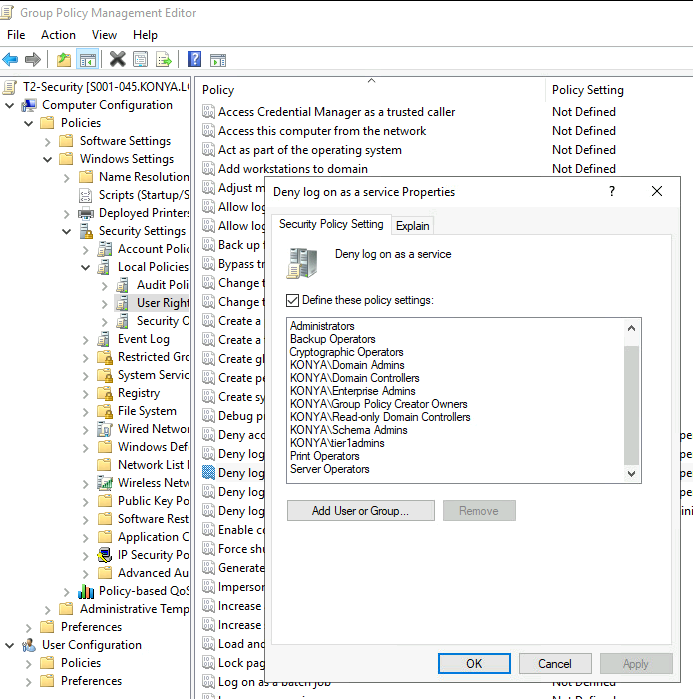

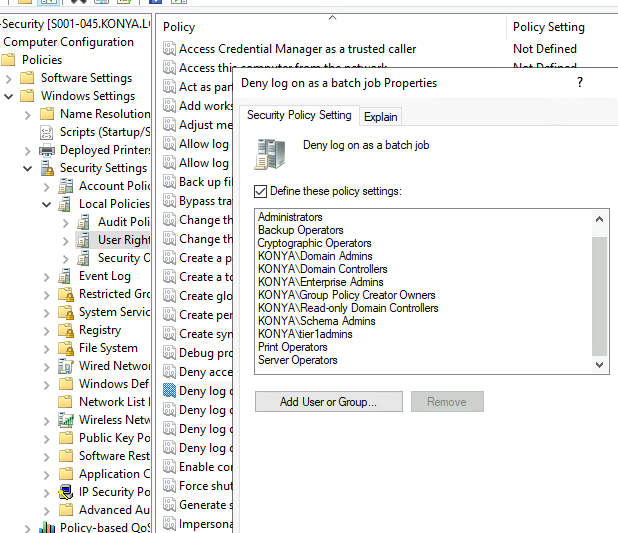

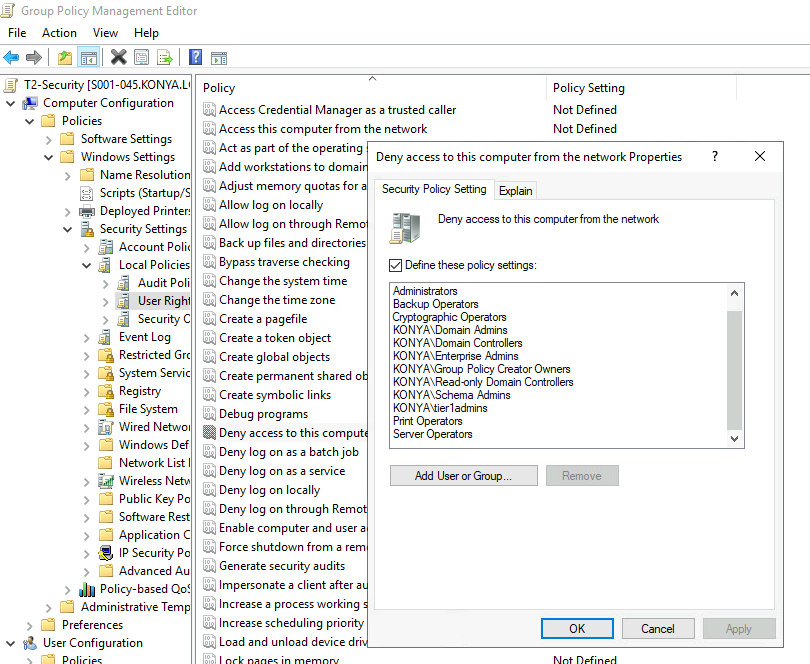

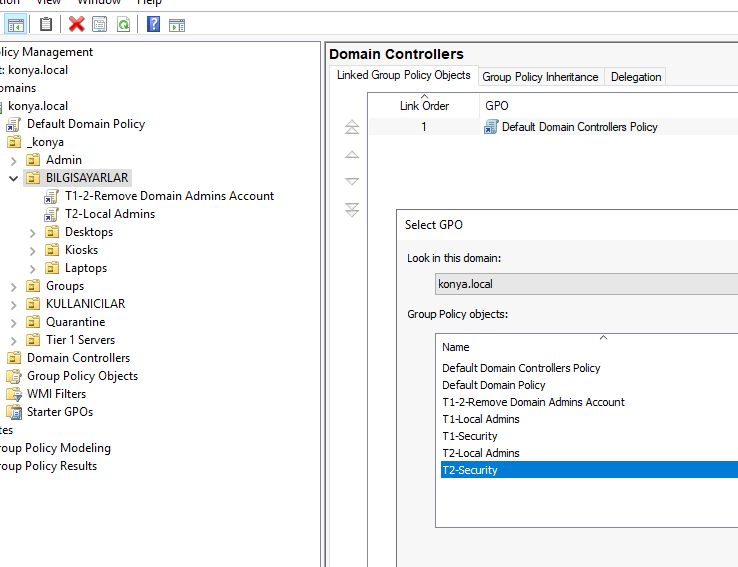

Sıra geldi “BILGISAYARLAR” OU için policy yazmaya. Yeni bir policy daha oluşturuyorum ve isimini “T2-Security” veriyorum.

Bu bölümde sırayla,aşağıdaki policylere, “Enterprise Admins,Domain Admins,Schema Admins,Administrators,Account Operators,Backup Operators,Print Operators,Server Operators,Domain Controllers,Read-Only Domain Controllers,Group Policy Creator Owners,Cryptographic Operators,Tier 1 Admins” gruplarını ekliyorum.

- Deny log on as a service

- Deny log on as a batch job

- Deny log on locally

- Deny access to this computer from the network

Sadece “Deny log on through Remote Desktop Services” policy’e ekstradan “Local account“‘ dahil ediyorum böylece Local hesaplarda RDP yapamaz hale geliyor. Yukarda anlatılan işlemlerin görselleri aşağıdadır.

Buraya dikkat, burada diğerlerinden fazla olarak “Local account” grubu var.

Bu işlemlerden sonra oluşturduğum policy’i “BILGISAYARLAR” OU’na linkliyorum.

Bu işlemlerin ardında şimdilik grup policyler ile işimiz bitiyor ve test ediyoruz.

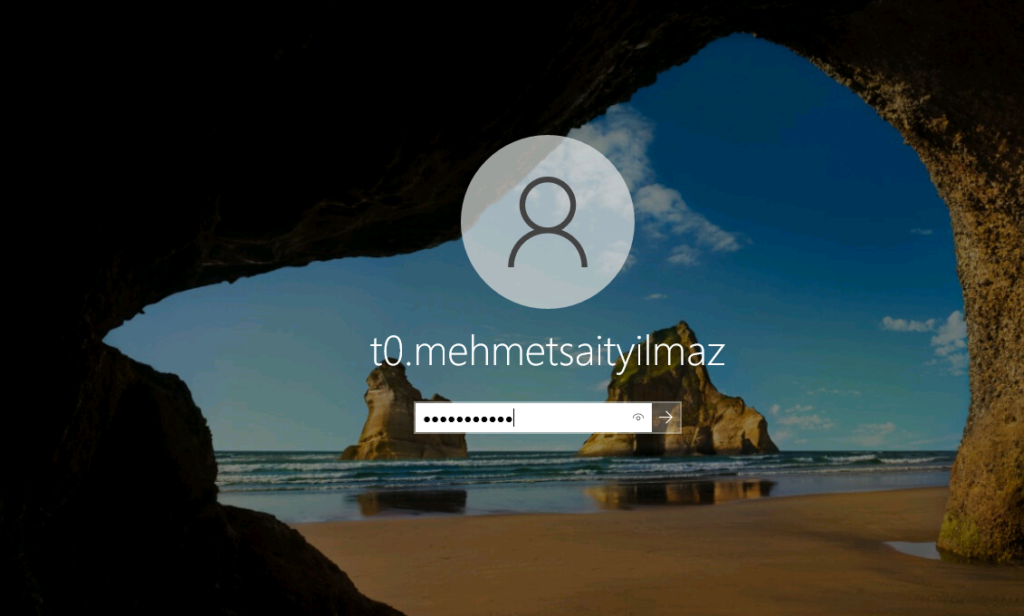

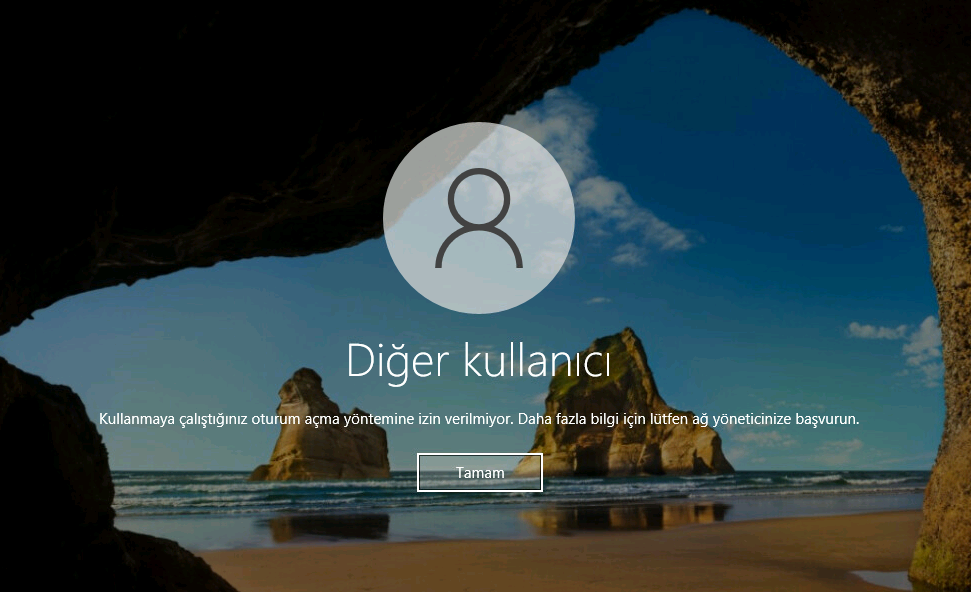

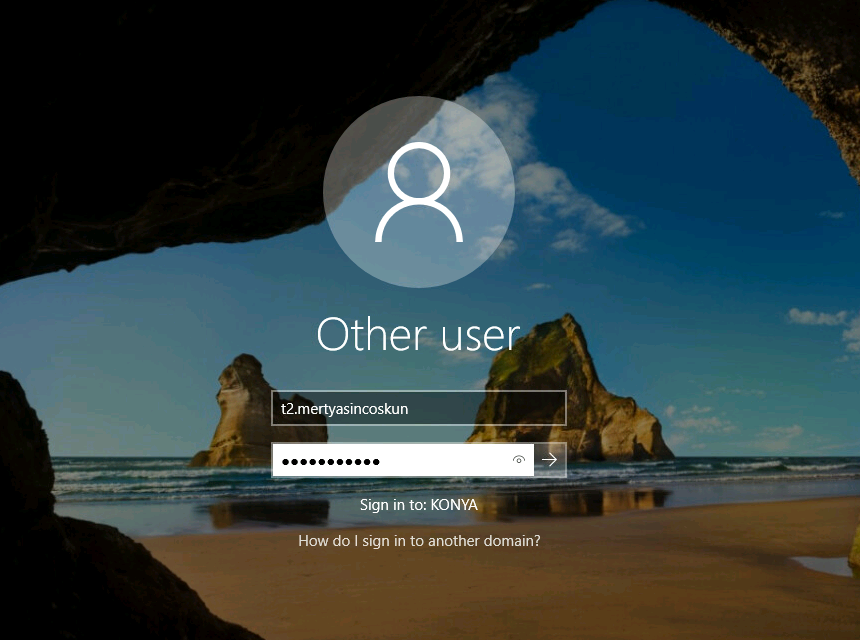

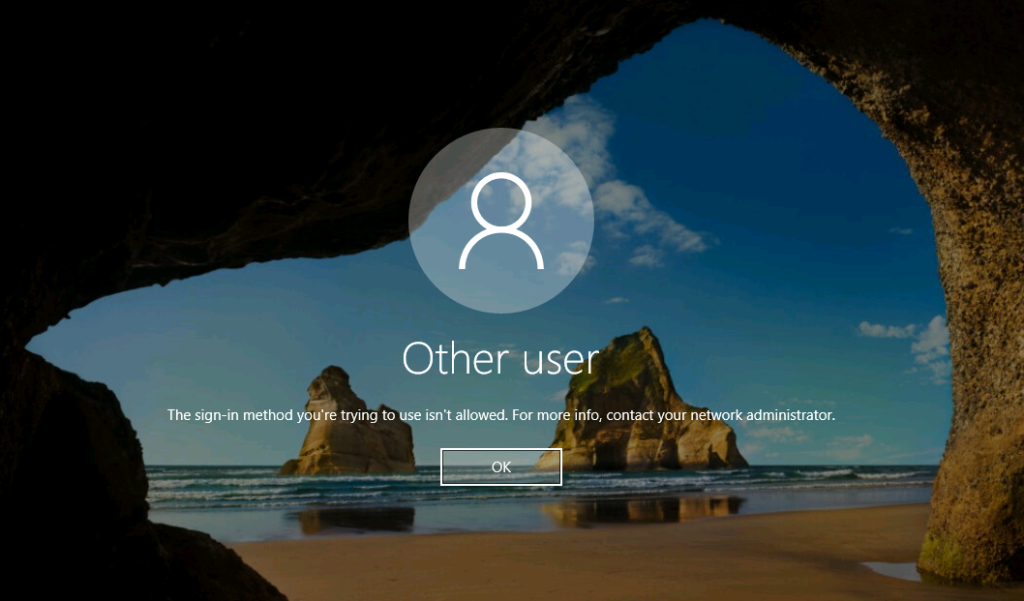

İlk olarak bir kullanıcı bilgisayarına “T0” yani “Domain Admins” yetkilerine sahip bir hesap ile login olmayı deniyorum.

Login başarısız, istediğimiz oldu.

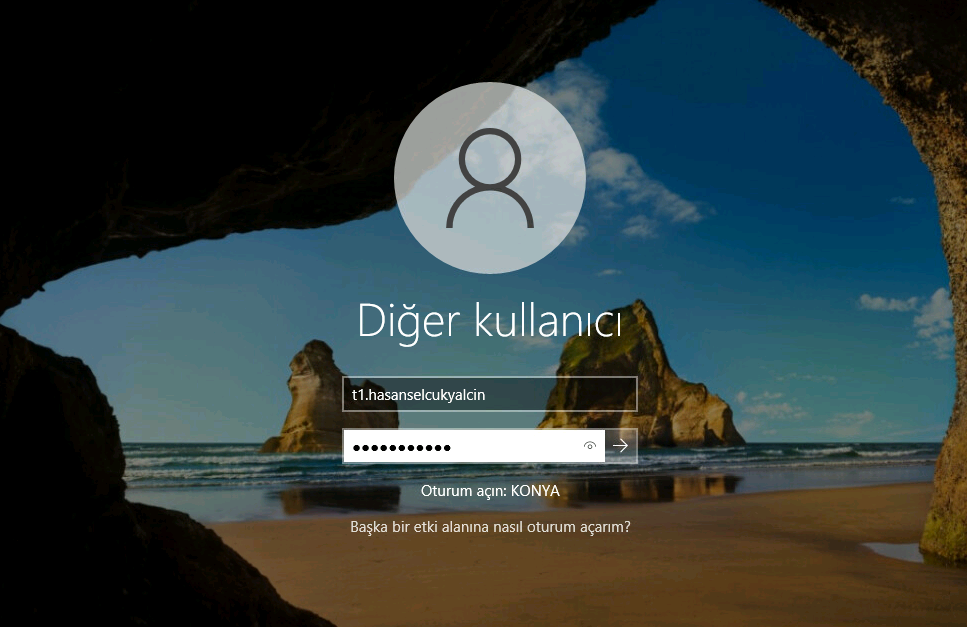

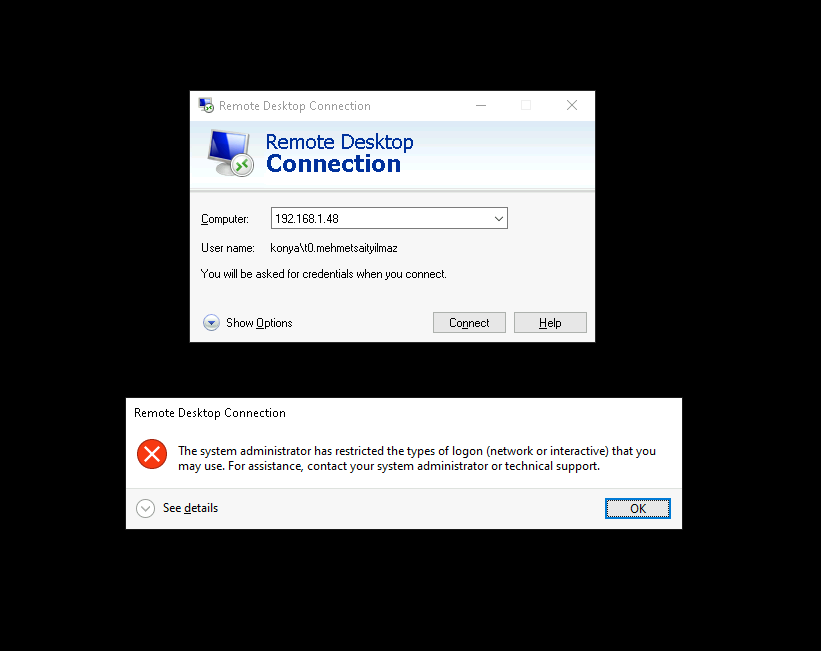

Aynı şekilde server’lar üzerinde yetkili “T1” hesabı ile deniyorum.

Yine sonuç başarısız, tam istediğimiz gibi.

RDP erişimleride yine başarısız oluyor.

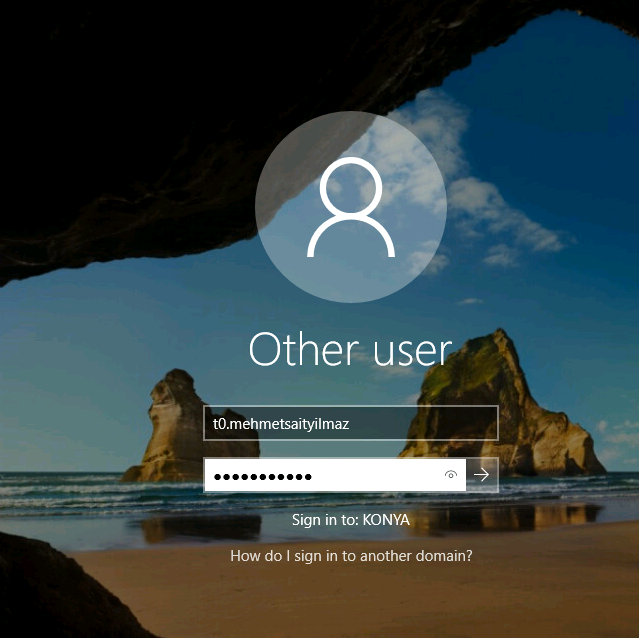

Sıradaki denememizi bir server üzerinde T0 hesabı ile yapıyoruz.

Yine başarısız.

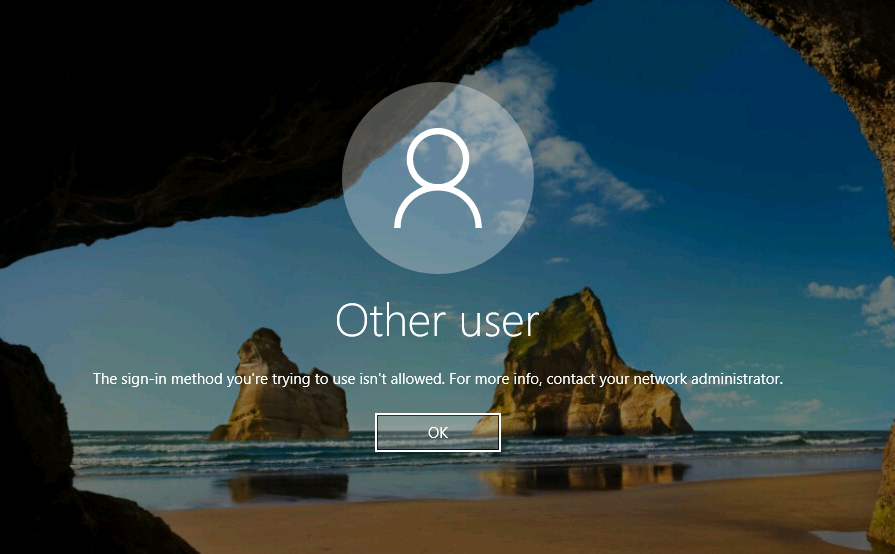

Aynı şekilde sadece son kullanıcı bilgisayarlarında yetkili olan “T2” bir hesap ile deniyoruz.

Her şey istediğimiz gibi, login’e izin verilmiyor.

Evet bu makalede grup policy bazlı kullanıcı/grup yetki kısıtlamalarımızı tamamladık, diğer makalede görülmek üzere. Keyifli okumalar, sağlıcakla.

Eline sağlık.

Teşekkür ederim hocam, saygılar.