Merhaba, “Active Directory Tiering Model” makale serimize devam ediyoruz. İlk bölümde “Active Directory Tiering Model Tasarımı Bölüm-1” Active Directory Tiering Model terminoloji üzerinde durmuş AD üzerinde temel OU ve gruplarımızı oluşturmuştuk. Bu makalede kullanıcılarımızı oluşturup, group policylerimizi yazmaya başlıyacağız.

Senaryomuza şu şekilde devam ediyoruz.

Tanımlar

T0 – Domain Admins hesapları ( Domain Admin hesaplarını T0.xxxx olarak oluşturuyoruz. )

T1 – Server Local Admin hesapları ( Sunucu erişim hesaplarını T1.xxx olarak oluşturuyoruz. )

T2 – Kullanıcı bilgisayarlarına destek verecek hesap lar( Son bilgisayarlara destek verecek hesaplar T2.xxx olarak oluşturuyoruz.)

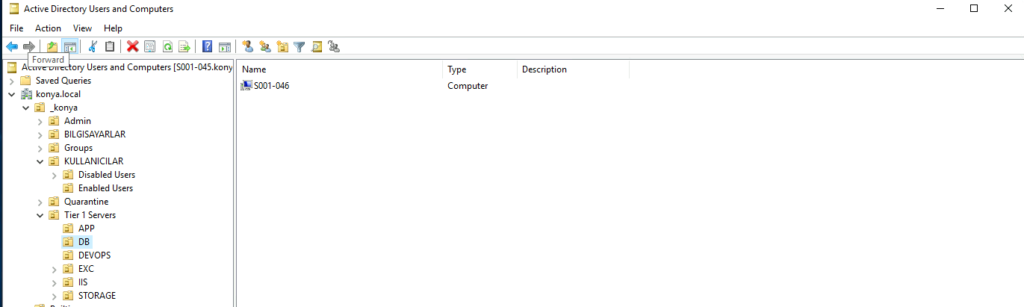

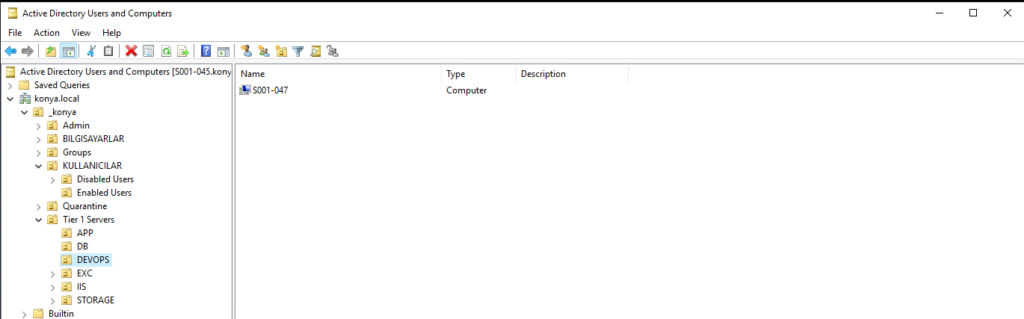

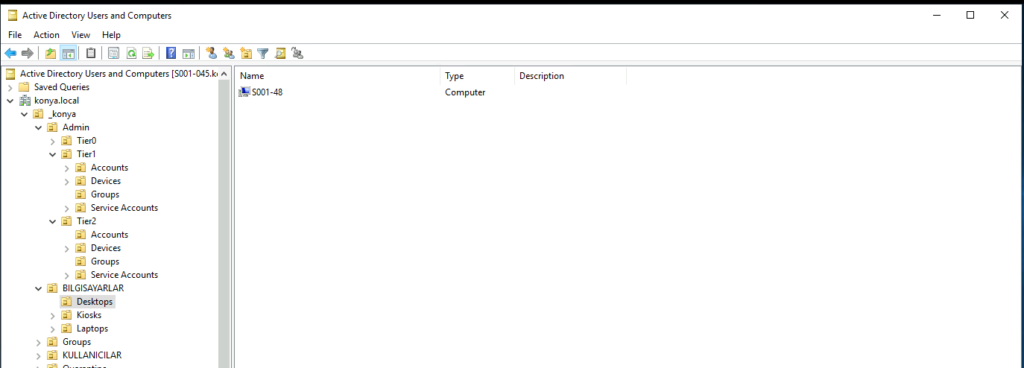

Aşağıda gördüldüğü gibi DB,DevOps Server ve Kullanıcı bilgisayarımız bulunmakta ve hepsi kendi OU’ları altına taşınmış durumda.

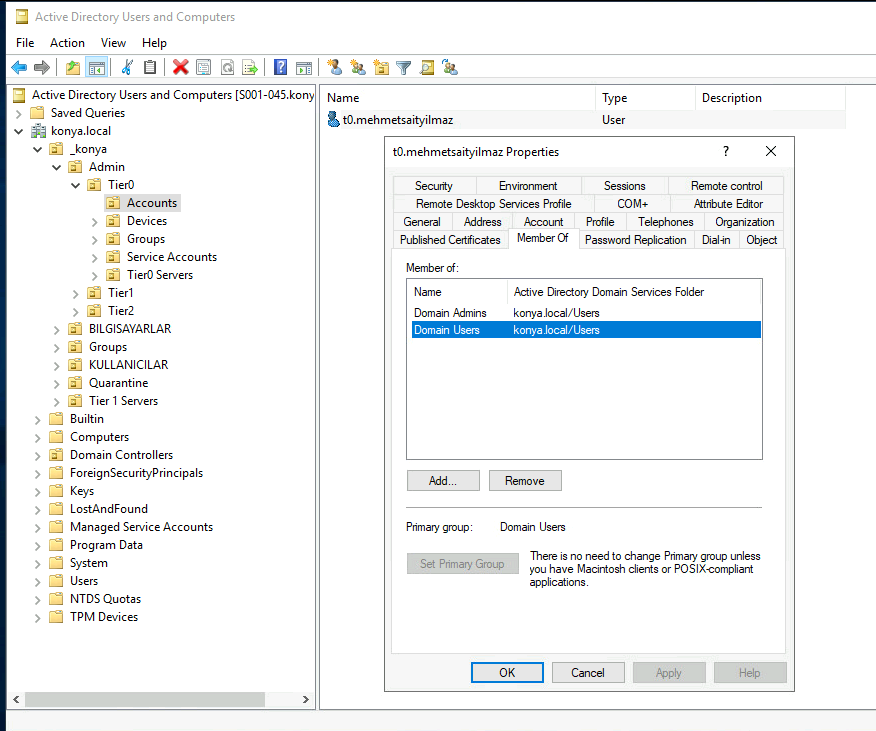

İlk olarak “Domain Admins” olacak kullanıcıyı oluşturuyorum. Kullanıcı adı olarak isim standartına uygun bir isim seçiyorum “t0.mehmetsaityilmaz” ve Domain Admins grubuna dahil ediyorum.

Sonra “T1” hesaplarını oluşturuyorum. “t1.enesates” ve “t2.hasanselcukyalcin”

Bu adımdan sonra oluşturduğum T1 kullanıcılarını sorumlu oldukları Server gruplarına dahil ediyorum.

t1.enesates, DB admin olduğu için “Tier 1 DB Admins” grubuna dahil ediyorum.

t1.hasanselcukyalcin DevOps Admi olduğu için “Tier 1 DEVOPS Admins” grubuna dahil ediyorum.

Tier tasarımı yaparken aynı zamanda sizlere saha deneyimlerimi aktarmaya çalışıyorum. Özellikle Default gelen “Administrator” hesapının ilk olarak isminin değiştirilmesi ve disable olması gereklidir. Bunun nedeni saldırganların ilk olarak bu hesabı ele geçirmeye çalışmalarıdır. Bu yüzden, bu hesapdan kurtulmamız gerekiyor.

Not: Dikkat ederseniz “t0.mehmetsaityilmaz” hesabını oluşturdum ve Domain Admins grubuna dahil ettim. Bu işlemi yapmadan default gelen Administrator hesabını disable etmeyiniz.

Administrator hesabın isimini zor tahmin edilecek bir isim ile değiştiriyorum, parolasını değiştiriyor ve disable yapıyorum.

İlk olarak server ve kullanıcı bilgisayarlarından “Domain Admins” grubunu kaldırıyoruz. Bunun için ilk group policy’i oluşturuyorum ve isimini “T1-2-Remove Domain Admins Account” veriyorum. Burada “T1-2” serverlar ve kullanıcı bilgisayarı için olduğunu belirtiyorum. Oluşturduğum policy’i editleyip “Computer Configuration” > “Preferences” > “Control Panel Settings> “Local Users and Groups” altına gidiyorum ve “New Local Group” diyorum.

“Group name“‘den “Administrators (built-in)” seçiyorum. ve “Add” diyerek “Domain Admins” grubununu seçiyorum. “Action” olarakta “REMOVE” seçiyorum.

Sonrasında “Common” bölümünden OU bazında “item-level targeting” olarak OU’larımı ekliyorum. Sonrasında sırasıla “BILGISAYAR” ve “Tier 1 Server” OU’una Link’liyorum.

İkinci bir group policy oluşturup adını “T1-Local Admins” veriyorum. Burada “T1” sadece server’lara etki edeceğini belirtiyorum.

Yeniden “item-level targeting” yapıyor ve yetkisi olan “T1” gruplarını yetkilendiriyorum.

İlk olarak “T1 DB Admins” grubunu “DB” OU’için lokal admin yapıyoruz.

Sonrasında aynı işlemi “Tier 1 DEVOPS” grubun için uyguluyorum.

Şimdi test zamanı, “t1.enestes” ile SQL server’a login oluyorum.

Aşağıda görüldüğü gibi Server’üzerindeki “Administrators” grubunu kontrol ediyorum ve “Domain Admins” grubunun kaldırıldığını ve “Tier 1 DB Admin” grubunun lokal admin olduğunu görüyorum.

Aynı işlemi bilgisayarlara destek verecek ekip yapıyoruz ve yeni group policy oluşturuyoruz. İsmini “T2-Local Admins” veriyorum. “T2” kullanıcı bilgisayaları olduğunu ifade ediyor.

“Tier 2 Operators” grubunu lokal admin olarak yetkilendiriyoruz.

Kullanıcı bilgisayarına login olduğumda “Domain Admins” grubunun kaldırıldığını ve ” Tier 2 Operators” grubunun lokal admin olduğunu görüyoruz.

Bu işlemlerin ardından Server ve kullanıcı bilgisayarına group policy kullanarak lokal adminleri tanımladık ve “Domain Admins” grubunu kaldırdık. Bu makaleyi burada bitirirken diğer makalede görüşmek üzere. Sağlıcakla kalın, keyifli okumalar.

Makalemin bir sonraki bölümü için aşağıdaki linki inceleyebilirsiniz;

Active Directory Tiering Model Tasarımı Bölüm-3 – ÇözümPark (cozumpark.com)