Merhaba, bu makalede Domain ortamında AppLocker kullanarak uygulama kontrolü nasıl yapabiliriz beraber inceleyeceğiz.

AppLocker, yazılım kısıtlama ilkelerinin uygulama denetimi özelliklerini ve işlevselliğini geliştirir. AppLocker, dosyaların benzersiz kimliklerine dayalı olarak uygulamaların çalışmasına izin vermek veya bunları reddetmek ve bu uygulamaları hangi kullanıcıların veya grupların çalıştırabileceğini belirtmek için kurallar oluşturmanıza olanak tanıır.

AppLocker’ı kullanarak şunları yapabilirsiniz:

- Aşağıdaki uygulama türlerini kontrol edin: yürütülebilir dosyalar (.exe ve .com), komut dosyaları (.js, .ps1, .vbs, .cmd ve .bat), Windows Installer dosyaları (.mst, .msi ve .msp), ve DLL dosyaları (.dll ve .ocx) ve paket uygulamalar ve paket uygulama yükleyicileri (appx).

- Yayıncı, ürün adı, dosya adı ve dosya sürümü dahil olmak üzere dijital imzadan türetilen dosya özniteliklerine dayalı olarak kurallar tanımlayın. Örneğin, güncellemelerle kalıcı olan yayıncı özniteliğine dayalı kurallar oluşturabilir veya bir dosyanın belirli bir sürümü için kurallar oluşturabilirsiniz.

- Bir güvenlik grubuna veya tek bir kullanıcıya kural atayın.

- Kurallara istisnalar oluşturun. Örneğin, Kayıt Defteri Düzenleyicisi (Regedit.exe) dışında tüm Windows işlemlerinin çalışmasına izin veren bir kural oluşturabilirsiniz.

- İlkeyi dağıtmak ve uygulamadan önce etkisini anlamak için yalnızca denetim modunu kullanın.

Bu temel bilgierin ardında uygulayacağımız senaryoya geçebiliriz. Senaryomuz gereği domain ortamımızda bulunan clientların 7zip uygulamasını çalıştırmasını engellemek istiyoruz.

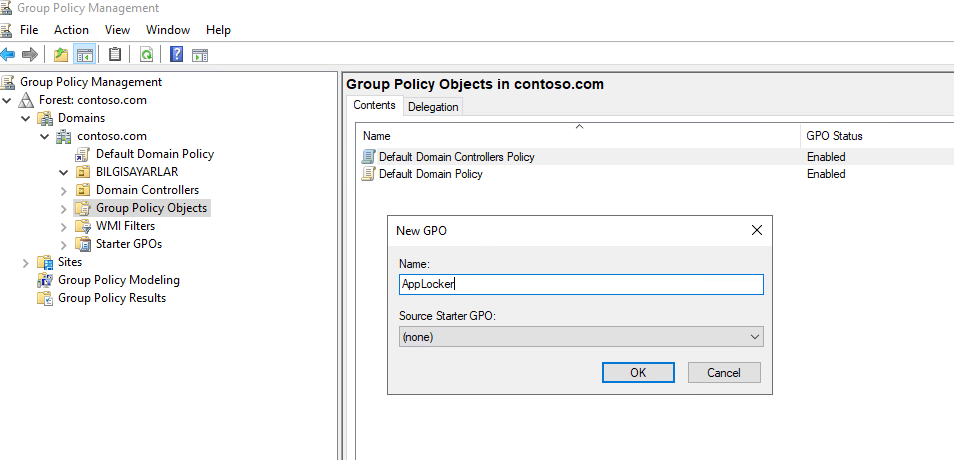

İlk olarak yeni bir policy oluşturup isim veriyoruz.

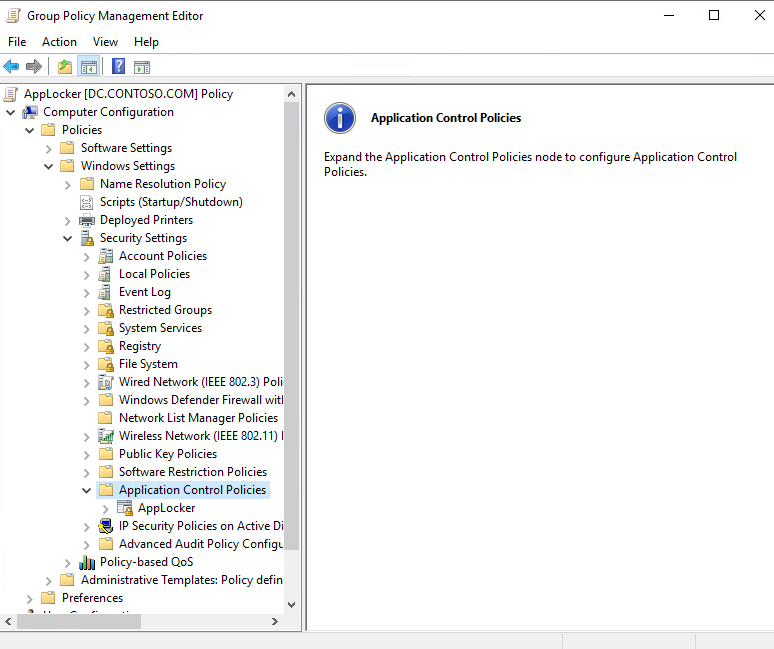

“Computer Configuration – Policies – Windows Settings – Security Settings – Application Control” altında “AppLocker” geliyoruz.

İlk olarak Executable rules’e sağ tıklıyoruz ve Create Default Rules’u seçiyoruz. Bu bize default bir “Allow” kural seti oluşturuyor.

Biz yeni bir rule seti oluşturmak istediğimiz için “Create New Rule” seçeneği ile devam ediyoruz.

Engelleme yapacağımız için “Deny” ile devam ediyoruz.

Burada farklı seçenekler bizi karşılıyor.

Publisher rules: Bir uygulamayı dijital imzasına ve genişletilmiş özniteliklerine göre tanımlar. Dijital imza, uygulamayı oluşturan şirket (yayıncı) hakkında bilgiler içerir. Uygulamanın parçası olduğu ürünün adını ve uygulamanın sürüm numarasını içerir.

Path rules: Uygulamayı bilgisayarın dosya sistemindeki veya ağdaki konumuna göre tanımlar.

File hash: Dosyanın HASH’ine göre tanımlanır.

Bizim senaryomız gereği “Path” ile devam ediyoruz.

7-Zip’in path bilgisini giriyoruz.

Bu işlemlerin ardından, “AppLocker“‘a tekrar geliyoruz ve “Configure rule enforcement”‘a tıklıyoruz.

Gelen ekranda hangi seçenek altında kural yazdıysak o seçenek üzerinde işlem yapmamız gerekiyor. Burların altında da iki seçenek bizi karşılıyor. “Enforce rules” ve “Audit“

Enforce rules: Kuralın uygulanmasını sağlar.

Audit: Event Viewer altına log düşmesini sağlar.

Bizim senaryomuzda “Executable rules” altına “Enforce rules” seçeneğini seçiyoruz.

Bir diğer yapmamız gereken ayar ise “Computer Configuration – Policies – Windows Settings – Security Settings – System Services” altında “Application Identity” servisini “Automatic” olarak ayarlıyoruz.

Bu işlemlerin ardından policy hazır hale geliyor. Bu aşamadan sonra uygulamak istediğimiz bilgisayar OU’a policy’i linkliyoruz.

Bizim örneğimizde Windows 10 üzerinden testleri yaptığımız için Windows 10 üzerinde 7-Zip’i çalıştırdığımızda uygulamanın başarılı bir şekilde engellendiğini görüyoruz.

Genel olarak AppLocker kullanımı bu şekilde ancak senaryolar ve uygulamalar çok daha fazla çeşitlendirilebilir. Makaleyi burada bitiriken faydalı olmasını dilerim. Keyifli okumalar.