Active Directory Merkezi Yönetim ile Bitlocker Disk Şifreleme (Microsoft BitLocker Administration and Monitoring MBAM) – Bölüm 4

İçerik: Yetkilendirme, Policy Ayarları ve Agent Dağıtımı

Makalemizin 4 bölümü ile karşınızdayız. İlk üç bölümde temel olarak MBAM nedir? Neler sağlar? Kurulum gereksinimleri nedir ? Kurulum için gerekli altyapının sağlanması ( SQL ve sunucu rollerinin kurulumu vb ) ve sunucu kurulumu konusunda paylaşımlarda bulunmuştum. Bu bölümde ise MBAM yönetimi, istemci agent dağıtımı ve policy yönetimi konularına değineceğim.

Makalemin bir önceki bölümüne aşağıdaki link üzerinden ulaşabilirsiniz.

Hatırlarsanız kurulum tamamlandıktan sonra karşımıza aşağıdaki gibi bir ekran çıkmıştı.

Buradaki linkleri kullanarak adım adım ilerleyebiliriz.

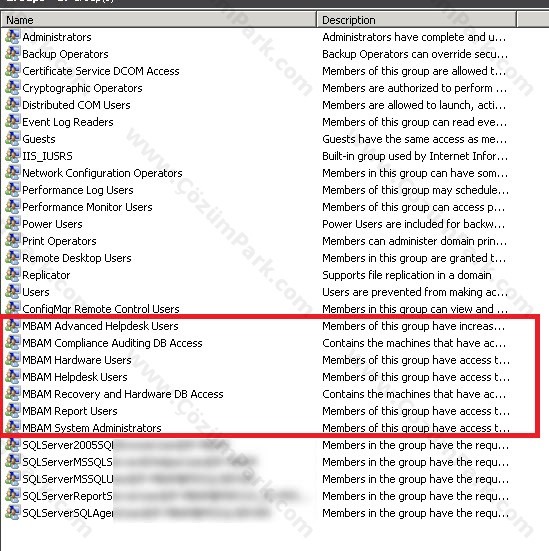

İlk yapmamız gereken kullanıcı rollerini atamak olacaktır. Kullanıcı rolleri için yapmanız gereken eylem MBAM kurulumu ile gelen yerer kullanıcı gruplarına sizin domain kullanıcılarınızı veya gruplarınızı eklemek olacaktır.

Yine makale serimizin içerisinde bu rollerden bahsetmiştik. Şirket organizasyonunuz içerisinde uygun olan kullanıcı hesaplarını bu gruplara ekleyebilirsiniz. Örneğin Domain admin yetkisine sahip olan kullanıcıları “MBAM System Administrators” kullanıcı destek servisinde çalışan kullanıcıları ise “MBAM Helpdesk Users” grubuna ekleyebilirsiniz.

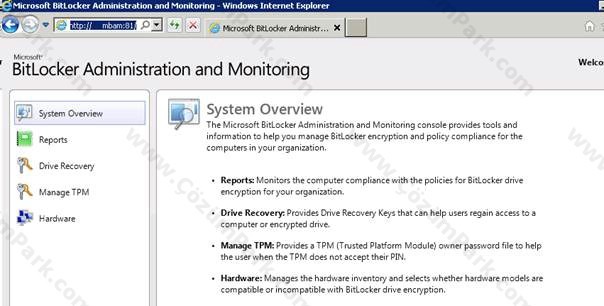

Bunun sonucu olarak aşağıdaki gibi MBAM konsolunda farklı yetkilendirmeler görebileceksiniz.

Bu yönetici bir kullanıcı konsoludur.

Not; kurulum sırasında ben portu 81 olarak değiştirmiştim bu nedenle port numarası 81 olarak giriş yapıyorum.

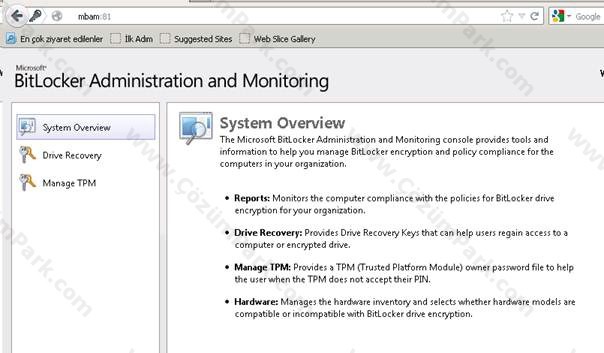

Birde bir helpdesk kullanıcı ekranınız görelim.

Gördüğünüz gibi sadece Drive Recovery ve TPM yönetim linkeri bulunmaktadır. Bu noktada ihtiyaçlarınızı local gruplara domain kullanıcılarını üye yaparak çözebilirsiniz. Bir kez daha bu grupların yetkileri konusunda makalede yer verdiğimi hatırlatmak isterim.

Peki yetkilendirmeleri tamamladığımıza göre ikinci aşamaya geçebiliriz.

Bu aşamada ise GPO yani policy ayarlarını göreceğiz.

İstemci tarafındaki işlemleri öncelikle inceleyim.

Pek çok şirket organizasyonu bu konuda farklı uygulamalara gidebilir. Örneğin en çok tavsiye edilen uygulama şirket makinelerinin çalışanlara verilmeden önce şifrelenmesidir. Bu sayede kullanıcı henüz diske veri yazmadan disk şifrelenmiş olacağından son derece güvenli bir uygulama yapmış olacaksınız. Bu uygulamada son kullanıcı için herhangi bir aksiyon gereksinimi bulunmamaktadır. Çünkü sistem yöneticisi olan bizler hali hazırda zaten diski şifreledik. Bunu şirketimizin kurumsal imajı içerisine yükleme yaptığımız için merkezi olarak çözmüş oluyoruz.

Bunun dışında isterseniz TPM ile şifrelemeyi kullanabilirsiniz. Bu durumda da kullanıcı için alınacak herhangi bir aksiyon yoktur. Yani işletim sistemi sürücüsü dahil olacak şekilde şifreleme olur ancak şifre bilgisi TPM chip içerisinde saklanır.

Buna ek olarak chip and pin dediğimiz TPM yanında bir de kullanıcı için PIN sordurabilirsiniz. Bu durumda bilgisayarınız her açılışında bir PIN girmek zorunda kalırsınız. Tabiki bunların tamamı sizin tercihinize bağlı olan durumlar.

Var olan bilgisayar için policy uygulamanız durumda ise kullanıcıya bir PIN sorulacak ve bunun ardından şifreleme işlemi başlayacaktır.

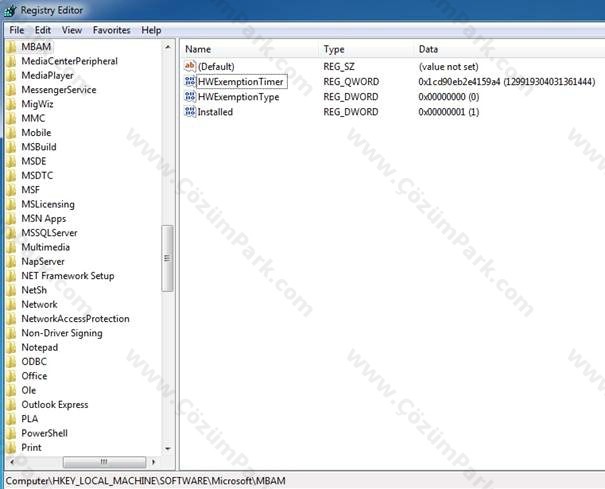

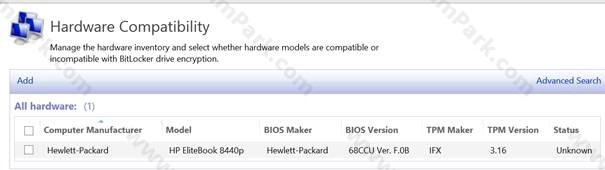

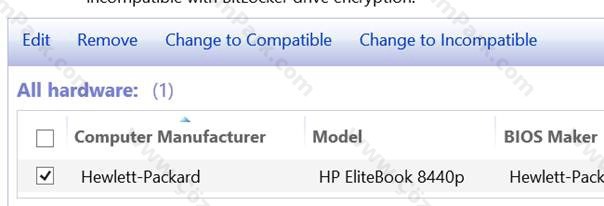

İstemci uygulamalarında aklınıza uyum sorunu gelebilir. Yani merkezi olarak disk şifrelemek istiyoruz ancak benim tüm makinelerim Bitlocker uyumlu olmayabilir, böyle bir durumda MBAM ile beraber sunulan MBAM Hardware Compatibility özelliği sayesinde sadece uyumlu makinelere disk şifrelemesi yapılabilir.

Bu sistem son derece basit bir şekilde çalışmaktadır. MBAM agent yazılımı bilgisayarın marka, model, bios üreticisi, bios versiyonu, tpm chip üreticisi ve tpm chip versiyonu gibi bilgileri MBAM server’ a iletir.

MBAM server bir liste oluşturur ve bu listede hangi istemcilerin bitlocker desteklediğini görebilirsiniz.

Bu otomatik oluşan liste agent sayesinde düzenli olarak güncellenmektedir. Ancak buna rağmen siz yönetici olarak bir bilgisayarın uyumlu veya uyumsuz olma durumunu elle güncelleyebilirsiniz.

Eğer uyumlu bir donanım için şifreleme policy atamışsanız şifreleme işlemi başlayacaktır. Ancak her gün bu sistem uyumlu olup olmadığı noktasında kontrol edilmeye devam edecektir.

Eğer olurda bu istemci makine uyumsuz olarak işaretlenirse agent log’ a bu durumu yazacak ve MBAM server’ a bu sunucu için “hardware exempted” durum bilgisi geçecektir. Bundan sonra agent her 7 günde bir kontrole devam edecektir.

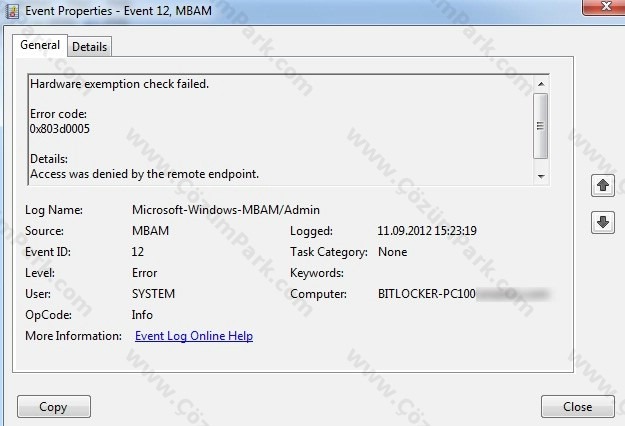

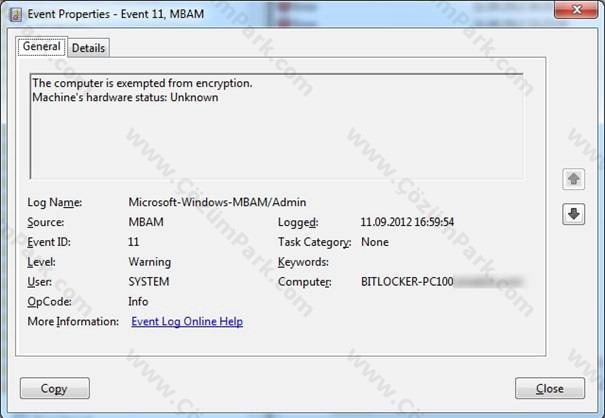

Bu uyarı donanım kontrolünün yapılamadığına ait bir bilgidir.

Bu uyarı ise kontrolün yapıldığı ve durumun “Unknown” olduğuna dairdir.

Eğer donanım artık “unknown” durumuna düşerse bitlocker şifreleme işlemi başlamayacaktır. Kontrol işlemi ise yine her gün bir kez yapılmaya devam edecektir.

Not; eğer destekli olmayan bir makine için şifreleme politikası uygularsanız muhtemel veri kayıpları yaşarsınız.

Gelelim yaygınlaştırma süreçlerine.

İlk olarak GPO noktasında bir karar vermemiz gerekiyor. Yani hangi makinelere disk şifreleme uygulanacak ise bunları bir OU ya toplamalı veya bunlara uygun bir GPO mimarisi oluşturmak gerekmektedir.

Ben Bitlocker için ayrı bir policy yapıp ayrı OU lara bağlamayı tercih ediyorum ancak siz bunu istediğiniz şekilde yapabilirsiniz. Yani makineleri bir yere toplayabilirsiniz. Ancak unutmayın ki bu durumda da başka policy ler bundan etkilenecektir.

En iyi yöntem ise her makine bulunduğu OU altında ek bir OU açılarak disk şifrelenecek olanları buraya taşımak ve açtığınız yeni Policy nin buraya bağlanmasını sağlamak olacaktır.

MBAM için GPO ayarları noktasında çok ciddi bir kaynak havuzu var ancak dahası zaten GPO ayarlarındaki açıklamalarda yeterli olacaktır.

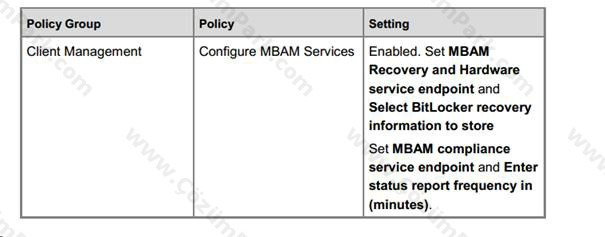

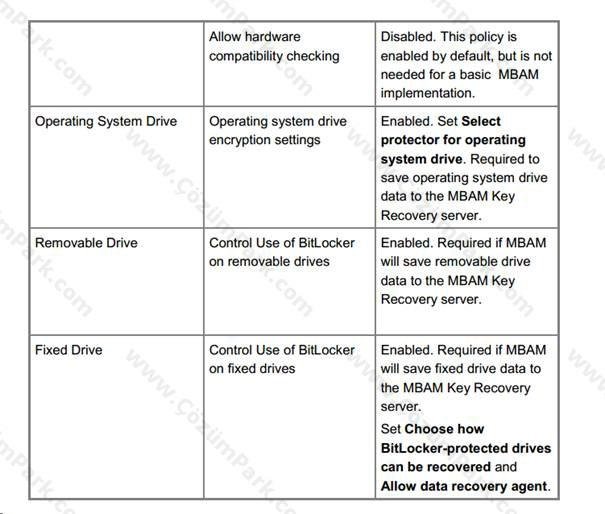

Ancak MBAM ile disk şifrelemek istiyor isek isteğe bağlı olan GPO ayarlarının dışında aşağıdaki temel ayarların mutlaka yapılması gerekmektedir.

Not; Bu ayarları GPO içerisinde görmek için “MBAM Group Policy feature” yüklü olmalıdır. Bende bu nedenle MBAM sunucu rolü yüklü olan makineye GPMC yükledim ve ayarları buradan yapıyorum.

Ancak siz bu ayarları DC lerin veya GPO yönetimini yaptığınız makinelerin üzerinde de görmek istiyorsanız yapmanız gereken ek bir takım kopyalama işlemleri olacaktır.

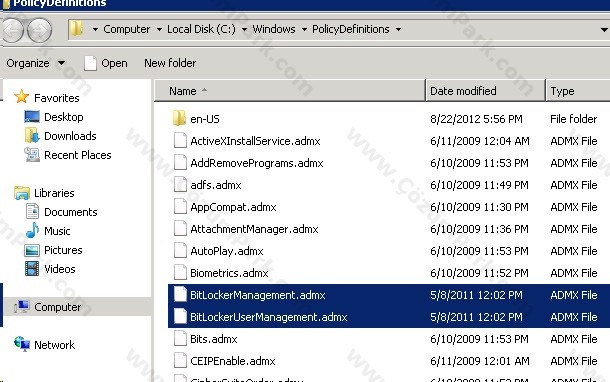

MBAM kurulu sunucuda aşağıdaki dizine gidiyoruz.

%windir%\PolicyDefinitions

Buradan yukarıdaki iki dosyayı

BitLockerManagement.admx

BitLockerUserManagement.admx

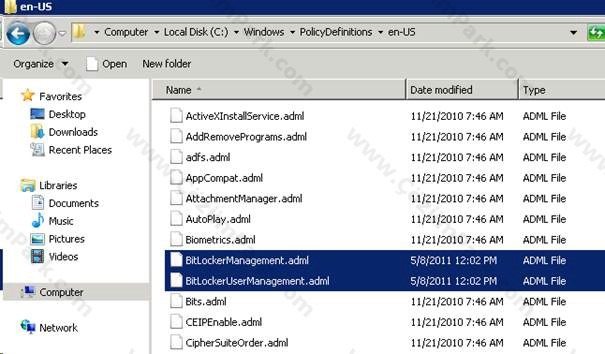

Ve aşağıdaki dizinden

%windir%\PolicyDefinitions\en-US

BitLockerManagment.adml

BitLockerUserManagement.adml

Dosyalarını alıyoruz ve MBAM GPO yönetmek istediğimiz sunucularda aynı yerlere yapıştırıyoruz. Veya benim gibi MBAM sunucusu üzerinden GPMC yardımı ile GPO ayarlarını yapabilirsiniz.

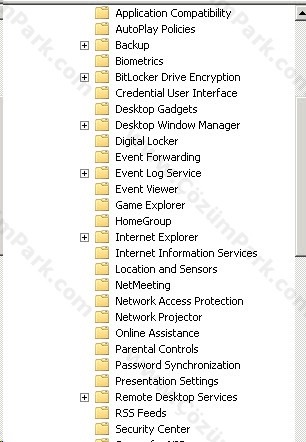

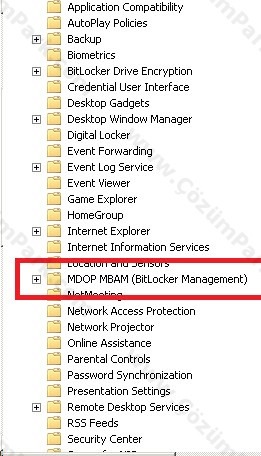

Örneğin MBAM yüklü olmayan bir sunucuda GPO objesini açıyorum

Birde MBAM sunucusu içerisinde GPO objesini açıyorum.

Bu bölümdeki ayarlar ise aşağıdaki gibidir.

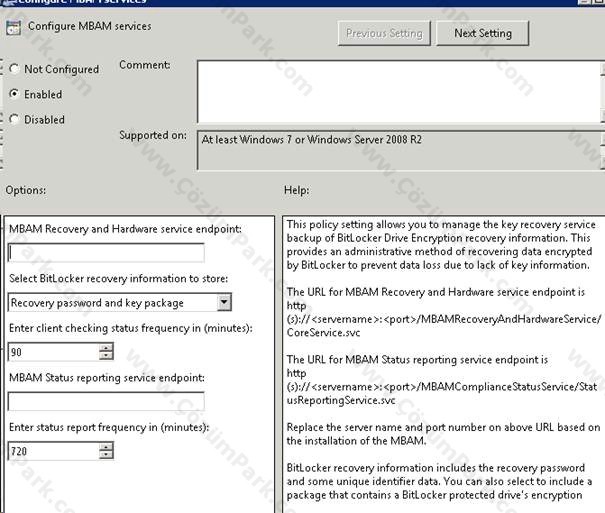

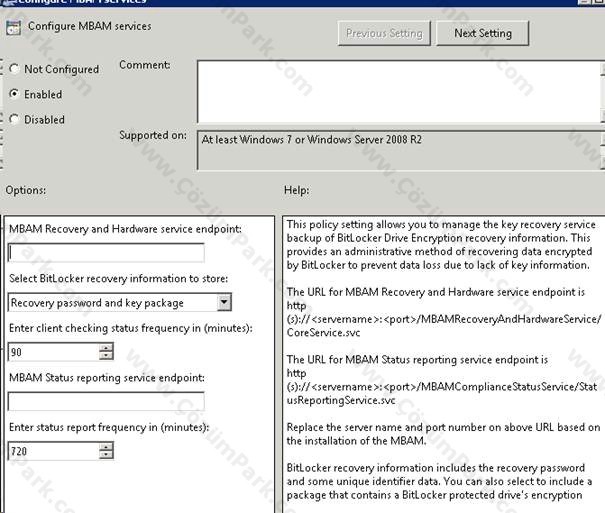

Bu bölümdeki ayarlar için GPO objesi içerisinden yardım alabilirsiniz. Örneğin bu GPO öğesini Enable yapmanız için aşağıdaki alanları doldurmanız gerekli.

Ancak gördüğünüz gibi zaten sağ bölümde size bu konuda bilgi veriyor. Bu bilgiye göre benim bu alana sunucu ismim sonra port bilgim ve adresi yazmam gerekli.

http://MBAM:81/MBAMRecoveryAndHardwareService/CoreService.svc

Bu bölümde ben tek sunucu kurulumu yaptığım için hem MBAM Recovery and Hardware service endpoint bölümüne hemde MBAM Status reporting service endpoint bölümü için aynı URL adresini yazıyorum.

Hemen bu adreslerin altındaki değerler ise sırası ile istemci üzerinde yüklü olan agent’ ın hangi aralıklar ile MBAM policy değişikliğini kontrol edeceğidir. İkinci değer ise istemci raporlarının sunucuya hangi aralıklar ile gönderileceği dir.

Bu iki bölüm için en alt değer 90 olup bunu düşürmek için istemci tarafında kayıt defteri değişikliği gerekmektedir. Veya bunu GPO ilede yapabilirsiniz.

Bu ayarlar MBAM’ ın istemci makinelerde aktif olması için gereken temel ayarlar olup diğer tüm GPO ayarlarının detayı için aşağıdaki linki inceleyebilirsiniz.

http://onlinehelp.microsoft.com/mdop/hh285629.aspx

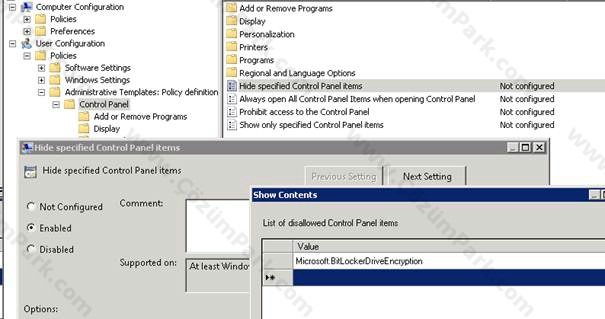

Bu işlemlerden sonra ise istemci makinelerin denetim masasında yer alan Bitlocker Control Paneli kaldırmamız gerekmektedir.

Bunun içinde aşağıdaki GPO ayarını uygulayabilirsiniz

Group Policy Management Console (GPMC) altında değiştirmek istediğiniz polic içerisinde

User configuration – Administrative Templates – Control Panel – Hide specified Control Panel items öğesini “Enabled” konumuna getirin.

Ardından alt bölümdeki show kutucuğuna tıklayıp aşağıdaki değeri girin.

“Microsoft.BitLockerDriveEncryption”

artık denetim masasındaki standart olan Bitlocker Drive Encryption menüsü yok olacaktır.

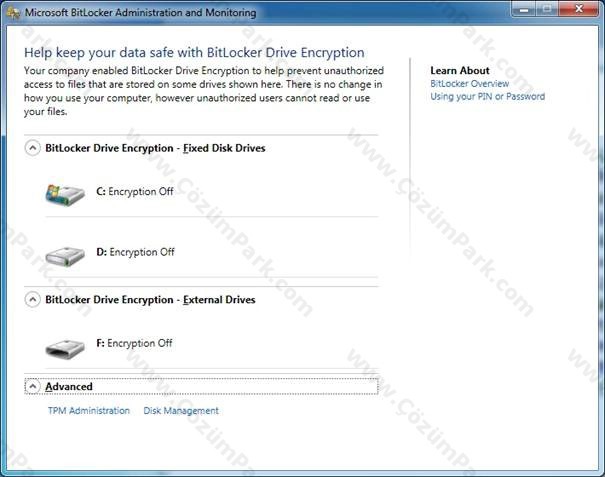

Aşağıdaki denetim masası ayarlarını artık kullanıcılar göremeyecektir.

Peki bu temel GPO ayarları eğer hazır ise şimdi sunucu kurulumlarına geçebiliriz.

Şimdi ise sıra agent dağıtmına geldi.

Kurulum dosyamız içerisinde “MBAMClient-64bit.msi and MBAMClient-32bit.msi” yükleme dosyalarını göreceksiniz. Bu dosyaları elle, GPO ile veya benim tavsiyem SCCM ile istemci makinelere dağıtabilirsiniz.

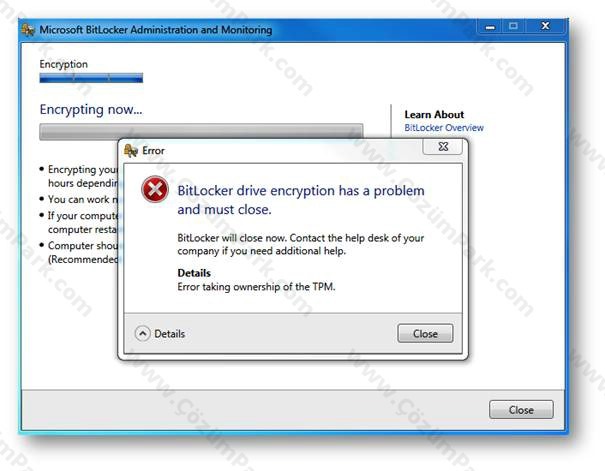

Yükleme işleminden önce bilgisayarların BIOS ayarlarından TPM çipleri açık ( Enabled ) ve aktif ( activate )olmalıdır.

TPM için gerekli olan bu hazırlık aşamasından sonra agent yüklemesi yapabiliriz. Ancak agent yüklemesi ile TPM yönetimi sahipliğinin alınması sırasında aşağıdaki gibi bir hata alabilirsiniz.

Bunun sebebi ve çözümü için aşağıdaki linki inceleyebilirsiniz ( direk sorun ve çözüm oduğu için ek olarak bilgi vererek zaman kaybetmek istemiyorum )

http://support.microsoft.com/kb/2640178

Tabiki bu agent yazılımlarını tüm şirket bilgisayarlarına değilde sadece laptop gibi veya veri güvenliği üst düzeyde olan makinelere yüklenecektir. Bunun da kolay olması için uygun OU yapıları oluşturmanız gerekmektedir.

Ek olarak bir konu hakkında daha bilgi vermek istiyorum. Domainde olmayan istemciler için Recovery Key MBAM Key Recovery service içerisinde saklanamayacağı için makinelerin domainde olması gerekmektedir.

MBAM bu keyleri saklamadan şifreleme işlemine başlamaz, eğer olurda bu key saklanmadan makine recovery mode’ da açılır ise bu durumda veriyi kurtarmanın herhangi bir imkanı yoktur.

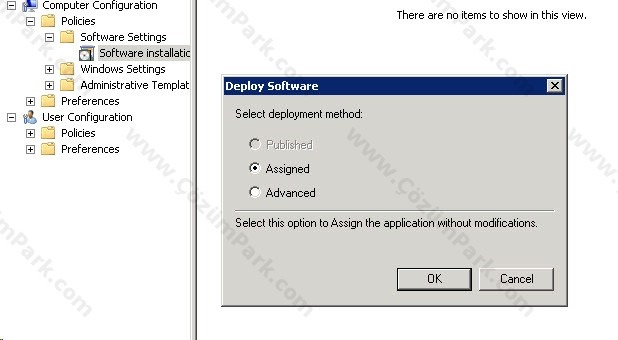

Ben kendi şirket organizasyonumda dağıtımı SCCM ile yapıyorum ancak bu yazılımın her şirket ortamında olmadığını düşünerek küçük işletmeler için GPO üzerinden de dağıtımını göstereceğim.

Bu amaç ile ilk olarak 64bit msi dosyasını ( 64bit makineler için gpo ile yükleme yapacağım ) kullanıcıların ulaşabileceği ortak bir dizine alıyor ve bunu makine için yükleme policy olarak set ediyorum.

Ardından açılan pencerede msi dosyasının yolunu gösteriyorum ancak bunu network üzerinden göstermeniz gerekli.

\\fileserver\ortak\MBAM\MBAMClient-64bit.msi

Bu GPO yu uyguladığınız OU altındaki makineler MBAM agent yazılımını otomatik olarak alacaktır.

Yükleme sonrası ise istemci makinede aşağıdaki gibi bir servis göreceğiz.

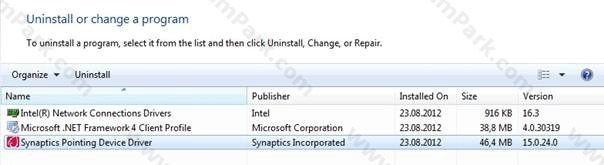

Program ekle kaldır menüsü ise yükleme öncesi aşağıdaki gibidir.

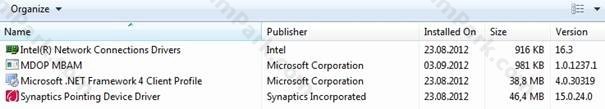

Yükleme sonrası ise aşağıdaki gibidir.

Ek olarak denetim masasından da bu yükleme sonucunun görebilirsiniz.

Yukarıdaki agent yüklü olmayan bir istemci bilgisayardır.

Yukarıdaki resimde ise agent yüklü olan bir bilgisayar görüyorsunuz.

Bitlocker Encryption Options menüsü ise aşağıdaki gibidir

Bu menü daha çok izlemek için olup merkezi yönetilmektedir. İsterseniz alt bölümden TPM yönetimini de gerçekleştirebilirsiniz.

Bu şekilde yükleme işlemi tamalandı. Ancak burada önemli bir detay bulunmaktadır. Malum kurumsal şirketlerde segmentasyon dediğimiz istemci makineler ile sunucular arasında firewall bulunur. Yani şirket içerisindeki makinelerde sunuculara direk olarak ulaşamamaktadır. Bu nedenle eğer şirketinizde böyle bir güvenlik önlemi var ise bu durumda MBAM sunucu ile istemciler arasında TCP 443 nolu port açık olmalıdır. ( eğer kurulum sırasında sunucu ve istemci erişimi için güvenli bir sertifika seçmiş iseniz )

Eğer istemciler ile sunucu arasındaki trafik için sertifika kullanmayarak kurulumu tamamlamış iseniz bu durumda varsayılan HTTP yani TCP 80 veya benim kurulumumdaki gibi TCP 81 nolu portun açık olması gerekmektedir.

Bu aynı zamanda GPO üzerinden de tanımladığınızı hatırlatmak isterim.

Örnek olarak ben buraya 81 nolu portu yazmıştım bu nedenle istemci ve sunucu arasında 81 nolu portun açık olması gerekmektedir.

Bu tür iletişim ve benzeri sorunları ise aşağıdaki gibi olay günlüklerinden takip edebilirsiniz

Peki tüm bu yüklemeleri ve ayarlamaları yaptık. Yani GPO hazır, OU lar hazır, istemci makinelere agent yüklemesi tamamlandı, peki şimdi ne olacak ?

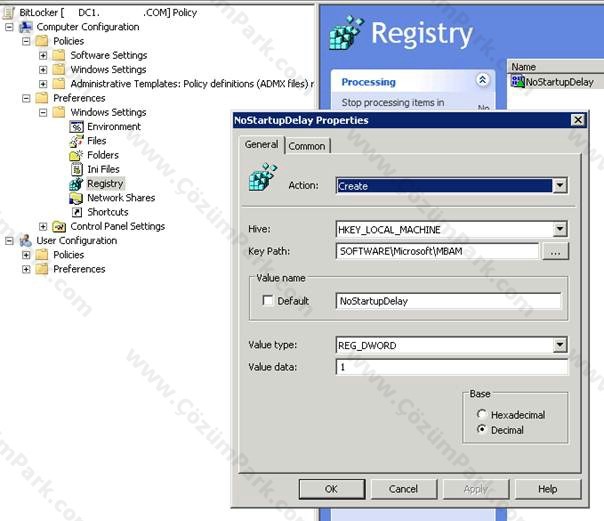

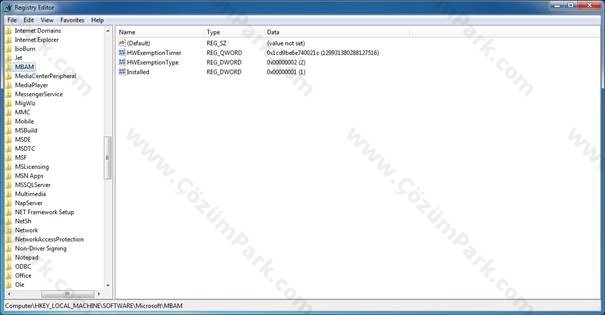

TPM çipleri agent yüklemesi öncesi aktif hale getirilmiş ve sonra agent yüklemesi tamamlanmıştı. Şimdi bu agent yazılımı durum bilgisini mbam sunucusuna göndermek için 90dk’ lık bir süre geçmsini bekler. İsterseniz aşağıdaki kayıt defteri anahtarı ile bu bekleme süresini düşürebilirsiniz.

HKLM\Software\Microsoft\MBAM

Altında yeni bir DWORD oluşturuyoruz ve ismi NoStartupDelay, değeri ise 1 olacak.

Bunu tabiki tüm istemci makinelerde GPO ile yapabilirsiniz.

Eğer Hardware Compatibility checking için GPO ayarı yapmış iseniz bu durumda agent her 24 saatte bir makineyi uyumlu olup olmadığına dair tarama yapar. Aslında bu işlem öncelikle tarama yapılması ve bu tarama sonuçlarının MBAM konsolu üzerinden gösterilmesi ile başlar.

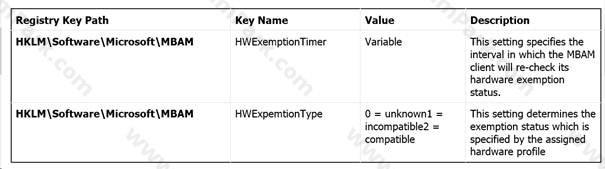

Sonrasında admin istediği makineleri Bitlocker için uygun olup olmadığını belirler ve buna göre şifreleme policyleri uygulanır. Eğer bu 24saatlik kontrol süresini beklemek istemiyorsanız aşağıdaki ilk kayıt defteri anahtarını silmeniz yeterli olacaktır.

Benzer şekilde el ile HWExpemtionType değerinide 2 yaparak uyumlu yapabilirsiniz ancak bunu konsol üzerinden zaten yapma şansınız var ( ilerleyen bölümde anlatacağım )

Burada yapacağınız değişiklikler sonrası MBAM Agent servisini yeniden başlatmanız gerekmektedir.

Ben değerli değiştirmeden bekledim ve ortalama 1 saat sonra aşağıdaki gibi ilk rapor düşmeye başladı.

Listedeki bilgisayarı seçmemiz halinde aşağıdaki gibi ek seçenekler çıkmaktadır.

Bu bilgisayarın bilgilerini değiştirebilir, silebilir, Bitlocker için uyumlu veya uyumsuz duruma alabiliriz.

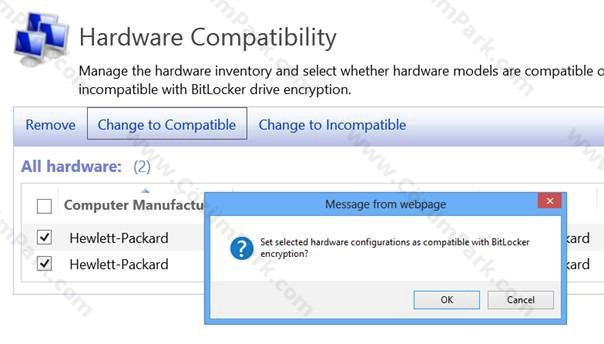

Ben test için iki makineye agent yüklemiştim ve bunların bilgilerini kontrol ettikten sonra bunların uyumlu olduğuna ben karar veriyorum ve policylerin uygulanması için değişiklik yapıyorum.

Her iki laptop’ ı seçip, durumunu uyumlu olarak değiştiriyorum. Bu işlemden sonra hatırlayacağınız gibi 24 saat beklemek gerekiyor çünkü istemci tarafında bilgisayarın uyumlu olup olmadığı bilgisi her 24 saat’ te bir kontrol ediliyordu. ( bunu değiştirebiliyorduk )

Laptoplardan biri için 24 saat bekledim, diğer için ise elle kayıt defteri değerini silip süreci hızlandırdım.

Not; Hardware Compatibilty toplam süreci uzatan bir özellik olup eğer kullanıcı destek servisi veya siz tek tek sadece TPM chipset olan veya kontrol ettiğiniz makine hesaplarını MBAM GPO uyguladığınız OU altına alabilirsiniz, bu durumda HC özelliğini açmaya gerek yoktur ve bu 24 saat bekleme noktasında da ek bir aksiyon almanız gereksizdir.

Evet şimdi geldiğimiz duruma bir bakalım;

MBAM yüklendi, OU açıldı, GPO hazırlandı, makine hesapları bu OU ya atıldı, makinelerin BIOS üzerinden TPM chipleri açıldı ve şifre verildi, makinelere agent yüklendi. Bu sırada eğer HC özelliğini kullanıyorsanız sonucu hızlandırmak için ek bir kaç kayıt defteri değişikliğide yapmışsınızdır.

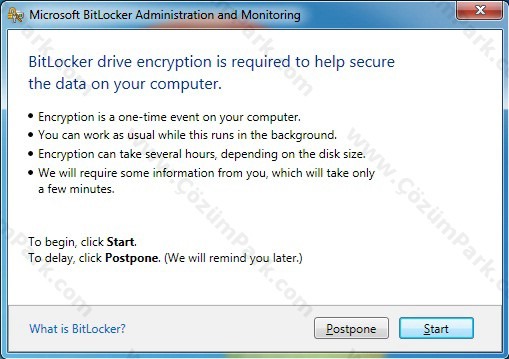

Şimdi gelelim sistemin otomatik diskimizi şifrelemesine. Baktığımız zaman hazırladığımız GPO temel anlamda yeterliydi bunu makalemin başında sizlerle paylaştım. Bu durumda laptop otomatik olarak şifrelenmek üzere kullanıcıya bir ekran çıkaracaktır. Bu ekranın hangi sıklık ile çıkacağınıda ayarlayabilirsiniz.

Normalde 90dk da bir kullanıcıya aşağıdaki gibi bir uyarı penceresi gösterilir.

Bu pencerenin hangi aralıklar ile çıkacağını ise aşağıdaki kayıt defterini değiştirerek sağlayabilirsiniz

HKLM\Software\Policies\Microsoft\FVE\MDOPBitLockerManagement

Altında yeni bir DWORD değeri oluşturuyoruz, ismi

ClientWakeUpFrequency

Değeri ise 1 yani 1 dakika demek oluyor. Bu aslında agent’ ın 1 dk da bir MBAM policy değişikliklerini kontrol etmesini sağlıyor. Tabiki bu konuda ideal süre 90dk dır.

Bu değeri zaten GPO üzerinden hatırlayacaksınız ancak 90 nın altına GPO konsol üzerinden değiştiremiyorduk.

Benzer şekilde raporlarında hızlı bir şekilde iletilmesi için aşağıdaki gibi bir ek kayıt daha açabilirsiniz

StatusReportingFrequency

Bununda yine benzer şekilde değeri 1 yani 1 dakika olabilir.

Bu konuda aslında aşağıdaki gibi bir tavsiyem var.

1.NET STOP “BitLocker Management Client Service”

2.REG ADD “HKLM\SOFTWARE\Microsoft\MBAM” /V NoStartupDelay /D 1 /T REG_DWORD /F

3.REG ADD “HKLM\SOFTWARE\Microsoft\MBAM” /V DeploymentTime /D 1 /T REG_DWORD /F

4.REG ADD “HKLM\SOFTWARE\Policies\Microsoft\FVE\MDOPBitLockerManagement” /V ClientWakeupFrequency /D 1 /T REG_DWORD /F

5.REG ADD “HKLM\SOFTWARE\Policies\Microsoft\FVE\MDOPBitLockerManagement” /V StatusReportingFrequency /D 1 /T REG_DWORD /F

6.NET START “BitLocker Management Client Service”

7.REG DELETE “HKLM\SOFTWARE\Microsoft\MBAM” /V NoStartupDelay /F

8.REG DELETE “HKLM\SOFTWARE\Microsoft\MBAM” /V DeploymentTime /F

9.REG ADD “HKLM\SOFTWARE\Policies\Microsoft\FVE\MDOPBitLockerManagement” /V ClientWakeupFrequency /D 180 /T REG_DWORD /F

10.REG ADD “HKLM\SOFTWARE\Policies\Microsoft\FVE\MDOPBitLockerManagement” /V StatusReportingFrequency /D 180 /T REG_DWORD /F

Buradaki adımları incelerseniz öncelikle değerli düşürüyoruz, kurulum sonrası tekrar eski yani ideal haline çeviriyoruz.

Evet konumuza geri dönelim, kullanıcı karşısına çıkan pencerede “start” diyerek bitlocker sürecini başlatabilir.

Bu durumda ilk olarak bilgisayarı her açılışında ona sorulacak olan bir PIN numarası girilmesi istenir. Bu PIN numarasının uzunluğunu GPO dan ayarlayabiliyoruz. Ben bunu 4 olarak ayarlamıştım.

PIN girişini yaptıktan sonra kullanıcıdan bir şifre istenmektedir. Bu şifre bitlocker ile korumuş olan diskin açılması için gereklidir ve kompleks bir şifre olmalıdır.

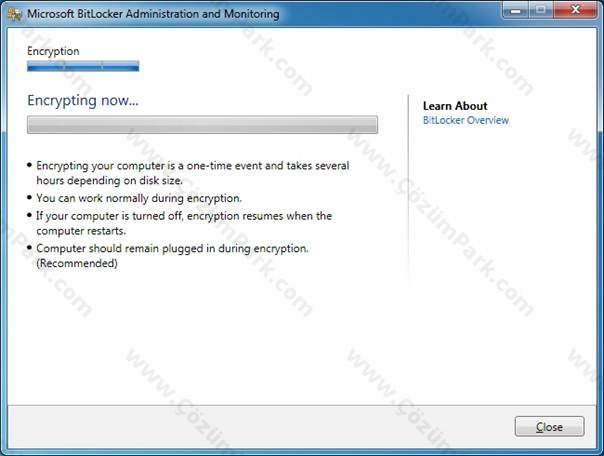

Sonrasında ise disk şifreleme işlemi başlayacaktır.

Bu süreçte kullanıcılar normal bir şekilde çalışmalarına devam edebilirler.

Kaynak

Microsoft MBAM Administrator’S Guide