Active Directory Mantıksal ve Fiziksel Mimarisi

Dizin servisi (Directory Service) Nedir?

Şu ana kadar dizin servislerini(directory services) sürekli kullanmış fakat ne olduğunu öğrenmemiş olabilirsiniz. Açıktığınızda ya da canınız yemek çektiğinde, telefon defterini açıp “yemek” yapan ünlü restoranların numaralarını bularak sipariş verirsiniz. İşte burada yemek ürününün üretildiği ve satıldığı restoranların adresini size veren telefon defteri bir directory service örneğidir. Directory service ulaşacağınız nesneye ait ihtiyacınız olan adres ve lokasyon bilgisini içerir. Telefon defteri örneğinde alfabetik bir sıralama söz konusudur. Bir diğer örnek, okuduğunuz bir kitapda ilginizi çeken bir konuyu bulmak için kitabın arka bölümündeki index kısmına bakarak konunun bulunduğu sayfayı öğrenir ve o sayfayı açıp konuyu okuyabilirsiniz. İşte kitap içerisinde aradığınız konunun adresini size veren index de bir başka directory service örneğidir. Bilgisayar üzerindeki directory service de hemen hemen aynı mantıkta çalışır.

Directory Service, domain içerisindeki fiziksel ve mantıksal nesnelerle ilgili bilgileri tutan, bu bilgileri organize eden , bu bilgilerin merkezi yönetimini yapan ve bu bilgilere ulaşmak istediğinizde size ulaşmak istediğiniz bilgilerin adresini veren servistir. Microsoft’un directory service ‘ine “Active Directory” adı verilmektedir.

NOT: Nesne olarak kastedilen şey bir kullanıcı, bir grup, bir printer ya da bir yazılım uygulaması olabilir. Her nesne kendisini tanımlayan niteliklere sahiptir. Biz bu niteliklere “attribute” adını veriyoruz. Örnek vermek gerekirse, printer lokasyonu(location) , üretici firması(manufacturer) veya tipi printer nesnesinin attribute’leridir.

Directory Servisin Avantajları

Tek noktadan yönetim(Centralized Administration): Active Directory sayesinde, kaynakların ve kullanıcıların bulunduğu konum ve aradaki mesafe önemli olmaksızın tek noktadan merkezi olarak yönetim yapılabilir.Kullanıcı, kaynak veya bilgisayar isterse dünyanın öbür ucunda olsun, Active Directory sayesinde, Active Directory üzerinden bu kaynakları ve bilgisayarları merkezi olarak yönetebiliriz.

Eşit Haklara Sahip Domain Controllerlar(Multimaster DC):Aynı Active Directory domaini içerisindeki bütün DC’ler eşit haklara ve eşit veritabanına(database) sahiptirler.Dolayısıyla her DC master server rolünü alabilecek özelliğe sahiptir.Bir DC’de açılan bir kullanıcının özelliklerini başka bir DC’den kolaylıkla değiştirebilir ve bu değişikliği de diğer DC bilgisayarlarına güncelleyebilirsiniz.

Genişletilebilme ve Büyütülebilme(Scalability):Active Directory domain yapısını ihtiyacınıza göre istediğiniz kadar büyültebilirsiniz.Bir domain içerisinde milyonlarca obje barındırılabilir.

NOT:Windows NT 4.0 domainlerinde domain veritabanının maksimum boyutu 40 MB’ı yani ortalama 40.000 kullanıcı hesabını geçemiyordu.

Internet İsim Yapısı Desteği: Windows 2008/2003/2000 Active Directory domain yapısı domain isimlendirmelerinde internet üzerinde kullanılan DNS isimlendirme yapısını(DNS namespace) kullanır. Dolayısıyla Windows 2008/2003/2000 domainleri ayrıca birer DNS domain isimleridir. Bu isimlendirme yapısı sayesinde mail server gibi diğer yapıların yönetimi de daha esnek ve kolaylıkla yapılabilir.

Dynamic DNS Desteği:Windows 2008/2003/2000 Active Directory sayesinde domaine katılan bir bilgisayar hesabının DNS(Domain Name System) veritabanında da otomatik olarak kayıtları oluşmuş olur.Windows 2008/2003/2000 DNS’nin desteklediği Dynamic Update yani dinamik güncelleme sayesinde, ip adresi değişen bir client bilgisayarı bu değişikliği DNS’e bildirerek DNS veritabanını da güncellemiş olur.

LDAP Protokol Desteği:LDAP, Active Directory’nün çekirdek(core) protokolüdür ve Active Directory’ye erişimi sağlar.LDAP, kaynakların Active Directory içerisinde isimlendirilmesini de sağlayan protokoldür.Bu protokol sayesinde network içerisindeki kaynaklara ulaşım daha da hızlandırılmış olur. LDAP, active directory içerisindeki objeleri isimlendirirken X.500 isimlendirme standardını kullanır.

Delegasyonlu Yönetim:Active Directory içerisinde açılmış OU’lere delege ataması yapılarak domainin asıl yöneticisi olan administrator kullanıcısının yükü azaltılabilir.Böylece departman veya şube bazında işten anlayan junior adminlere temel görevler atanarak domain yönetimi kolaylaştırılabilir. Delegelerin yapacakları administrator’ın verdiği haklarla belirlenir.

Actıve Dırectory Domaın Servisleri

Microsoft’un directory service yapısı ile çalışan ilk işletim sistemi Windows 2000’dir. Microsoft, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2, Windows Server 2008, Windows Server 2003 ve Windows 2000 Server domain yapılarını directory service üzerine kurmuş ve tamamen directory service üzerinden yönetimi yapılmaktadır. Bir diğer ifade ile Microsoft’un dizin servisine (directory service) “Active Directory Domain Servis” adı verilmektedir. Bu alanda uzun yıllardır yer alan Novell Netware işletim sistemi de Novell Directory Services (NDS) adında kendi doğal dizin servisine sahiptir. Netware 6 sürümünde directory service “eDirectory” adıyla gelmektedir. NDS 1993’den beri çıkan tüm Novell Network İşletim Sistemlerinde gelmektedir.

Directory service’in görevini tam anlamıyla yapabilmesi için, üç ana gereksinimi karşılaması gerekir:

Dataları depolayan ve organize eden bir yapı

Dataları merkezden yöneten ve sorgulayabilen bir yapı

Dataların, network’ün ve server kaynaklarının yerini bulabilecek methodları sağlayan bir yapı

Windows Server 2012/2008/2003/2000 Active Directory dizin servisi çeşitli teknolojileri kullanarak bütün bu gereksinimleri karşılamaktadır.

Active Directory, Windows 2000 ile birlikte tanıştığımız bir servistir. Active Directory, Windows 2012/2008/2003/2000 domain yapılarını kurmayı ve merkezi yönetim yapmayı sağlayan servistir. Active Directory servisi sadece Windows Server 2012/2008/2003/2000 gibi server ailesinden bir işletim sistemi üzerine kurulan bir servistir.

Active Directory servisinin kurulduğu ve domainin oluşturulduğu bilgisayara Domain Controller (DC) adı verilmektedir. DC rolüne sadece üzerinde Windows Server 2012/2008/2003/2000 Server işletim sistemi kurulu olan bilgisayarlar sahip olabilir. Windows Server 2012/2008/2003/2000 işletim sisteminin kurulumu esnasında bilgisayarın doğrudan kurulum aşamasında Domain Controller (DC) olarak kurulması mümkün değildir. Kurulum esnasında yalnızca stand-alone server veya member server olarak kurulabilir. Eğer bilgisayarın Domain Controller (DC) olması isteniyorsa işletim sisteminin kurulumundan sonra Active Directory Domain Service rolünün ve servisinin o sunucu üzerine kurulması ve yapılandırılması gerekmektedir.Stand-alone ya da member server olarak kurulmuş bir sunucunun DC rolünü üstlenmesine promote(yükseltgeme) adı verilir.

Bir DC’nin yanına yedekleme(backup) ya da yük paylaşımı(load balance) amacıyla kurulan ikinci domain controller bilgisayarına da Additional Domain Controller(ADC) adı verilir.Domain yapısı ilk DC’nin kurulumu ile oluşturulduktan sonra, ADC bilgisayarı mevcut domain yapısına yardımcı ve yedek olarak sonradan dahil edilmektedir.

Active Directory dizin servisinin, sadece Windows Server ailesi içerisinde bulunan Windows 2012/2008/2003/2000 Standart Edition, Windows 2008/2003 Enterprise Edition, Windows 2000 Advanced Server veya Windows 2012/2008/2003/2000 Datacenter Edition işletim sistemlerinin üzerine kurulabilir. Windows Server 2012 ile beraber sunucu işletim sistemlerindeki Edition kataloğundan Enterprise Edition kalktığı için Enterprise Edition üzerindeki yetenekler Standart Edition üzerinde de desteklenmeye başladı. Windows Server ürün ailesindeki Web Edition, client ailesindeki Windows 8, Windows 7, Windows Vista, Windows 2000 Professional, Windows XP Professional işletim sistemleri üzerine Active Directory domain servisi ve rolü kurulamaz. Bir diğer ifade ile client işletim sistemine sahip olan bir bilgisayar, domain içerisinde Domain Controller (DC) olamaz. Client işletim sistemleri üzerine server yönetimsel araçları kurularak uzaktan domain sunucularına bağlanarak yönetimi gerçekleştirebilirsiniz. Windows Vista ve Windows 2008 öncesi işletim sistemlerinde adminpak.msi isimli paketten yönetimsel araçlar istemci bilgisayarlara kurulabilirken, Windows Vista ve Windows 2008 ile beraber ve sonrasında Remote Server Administration Tools (RSAT) paketi ile bu kurulum sağlanabiliyor. Bu paketi download ettikten sonra yükleyip, sonrasında da Control Panel içerisinde Programs and Features altından istenilen rollere ait yönetim araçları kurulabiliyor. Sonrasında da ilgili aracın konsolundan ağdaki domain controller sunuculara bağlanıp yönetimi gerçekleştirmek mümkün olacaktır.

Active Directory Yapısı

Şirketinizin network ihtiyaçlarını karşılayacak şekilde yapılandırılmış bir Windows 2012/2008/2003/2000 Active Directory yapısı size büyük kolaylıklar sağlamaktadır. Fakat sistemi kurmaya başlamadan önce sisteminizin ihtiyaçları ve imkanlarını göz önüne alarak çok detaylı ve uygulanabilir bir planlama yapmanız gerekir.

Bu planlamada active directory yapısını iki ayrı alanda değerlendirmeniz gerekir.Bunlar:

· Mantıksal Yapı(Logical Structure)

· Fiziksel Yapı(Physical Structure)

Mantıksal Yapı Bileşenleri

Active Directory içerisindeki kaynakların organize edilmesi ve gruplandırılmasını içeren yapı mantıksal yapıdır. Mantıksal olarak bir objenin lokasyonu organize edildikten sonra fiziksel olarak konumu değişse de kaynağa ulaşımda sorun yaşanmayacaktır. Active Directory içerisindeki mantıksal komponentleri genel olarak aşağıdaki şekilde sıralayabiliriz:

· Forest

· Domain Tree

· Domain

· Organizational Unit

· Trust Relationship

Şimdi de bu mantıksal komponentlerin ne işe yaradıklarını inceleyelim.

DOMAIN

Bir Windows ağında merkezi yönetimi sağlamak amacıyla kurulan çekirdek yönetim birimine domain (etki alanı) adı verilir. Domain, aynı isim altında toplanmış objelerin oluşturduğu yapılara verilen isimdir.

Aynı domain içerisinde bulunan bütün objeler ortak bir veritabanı içerisinde depolanırlar. Windows 2012/2008/2003/2000 networkleri üzerinde domain yapısının oluşturulabilmesi için Active Directory domain servis rolünün Windows Server 2012/2008/2003/2000 sunucu ailesinden bir işletim sistemine sahip bilgisayar üzerine kurulması ve yapılandırılması gerekir.

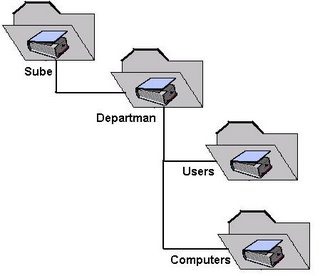

ORGANIZATIONAL UNIT (OU)

Organizational unit (yapısal birim), domain içerisindeki objeleri organize etmeyi sağlayan birimlerdir. Organizational Unit’ler, kullanıcı hesapları(user accounts), grup hesapları(group accounts), bilgisayar hesapları (computer accounts), yazıcılar (printers), paylaştırılmış klasörler(shared folders) gibi nesneleri içerirler. Her domain içerisinde oluşturulan OU hiyerarşisi birbirinden bağımsızdır.

Nesneler organizational unit’ler içerisinde konumlandırılarak dağınıklık önlenmiş ve yönetim kolaylaştırılmış olur. Şirketiniz içerisinde, sahip olmuş olduğunuz departmanlar bazında OU’lar oluşturup, departmanlar içerisindeki nesneler için de ayrı ayrı alt OU’lar oluşturabilirsiniz. Mesela; muhasebe departmanı için bir OU oluşturup, bu OU altında da muhasebe departmanı içerisindeki bilgisayarlar için ayrı bir alt OU, kullanıcılar için ayrı bir alt OU oluşturarak düzenli bir yapı oluşturabilirsiniz.Bu işlemi şirket içerisindeki diğer departmanlar için tekrarladığınızda düzenli ve yönetimi kolay bir yapı oluşturmuş olacaksınız.

Organizational Unit’in sağladığı bir diğer avantaj da delegasyondur. Bir departman içerisindeki nesneler için yukarıda anlatmış olduğumuz model kullanılarak bir OU yapısı oluşturulduktan sonra, bu OU’lar altında yönetim amacıyla sistemdeki kullanıcıları delege olarak atayabilirsiniz. Kullanıcınızın delege atanması esnasında hangi yetkilere sahip olacağı belirlenmektedir. Bu sayede domain admin kullanıcısı üzerindeki yükün azalması ve temel görevlerle ilgili yönetimin kolaylaşması sağlanmış olacaktır.

Organizational Unit Hiyerarşik Modelleri

Active Directory domain yapınızda organizational unit yapınızı planlarken ve oluştururken belli bazı modellere göre bunu belirleyebilirsiniz. Şimdi bunları hızlıca bir gözden geçirelim.

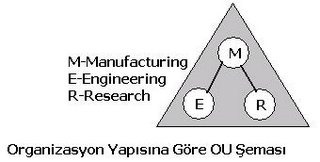

Fonksiyonel Yapıya Göre OU Yapısı: Şirketi coğrafi ve departman farkı gözetmeksizin iş fonksiyonlarına göre ayırmayı kapsamaktadır.Eğer IT fonksiyonlarınız coğrafi bazlı değilse bu modeli kullanabilirsiniz.

Bu modele göre tasarımın karakteristik özellikler de şu şekilde sıralanabilir:

· Fonksiyon tabanlı hiyerarşi şirketsel ve departmansal olarak yeniden düzenlemelerden etkilenmez.

· Bu yapılanmada gruplandırmayı kullanıcılar, yazıcılar, serverlar ve network kaynaklarına göre alt katmanlara ayırabilirsiniz.

· Fonksiyonel gruplandırma replikasyonu da etkilemektedir.

· Fonksiyon tabanlı departmanlar orta ve büyük ölçekli şirketlerde kullanılacak uygun bir yapı değildir ve çok geniş kategorilere ayrılamaz.Fonksiyon tabanlı yapılanma sadece küçük çaplı şirketler için kullanılır.

Şirket Yapısına Göre OU Yapısı:Bu tip hiyerarşide şirket içerisindeki departman veya bölümlere göre bir yapılandırma gerçekleştirilir. Eğer Active Directory yapınız şirket yapısını yansıtacak şekilde organize edilmiş ise, yönetimsel otoritenin delege edilmesi zorlaşabilir.Çünkü Active Directory içerisindeki printer, dosya paylaşımı gibi nesneler, delegasyon mantığına ve sistemine göre gruplandırılamayabilir.

Coğrafi Konuma Göre OU Yapısı Çıkarma: Eğer merkezi bir yönetim modeli ile çalışan bir organizasyonsa ve domain yönetimi coğrafi olarak dağıtık bir yapıda ise, coğrafi konum modeline göre OU yapısı oluşturulabilir. Örneğin, cozumpark.local domain’i için ISTANBUL, BESIKTAS, MECIDIYEKOY gibi alt OU’lar oluşturarak bu yapı kurulabilir.

Coğrafi Konuma göre yapılan hiyerarşinin karakteristik özellikleri:

· Yeni yapılanmalardan etkilenmez.Departman ve bölümler sık sık değişse de, şirketlerde lokasyon çok nadir değiştiği için yeniden yapılanma ihtiyacı çok nadir olur.

· Büyüme ve genişlemelere açık bir yapıdır.Eğer bir şirket başka bir şirket ile birleşirse veya satın alırsa, mevcut sisteme yeni birimleri entegre etmek çok daha kolaydır.

· Networkü güçlü olan konumlara avantaj sağlar.Bir şirketin fiziksel network topolojisi konum tabanlı hiyerarşiye çok benzemektedir.Eğer coğrafi konum tabanlı bir domain yapısı oluşturursanız, yüksek bant genişliğine sahip yerlerin avantajını görebilirsiniz. Bu durumda düşük bant genişliğine sahip alanlar içerisinde data güncellemelerini sınırlandırabilirsiniz.

· Uzlaşmacı bir güvenliği içerir.Eğer lokasyonda çok sayıda bölüm veya departman varsa, domain üzerinde veya organizational unit üzerinde yönetim yetkisine sahip bir kullanıcı veya grup, alt organizational unitler üzerinde de yetkiye sahip olmuş olacaktır.

Hybrid(Melez) Yapıya Göre OU Yapısı: Öncelikli olarak konuma göre, daha sonra da şirket yapısına göre veya diğer yapılanma modellerinin birleşimine göre kurgulanan OU mimarisi hybrid(melez) hiyerarşi adı ile anılır.Melez hiyerarşide şirketin ihtiyaçlarına cevap verecek şekilde çeşitli alanların güçleri birleştirilir.Bu tip hiyerarşinin sahip olduğu karakteristikler:

· Coğrafi olarak, departman bazlı veya bölünmüş alanlara göre ek büyümelere uygundur.

· Departman veya bölüme göre ayrı yönetim sınırları oluşturur.

· Aynı konumda olup farklı birimlerde veya departmanlarda olan yönetici kullanıcılar arasında bir yardımlaşama yapısı kurarak, yönetimsel işlemleri kolaylaştırmaktadır.

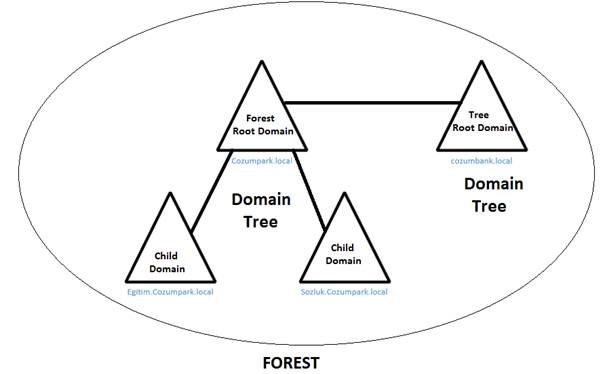

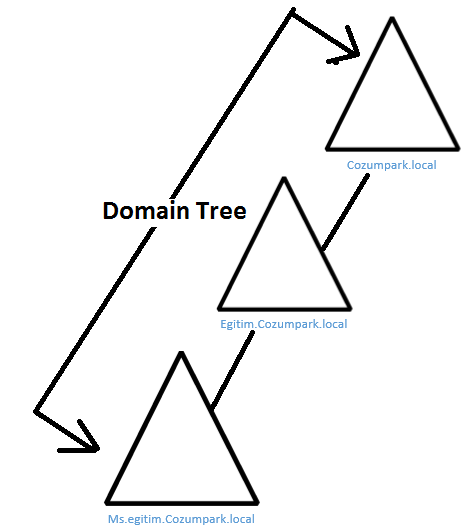

Domain Tree

Domain Tree, aynı isim altında toplanmış bir veya daha fazla sayıda Windows 2012/2008/2003/2000 domaininin hiyerarşik olarak oluşturduğu yapıya verilen isimdir. Diğer bir deyişle, aynı isim altında toplanan domainler topluluğuna “domain tree” adı verilir. Domain Tree, mevcut bir parent domain’e child domainlerin eklenmesi ile genişletilebilir. Aynı Domain Tree içerisindeki domainler hiyerarşik bir isim yapısını paylaşmaktadırlar. Domain Tree içerisinde bulunan child domainler, isim yapılarında parent domaininin ismini kendi domain isimlerinin sonuna soy isim gibi ekleyerek kullanırlar. Aynı domain tree içerisindeki domainler, ortak bir domain isim alanına(domain namespace) sahiptirler.

Bir ortamda kurulan ilk domain ile esasında o domaine ait domain tree de oluşmuş olacaktır. Yapıyı yukarıda da bahsettiğimiz gibi alt child domainler kurarar genişletmek mümkündür. Bir domain tree içerisinde en tepede olan ve ilk kurulan domaine tree-root-domain, o domainin domain controller bilgisayarına da tree-root-DC adı verilir.

Forest

Forest, active directory domainlerinde mantıksal yapı içerisinde en dış katmandır. İçerisinde bir ya da daha fazla sayıda domain ağacını(domain tree) barındıran yapıya verilen isimdir. Aslında ilk kurulan domainden sonra o domaini içeren domain tree ile beraber en dış katmanda da forest yapısı oluşmuş demektir.

Forest içerisinde ilk kurulan domain’e “forest root domain’ adı verilir. Forest yapısı da forest root domain adı ile anılır. Forest root domain altına ihtiyaca göre alt domainler (child domain) kurarak yapı genişletilebilir. Yine aynı forest içerisinde aynı grubun ya da organizasyonun içerisinde olan, fakat farklı isim alanına sahip ayrı domain ağaçları da kurularak yapı genişletilebilir. Her kurulan farklı isim alanındaki domain ağacının ilk domainine de tree-root-domain adı verilir.

GLOBAL CATALOG

Active Directory domain yapıları içerisinde bulunan bütün objelerin ve kaynakların adres bilgisini tutan ve bir kaynağa veya objeye erişmek istediğiniz zaman, size o kaynağın veya objenin adresini veren domain controller bilgisayarına global katalog server adı verilir. Forest içerisinde kendi domaininiz dışındaki bir domainde ya da farklı bir forest içerisindeki bir domainde bulunan bir kaynağa ya da objeye ulaşmak istediğinizde size o kaynağın ya da objenin adresini veren ya da o kaynağa ulaşmanız için gerekli yönlendirmeleri yapan domain controller sunucusu global katalog server olarak adlandırılır. Global Catalog Server forest yapısına ait kütüğü oluşturan, tutan, sanki bir “muhtar” gibi çalışan ve forest yapısının haritasını oluşturan bilgisayardır. Forest’da Global Catalog server rolü sadece forest root DC’ye yani forest içerisinde ilk kurulan Domain Controller bilgisayarına otomatik olarak atanır. İhtiyacınıza göre Global Catalog rolü forest yapısındaki diğer DC bilgisayarlarına da atanabilir. Özellikle tek-domainli forest yapılarında (single-domain model) global catalog server rolünün domain içerisindeki mümkün olan tüm DC’lere atanması yedeklilik, yük dağılımı ve performans gibi etkenlerden dolayı best practice yapılandırmalarındandır.

Ayrıca active directory domain yapılarında Universal grup üyelikleri de yine global catalog server sistemlerinden sorgulanır. Global catalog aynı forest içerisinde bulunan tüm domainler içerisindeki tüm domain controller sunucular arasında ortak olarak kullanılan bir roldür.

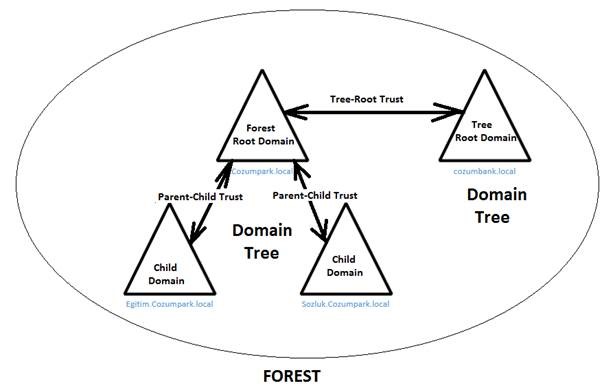

Güven İlişkileri(Trust Relationships)

Farklı iki domain arasında bilgi ve kaynak paylaşımı amacıyla kurulan ilişkiye güven ilişkisi(trust relationship) adı verilir.Windows 2012/ 2008/ 2003/2000 networkünde iki domain aynı forest içerisinde ise otomatik olarak bu iki domain arasında güven ilişkisi otomatik olarak oluşur. Aynı forest içerisindeki domainler arasında otomatik olarak oluşan güven ilişkilerinin iki önemli karakteristik özelliği vardır:

· Çift yönlü (two way)

· Geçişli (transitive)

Çift yönlü olması her iki tarafın da birbirinin kaynaklarına erişebilmesi anlamına gelmektedir. Geçişlilik ise, doğrudan güven ilişkisine sahip olmayan iki domainin her ikisinin parent domain ile kurdukları güven ilişkisi üzerinden birbirlerinin kaynaklarına erişmesi anlamına gelmektedir.

Diğer yandan aşağıdaki şekilde de görüldüğü gibi güven ilişkileri mantıksal olarak da kuruldukları yapılara göre de farklı isimlendirilmektedirler:

· Parent-Child Trust

Parent-Child Trust, bir üst domain ile hemen o domain altındaki alt domain arasında kurulan güven ilişkisidir. Bu tip güven ilişkisi child domainden bakınca Parent Trust, parent yani üst domainden bakınca da Child Trust olarak görülecektir. Yani parent’ın child domaini ile ya da child domainin parent domaini ile kurduğu güven ilişkisi olacaktır. Bu güven ilişkisi çift yönlü ve geçişlilik özelliğine sahiptir. Örneğin yukarıdaki şekilde cozumpark.local isimli parent domain ile egitim.cozumpark.local ve sozluk.cozumpark.local domainleri arasındaki güven ilişkisi parent-child trust için güzel bir örnektir. Burada egitim ve sozluk domainlerinin doğrudan birbirleri arasında bir güven ilişkisi olmamasına rağmen geçişlilik özelliği ile birbirlerinin kaynaklarına erişebilirler.

Tree-Root Trust, forest root domain ile farklı isim alanı altında kurulmuş her domain tree’nin tree root domaini arasında oluşan güven ilişkisidir. Dolayısıyla aslında farklı domain tree’ler ve onların altındaki hiyerarşide kurulan child domainler yine aynı forest içerisindeki diğer domain tree altındaki child domainler tree-root trust hiyerarşisini kullanarak geçişlilik özelliği ile birbirlerinin kaynaklarına verilen yetkiler çerçevesinde ulaşabilirler. Dolayısıyla tree-root trust ilişkisi de yine çift yönlü ve geçişlilik özelliğine sahiptir.

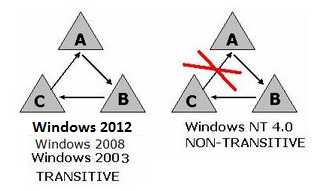

Geçişlilik yani transitivity konusunu biraz daha açalım. Geçişli güven ilişkisi aşağıdaki şekildeki örnekte açık olarak görülmektedir.

A domaini B domainine güveniyor, B domaini de C domainine güveniyor. Böyle bir yapıda A domaini aynı zamanda C domainine de güvenmiş oluyor. Windows NT 4.0 domainlerinde kurulan güven ilişkisinde geçişlilik özelliği yoktu, yani NT 4.0 domainleri arasındaki güven ilişkisi non-transitive’dir. Dolayısıyla yukarıdaki örnekte A ve C domainlerinin birbirlerinin kaynaklarına erişebilmeleri için aralarında ayrıca güven ilişkisi kurulması gerekir.

Yukarıda bahsettiğimiz parent-child trust ve tree-root trust dışında ayrıca shortcut trust, forest trust, external trust ve realm trust olmak üzere farklı güven ilişkileri de bulunmaktadır. Bunları ayrı bir makalede detaylarıyla ve uygulamalı olarak anlatıyor olacağız.

Fiziksel Yapı Bileşenleri

Active directory domainine ait fiziksel yapıyı ilgilendiren bileşenlerdir. Fiziksel yapıyı da iki ayrı kategoride inceleyeceğiz:

- Site

- Domain Controller

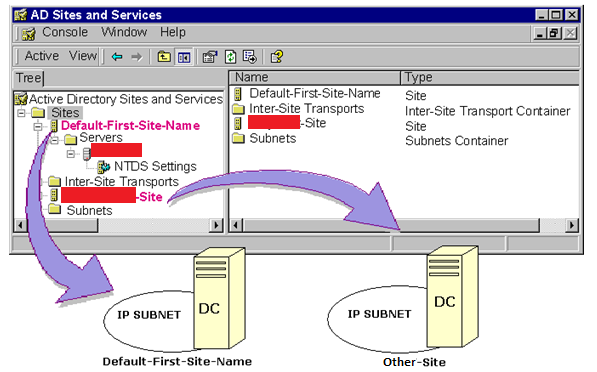

Site

Site, bir yada daha fazla ip subnetini içeren active directory yapılardır. Site, Windows 2012/2008/2003 domainleri içerisindeki, DC’ler arası replikasyon trafiğini ve süresini kontrol altına almak için oluşturulmuş yapılardır. Network içerisindeki ip subnetlerini siteler içerisinde tanımlayarak replikasyon trafiği de kontrol altına alınmış olur.

Active Directory kurulduktan sonra sitelerin yönetimi Administrative Tools içerisindeki Active Directory Sites and Services konsolu içerisinden yapılır.Site üzerinde yönetim yapma hakkı sadece Enterprise Admins grubunun üyelerine aittir.

NOT:Active directory domainleri üçgen şekliyle, siteler de elips şekliyle gösterilirler.

Aşağıda sitelerin karakteristiksel özellikleri listelenmiştir:

- Bir site içerisinde birden fazla domain bulunabilir.

- Bir domain birden fazla siteye bölünebilir.

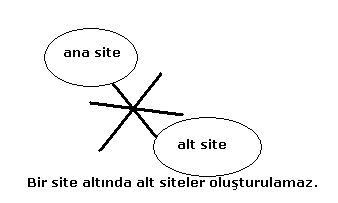

- Bir sitenin altında alt siteler oluşturulamaz. Site tek seviyeli bir nesnedir.

Domain Controller

Domain yapısını kuran ve domain içerisindeki bütün objelerin ve kaynakların veritabanını depolayan bilgisayarlara DC(Domain Controller) adı verilir.Bir domain içerisinde kurulan bütün domain controller’lar üzerinde domain veritabanı bilgileri bulunur.DC’lerden biri üzerinde bir değişiklik yapıldığı zaman bu değişiklik aynı domain içerisindeki diğer DC bilgisayarlarına otomatik olarak çoğaltılır (replikasyon).Bir kullanıcı DC’lerden herhangi birisi üzerinde bir defaya mahsus oluşturulduktan sonra, bu diğer DC bilgisayarlarına replikasyon adı verilen bir mekanizma ile güncelleme yapılır.Bu mekanizma sayesinde domainde bulunan her DC bilgisayarı üzerinde domain bilgilerinin tutuldugu veritabanı kendini güncelleyerek diğer domain controller’ların bir kopyası oluşmuş olur. Dolayısıyla DC’lerden bir tanesi kapalı bile olsa kullanıcı domaine logon olmak istediğinde diğer DC’ler üzerinden kimlik kontrolü (authentication) yapılarak sisteme girmesi sağlanır.

Her işletim sisteminin domain controller olma özelliği bulunmaz. Sadece Windows Server 2012 Standart/DataCenter Edition, Windows Server 2008 Standart/Enterprise/Datacenter Edition ve Windows Server 2003 Standart/Enterprise/Datacenter Edition işletim sistemlerinin DC olabilme özelliği vardır.

Not : Windows Server 2012 R2, Windows Server 2008 R2 ve Windows 2003 R2 işletim sistemleri de yine normal sürümler gibi domain controller olabilme özelliğine sahiptirler.R2 sürümlerini ayrıca çok uzun tutmamak için bahsetmeden normal sürümler üzerinden bilgilerimizi veriyoruz.

İlk domain controller’ın kurulumu ile domain yapısı oluşmuş olacaktır. Yedeklilik, ölçeklenebilme, yük dengeleme, yüksek erişilebilirlik gibi nedenlerden dolayı bir domainde en az iki adet domain controller olması gerekir. Dolayısıyla ilk kurulan domain controller’dan sonra bunun yanına additional domain controller rolüne sahip ilave domain controller’lar kurarak bu gereksinimler karşılanabilir. Domain controller ve additional domain controller sunucular hem yazılabilir hem de okunabilir özelliktedirler. Windows 2008 işletim sisteminden sonra ilave olarak bir de Read-Only-Additional-Domain Controller ile tanışmıştık. Kısace RODC olarak bilinen bu domain controller sadece okunabilme özelliğine sahiptir. Yani üzerinde active directory veritabanı için yazma ya da gelen nesnelerde değişiklik yapma ve diğer domain controller sunuculara replikasyon gönderme gibi bir özelliği yoktur. Sadece kendisine replikasyon yapılmış bilgileri kullanabilir ve bunlarla kendi lokasyonundaki kullanıcılara hizmet vermiş olur. Özellikle güvenliğin yeterli olmadığı uzak şube lokasyonlarına RODC konumlandırılarak, buralara güvenilen bir mimaride active directory domain servis hizmetinin verilmesi sağlanabilir. RODC kurabilmek için ortamda öncelikle yazılabilir (writeable) olarak çalışan bir domain controller sunucunun kurulması gerekir. RODC konusunu ilerleyen makalelerde tüm detaylarıyla ayrıca inceliyor olacağız.

OPERATION MASTER ROLLER

Active Directory içerisinde meydana gelen değişikliklerin replikasyonundan sorumlu rolleri olan sunucu sistemlerine operation master adı verilir. Uzun ismi ile Flexible Single Master Operations Role (FSMO) olarak da bilinirler. Okunurken kısaca fizmo (FSMO) olarak telaffuz ediyoruz. Active Directory yapısında forest bazında ve domain bazında çeşitli operation master rolleri bulunmaktadır.

Forest-bazında bulunan operation master roller:

· Schema Master

· Domain Naming Master

Domain-bazında bulunan operation master roller:

· PDC Emulator

· RID Master

· Infrastructure Master

Forest-bazında roller olan schema master ve domain naming master rolleri forest içinde sadece bir domain controller sunucuya atanabilir. Varsayılan olarak forest root domain controller bu rollere sahiptir. Buna karşın domain-bazında kullanılan operation master roller olan PDC Emulator, RID Master, Infrastructure Master her domain içinde sadece bir domain controller sunucuya atabilir. Farklı roller farklı domain controller sunuculara dağıtılabilir, fakat her rol o domain içerisinde sadece bir domain controller sunucuda olabilir. Schema master active directory schema’nın yönetimi, güncellenmesi ve replikasyonundan sorumlu olan domain controller rolüdür. Forest içindeki tüm nesne sınıfları (object classes) ve bunlara ait nitelikler (attributes) active directory schema yapısını oluşturur.Ayrıca active directory schema yapısının yönetimini sadece schema masters grubunun üyesi olanlar yapabilir. Bu grup varsayılan olarak forest root domain içerisinde oluşur. Domain naming master rolü, forest içerisine yeni bir domain eklendiğinde, mevcut domainlerden biri kaldırıldığında, bir domainin adı değiştiğinde ya da domain isimlerinde çakışma olduğunda bütün bunların kontrolünü yapan roldür. Global Katalog Server ile aynı PC olması tavsiye edilir. Muhakkak her forest içerisinde bir tane olmalıdır. PDC Emulator rolü aslında FSMO rolleri içerisinde en etkin ve yoğun kaynak kullanan roldür. Görevleri arasında Windows NT BDC ve client bilgisyarlarına bir PDC desteği vermesi, client PC’lerindeki password değişikliğini güncellenmesi, zaman senkronizasyou (domain için time server rolünü üstlenmesi), uygulanan GPO‘lardaki çakışmaların engellenmesi bulunmaktadır. Rid Master, active directory içerisindeki objelere ait SID(Security Identifier)** numaralarının atanmasını ve kontrolünü yapan, objelerin bir yerden başka bir yere taşınırken meydana gelebilecek çakışmaları önleyen roldür.Infrastructure master rolü ise active directory içerisindeki grup üyelikleri bilgilerini kontrol ederek tüm domainlere bildirir. Diğer domainlerin üyesi bulunan objelerin güncellenmesini yapar. Global Katalog ile aynı PC’de olmaması tavsiye edilir. FSMO rollerinin çok detaylı özellikleri, bu rollerin taşınması ve felaket senaryolarındaki operasyonlarını ilerleyen makalelerimizde daha detaylı ele alıyor olacağız.

**ÖNEMLİ NOT : SID (Security IDentifiers)

Domain içerisinde kullanıcı, bilgisayar ve grup hesapları oluşturulduklarında, bu hesaplara otomatik olarak benzersiz bir numara atanır. Buna SID(security identifier) adını veriyoruz. SID, oluşturulan hesabı temsil eden benzersiz bir numaradır. Sistem nesneleri ismi ile bilmez, SID numasıyla bilir ve tanır. Kullanıcı, grup ya da bilgisayar isimleri sadece bizim grafiksel arayüzden verdiğimiz tanımlamalardır. Örneğin, bir kullanıcı hesabını silip, tekrar aynı isimle yeni bir kullanıcı hesabı açmak grafiksel arayüzden mümkündür.Fakat isimleri aynı olmasına rağmen her iki kullanıcının SID numaraları hiçbir zaman aynı olmaz. Çünkü kullanılan bir SID tekrar kullanılmaz. Tipik bir SID örneğini aşağıda görmektesiniz.

S-1-5-21-1659004503-193565697-854245398-1002

SID numarasını farklı segmentlere bölebilirsiniz. Örneğin aşağıdaki gibi:

S-1-5-21-D1-D2-D3-RID

S-1-5 standart bir ön ektir. Burada 1 versiyon numarasıdır ve NT 3.1 versiyondan bu yana hiç değişmeyen bir bilgidir. 5 ise SID’nin NT tarafından atandığını gösteren tanımlamadır. 21 yine bir NT ön ektir. D1,D2,D3 ise domain’e özgü olan 32-bitlik tanımlayıcı numaradır. Bir domain kurulunca D1’den D3’e kadar olan numara otomatik oluşur ve aynı domain içerisindeki bütün objeler için bu D1,D2,D3 değerleri aynı olur. En sondaki RID, relative identifier’ın kısaltmasıdır. Ve SID numarası içerisinde ait olduğu objeyi benzersiz kılan ve diğer objelerden ayıran parçadır. Her yeni hesap benzersiz bir RID numarasına sahiptir. Hatta eski kullanıcı ile aynı isim ve bilgiler kullanılsa bile RID her zaman farklıdır. Dolayısıyla, yeni açılan kullanıcının adı eski kullanıcı ile aynı olsa da RID numarası farklı olacağı için eski kullanıcının haklarını hiçbir şekilde kullanamayacaktır.