Active Directory Insider Preview’da Neler Yeni? Özellikler ve İyileştirmeler!

Windows Server Insider Preview sürümünde Active Directory Domain Services (AD DS) ve Active Directory Lightweight Domain Services (AD LDS) için bazı yeni özellikler geldi.

Build 25951

Aşağıdaki yeni özellikler, Active Directory Domain Services (AD DS) ve Active Directory Lightweight Domain Services (AD LDS) alanında geliştirmeler ve yeni yetenekler sunuyor.

- Active Directory functional levels

- Scaling and performance improvements

- Supportability enhancements

- Security enhancements

Active Directory functional levels

Yeni Forest ve Domain Functional Level

Active Directory Schema Güncellemeleri

- Aktif dizin şemasını genişleten iki yeni LDF dosyası vardı.

sch89.ldfvesch90.ldf. - AD LDS eşdeğer şema güncellemeleri

MS-ADAM-Upgrade3.ldfoldu. - Önceki şema güncelleştirmeleri hakkında daha fazla bilgi için bkz. Windows Server’daki şema güncelleştirmeleri

Ölçekleme ve Performans İyileştirmeleri

Active Directory, ESE veritabanı motoru olan JET Blue kullanır. Windows 2000’de ilk tanıtıldığından beri, AD DS (ve AD LDS) her zaman 8k veritabanı sayfa boyutunu kullanmıştır. 8k mimari tasarımı Active Directory’deki birçok alanı etkileyen sınırlamalara neden olmuştur. Örneğin, bir tek kayıt (AD nesnesi) 8k bayt boyutunu aşamazdı. 32k veritabanı formatına geçmek eski kısıtlamalardan etkilenen birçok alanda büyük bir iyileştirme sunuyor. Diğer bir örnek olarak öznitelikler artık ~3200 değeri tutabiliyor.

NUMA Desteği

AD DS atık NUMA uyumlu donanımdan yararlanarak tüm işlemci gruplarında CPU’ları kullanabilir hale geldi. Active Directory, 64 çekirdenin ötesine genişleyebilecek.

Çoğaltma Öncelik Sırası

Active Directory’de artık yöneticilere replication sırasının belirli senaryolara göre yapılandırılmasında daha fazla esneklik sağlayacak.

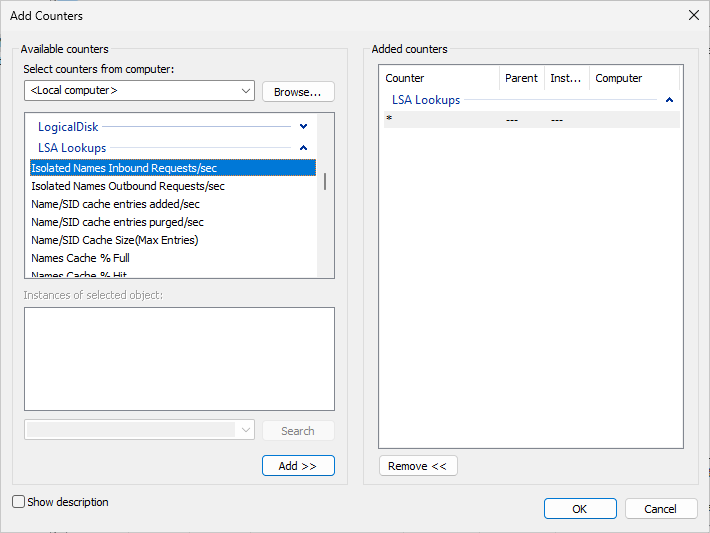

LSA search performans sayaçları

LsaLookupNames ve LsaLookupSids ve eşdeğer API’ler aracılığıyla Ad ve SID Aramalarının performansını izlemek ve sorunlarını gidermek için performans sayaçları eklendi. Bu performans sayaçları İstemci ve Sunucu SKU’sunda mevcut.

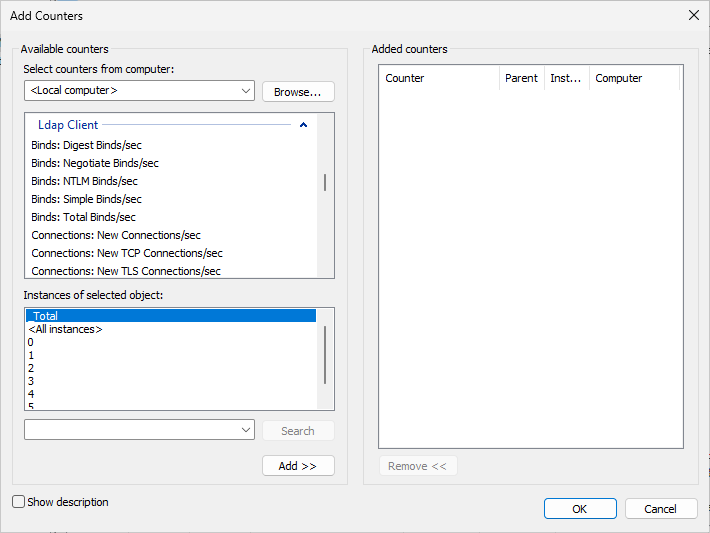

LDAP client performans sayaçları

LDAP istemci isteği performansını izlemek ve sorunlarını gidermek için performans sayaçları eklendi.

DC konum algoritmasında iyileştirmeler

Microsoft daha önce hem WINS hem de mailslots’un kullanımdan kaldırıldığını duyurmuştu . Bu eski teknolojiler günümüz ortamlarında artık güvenli değil.

DC keşif algoritması, NetBIOS tarzı etki alanı adlarının DNS tarzı etki alanı adlarıyla eşlenmesini geliştirerek geçişi kolaylaştırmaya yardımcı olacak yeni işlevlerle iyileştirildi.

Gizli özellikler için geliştirilmiş güvenlik

Etki alanı denetleyicileri ve AD LDS yapılandırmaları bağlantı şifrelendiğinde yalnızca gizli öznitelikleri içeren LDAP ekleme, arama ve değiştirme işlemlerine izin verecek.

Channel binding denetimi

LDAP channel binding denetim olayları 3074 ve 3075 artık LDAP channel binding için etkinleştirilebilir. Channel binding ilkesi daha güvenli bir ayara değiştirildiğinde yönetici ortamdaki channel binding doğrulamalarını desteklemeyen veya başarısız olabilecek cihazları tanımlayabilir. Bu denetim etkinlikleri Windows Server 2022 ve sonraki sürümlerde de mevcuttur KB4520412

LDAP için varsayılan olarak şifreli bağlantı

Basit Kimlik Doğrulama ve Güvenlik Katmanı (SASL) bağlantısından sonraki tüm LDAP client iletişiminde, varsayılan olarak LDAP izalosyonu tercih edilecek. SASL hakkında daha fazla bilgi edinmek için bkz. SASL Kimlik Doğrulaması .

TLS 1.3 için LDAP desteği

LDAP, en son SCHANNEL uygulamasını kullanır ve TLS bağlantıları üzerinden LDAP için TLS 1.3’ü destekler. TLS 1.3’ün kullanılması, eski şifreleme algoritmalarını ortadan kaldırır, eski sürümlere göre güvenliği artırır. Desteklenen TLS sürümleri ve desteklenen şifre paketleri hakkında daha fazla bilgi için bu dokümanları inceleyebilir siniz.

Eski SAM RPC parola değiştirme yöntemlerinin varsayılan davranışındaki değişiklikler

Domain ortamında kullanıcı parolalarını değiştirmenin tercih edilen yolu Kerberos gibi güvenli protokollerdir. Domain Controller’lara uzaktan iletişim kurulduğunda AES kullanan en son SAM RPC parola değiştirme yöntemi SamrUnicodeChangePasswordUser4 varsayılan olarak kabul edilir.

Aşağıdaki eski SAM RPC yöntemleri remote procedure’ler varsayılan olarak engellenecek

Bu davranış aşağıdaki Grup İlkesi ayarı kullanılarak kontrol edilebilecek

Windows Settings > Administrative Templates > System > Security Accounts Manager > Configure SAM change password RPC methods policyAES SHA256/384 için Kerberos desteği

Kerberos protokolüne SHA-256 ve SHA-384 eklenerek RFC 8009 desteğiyle daha güçlü şifreleme ve imzalama mekanizmalarını destekleyecek şekilde güncellendi.RC4 kullanımdan kaldırıldı ve kullanılmayan şifre listesine taşındı.

Kriptografik güvenliği için Kerberos PKINIT desteği

Kerberos’ta İlk Kimlik Doğrulaması için Kerberos Genel Anahtar Şifrelemesi (PKINIT) protokol uygulaması getirildi böylece daha fazla algoritmayı destekleyerek ve sabit kodlanmış algoritmaları kaldırarak kriptografik güvenliği güçlendirecek şekilde güncellendi.

Kaynak: learn.microsoft.com

Eline sağlık.

Rica ederim hocam,saygılar.