Three Tier (Üç Katmanlı) PKI Tasarımı Bölüm-2

Merhaba, ilk makalede PKI yapısı hakkında genel bilgiler verdmiş ve kuracağımız topolojiyi paylaşmıştık. Bu makalede artık yapımızı inşa etmeye başlıyoruz.

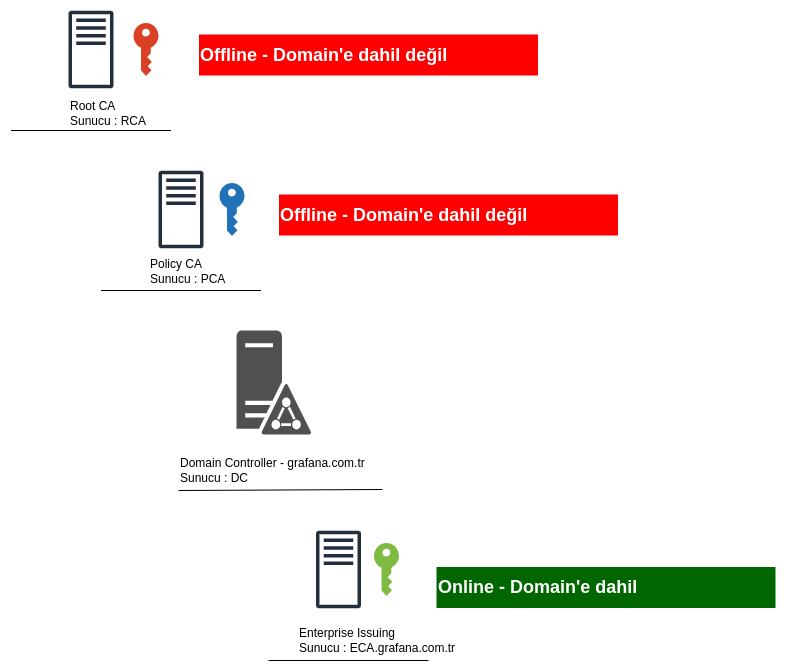

Topoloji

Root CA Kurulumu

Yapımıza ilk olarak Root CA kurmakla başlıyoruz. Root CA domain’e dahil değildir ve günün sonunda güvenlik için kapatılacaktır.

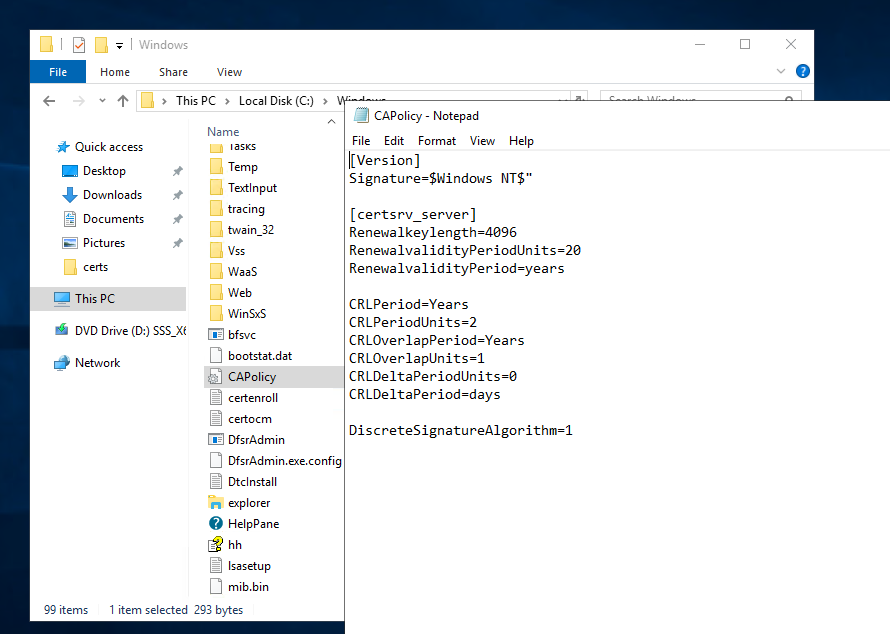

İlk olarak “c:\windows” altına “CAPolicy.inf” adında bir dosya açıyoruz ve aşağıdaki değerleri giriyoruz.

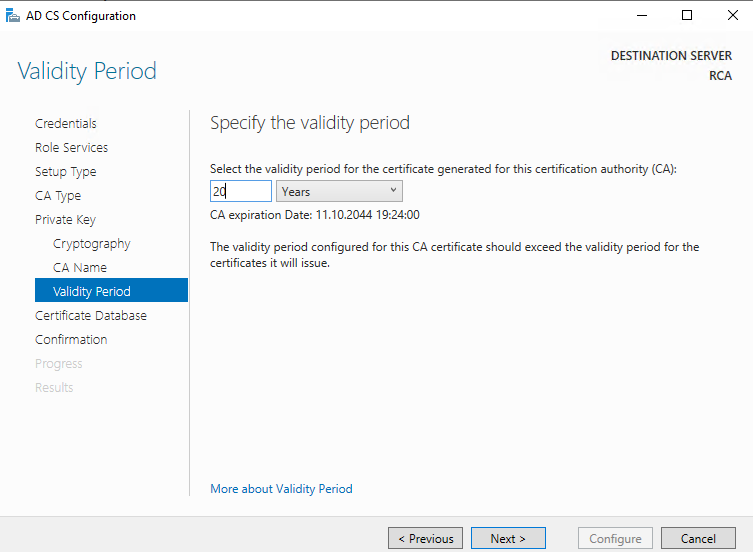

Not: Root CA’nın sertifika geçerlilik süresi 20 yıl olacak. Best practices olarak bir alt CA’a gittikte yarısı kadar düşeceğiz.

Özetlersek:

Root CA : 20 YIL

Policy CA : 10 YIL

Enterprise Issuing : 5 YIL

[Version]

Signature=$Windows NT$"

[certsrv_server]

Renewalkeylength=4096

RenewalvalidityPeriodUnits=20

RenewalvalidityPeriod=years

CRLPeriod=Years

CRLPeriodUnits=2

CRLOverlapPeriod=Years

CRLOverlapUnits=1

CRLDeltaPeriodUnits=0

CRLDeltaPeriod=days

DiscreteSignatureAlgorithm=1

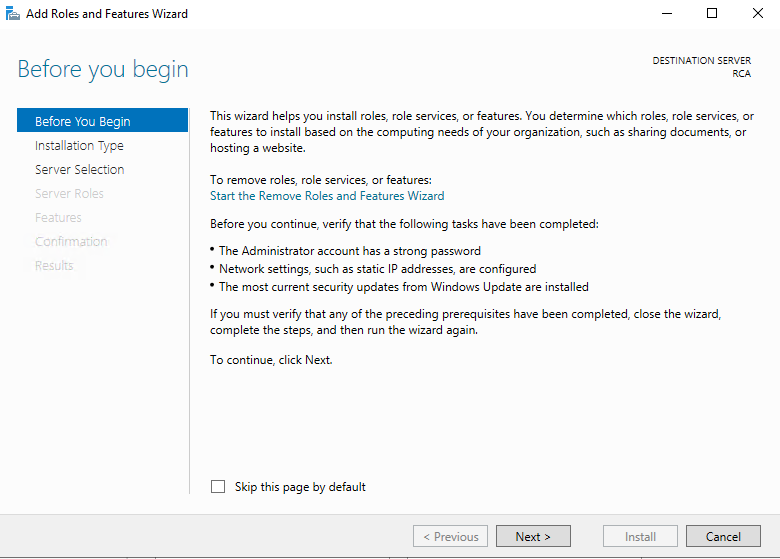

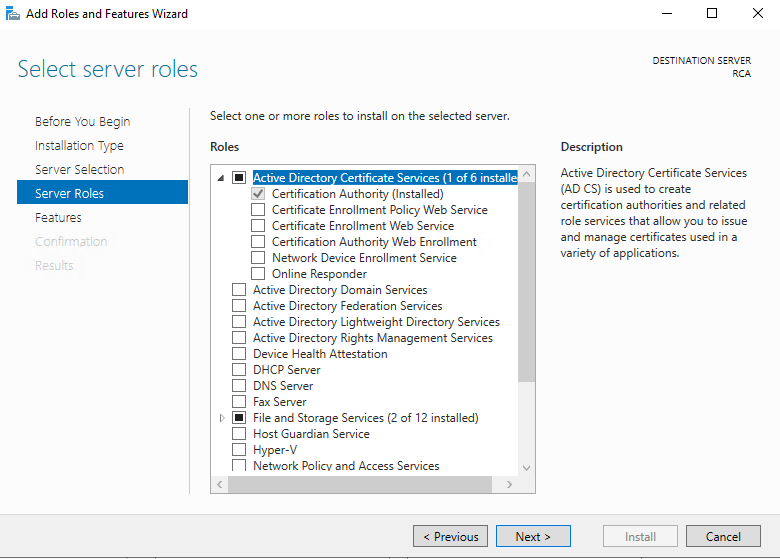

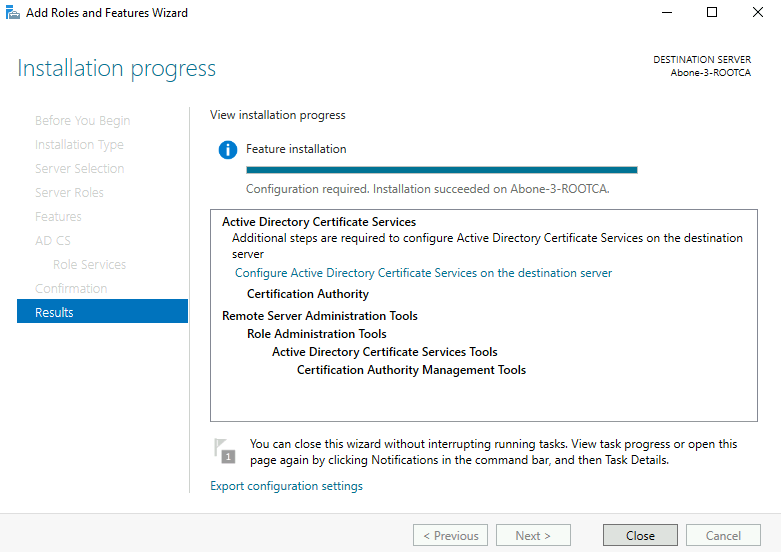

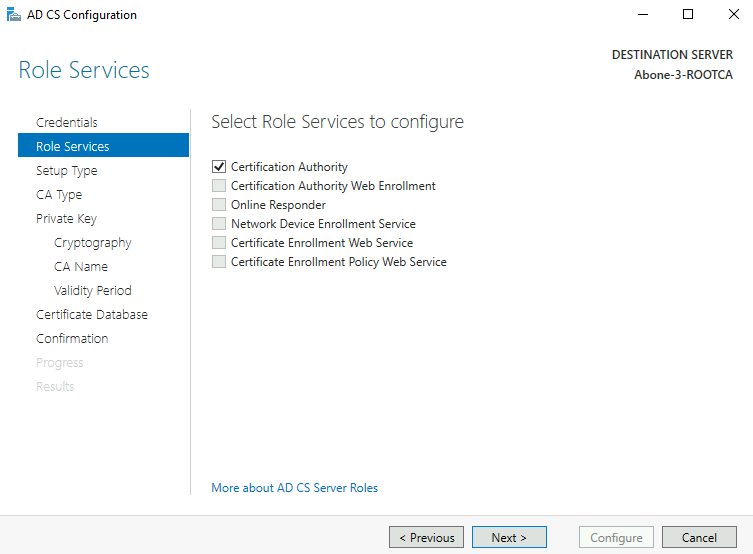

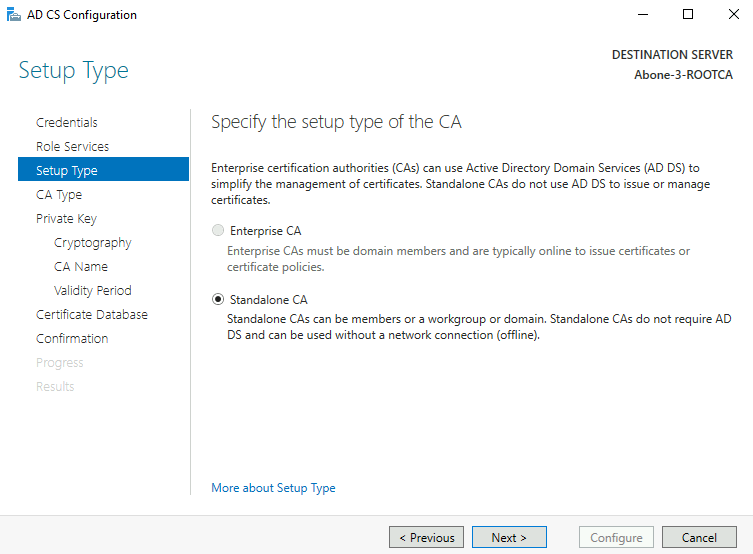

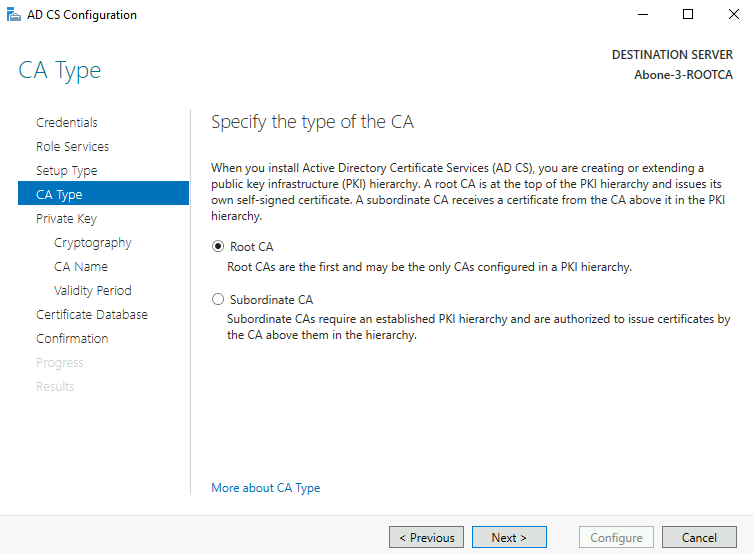

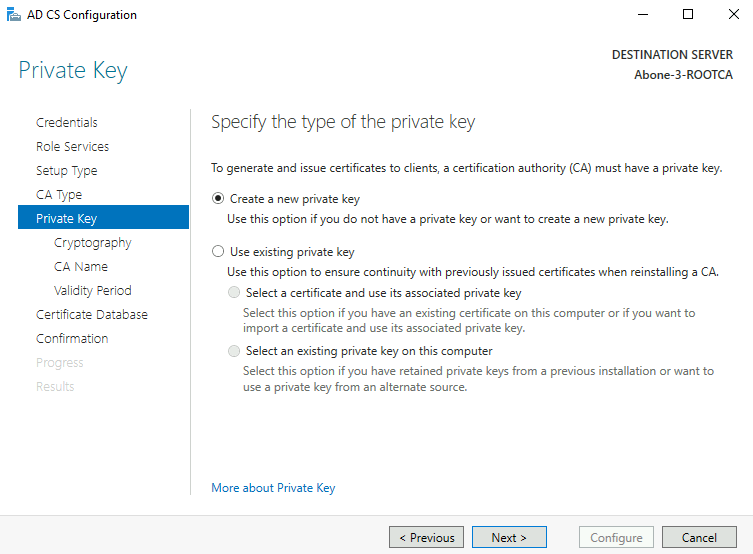

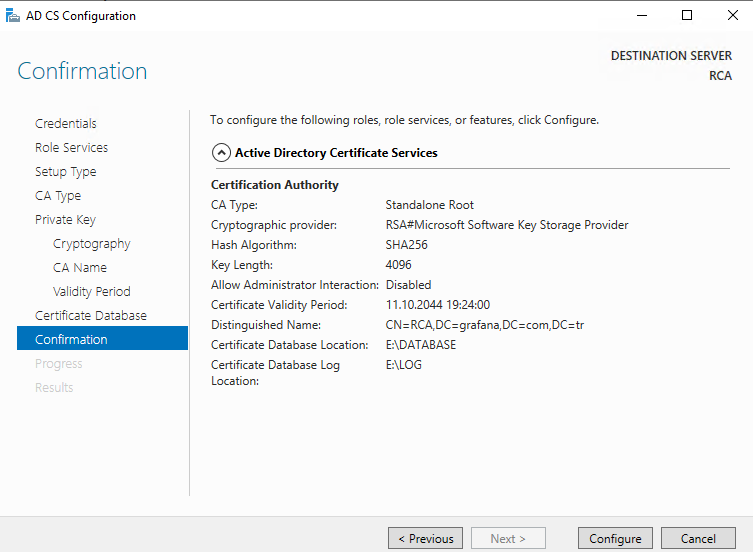

Kuruluma başlıyorum. Root CA ve domain’e dahil olmadığı için “Root” ve “StandAlone CA” kuruyorum.

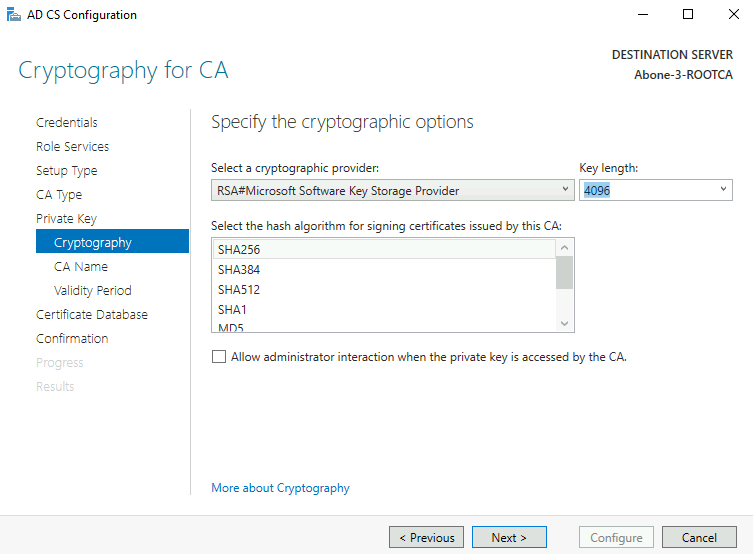

SHA256 veya üzeri kullanılması önerildiği için SHA1 artık güvenli algoritma olarak sayılmıyor. Ancak burada “Key Lenght” seçimi yaparkan organizasyon içi uyuglamaları dikkate alın ona göre uygun uzunluğu seçin. Ben askeri standartları benimsediğim için “4096” seçiyorum

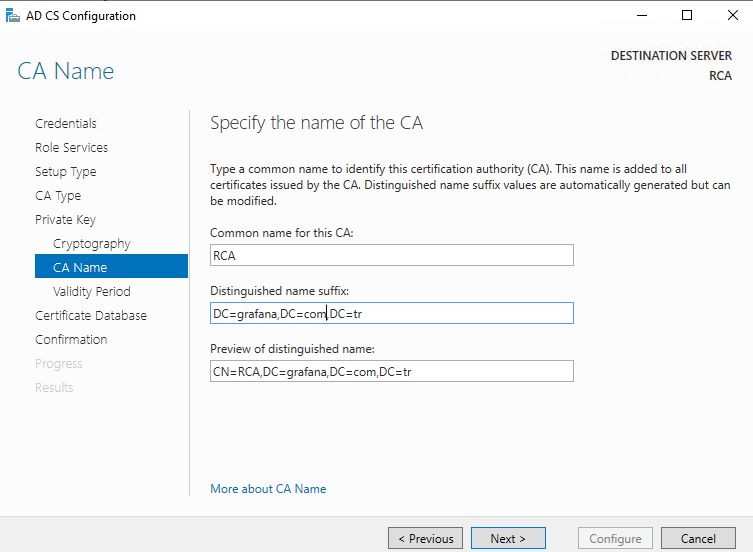

Bu kısım önemli. Domain DN bilgilerini uygun şekilde giriyoruz.

Burada kök CA sertifikasının geçerlilik süresini ayarlıyoruz ve en iyi uygula 20 yıl.

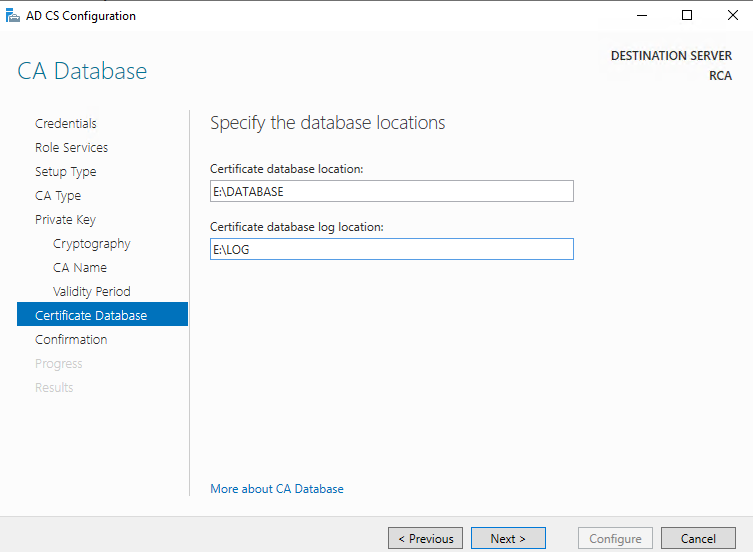

Diğer önemli bir adım. CA database ve logları ayrı bir diskte tutmak.

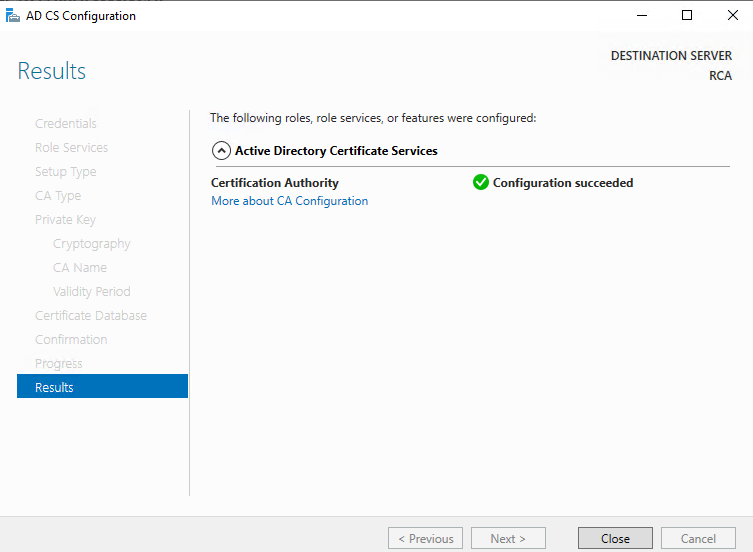

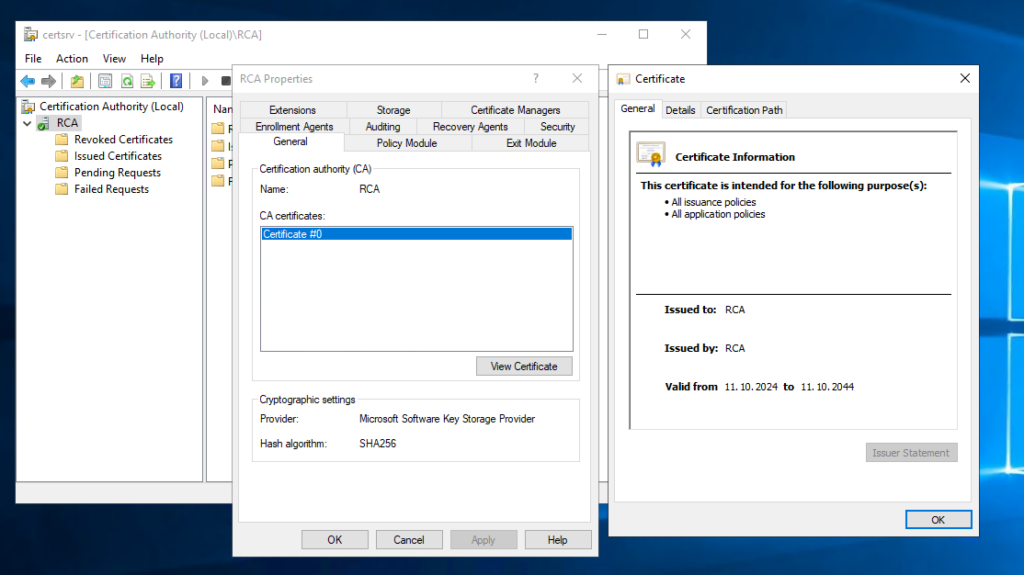

Root CA kuruldu her şey iyi görünüyor.

CDP ve AIA Yayınları için Web Server Kurulumu

İkinci adım CDP ve AIA erişimleri için bir web servler’a ihtiyacımız var. Bunun için ilerde Online Resporder olacak sunucuyu kullanaracağız.

Peki Bu Neden Gerekli?

CDP (CRL Distribution Point) ve AIA (Authority Information Access), sertifika altyapısında (PKI) yer alan ve sertifika doğrulama sürecini kolaylaştıran iki önemli alandır:

- CDP (CRL Distribution Point):

CRL (Certificate Revocation List) olarak bilinen, iptal edilmiş sertifikaların listelendiği bir dosyadır. CDP, bu CRL’ye nasıl ulaşılacağını gösteren bir alandır. Yani, bir sertifikanın geçerliliğini doğrulamak için bu listeye başvurulması gerekir. Eğer sertifika iptal edildiyse, CRL üzerinden bu bilgiye ulaşılabilir. CDP alanı, CRL’nin URL’sini içerir ve istemcilerin bu listeyi indirip kontrol etmelerini sağlar. - AIA (Authority Information Access):

AIA alanı, bir sertifikanın hangi sertifika otoritesi (CA) tarafından imzalandığını belirtir. AIA, kök veya ara CA sertifikalarının doğrulanmasına olanak tanır. Bu alan, sertifikanın hangi otoriteye dayandığını belirlemek için kullanılır ve ayrıca sertifika zincirini tamamlamak için gerekli olan üst seviye CA sertifikasına erişim sağlar.

Bu iki alan, bir sertifikanın geçerliliğini ve doğruluğunu sağlamak amacıyla kullanılır. Sertifikalar doğrulanırken, CRL listesi ve üst otoritenin sertifikası gibi bilgilere bu alanlar sayesinde ulaşılır.

Three-tier mimarisinde CDP (CRL Distribution Point) ve AIA (Authority Information Access) gibi sertifika altyapısına ilişkin bileşenleri bir web sunucusunda yayınlama amacının ana nedenleri, güvenilirlik, erişilebilirlik ve performanstır.

- Erişilebilirlik:

Sertifika doğrulama işlemleri, istemcilerin sertifikayı veren otoriteye (CA) erişmesini gerektirir. CDP ve AIA bilgileri, bu erişimi sağlamak için bir URL sunar ve bu URL genellikle bir web sunucusu aracılığıyla yayınlanır. Web sunucularının dünya genelinde yüksek erişilebilirliğe sahip olması, istemcilerin CRL veya üst otorite sertifikasına hızlıca ulaşmasını sağlar. - Performans:

Üç katmanlı (three-tier) mimarilerde, farklı işlevlerin farklı sunuculara dağıtılması, performansı artırır. CRL ve AIA gibi PKI bileşenlerinin bir web sunucusu üzerinden yayınlanması, bu sunucuların ağ altyapısının optimizasyonundan yararlanarak sertifika doğrulama işlemlerini hızlandırır. - Güvenlik:

Web sunucuları üzerinden yapılan yayınlar genellikle SSL/TLS ile şifrelenir, bu da CRL veya AIA gibi kritik PKI bileşenlerinin güvenli bir şekilde aktarılmasını sağlar. Böylece, istemci ve sunucu arasındaki iletişim güvenli olur ve man-in-the-middle saldırıları gibi tehditler azaltılır. - Dağıtım ve Ölçeklenebilirlik:

Üç katmanlı mimaride, farklı bileşenlerin ayrı sunucular üzerinde çalıştırılması daha kolay yönetilebilir ve ölçeklenebilir bir yapı sunar. CDP ve AIA’nın web sunucularında yayınlanması, bu bilgilerin büyük ölçekli bir ortamda kolayca dağıtılmasına ve gerektiğinde farklı coğrafi konumlarda replikasyon yapılmasına olanak tanır.

Bu nedenlerle, three-tier mimarilerde CDP ve AIA gibi PKI bileşenleri, erişimi kolaylaştırmak, güvenliği artırmak ve performansı optimize etmek amacıyla web sunucularında yayınlanır.

Aşağıdaki işlemleri Online Responder olacak olan server üzerinde gerçekleştiriyoruz.

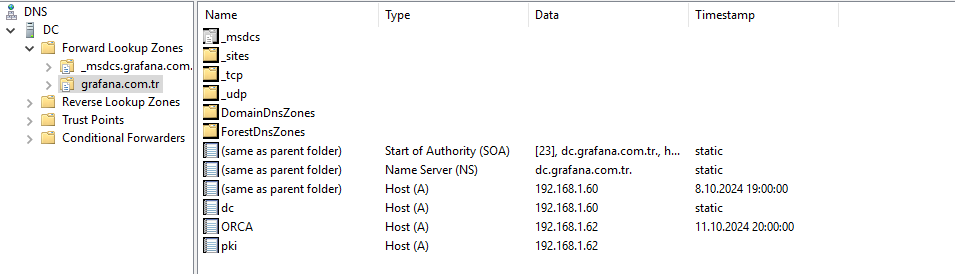

İlk olarak dns üzerinde “pki.grafana.com.tr” olarak A kaydı açıyorum ve Online Responder serverın ip sini giriyiorum.

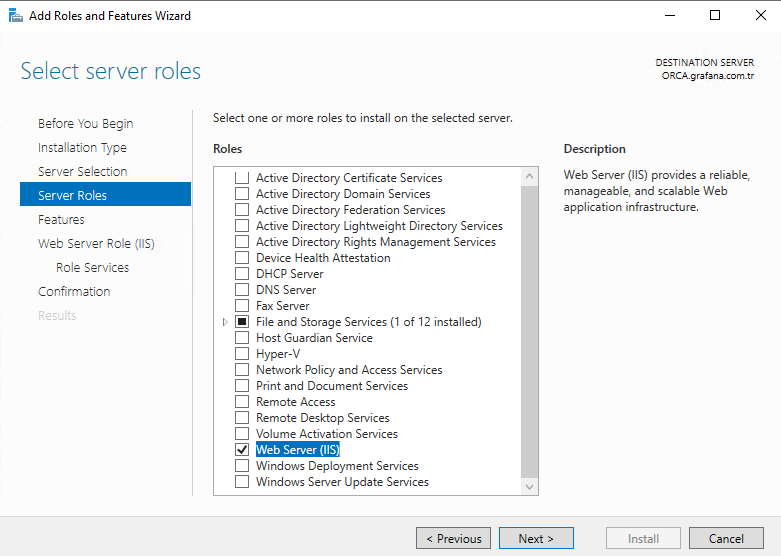

IIS kurulumu yapıyorum.

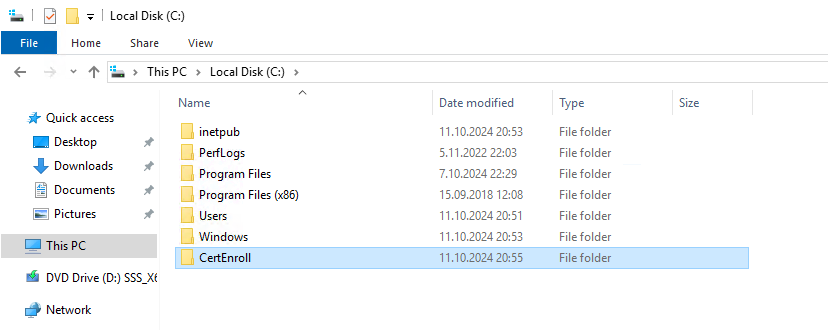

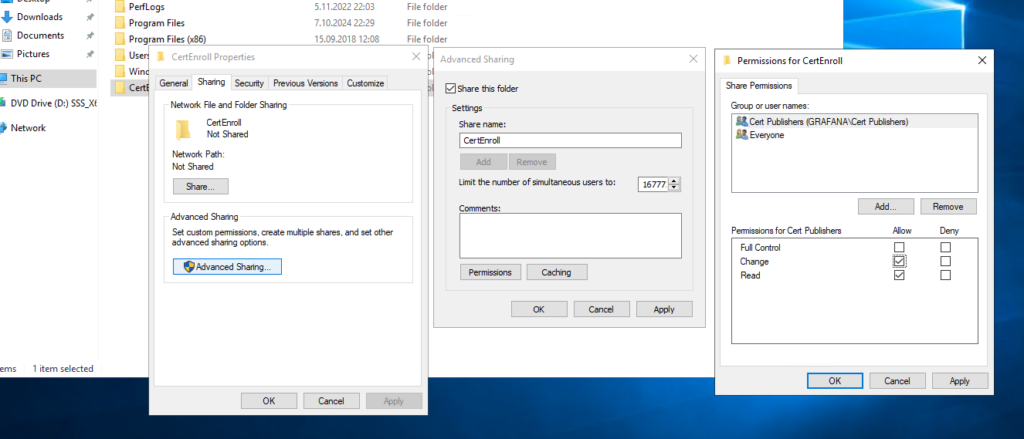

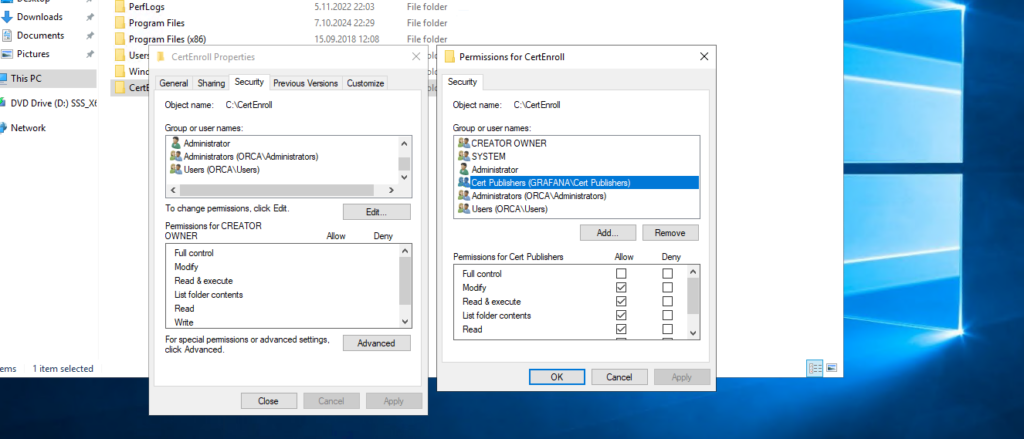

Kurulum sonunda “c” sürücüsü altına “CertEnroll” adında bir klasör açıyorum ve izinlerini aşağıdaki gibi düzenliyorum.

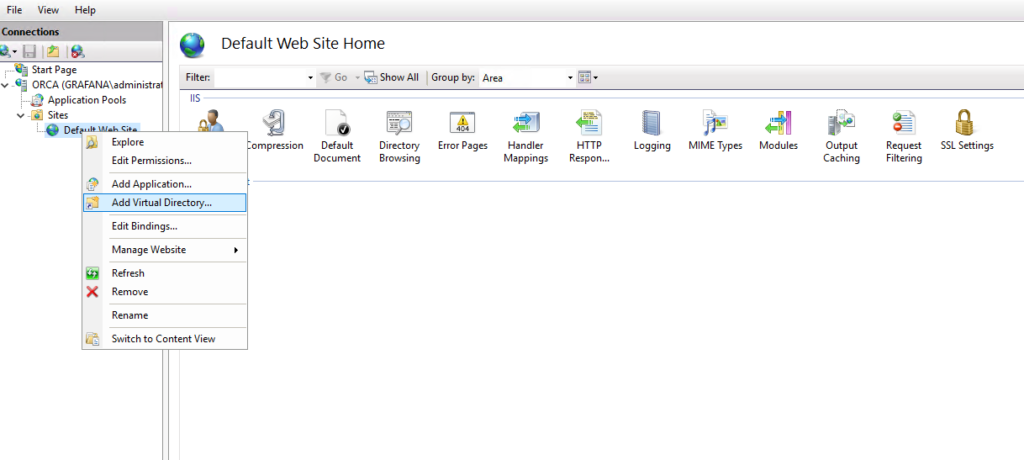

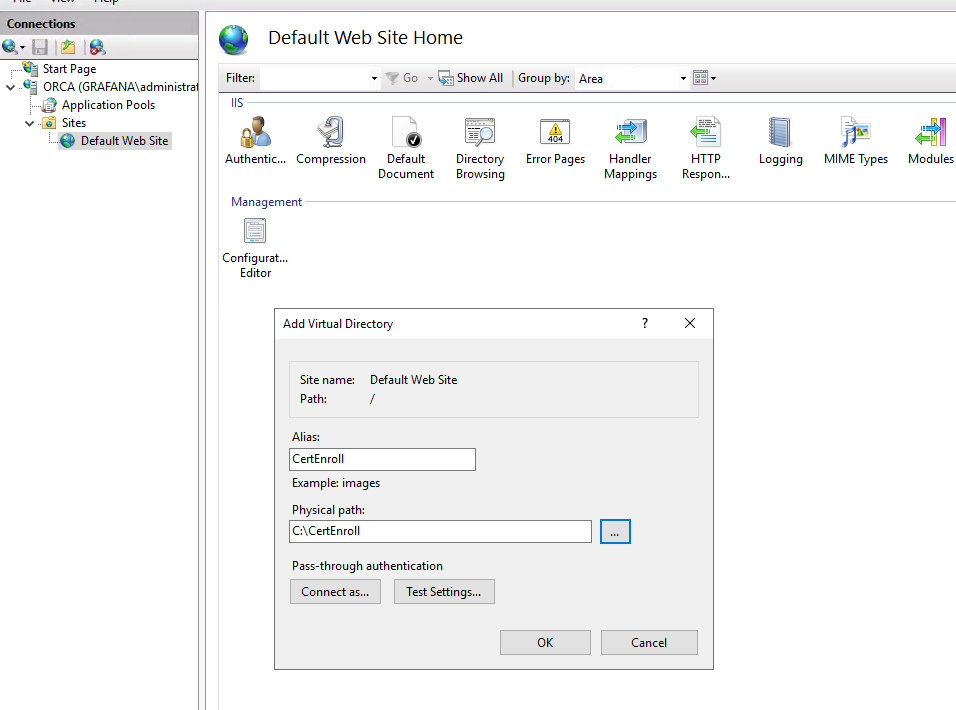

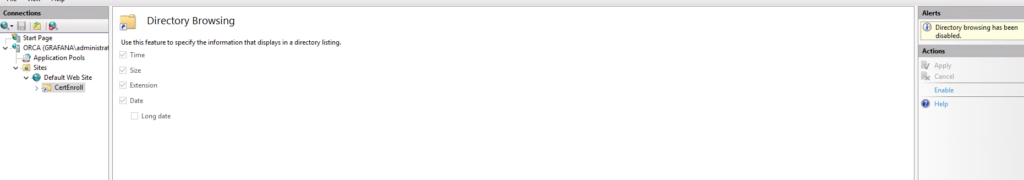

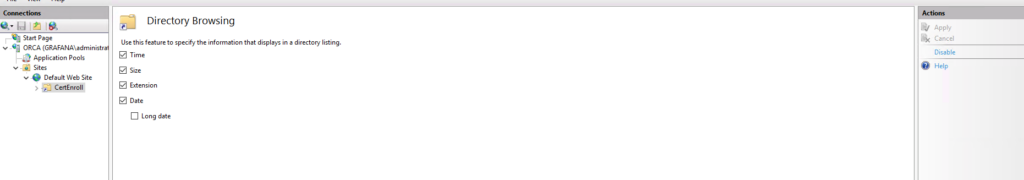

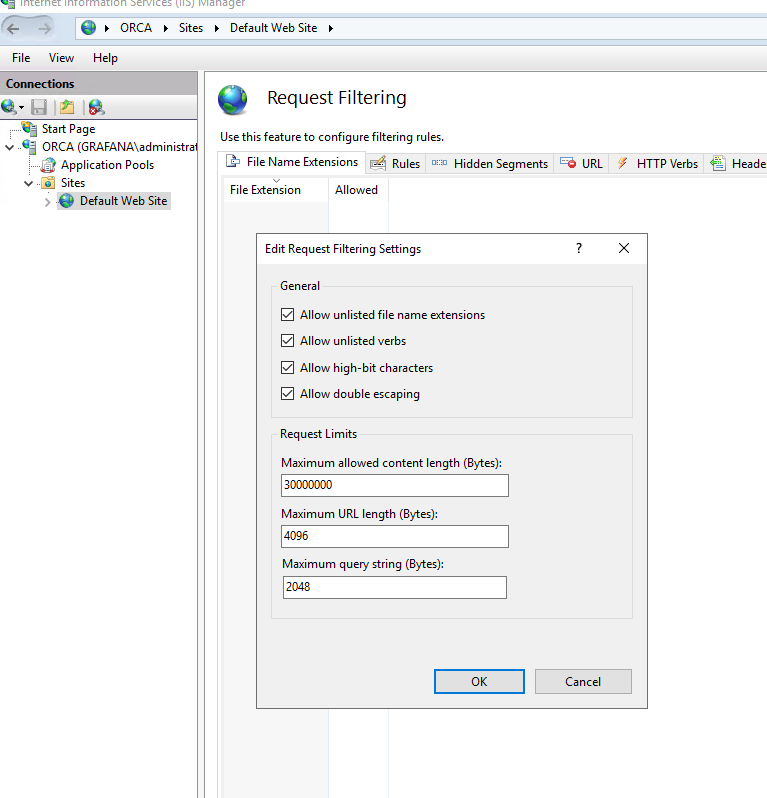

Sonrasında IIS konsolu açıp bu klasörü virtual directory olarak ekliyor ve aşağıdaki ayarları yapıyorum.

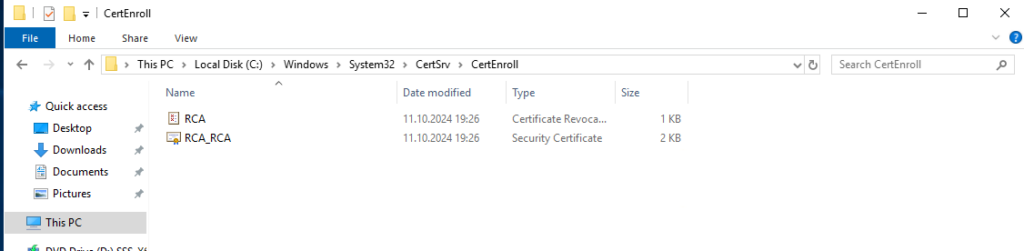

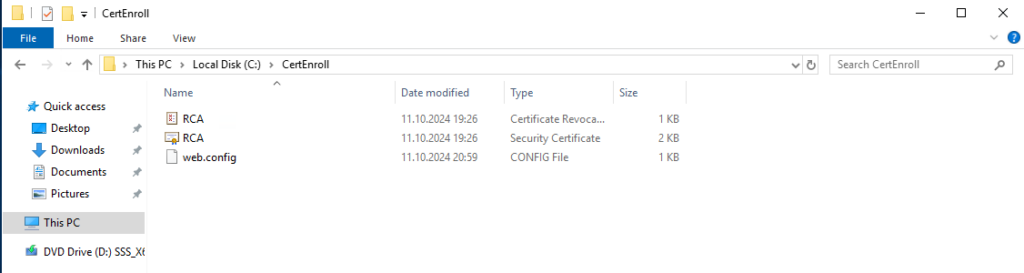

Şimdi tekrar Root CA sunucuna dönüp “c:\windows\system32\certsvr\certenroll” altındaki sertifikaları az önce orca sunucudaki certenroll klasörüne kopyalıyorum.

Not: Root veya Policy sertifikaların network üzerinden taşınması çok güvenli bir yöntem değil. Bunun yerine USB diske kaydedilip oradan diğer sunuculara aktarılması daha sağlıklı. Prod ortamlarda USB ile taşıma yöntemi düşünülebilir.

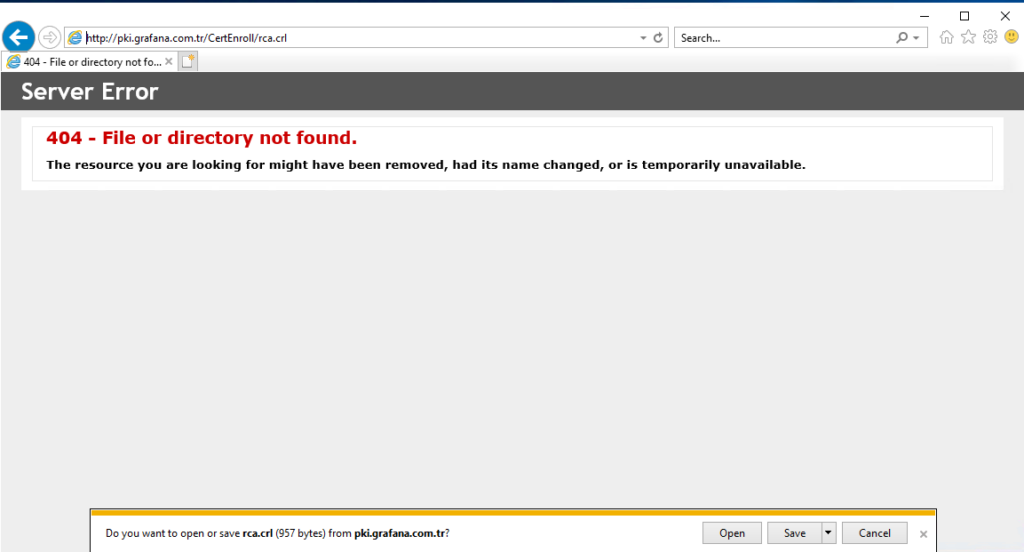

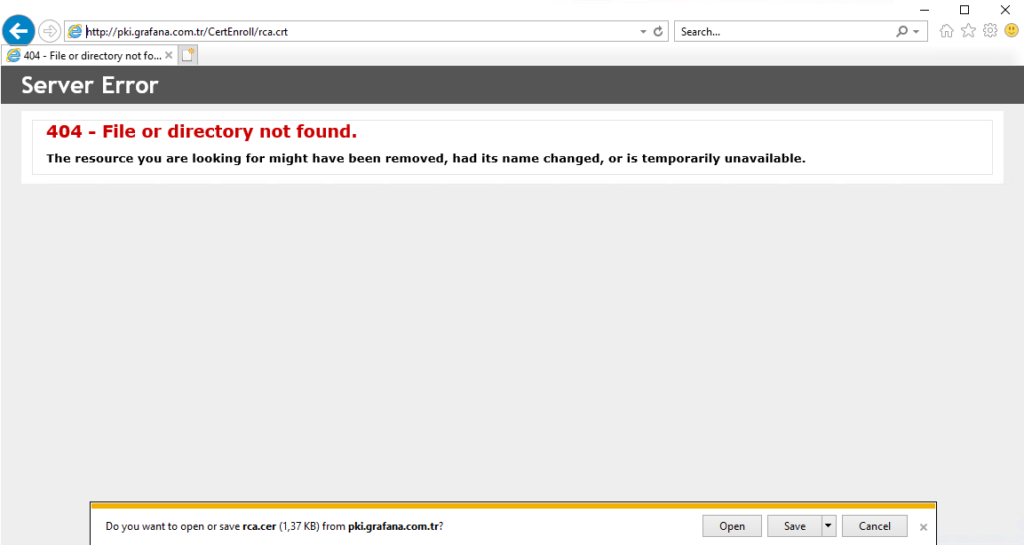

Bu işemden sonra terkrar Root CA’a dönüp tarayıcı üzerinden sertifkalara erişimleri kontrol ediyoruz.

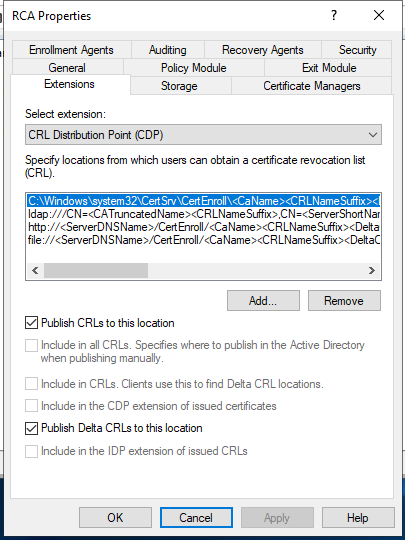

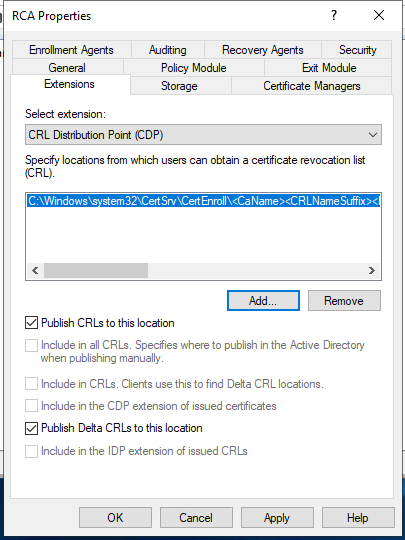

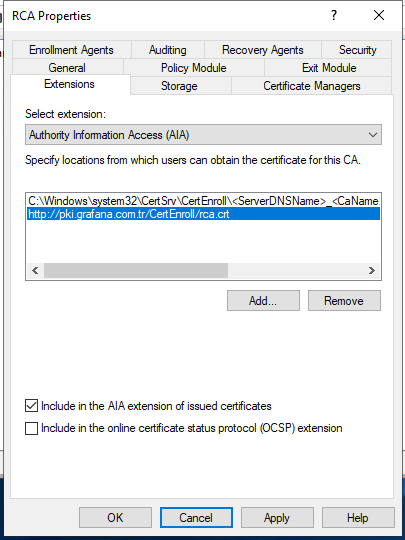

Sırada Root CA özelliklerine girip http yayın adresini girmek var.

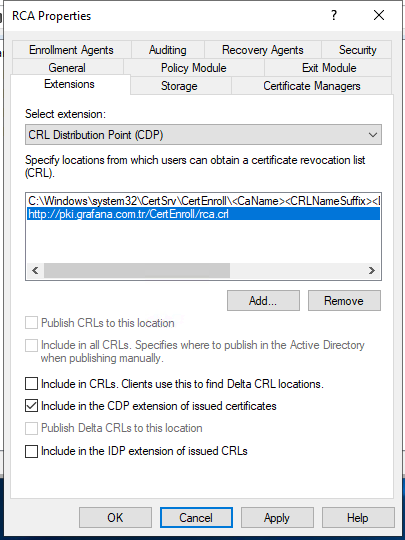

İlk girdi harici hepsini kaldırıoyurm.

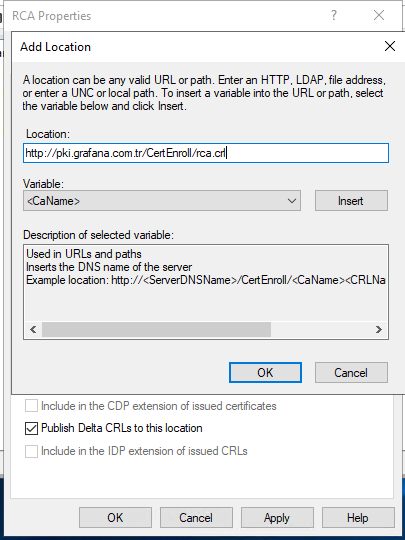

CRL için crl ile biten sertifikalayı aşağıdaki gibi tanımlıyorum ve “Include in the CDP extension of issued certificates” seçeneği seçmeyi unutmuyorum.

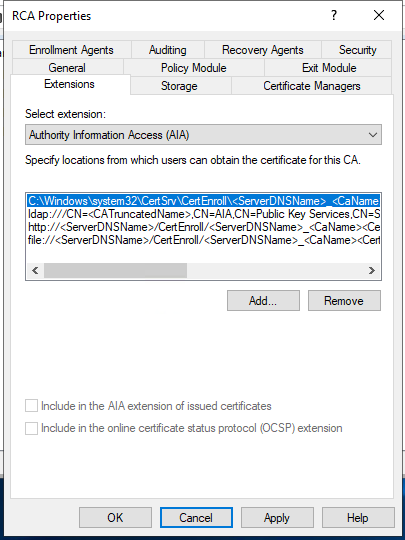

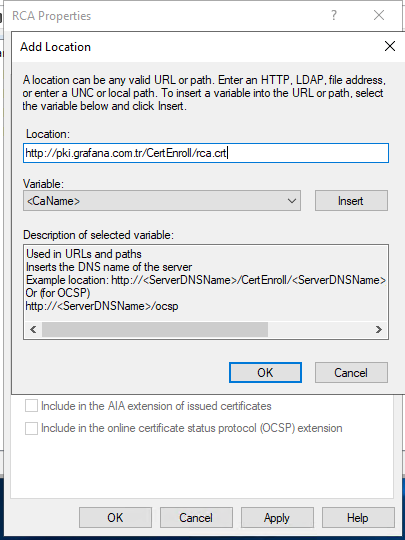

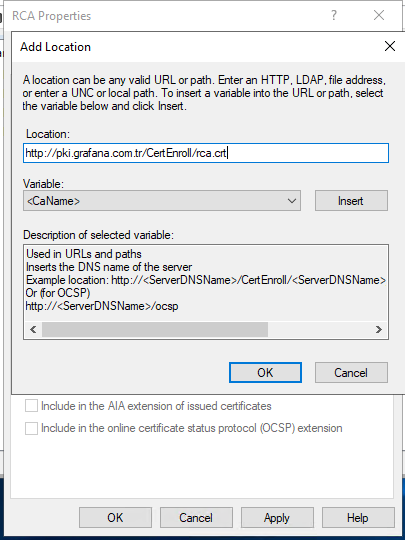

AIA içinde aynı adımları yapıyorum ancak bu sefer crt ile biten sertifikayı tanımlıyorum ve yine “Include in the AIA extension of issued certificates”

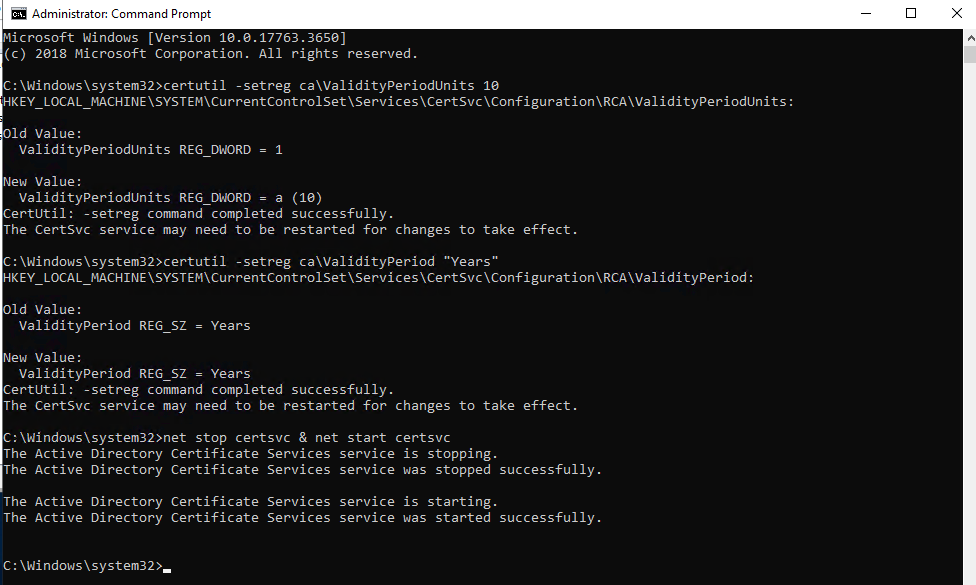

Şimdi sırada, Kök CA’nın politika CA’larına vereceği sertifika geçerlilik süresini ayarlamak var. Varsayılan olarak kök CA, diğer alt CA’lara yalnızca bir yıllık geçerliliği olan sertifikalar verecektir. Bunu değiştirmek için bir komut istemi penceresi açın ve kök CA’mızın sertifikaları 10 yıl geçerli kılmak için aşağıdaki komutları çalıştırın unutmayın, kök CA, politika CA’ları için geçerlilik süresinin yarısı kadar sertifikalar verecektir, bu yüzden bunu on yıla ayarladık.

certutil -setreg ca\ValidityPeriodUnits 10

certutil -setreg ca\ValidityPeriod "Years"

net stop certsvc & net start certsvc

Bu işlemlerin ardından Root CA hazır hale geliyor. Serinin diğer makalesinde görüşmek üzere.

Makalemin bir sonraki bölümü için aşağıdaki linki kullanabilirsiniz

Abi eline sağlık. Çok güzel bir makale olmuş.

Eline sağlık.

Çok teşekkür ederim hocam.

Hocam resme tiklayinca buyuseydi bari, gozlerim kanadi. Makalenizin pdf gibi bir ciktisi varsa paylasmaniz mumkun mu?

Merhaba, eklentide bir sorun vardı, o nedenle sitedeki tüm makale resimleri sorunluydu, düzelttik.