Çinli Hackerlar yeni Linux zararlı yazılım varyantlarını kullanıyor

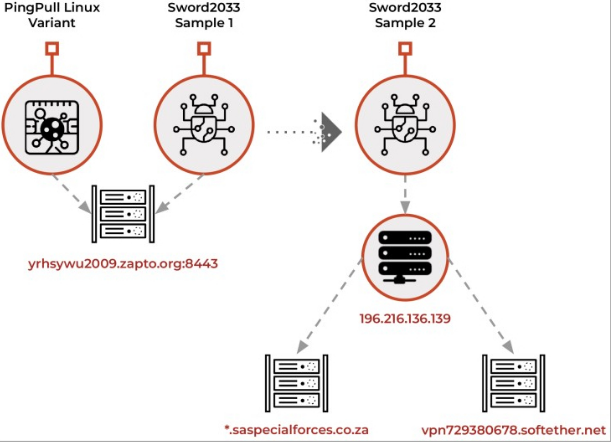

Hackerlar siber casusluk saldırılarında yeni bir PingPull varyantı ve daha önce belgelenmemiş bir arka kapı olan ‘Sword2033’ gibi yeni Linux kötü amaçlı yazılım varyantlarını kullanıyor.

PingPull, ilk olarak geçen yaz Alloy Taurus olarak da bilinen Çin devlet destekli Gallium grubu tarafından yürütülen casusluk saldırılarında Unit 42 tarafından belgelenen bir RAT aracıdır. (uzaktan erişim truva atı). Saldırılar Avustralya, Rusya, Belçika, Malezya, Vietnam ve Filipinler’deki hükümet ve finans kuruluşlarını hedef almıştır.

Unit 42 bu casusluk kampanyalarını izlemeye devam etti ve bugün Çinli tehdit aktörünün Güney Afrika ve Nepal’deki hedeflere karşı yeni kötü amaçlı yazılım varyantları kullandığını bildirdi.

Linux üzerinde PingPull

PingPull’un Linux varyantı, şu anda 62 anti-virüs sağlayıcısından yalnızca 3’ünün kötü amaçlı olarak işaretlediği bir ELF dosyasıdır.

Unit 42, HTTP iletişim yapısındaki, POST parametrelerindeki, AES anahtarındaki ve tehdit aktörünün C2 sunucusundan aldığı komutlardaki benzerlikleri fark ederek bunun bilinen Windows kötü amaçlı yazılımının bir bağlantı noktası olduğunu belirleyebilmiştir.

C2 Tarafından malware aracına gönderilen komutlar, HTTP isteğinde payload gönderir. Server payload’a base64 formatında geri cevap döndürüyor olarak bildirmiştir.

Parametreler ve ilgili komutlar şunlardır:

- A – Get the current directory

- B – List folder

- C – Read text file

- D – Write a text file

- E – Delete file or folder

- F – Read binary file, convert to hex

- G – Write binary file, convert to hex

- H – Copy file or folder

- I – Rename a file

- J – Create a Directory

- K – Timestamp file with a specified timestamp in “%04d-%d-%d %d:%d:%d” format

- M – Run command

Sword2023 ayrıntılar

Unit 42 ayrıca PingPull ile aynı komut ve kontrol sunucusuyla (C2) iletişim kuran yeni bir ELF arka kapısı buldu.

Bu, ihlal edilen sisteme dosya yükleme, dosya sızdırma ve “; echo <random number>\n” eklenmiş bir komut çalıştırma gibi daha temel işlevlere sahip daha basit bir araçtır.

echo komutu, muhtemelen analizi daha zor hale getirmek veya faaliyetini gizlemek için yürütme günlüğüne rastgele veriler ekler.

Unit 42, Güney Afrika ordusunu taklit eden farklı bir C2 adresiyle ilişkili ikinci bir Sword2023 örneği keşfetti.

Aynı örnek, Gallium’un operasyonlarında kullandığı bilinen bir ürün olan Soft Ether VPN adresiyle bağlantılıydı.

kaynak: bleepingcomputer