Exchange Server Extended Protection Management

Microsoft, 8 Ağustos 2022 Salı günü yayınladığı, Exchange Server SU için kimlik doğrulama geçişini ve ortadaki adam saldırılarını azaltabilmek için Extended Protection’u etkinleştirmemizi önermektedir.

Extended Protection Nedir?

Windows Server üzerinde varolan kimlik doğrulama sürecindeki güvenliği artırmak için kullanılıyor, Extended Protection ile ortadaki adam (MitM) saldırıları belli bir ölçüde azalmaktadır. Exchange Server için 8 Ağustos tarihinde yayınlanan SU paketi ile manuel etkinleştirilmektedir.

Extended Protection, Integrad Authentication kullanırken kimlik bilgilerinin korunmasına yardımcı olmaktadır. Örnek vermek gerekirse; Saldırgan bir sunucunun kimliğine bürünüyor ve kullanıcının bu adrese bağlanmasını sağlıyor. Kullanıcı, mail.cozumpark.com ile bağlantı kurduğunu düşünüyor. Kullanıcının girdiği adres sırasında saldırgan gerekli olan tüm kimlik bilgilerini kopyalıyor ve bu kimlik bilgileri ile başka sunuculara erişiyor.

Bu tarz bir senaryoda eğer Extended Protection aktif hale getirilmiş olsaydı, kimlik doğrulama isteğinin gerçek bir doğrulama bir pencere olup olmadığını doğruyalabilirdi, TLS üzerinden aktarım yapılsaydı, ilgili bağlantının TLS üzerinden gelip yada gelmediğini doğrulayabilirdi.

Extended Protection her vD üzerinde manuel olarak etkinleştirilebilirken aynı zamanda Microsoft bu işlemi toplu şekilde yapabilmemiz için bir Script yayınladı. Bu script ile extended Protection için gerekli ön koşullara sahip olup/olmadığınızı doğrulayabilirsiniz. Scripti kullanabilmeniz için Organization Management grubunun üyesi olmanız gerekmektedir.

Tüm sunucularda (Online olan) Extended Protection’u yapılandırmak için kullanmanız gereken komut seti;

.\ExchangeExtendedProtectionManagement.ps1Exchange Sunucularınızda geçerli olan Extended Protection yapılandırmalarını görmek için;

.\ExchangeExtendedProtectionManagement.ps1 -ShowExtendedProtectionExtended Protection yapılandırıldığı online olan tüm Exchange Sunucularında Extended Protection yönetim işlemini geri almak için kullanmanız gereken komut seti;

.\ExchangeExtendedProtectionManagement.ps1 -RollbackType "RestoreIISAppConfig"IIS Üzerinden Manuel olarak Etkinleştirme

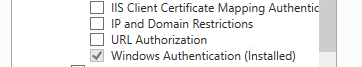

Extended Protection etkinleştirmesi yapılacak olan sunucu üzerinde IIS Yöneticisini açıyoruz. Am öncesinde IIS tarafında Windows Authentication özelliğinin yüklü olması gerekmektedir.

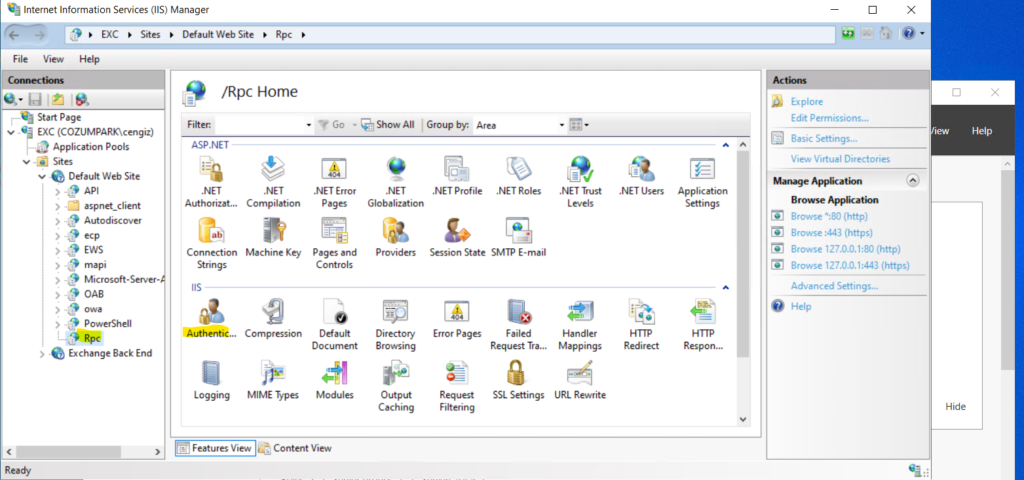

Sites bölümünde bulunan Default Web Site ve Exchange Back End Sitesinde değişiklik yapmak istediğiniz VD’ye tıklıyoruz ve authentication bölümüne geliyoruz.

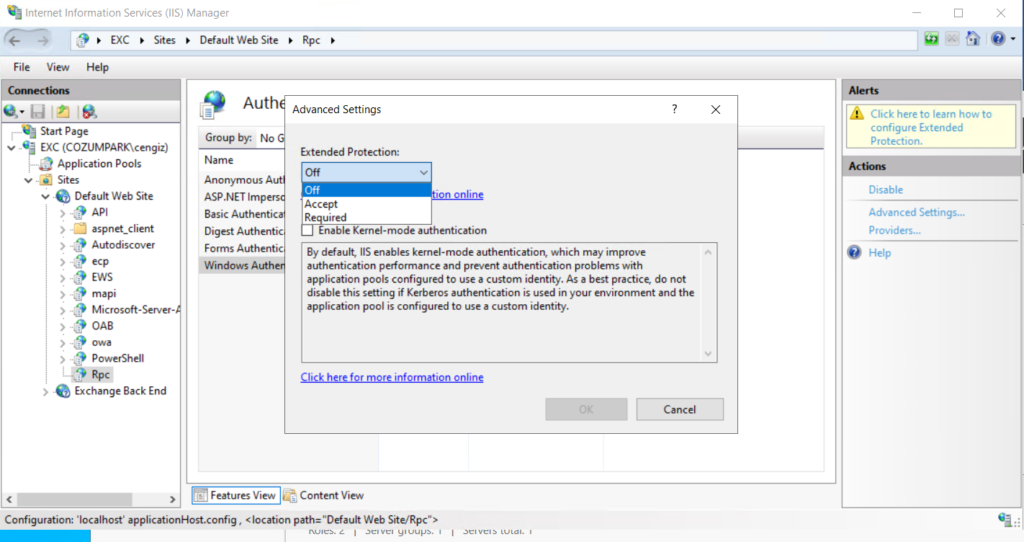

Authentication bölümünde Windows Authentication bölümünün Enable olması gerekmektedir. Daha sonra sağ menüde bulunan Advanced Settings bölümünden size uygun değeri seçmeniz gerekmektedir.

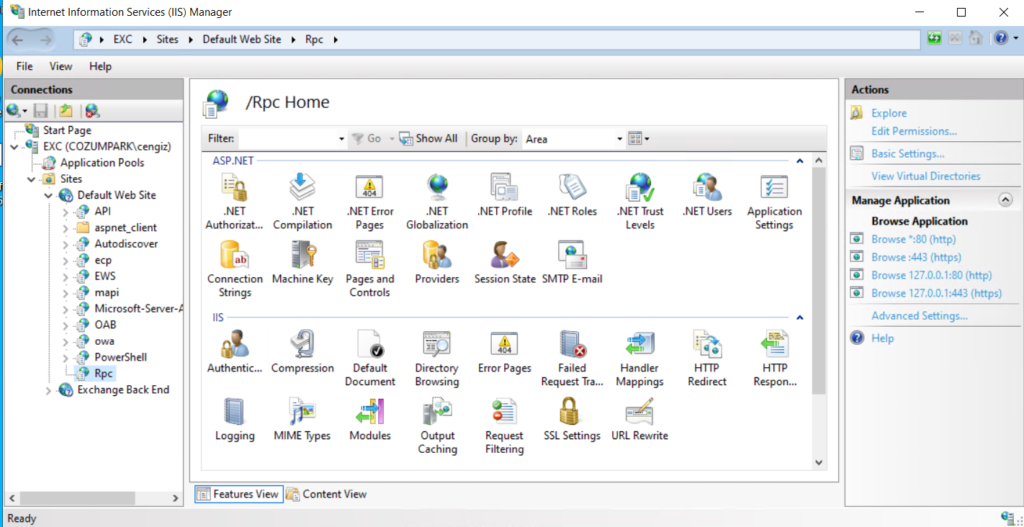

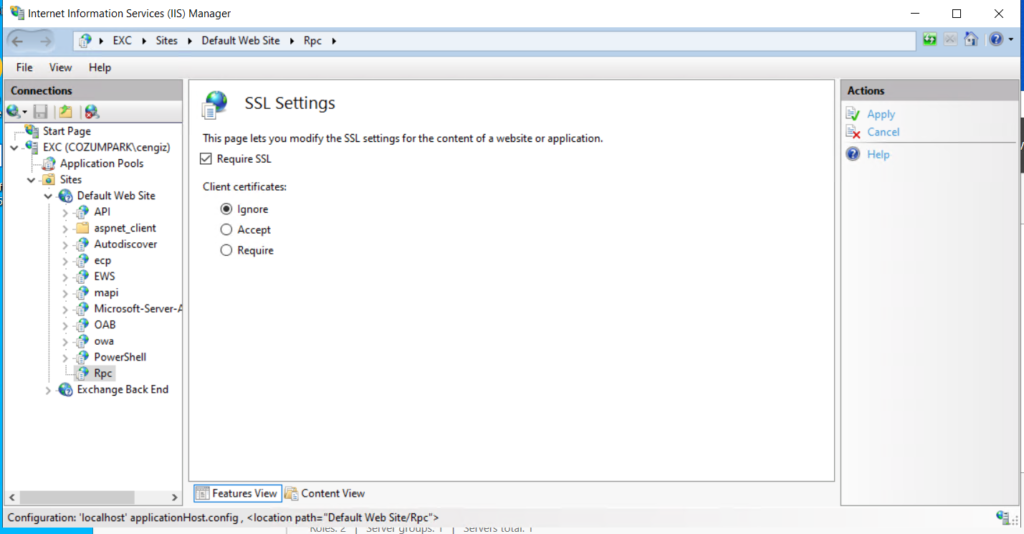

SSL yapılandırmasını yapmak için değişiklik yapmış olduğunuz VD’nin sayfasına gitmemiz gerekmektedir.

Daha sonra SSL Settings bölümünden Require SSL seçeneği işaretliyoru ve Apply butonu ile işlemimiz tamamlıyoruz.

Extended Protection için Ön Koşullar

Extended Protection, Ağustos 2022 SU yüklemesi ile gelmektedir. Exchange Server 2013 CU23, Exchange Server 2016 CU22 ve Exchange Server 2019 CU11 veya bunlardan sonraki sürümlerde desteklenmektedir.

Ortamınızda Exchange Server 2016 veya 2019 çalışıyor ve Ağustos 2022 SU yüklemesi yaptıysanız CU sürümünüz ise yukarıda belirtilen sürümlerde olması gerekmektedir

Exchange Server 2013 için, Ağustos 2022 SU yüklemesi yapılmış olmalı ve CU23 çalıştırıyor olmalısınız.

Exchange Server 2013 üzerinde PF bulunuyorsa Extended Protection etkinleştirilmemektedir. Extended Protection aktif hale getirmek için PF’yi MSExchange Server 2016 ve 209 sürümlerine taşımanız gerekmektedir.

Exchange Server 2016 CU22 veya Exchange Server 2019 CU11’den daha eski bir sürüm çalıştırıyorsanız ve ortamınızda PF bulunuyorsa Extended Protection etkinleştirmeden önce PF barındıran sunucunün sürümünü onaylamanız gerekmektedir. PF barındıran sunucuyu en son CU ve SU yüklemelerini yapmanız gerekmektedir.

Aşağıdaki tablodan daha detaylı incelemeler yapabilirsiniz.

| Exchange version | CU installed | SU installed | Hosts PF mailboxes | Is EP supported? |

|---|---|---|---|---|

| Exchange 2013 | CU23 | Aug 2022 (or higher) | No | Yes |

| Exchange 2016 | CU22 | Aug 2022 (or higher) | No hierarchy mailboxes | Yes |

| Exchange 2016 | CU23+ (2022 H1) | Aug 2022 (or higher) | Any | Yes |

| Exchange 2019 | CU11 | Aug 2022 (or higher) | No hierarchy mailboxes | Yes |

| Exchange 2019 | CU12+ (2022 H1) | Aug 2022 (or higher) | Any | Yes |

| Any other version | Any other CU | Any other SU | Any | No |

Ortamda bulunan tüm sunucularda TLS yapılandırması stabil olması gerekmektedir. Sunucuların yarısı TLS 1.1 kullanırken diğer yarısı TLS 1.2 kullanıyorsa Extended Protection tutarlı çalışmacaktır ve istemci bağlantıları başarısız olacaktır. Onun için tüm sunucularda kullanılan TLS sürümü aynı olmalıdır. Buna ek olarak, SchUseStrongCrypto kayıt defteri anahtarının değeri, kuruluştaki tüm Exchange Sunucularında 1 (önerilen) veya 0 olarak ayarlanmalıdır. Bu değer ayarlanmamışsa, bu anahtarın varsayılan değeri, Exchange dosyaları tarafından kullanılan .NET sürümüne bağlı olarak 0 veya 1 olarak ayarlanabilir.

Extended Protection etkinleştirilmeden önce TLS yapılandırmanızı gözden geçirmeniz gerekmektedir.

Exchange Server TLS configuration best practices | Microsoft Docs

Extended Protection etkinleştirebilmek için Load Balancer ve Exchange sunucularınızda aynı SSL sertifikasını kullanmanız gerekmektedir.

| IIS Website | Virtual Directory | Recommended Extended Protection | Recommended sslFlags |

|---|---|---|---|

| Default Website | API | Required | Ssl,Ssl128 |

| Default Website | AutoDiscover | Off | Ssl,Ssl128 |

| Default Website | ECP | Required | Ssl,Ssl128 |

| Default Website | EWS | Accept (UI) /Allow (Script) | Ssl,Ssl128 |

| Default Website | MAPI | Required | Ssl,Ssl128 |

| Default Website | Microsoft-Server-ActiveSync | Accept (UI) /Allow (Script) | Ssl,Ssl128 |

| Default Website | OAB | Required | Ssl,Ssl128 |

| Default Website | OWA | Required | Ssl,Ssl128 |

| Default Website | PowerShell | Required | SslNegotiateCert |

| Default Website | RPC | Required | Ssl,Ssl128 |

| Exchange Backend | API | Required | Ssl,Ssl128 |

| Exchange Backend | AutoDiscover | Off | Ssl,Ssl128 |

| Exchange Backend | ECP | Required | Ssl,Ssl128 |

| Exchange Backend | EWS | Required | Ssl,Ssl128 |

| Exchange Backend | Microsoft-Server-ActiveSync | Required | Ssl,Ssl128 |

| Exchange Backend | OAB | Required | Ssl,Ssl128 |

| Exchange Backend | OWA | Required | Ssl,Ssl128 |

| Exchange Backend | PowerShell | Required | Ssl,SslNegotiateCert,Ssl128 |

| Exchange Backend | RPC | Required | Ssl,Ssl128 |

| Exchange Backend | PushNotifications | Required | Ssl,Ssl128 |

| Exchange Backend | RPCWithCert | Required | Ssl,Ssl128 |

| Exchange Backend | MAPI/emsmdb | Required | Ssl,Ssl128 |

| Exchange Backend | MAPI/nspi | Required | Ssl,Ssl128 |

Extended Protection, Modern Hybrid Yapılandırma kullanın ortamlarda çalışmamaktadır. Çünkü burda yapılan isteklerler Exchange Online tarafından karşılanmaktadır. Modern Hybrid kullanan ortamlarda Extended Protection etlinleştirilirse MBX geçişleri, Free/Busy gibi özelliklerin kullanılmamasına sebep vermektedir.

Her zaman olduğu gibi, ilgili SU yüklemeden önce laboratuvar ortamınızda, özellikle de Extended Protection’u etkinleştirerek kapsamlı bir şekilde test etmenizde fayda var.

SU’yu bir komut isteminden veya Windows Gezgini’nden başlatabilirsiniz, artık run as administrator olarak başlatmanız gerekmiyor.

Eline sağlık.

teşekkürler hocam.

Çok güzel bir yazı olmuş. Elinize sağlık.