Microsoft 365 Saldırı Simülasyon Eğitimi

Microsoft 365 ve Exchange yöneticilerinin en tehlikeli senaryosu kuruluşlarına yapılan zararlı yazılım saldırılarıdır. Aslında işin özü Kimlik Avı Saldırısı 🙂

Bir çok firma çalışanları için bu tür saldırıları önlemek amacıyla farkındalık için eğitim aldırtmaktadır, çünkü bu tür saldırılar aslında sistemleri değil kişileri hedeflemektedir.

Microsoft 365 portalı içerisinde müşterileri için bu tarz raporlar ve araçlar sunuyor. Aslında lisanslamanıza bağlı olarak, simule edilmiş basit yöntemlerle bu saldırıları simüle edebiliyorsunuz.

Kuruluşunuzda Microsoft 365 E5 veya Office 365 için Microsoft Defender Plan 2 bulunuyorsa Microsoft’un gerçekçi saldırı simülasyonlarını çalıştırabilirsiniz. Bu simülasyonlar ile, savunmasız kullanıcılarını belirleyebilir ve şirket içi farkındalık yaratabilirsiniz.

Ortamınızda simülasyon saldırısına başlamadan önce aşağıdaki maddeleri gözden geçirmekte fayda var;

- Kuruluşunuzun mail sistemi Exchange Online üzerinde barınıyor olması gerekmektedir. Microsoft’un saldırı simülasyon aracı, On-Premises Exchange Server üzerinde kullanılmamaktadır.

- MFA, en azından genel yöneticileri için etkinleştirilmiş olması gerekmektedir.

- İşlemlere başlamadan önce Azure Active Directory üzerinden yetkilerin atanması gerekmektedir.

- Genel Yönetici

- Güvenlik Yöneticisi

- Attack Simulation Administrators: Simülasyon için kampanya oluşturabilirsiniz

Not: Simülasyon eğitimi için kullanılabilen PowerShell seti bulunmamaktadır.

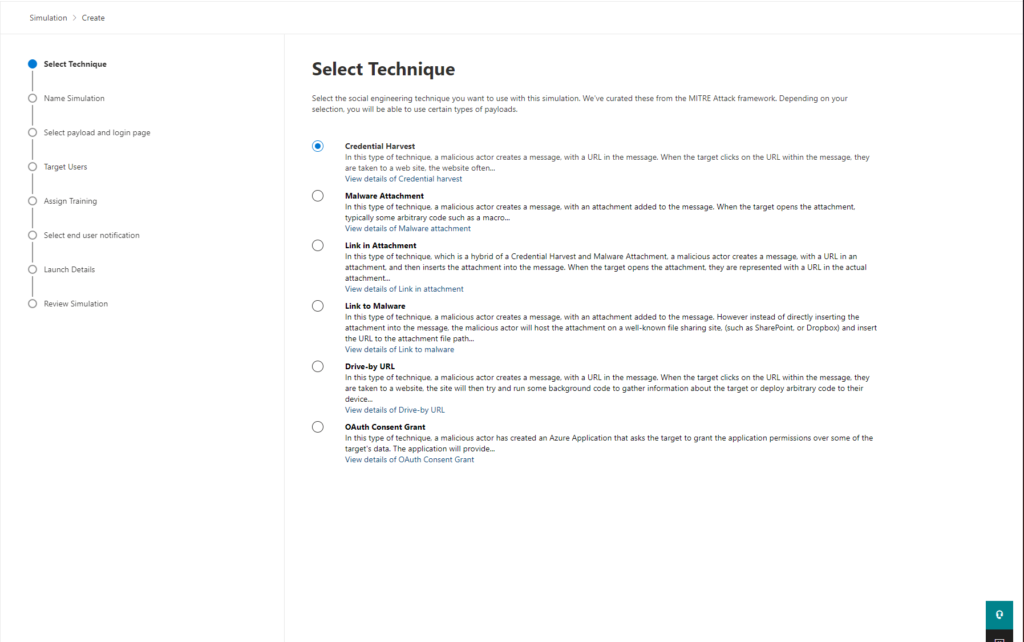

Saldırı Simülasyon Çeşitleri

Microsoft 365 üzerinden birden fazla sosyal mühendislik tekniği ile çalışan simülasyonlar bulunmaktadır;

- Credential harvest: Saldırganlar, alıcıya URL içeren bir ileti gönderir ve alıcı URL üzerine tıkladığında genellikle kullanıcıdan kullanıcı adını ve parolasını soren bir web sayfasına yönlendirir. Genellikle yönlendirilen sayfa kullanıcının sık ziyaret ettiği veya iyi bilinmiş bir sayfa olarak tasarlanmıştır.

- Malware attachment: Saldırganlar, alıcı hedefe EKLİ dosya gönderiyor, alıcı kişi ekte bulunan dosyayı çalıştırdığı zaman kullanıcı cihazında rastgele arka plan kodları çalıştırabilir. Örnek: Makrolar

- Link in attachment: Saldırganlar, alıcıya EKLİ dosya içinde URL göndermektedir, alıcı kişi URL açtığında genellikle parola soran sık ziyaret edilen bir sayfaya yönlendirir ve bu URL ile kişisel bilgi toplanmaktadır.

- Link to malware:Saldırganlar, alıcıya tanınmış bir dosya paylaşım sitesinden link göndermektedir, alıcı kişi dosya paylaşım sitesinde bulunan dosyayı açtığında arka planda kod çalışmaya başlamaktadır.

- Drive-by-url: Saldırganlar, alıcıya URL içeren mail gönderiyor, alıcı kişi URL açtığı zaman arka planda kod çalışmaya başlıyor veya denemeler yapıyor. Arka planda çalışan bu kod alıcı kişinin kimlik bilgilerini sızdırmak için veya sisteme sızmak için kullanılmaktadır.

Saldırı simülasyonlarını çalıştırmadan önce, aşağıdaki linklere erişim izni vermeniz gerekiyor olabilir. Saldırı simülasyon aracı aşağıdaki linkler eşliğinde çalışmaktadır.

- https://www.mcsharepoint.com

- https://www.attemplate.com

- https://www.doctricant.com

- https://www.mesharepoint.com

- https://www.officence.com

- https://www.officenced.com

- https://www.officences.com

- https://www.officentry.com

- https://www.officested.com

- https://www.prizegives.com

- https://www.prizemons.com

- https://www.prizewel.com

- https://www.prizewings.com

- https://www.shareholds.com

- https://www.sharepointen.com

- https://www.sharepointin.com

- https://www.sharepointle.com

- https://www.sharesbyte.com

- https://www.sharession.com

- https://www.sharestion.com

- https://www.templateau.com

- https://www.templatent.com

- https://www.templatern.com

- https://www.windocyte.com

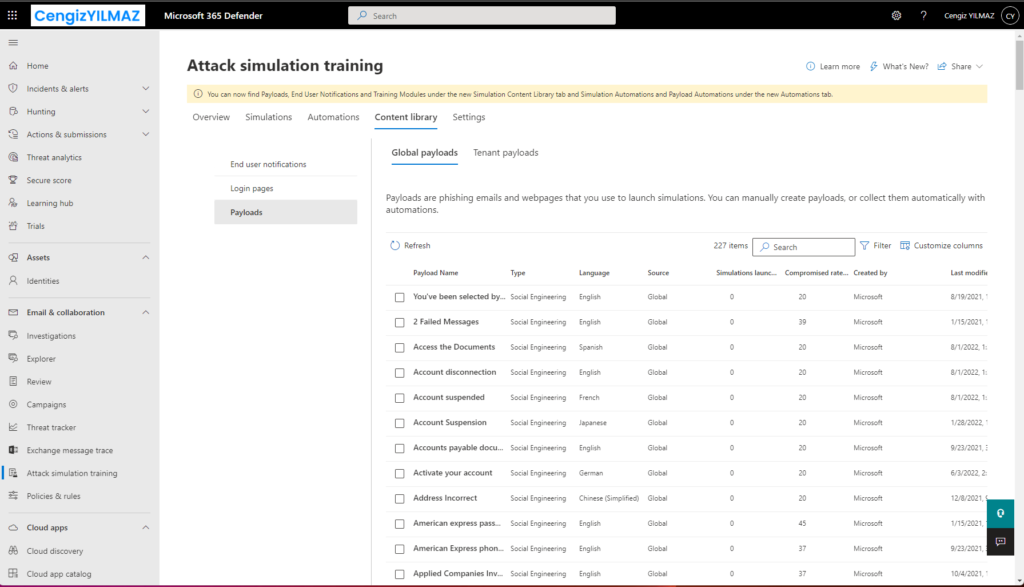

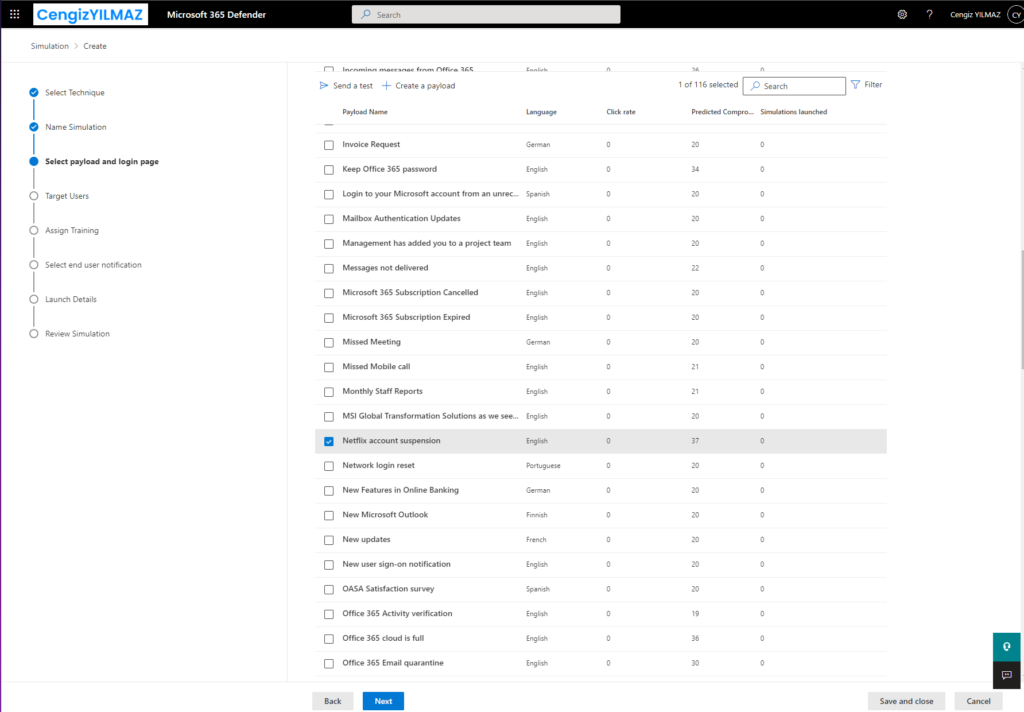

Araç içerisinde 227 tane saldırı şablonu bulunmaktadır.

Hazır şablonlar haricinde sizlerde, kendi simülasyon şablonlarını yaratabilirsiniz.

https://security.microsoft.com/attacksimulator

Simülasyon Saldırısı Nasıl Yapılandırılır ve Başlatılır

Öncelikle portala belirtmiş olduğum link ile erişebilmektesiniz;

https://security.microsoft.com/attacksimulator

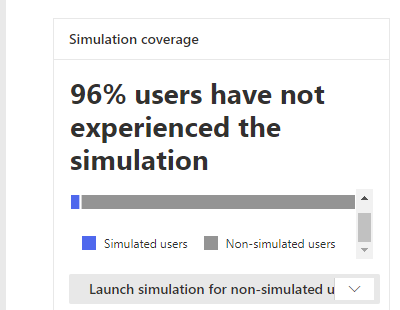

Portala girdiğiniz zaman sizi Microsoft’un Modern dahsboard’ı karşılamaktadır. Bu dashboard üzerinde kullanıcıların % kaçı için simülasyoun çalıştığını gösteren bir tablo da bulunmaktadır.

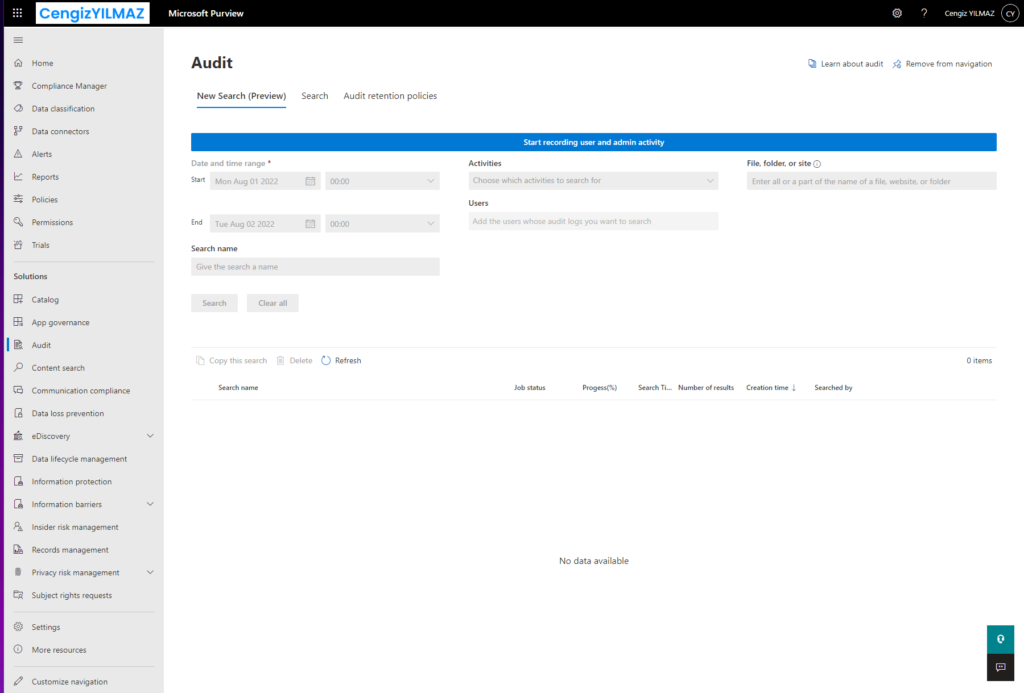

Saldırı simülasyonu başlatmadan önce raporlama hizmetinin aktif olması için Audit etkinleştirmesi yapmamız gerekmektedir.

Audit Aktif Etme İşlemi

Öncelikle https://compliance.microsoft.com/ adresine erişim sağlıyoruz.

Sol menüde Audit sekmesine geliyoruz.

Start recording user and admin activity butonu ile aktifleştirme işlemini gerçekleştiriyoruz.Bu işlemin aktif olması 60 dakika kadar sürebilmektedir.

Bu işlemi PowerShell ile yapabilirsiniz. Öncelikle Exchange Online’a PowerShell ile bağlanıyoruz. Unutmadan söylemek gerekirse, bu yıl sonunda Exchange Online PowerShell V1 yıl sonunda kapanıyor ve onun yerine artık Exchange Online PowerShell V2 kullanıma geliyor. (EXO V2)

Exchange Online PowerShell’e bağlanıyoruz.

Bağlantı sağladıktan sonra aşağıdaki komut ile Audit’i aktif hale getirebiliriz.

Set-AdminAuditLogConfig -UnifiedAuditLogIngestionEnabled $trueSimülasyon Başlatma Adımları

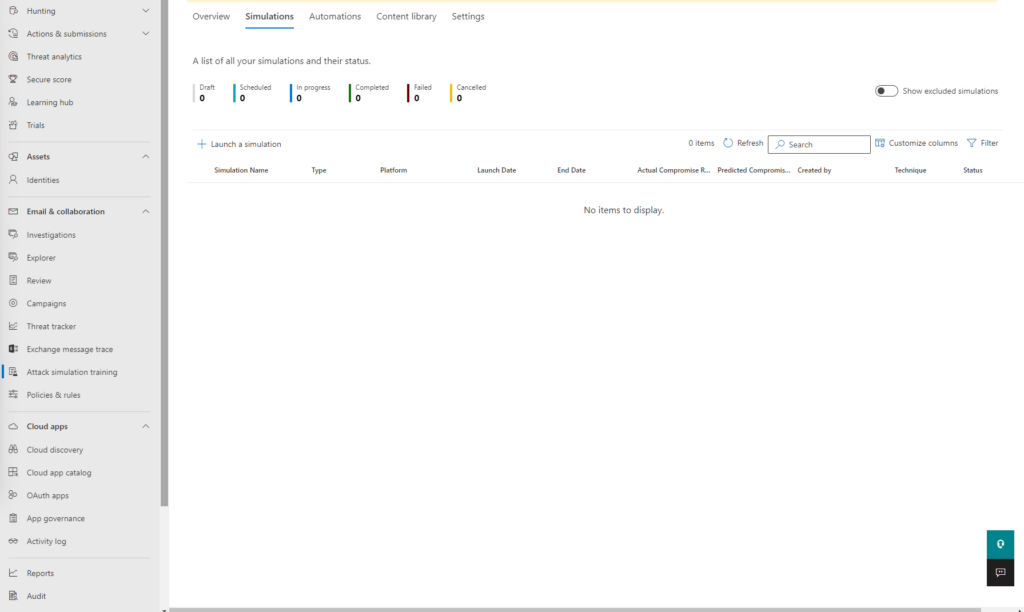

Attack Simulation Training adımında bulunan Simulations sekmesine geliyoruz ve Launch a simulations butonuna tıklıyoruz.

Bu simulasyonumda Credential Harvest seçeği ile ilerleyeceğim; Bu tür bir teknikte, kötü niyetli bir aktör, iletide URL bulunan bir ileti oluşturur. Hedef, mesajdaki URL’yi tıkladığında, bir web sitesine yönlendirilir, web sitesi genellikle hedefi kullanıcı adını ve şifresini göndermeye teşvik etmek için giriş kutuları gösterir. Tipik olarak, hedefi cezbetmeye çalışan sayfa, hedefe güven oluşturmak için iyi bilinen bir web sitesini temsil edecek şekilde temalı olacaktır.

Microsoft’un sunduğu tekniklerin tümü, MITRE Corporation tarafından toplanan gerçek hayattaki saldırılara dayanmaktadır.

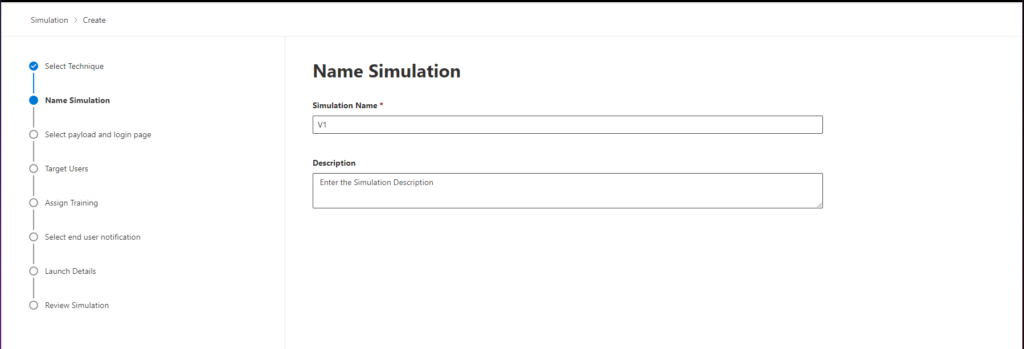

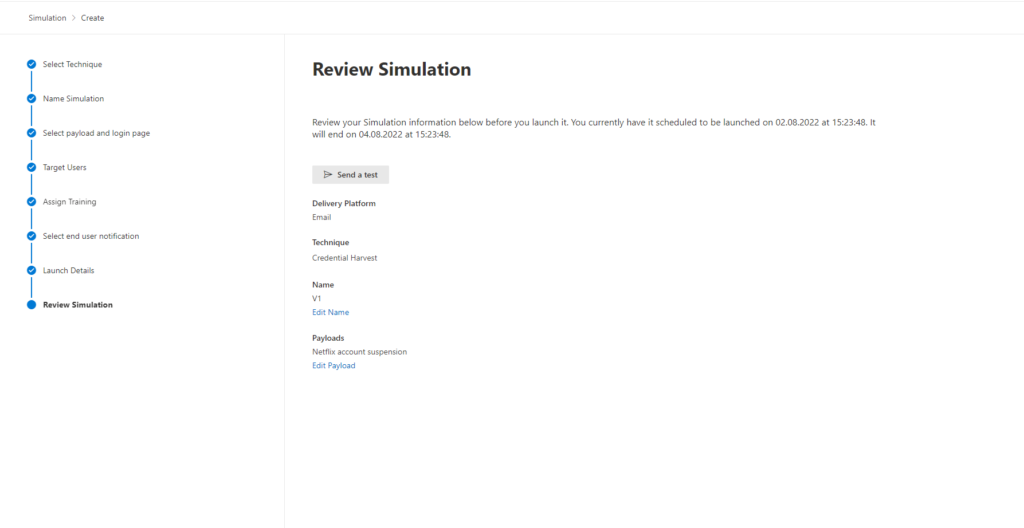

Bir sonraki adımda Simülasyon için isim girmemiz gerekiyor, ben bu simülasyon için V1 ismini giriyorum.

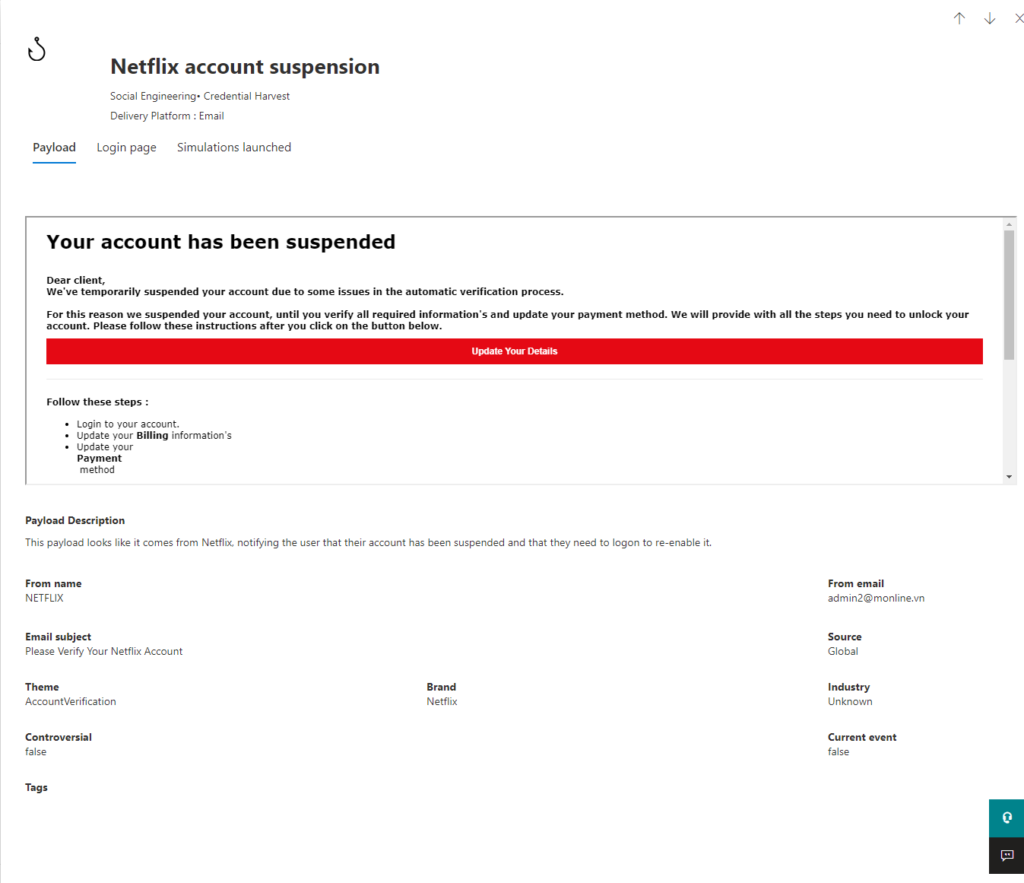

Bir sonraki adımda ise yük seçme işlemi yapıyoruz veya kendi yük şablonlarımızı oluşturabiliriz. Ben kendi ortamım için uygun bir şablon seçeceğim. Şablon üzerine tıkladığınız zaman şablonun temasını görebilirsiniz.

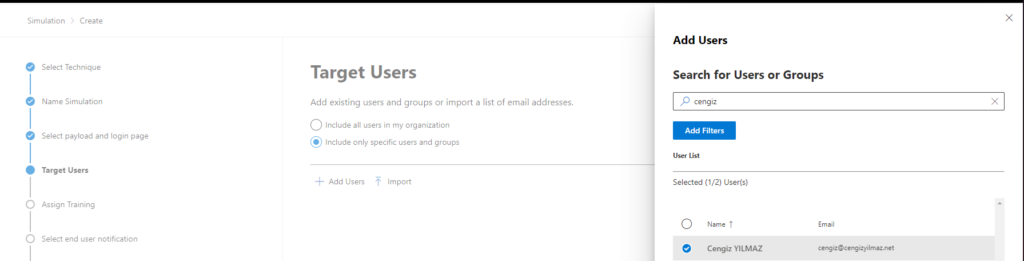

Bir sonraki adımda ise kullanıcı seçimi yapmamız gerekiyor. Belirlemiş olduğunuz kullanıc ve grupları seçebildiğiniz gibi organizasyon içerisinde bulunan tüm kullanıcılarada gönderebilirsiniz.

Burada dikkat edilmesi gereken önemli bir nokta, konuk kullanıcıları ekleyemeyeceğinizdir, çünkü buna yasal nedenlerle izin verilmez. Teknik açıdan bakıldığında, kendi Exchange Online Korumanız veya Office 365 için Defender’ınız saldırıyı tanıyıp hariç tutarken e-posta engellenebilir, böylece karantinaya alınmaz veya engellenmez.

Ben tek kullanıcı için gönderim yapacağım.

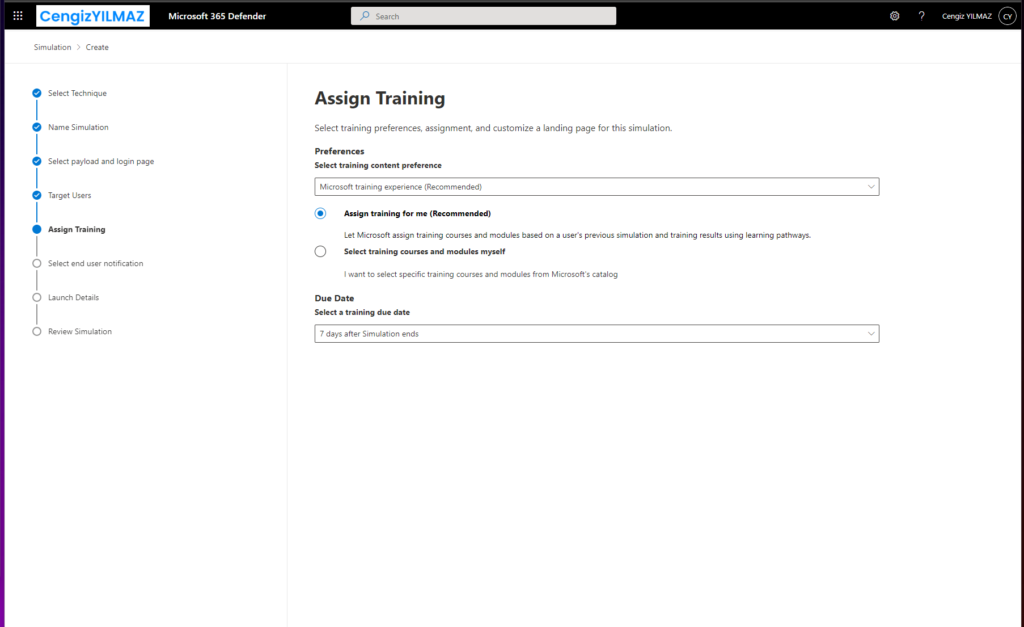

Bir sonraki adımda ise Eğitim Atama bölümü geliyor.

Microsoft’un kullanıcıya sağlanacak eğitim modüllerini seçmesine veya modülleri kendimiz seçmesine izin vereceğiz. Kendimiz seçmeye göre avantajı, Microsoft’un seçtiğiniz saldırı türü için önceden tanımlanmış modüllere sahip olmasıdır. Kullanıcıların eğitimi tamamlaması için bir Son Tarih de belirleyebiliriz. Belirtilen süre sona ermeden önce eğitimi tamamlamaları hatırlatılacaktır:

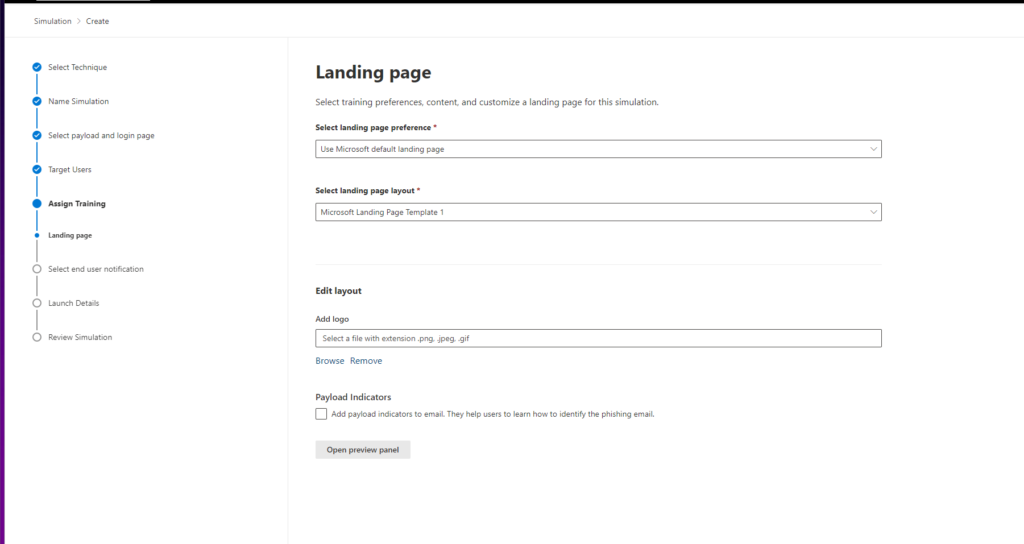

Kullanıcı başarılı şekilde kimlik avı saldırısını yediği zaman, gösterilmesi gereken açılış sayfasını belirtebiliyoruz. Burada Microsoft tarafından hazırlanmış sayfaları kullanabildiğimiz gibi kendi sayfalarımıza da gösterebiliriz. Ben varsayılan olarak bırakarak ilerleyeceğim.

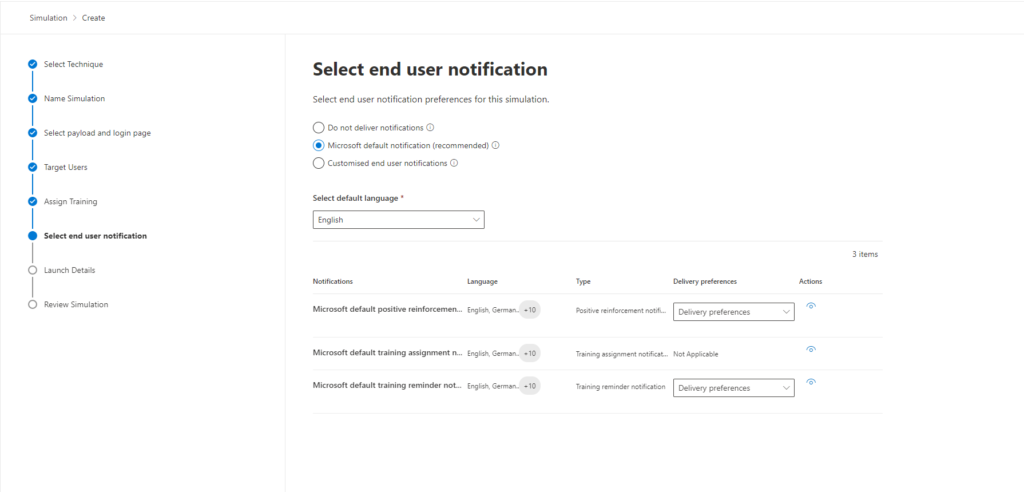

Son kullanıcı bildirimi seçimi yapmamız gerekiyor, ben burda Microsoft default notication seçeneği ilerliyorum.

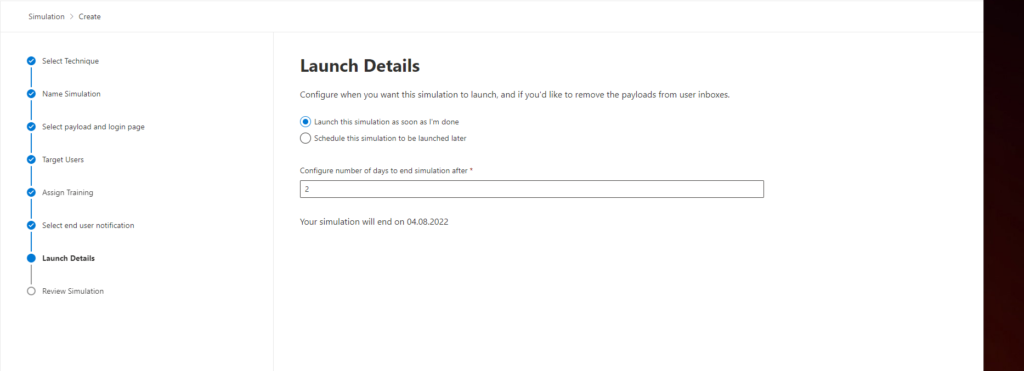

Simülasyonu başlatmadan önce, farklı saat dilimlerinin farkındalığı da dahil olmak üzere başlangıcı farklı bir saate/tarihe ayarlayabilirsiniz.

Simülasyonumuzu başlatabiliriz.

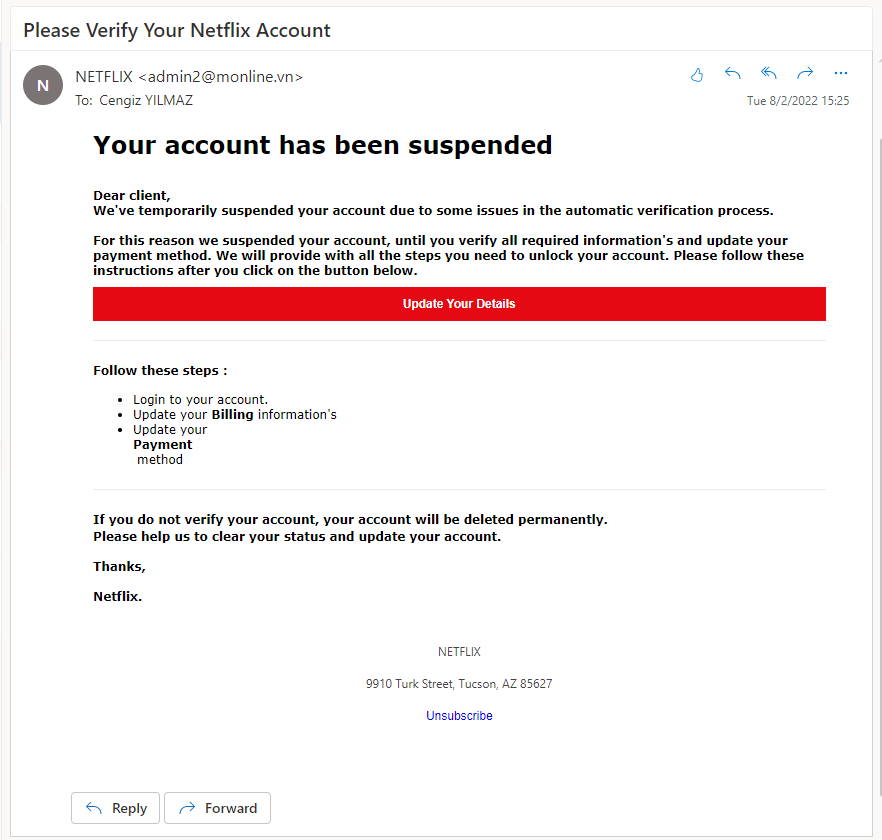

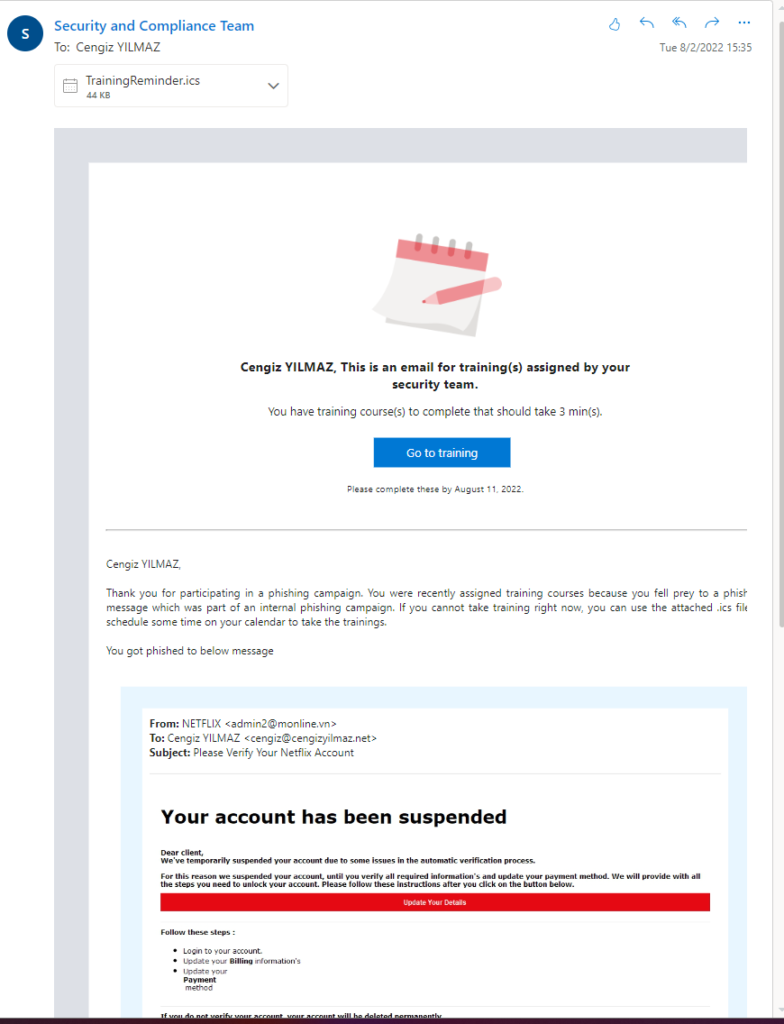

Gelen kutumu kontrol ettiğim zaman, seçmiş olduğum payload’ın geldiğini görebilmekteyim. Şimdi bu gelen mail üzerindeki linkte tıklayarak işlemleri tamamlayacağım.

Update your details butonu aşğıada ki linke yönlendiriyor.

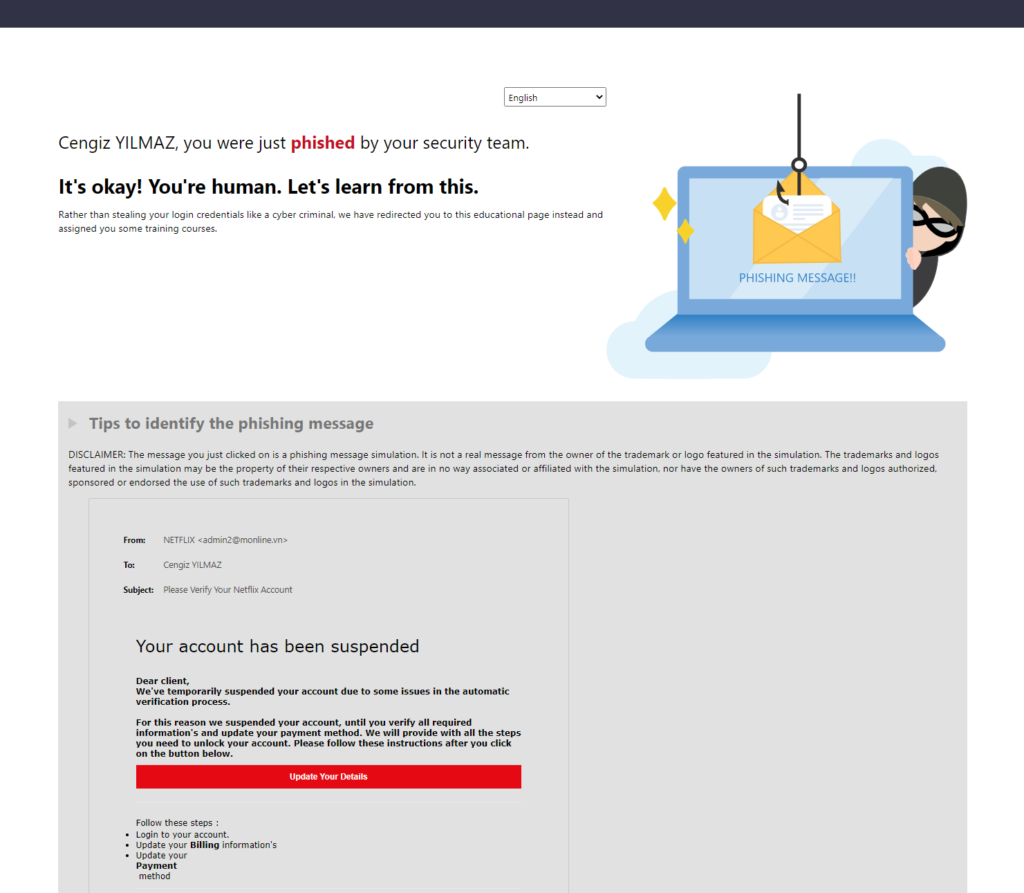

Linke tıkladıktan sonra ve kimlik doğrulaması yaptıktan sonra uyarı mesajı görüntülendi.

Gelen kutuma ise eğitimi tamamladığıma dair bir mail geldi.

Saldırı Durumunu Gözden Geçirme

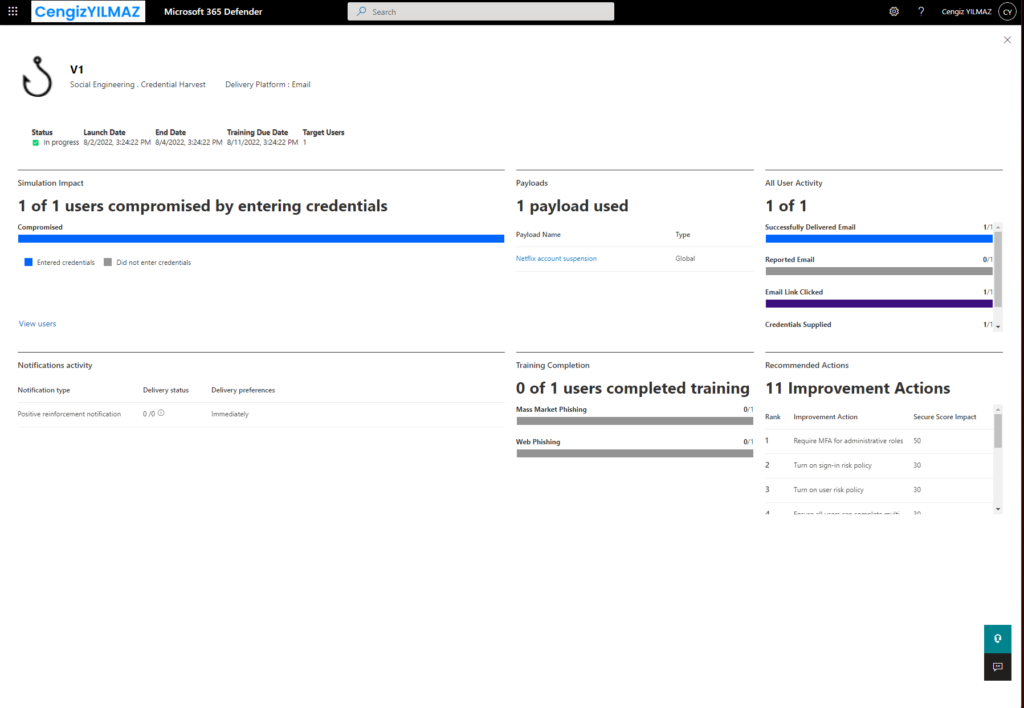

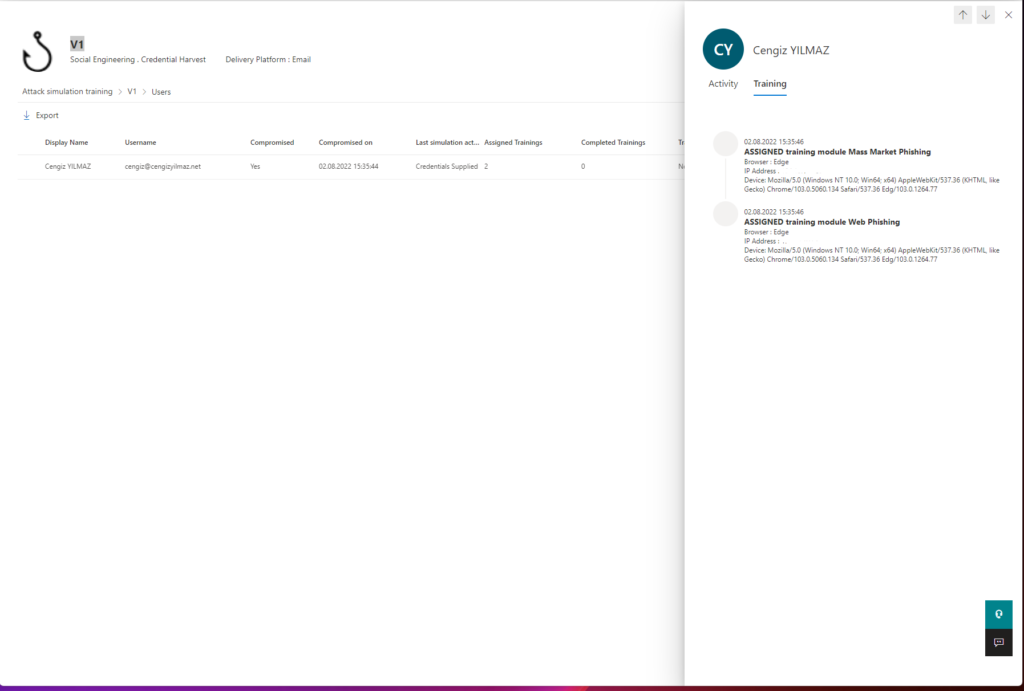

Kullanıcının saldırı sırasında gerçekleştirdiği tüm eylemler panoya geri bildirim olarak eklenecektir. Simülasyonlar bölümüne tıkladığınızda gerçekleşen simülasyonlar için size bir rapor gösterebiliyor.

Raporu incelediğiniz zaman, E-Postanın teslim edildiğini, mail içerisinde bulunan linke tıklandığını ve kimlik bilgilerinin sağlandığını görebilmektesiniz.

Aynı ekran üzerinde size güvenlik önerileri sunmaktadır, kullanıcı güvenliği için yapmanız gereken önerileri sunmaktadır.

Ayrıntılar bölümünden ise daha detaylı raporu görüntüleyebilirsiniz.

Eline sağlık.

Teşekkürler hocam.