Windows Server 2022 Local Admin Password Management (LAPS) Kullanımı

Merhaba, bu makalemizde Windows Server 2022 üzerinde Lokal Admin Password Management (LAPS) yapılandırmasını ele alıyor olacağız. Öncelikle LAPS hakkında genel bir bilgilendirme yapalım.

LAPS Microsoft sistemlerde Sunucu ve Kullanıcı bilgisayarlarında kullanılan bir mimaridir. Yerel yönetici (Admininistrator) hesabının parolasını belirli kurallar çerçevesinde ve belirli zaman dilimlerinde yönetilmesi ve otomatik olarak değiştirilmesi işlevini sağlar.

Active Directory ile tam uyumlu olarak çalışır. Microsoft bu özelliği ücretsiz olarak bizlere kullanma imkanı verir. Kurumlarda çok sayıda bilgisayar ortamlarında manuel tüm bilgisayarlarda aynı parolanın kullanılmasına karşın LAPS ile her makinada farklı parola ve belirlenen zamanlarda değişen parola kullanım imkanı sağlar.

LAPS mimarisi sayesinde, Local Admin olarak kullanılan hesapların parolaları bizim belirlediğimiz Security Grubuna dahil olan kullanıcılar dışında kimse göremez ve değiştiremez. Genel ön bilgilendirmeden sonra makale adımlarımıza geçelim. Makale içerisinde gereken kısımlarda zaten açıklamalara yer vereceğiz. Öncelikle ortamımıza göz atalım.

Elimizde üzerinde Active Directory rolü kurulu Windows Server 2022 sunucumuz var.

DC2 ismindeki sunucumuz COZUMPARK.LOKAL domainine üye yapılmış durumda.

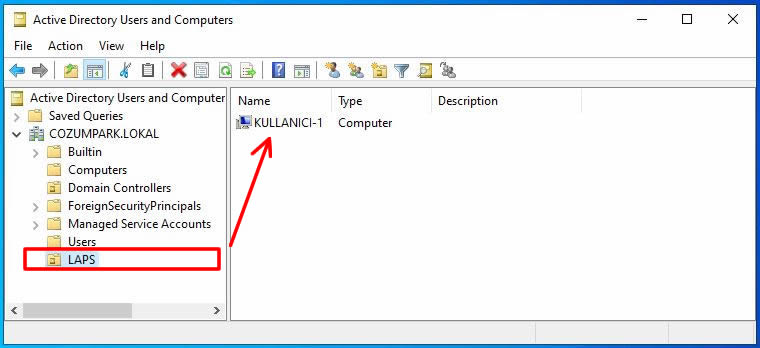

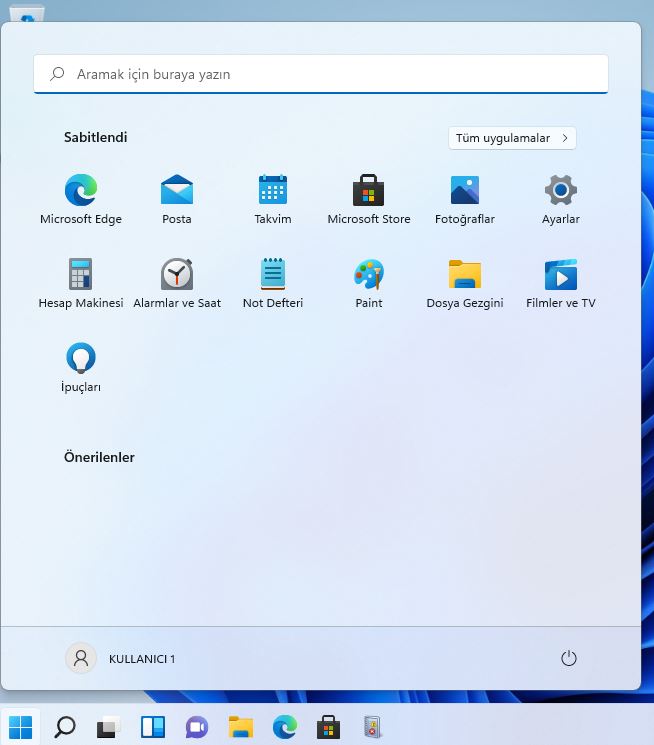

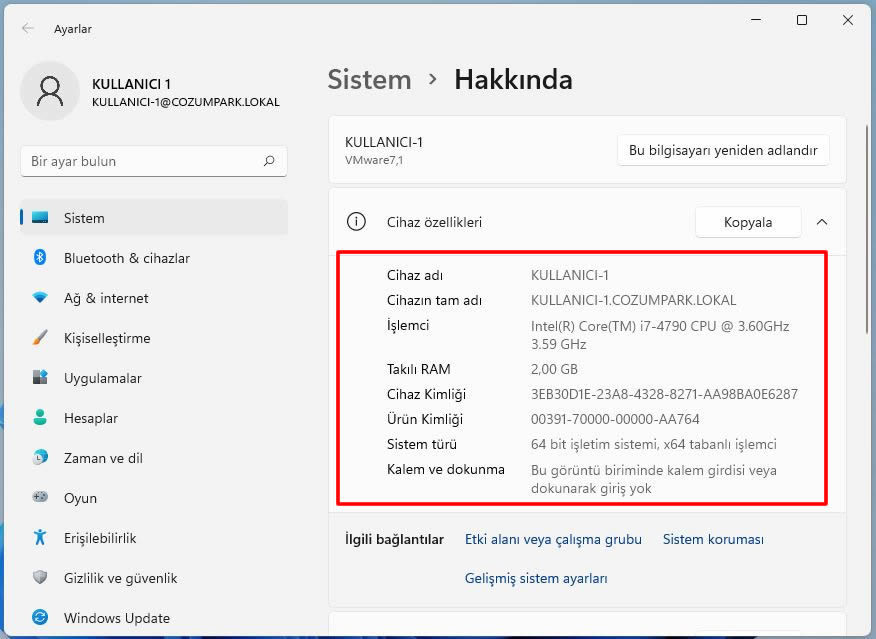

Active Directory Domain üyesi olan KULLANICI-1 isimli bir client bilgisayarımız bulunmakta.

Client bilgisayarımızda Windows 11 işletim sistemi kurulu durumda.

Domaine üye olan client bilgisayarımızın detaylı bilgileri aşağıdaki gibi.

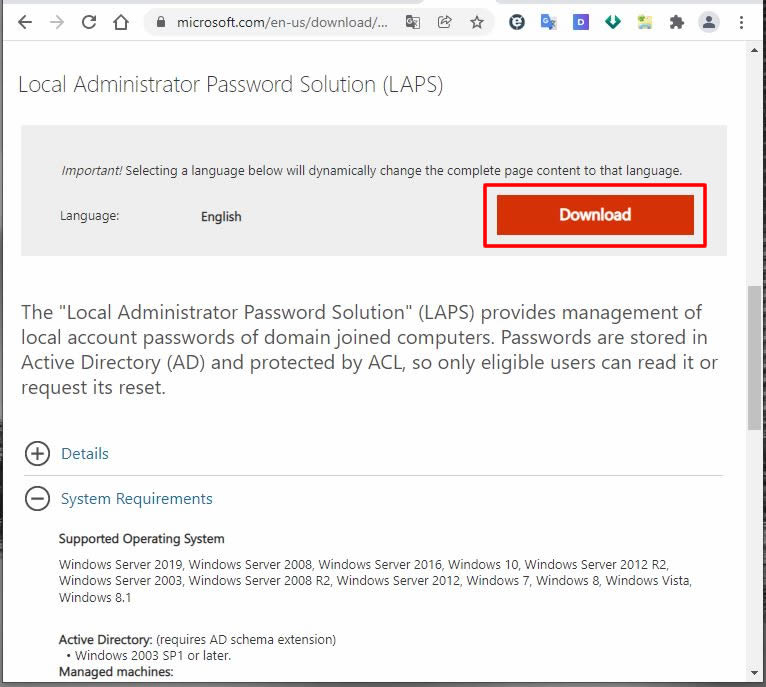

Aşağıdaki link üzerinden LAPS uygulamamızı download edelim.

https://www.microsoft.com/en-us/download/details.aspx?id=46899

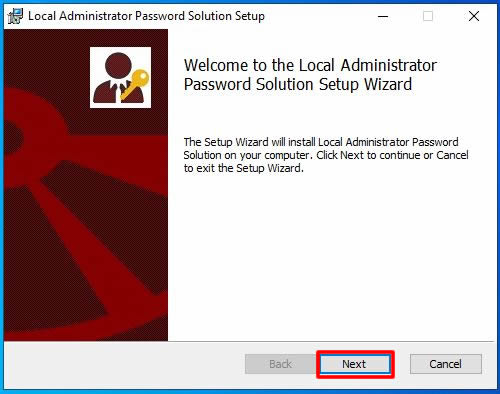

İndirme işlemi dosyamız ufak olduğundan çok kısa sürdü. Klasik ve basit birkaç adımlık kurulumu var. Kurulum işlemini başlatalım ve açılan ekrandaki sihirbazı Next ile geçelim.

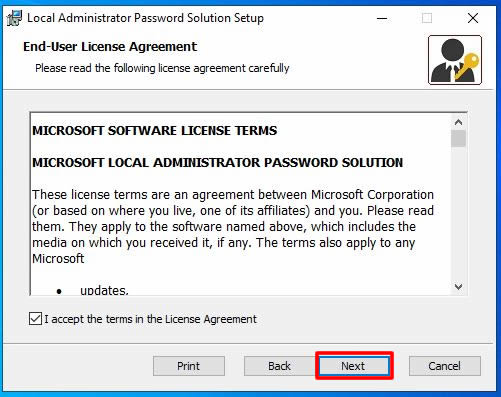

Anlaşmayı kabul ederek Next ile ilerleyelim.

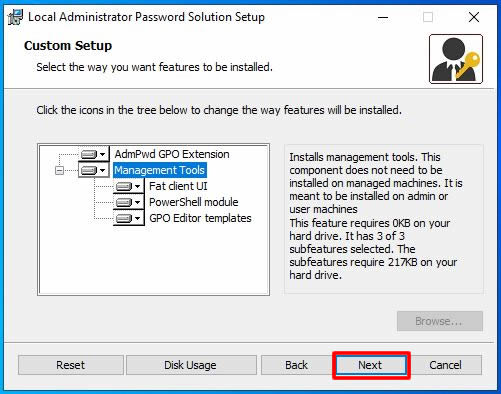

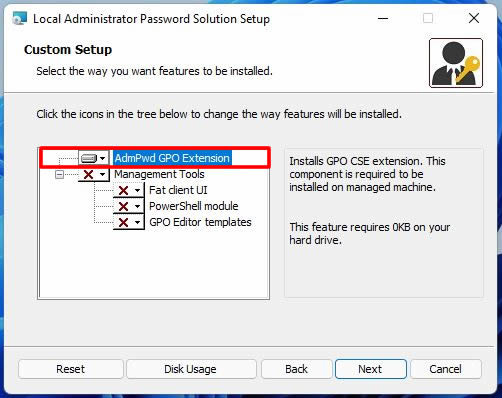

Sunucu tarafında Tüm bileşenleri seçerek Next ile sonraki adıma ilerleyelim.

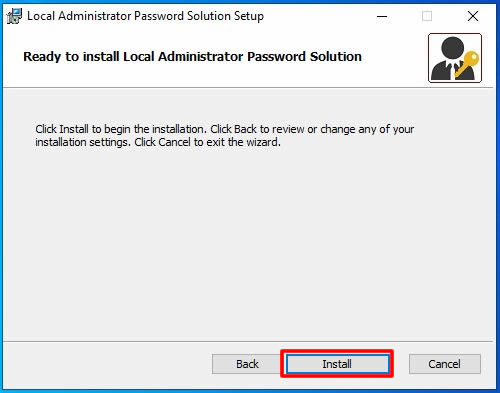

Install ile kurulumu başlatalım.

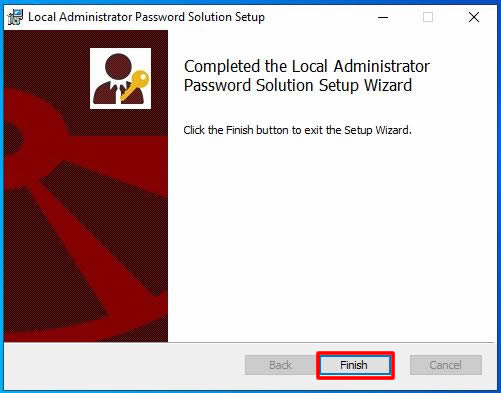

Çok kısa süre içerisinde tamamlanan kurulum adımlarını Finish ile tamamlayalım.

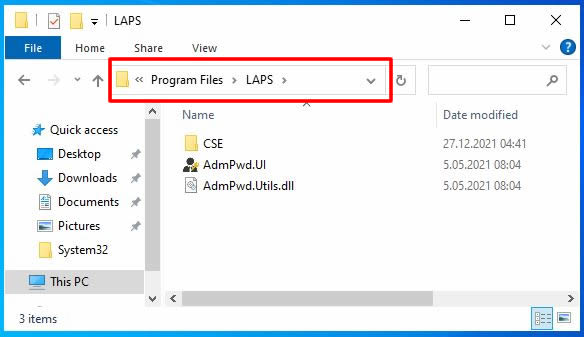

Kurulum sırasında üç farklı alana LAPS bileşenleri ile ilgili dizinler geldi ve içerilerine gerekli dosyalar eklendi. Öncelikle C:\Program Files\LAPS dizini altındaki dosyalarımıza bakalım.

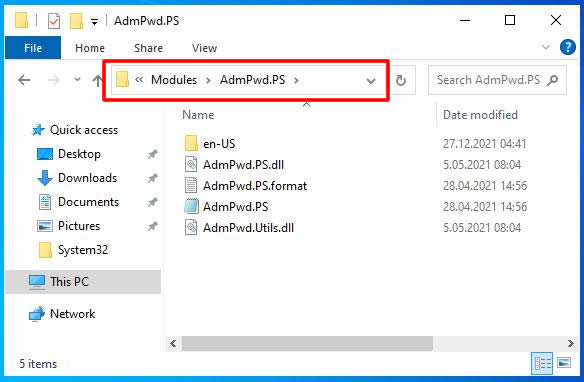

%WINDIR%\System32\WindowsPowerShell\v1.0\Modules\AdmPwd.PS bu dizine ise PowerShell işlemlerinde kullanılacak dosya ve komut setlerimiz ise geldi.

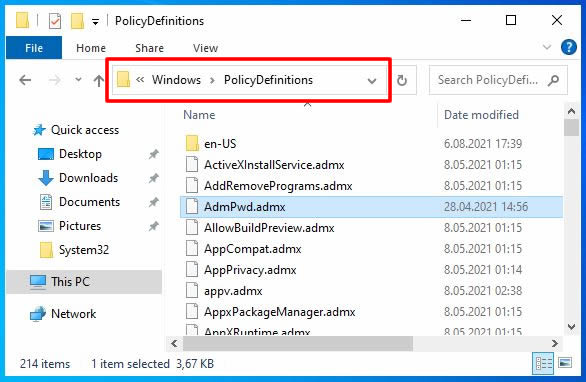

Son olarak ise %WINDIR%\PolicyDefinitions bu alanımıza Group Policy objelerimiz geldi.

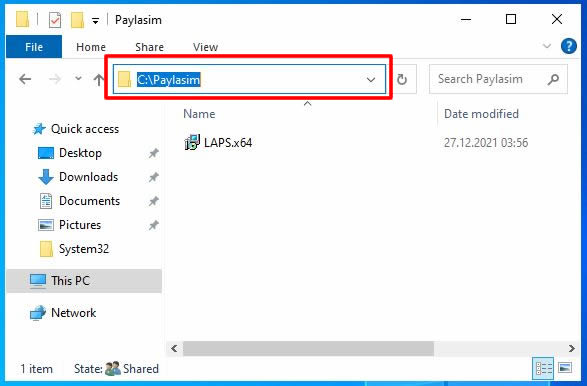

Kullanıcı bilgisayarlarımıza LAPS kurulumu yapmamız gerekmekte. Bu işlemi merkezi dağıtım araçları ile (SCOM, Group Policy, PSExec) v.b. mimariler ile yapabilirsiniz. Biz bir kullanıcı bilgisayarında bu işlemi yapacağımız için normal kurulum ile işimizi çözeceğiz. Kullanıcılarımıza kurulumu ortak noktadan kurmak için bir paylaşım açıp kullanıcılarımızın buraya erişimini sağlıyoruz. Ben C:\Paylasim alanı oluşturup LASP kurulumunu buraya kopyaladım.

Tüm kullanıcılarımın erişim sağlaması için paylaşıma izin verdim.

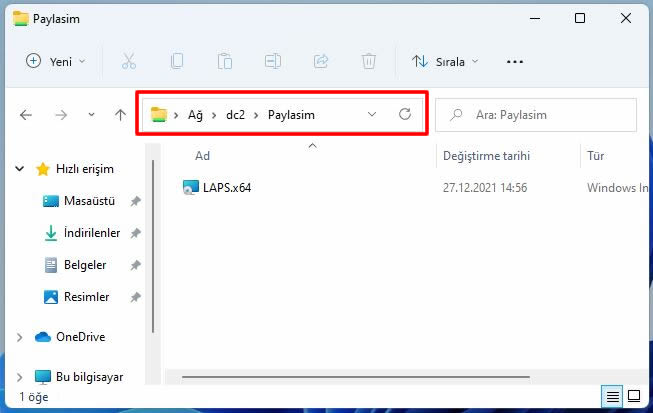

Kullanıcı bilgisayarımdan \\DC2\Paylasim alanına erişimi deniyorum ve kurulum dosyamıza sorunsuzca erişim sağladığımızı görüyoruz.

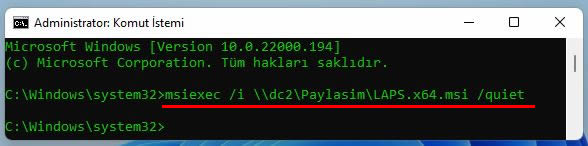

Kullanıcı bilgisayarında aşağıdaki komutu çalıştırarak LAPS kurulumunu sağlayalım.

Msiexec /i Kurulum Dosyasının Yolu /quiet

Msiexec /i \\DC2\Paylasim\LAPS.x64.msi /quiet

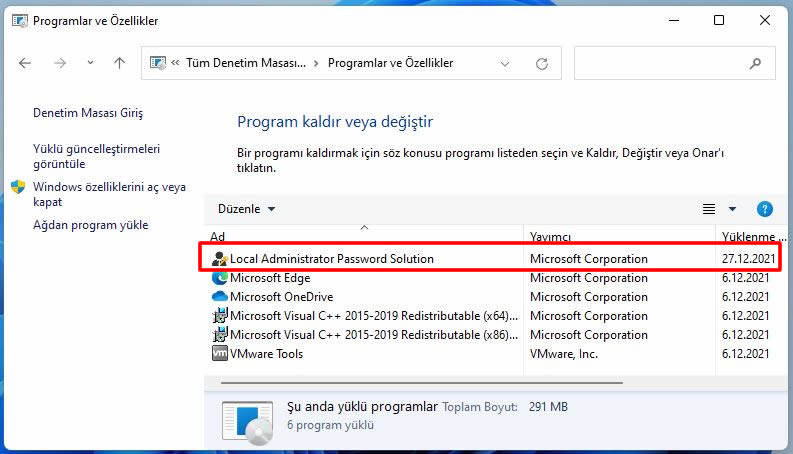

Kurulum sonrasında kullanıcımızın bilgisayarında Denetim Masası üzerinde durum aşağıdaki gibi gözükecektir.

İlgili programı seçip Düzenle butonuna tıkladığımızda sadece AdmPwd GPO Extension özelliğinin kurulmuş olduğunu göreceksiniz. Kullanıcı tarafında sadece bu özelliğin kurulu olması gerekmekte.

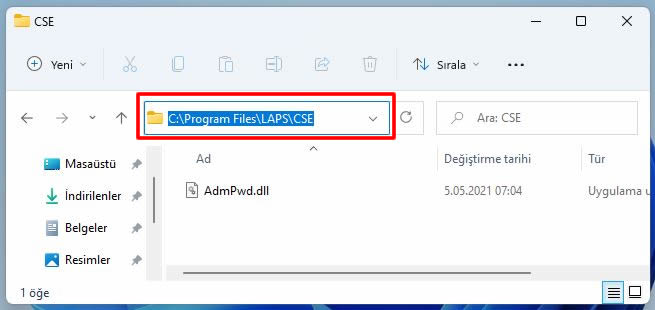

C:\Program Files\LAPS\CSE klasörünü ve içeriğini görebiliyoruz. Aslında bu dizini oluşturup, ilgili DLL dosyasını buraya kopyalayıp, DLL dosyasını register ederek aynı işlemi sağlamış oluruz. Bu durumda Denetim Masasında programın kurulu olduğuna dair ibare gözükmez.

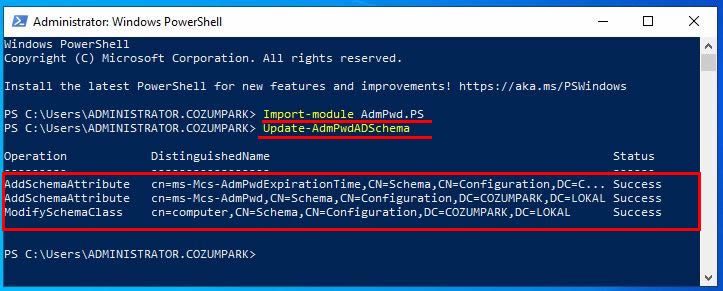

Şimdi sunucu üzerine geçelim ve LAPS özelliğini kullanabilmek için Active Directory Schema yapısına iki öznitelik ekleyelim.

ms-Mcs-AdmPwd – Parolaları saklamak için kullanılır.

ms-Mcs-AdmPwdExpirationTime – Parolaların resetlenmesi gereken zamanı tutmak için kullanılır.

Komutu kullanabilmek için öncelikle Import-module AdmPwd.PS komutu ile modülü çağıralım. İki özniteliği eklemek için ise Update-AdmPwdADSchema komutunu kullanalım.

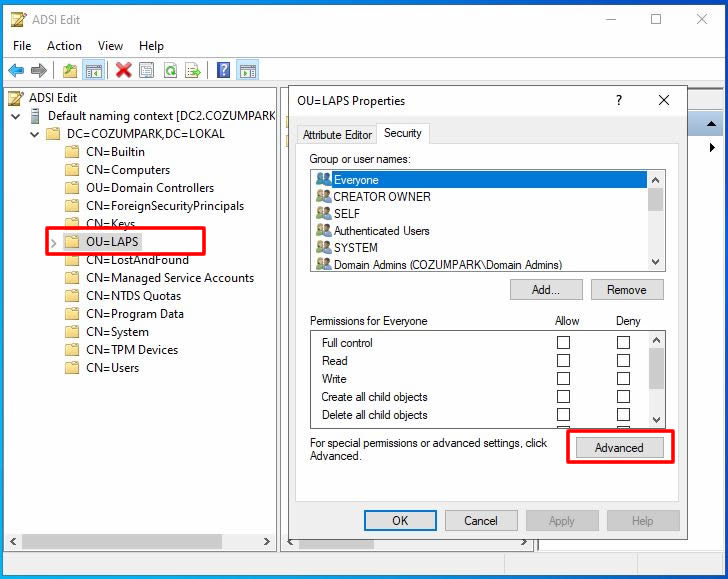

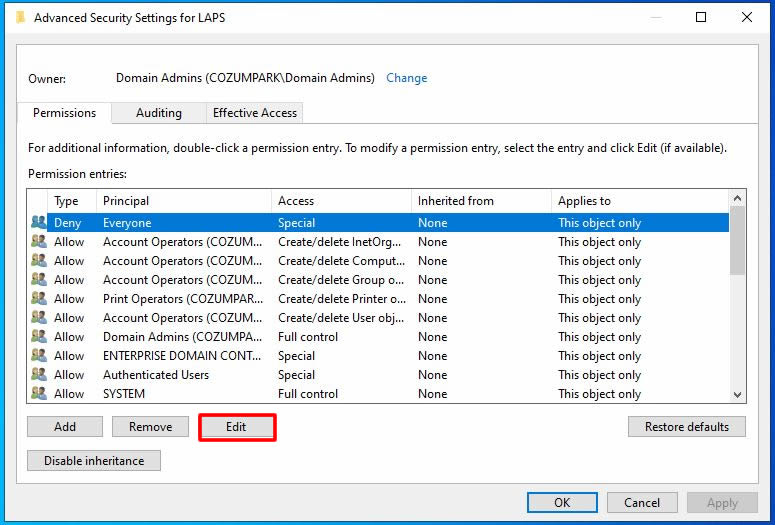

Bu öznitelikleri sadece belirli kişilerin görmesi için izlenecek adımlarını ele alalım. ADSI Edit üzerinde testlerimizi yapmak için oluşturduğumu OU=LAPS konteynerine sağ tuş Properties yapalım. Açılan ekranımızda Advanced butonumuza tıklayalım.

Açılan ekranda LAPS tarafından sağlanan özniteliklerde ilgili Parola ve Değişim Sürelerini görmeyecek olan kişi veya grupları sırası ile seçip Edit butonuna tıklayalım.

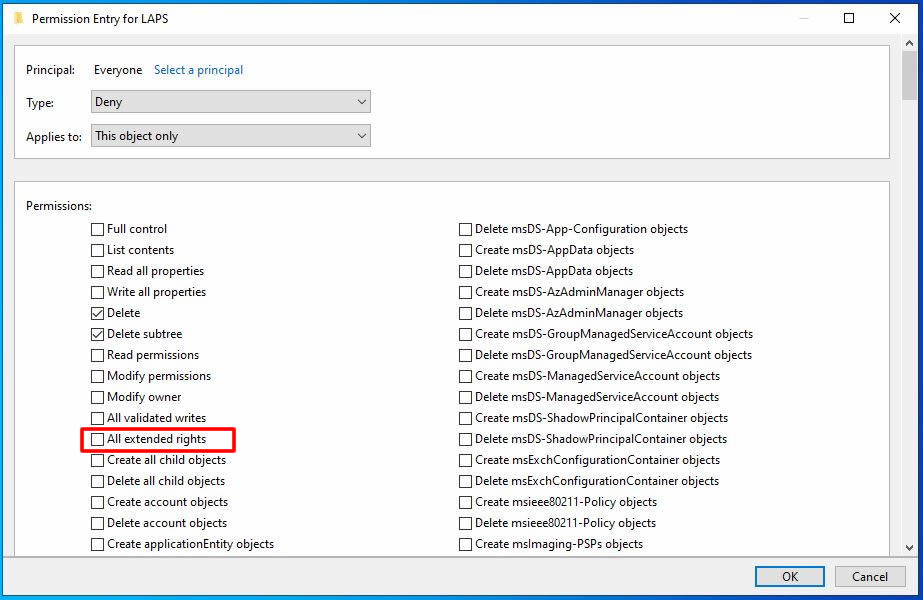

Açılan ekranda All extended rights özelliğinin seçme işaretini kaldıralım. Bu şekilde bizim istemediğimiz kişi ve grup hesapları bu öznitelikleri göremeyecek duruma gelecek.

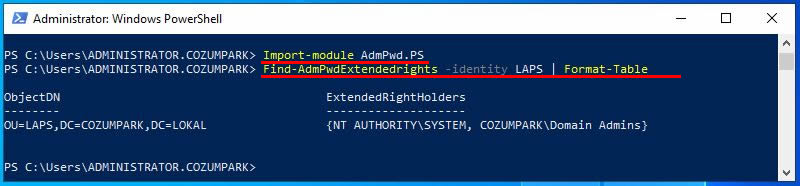

Şimdi ise bunun kolay bir yöntemi olarak aşağıdaki komut setleri ile ilgili OU üzerinde bu yetkiye sahip olanları görebiliriz.

Import-module AdmPwd.PS

Find-AdmPwdExtendedrights -identity Organization_Unit_İsmi | Format-Table

Find-AdmPwdExtendedrights -identity LAPS | Format-Table

Organization Unit içerisinde bilgisayarların özniteliklerini değiştirebilecek bir grup tanımlamamız güvenliği sıkı tutmamıza yarayacak ve takip edilebilir süreçleri bize sağlayacaktır. Bizim hali hazırda bir grubumuz var.

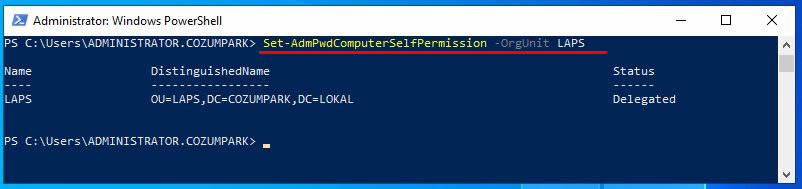

Bu aşamadan sonra Organization Unit’lerin içerisindeki bilgisayar özniteliklerini değiştirebilmesi ( LAPS ile ilgili öznitelikler) için yetki vermemiz gerekmekte bu işlemi aşağıdaki komutla sağlıyoruz.

Set-AdmPwdComputerSelfPermission -OrgUnit Organization_Unit_İsmi

Set-AdmPwdComputerSelfPermission -OrgUnit LAPS

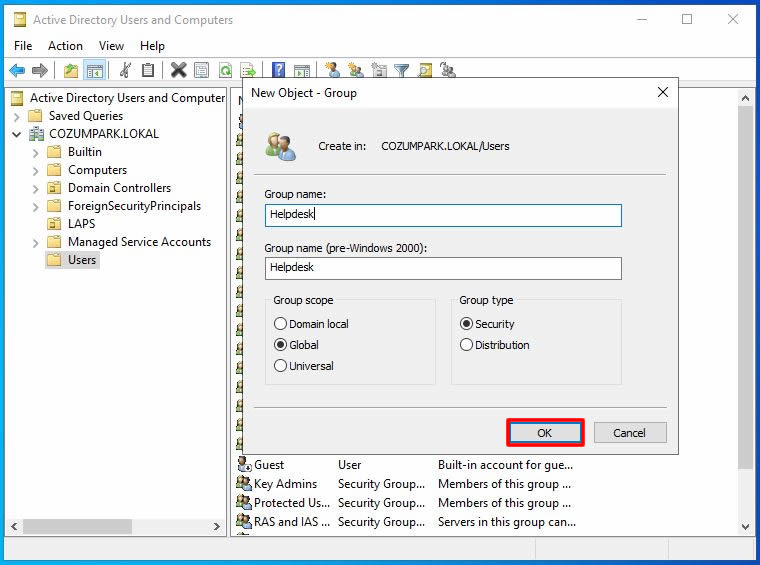

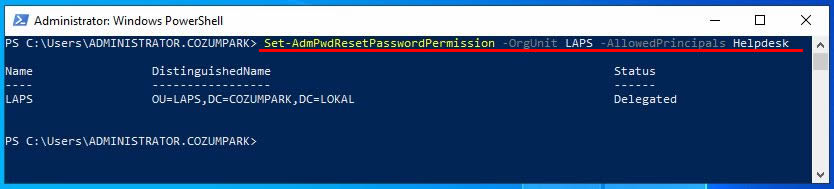

Son olarak ise biz işlemlerimizi Domain Adminsitrator üzerinden yaptığımız için bir yetki sorunu ile karşılaşmadık. Büyük yapılarda herkesin ilgili öznitelikleri dolayısı ile parolaları görmemesi istenebilir. Bu nedenle ilgili bir gruba yetki vermek için aşağıdaki komutu kullanmamız gerekmekte. Bizim Helpdesk isimli bir security grubumuz var. Bu gruba izin veriyoruz.

Set-AdmPwdReadPasswordPermission -OrgUnit Client_OU -AllowedPrincipals İzin_Verilen_Grup_İsmi

Set-AdmPwdReadPasswordPermission -OrgUnit Client_OU -AllowedPrincipals Helpdesk

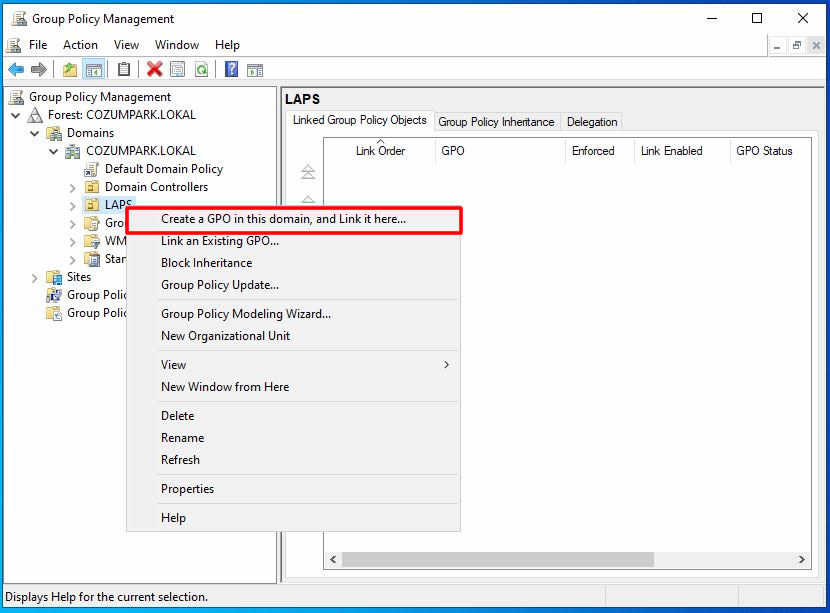

Ön hazırlıkları tamamladık. Bundan sonraki aşamada ise durumumuz ilgili Group Policy ayarını yapıp bunları kullanıcılarımıza basmaya ve test etmeye geldi. Active Directory Group Policy Management konsolumuzu açalım açılan ekrandan ilgili LAPS isimli Konteyner üzerinde sağ tıklayarak yeni bir policy oluşturalım. Bu işlem için açılır menüden Create a GPO in this domain, and link it here… açılır menüsüne tıklayalım.

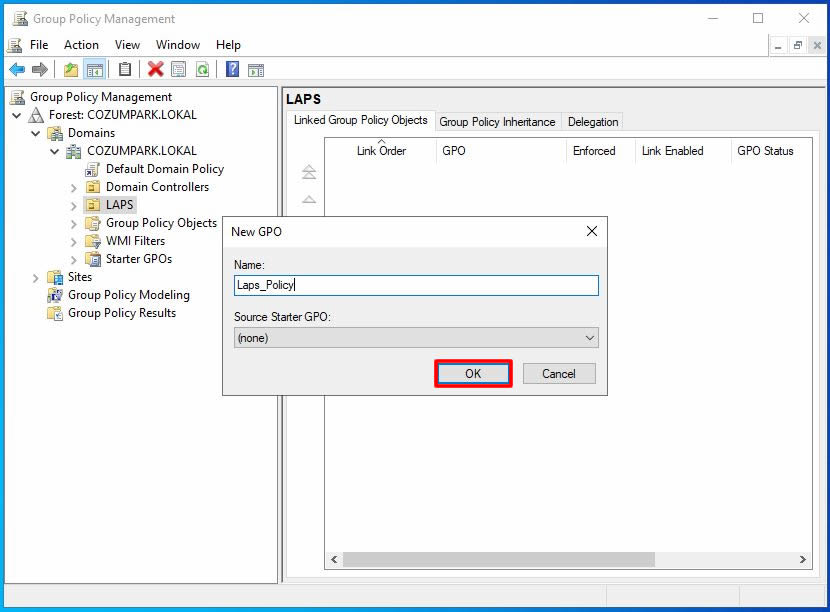

Gelen ekranda Policy için bir isim verip OK ile kaydedelim.

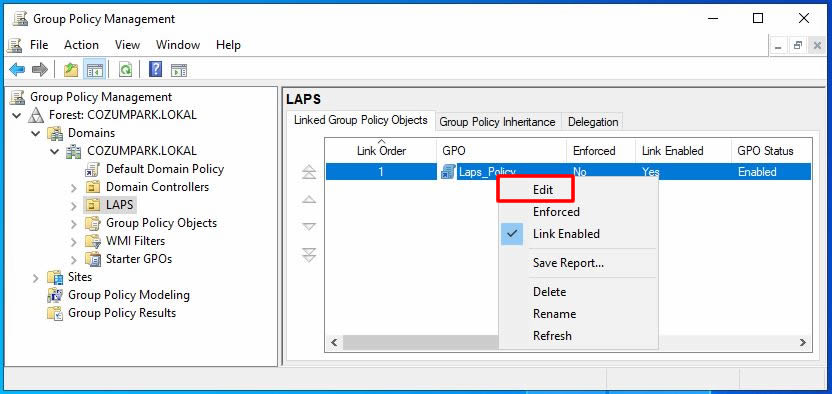

Policy oluşturuldu. Düzenlemek için üzerinde sağ tıklayarak Edit açılır menüsüne tıklayalım.

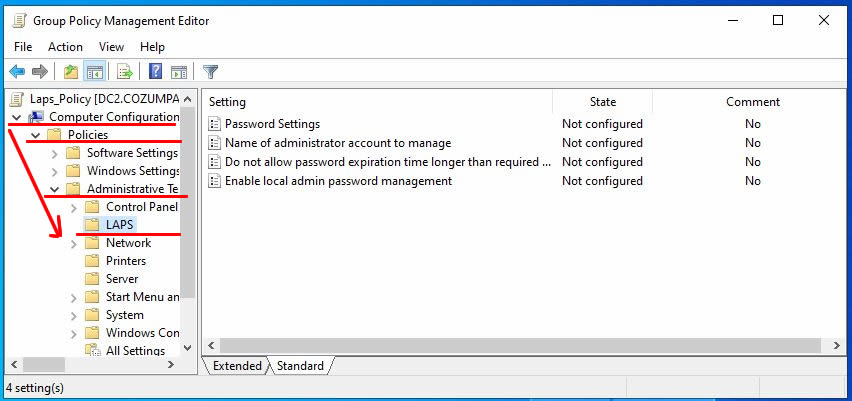

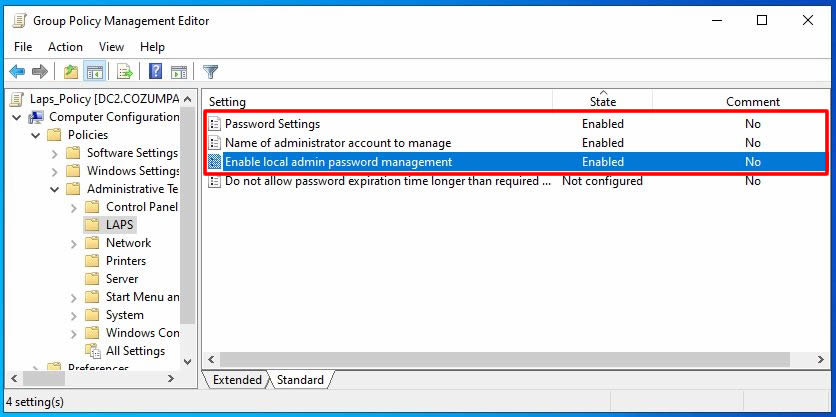

Açılan ekranımızda Computer Configuration>Policies>Administrative Templates>LAPS menüsüne gelelim.

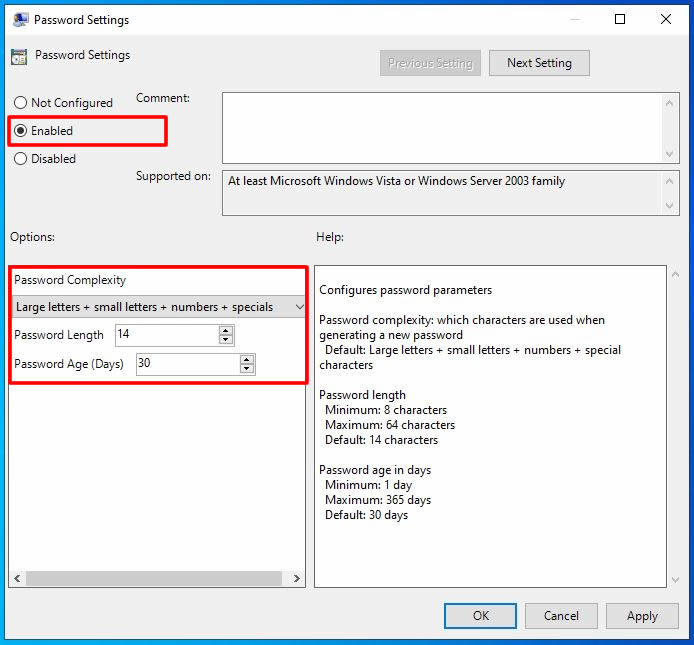

Öncelikle Password Setting öğesine çift tıklayalım. Öncelikle Enable duruma getirelim. Sonrasında ise parola karmaşıklığını ve kaç günde bir değişmesi gerektiğini bildirelim. Ben varsayılan değer olan büyük, küçük karakter, numerik olması ve 14 karakter olması ve 30 günde bir değişmesi gerektiği parametrelerine dokunmuyorum. Siz kendinize göre özelleştirebilirsiniz.

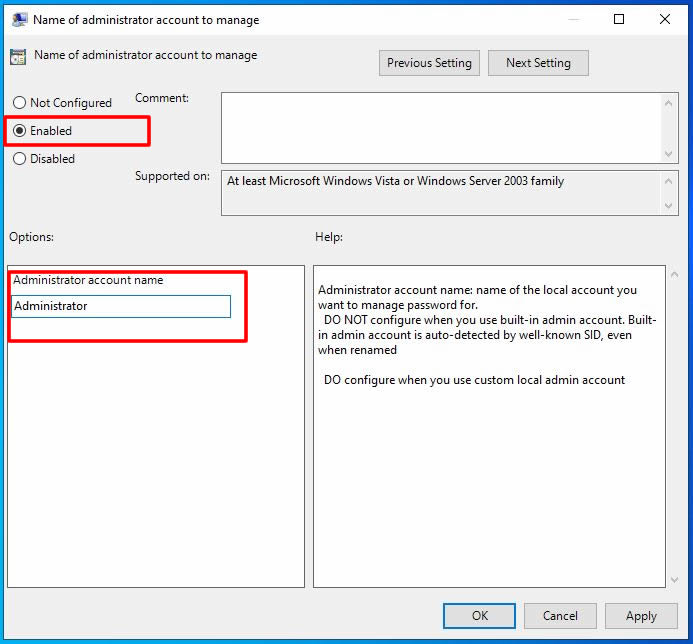

Bu işlemden sonra Name of administrator account to manage policy öğesini aktif hale getirelim. Sonrasında yapımızdaki Administrator hesabının adını bu alana yazalım. Normalde bu alanda Administrator kullanıcı adından farklı bir isim olursa doldurulması gerekir ama ben yine de Administrator olarak dolduruyorum.

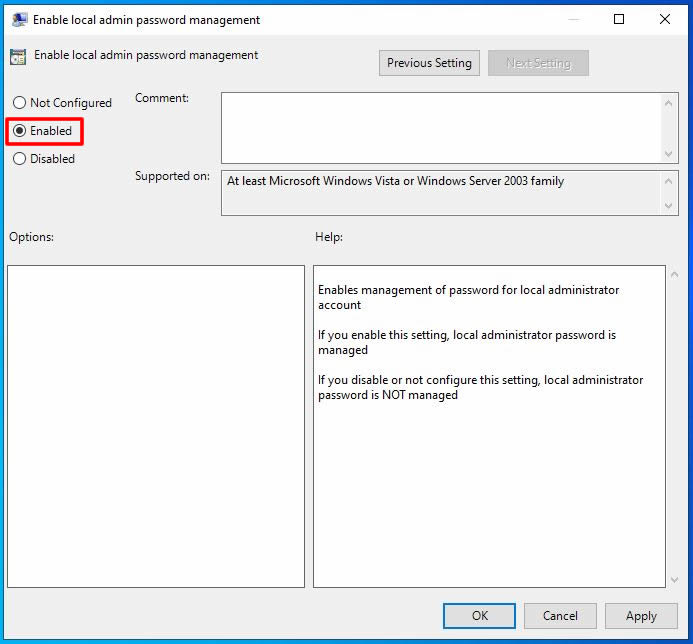

Son olarak ise Enable local admin password Management policy özelliğini enable duruma getiriyorum.

Durumumuz aşağıdaki hale geliyor.

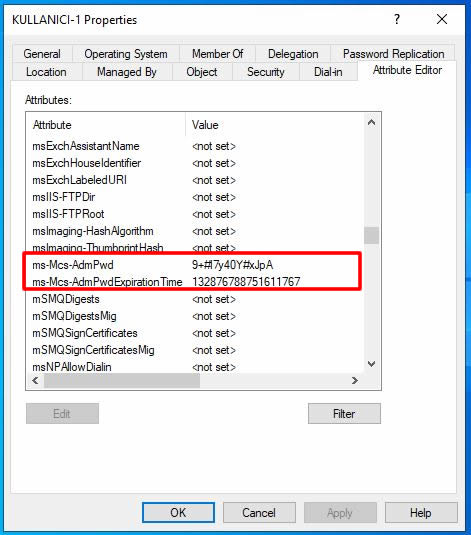

Kullanıcımız policy ayarını aldıktan sonra artık Parola ve Parola bitiş özniteliklerinin Computer öğesi üzerinde görünür olması gerekmekte. Bu nedenle LAPS konteyneri içerisindeki KULLANICI-1 isimli bilgisayar öğeme geliyor sağ tuş Properties ekranını açıyorum. Attribute Editor tabına geliyorum. Burada ms-Mcs-AdmPwd ve ms-Mcs-AdmPwdExpiration Time özniteliklerine bakıyorum. Kullanıcımız belirlediğimiz kurallara göre bir parola almış expire tarihi ise kriptolanmış durumda.

Not: Attribute Editor tabını göremeyenler konsoldaki Advanced View özelliğini açmalıdır.

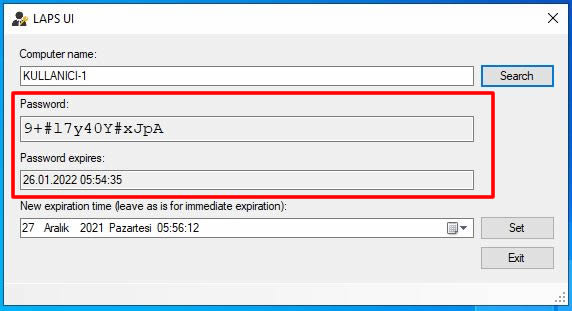

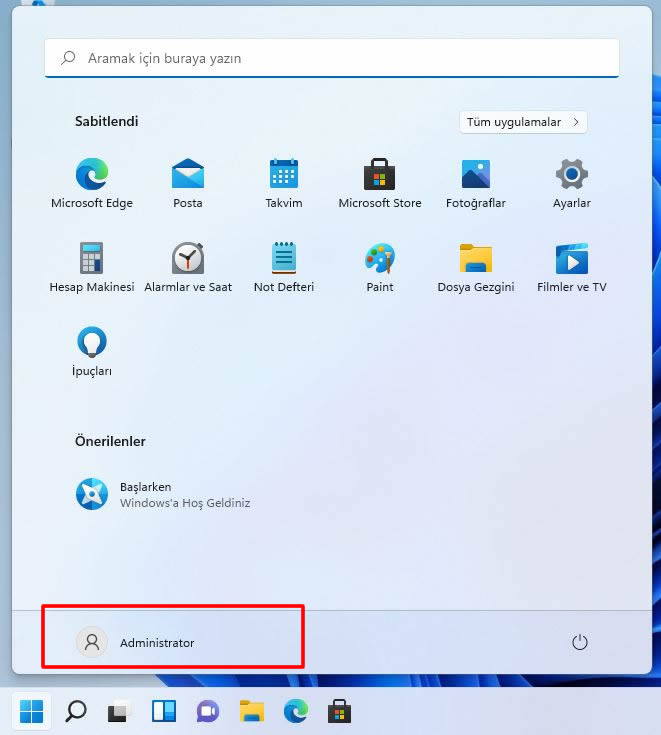

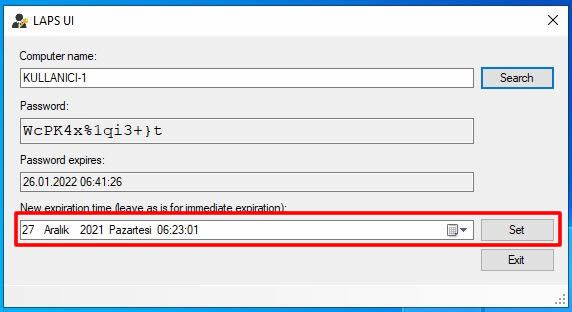

LAPS UI toolu ile yine kullanıcı özniteliklerini görebiliyoruz. Bu ekranda Computer Name isimli alana bilgisayar ismini yazıp Search butonuna basmamız yeterli. Bu toola C:\Program Files\LAPS\AdmPwd.UI.exe yolundan ulaşabilirsiniz.

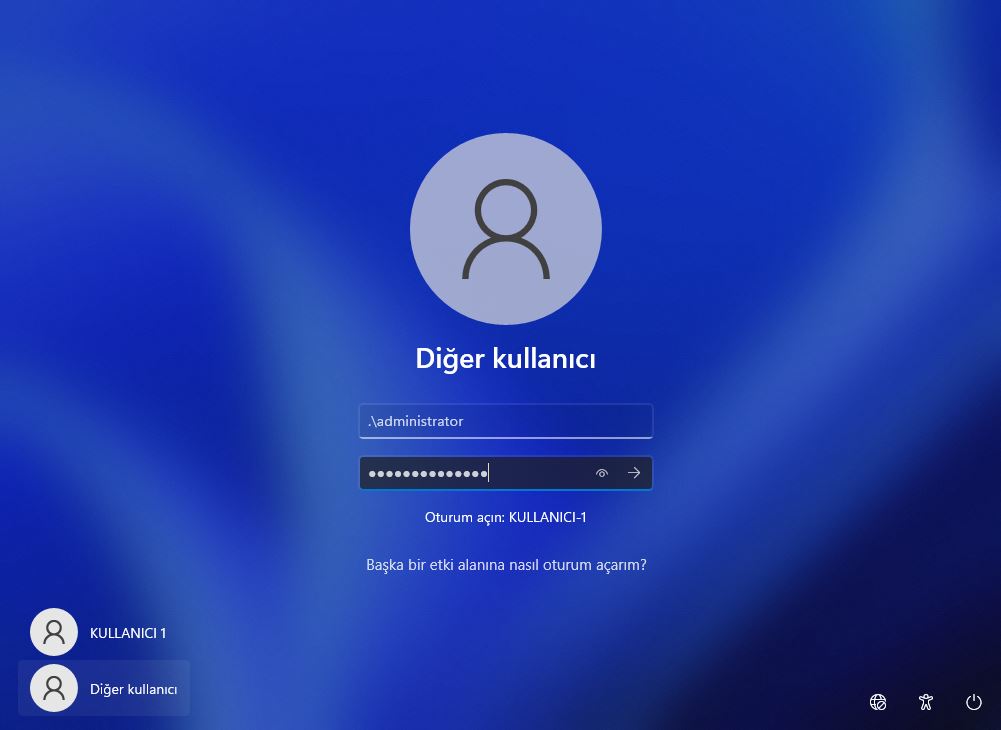

Şimdi kullanıcımıza yukarıdaki parolayı girerek lokal Administrator hesabı ile login olmayı deneyelim.

Başarılı şekilde login olduk. Bu demek oluyor ki LAPS yapılandırmamız sorunsuz çalışmakta.

Son olarak ise kullanıcı bilgisayarındaki Lokal Administrator hesabının bizim belirlediğimiz bir sürede resetlenmesi isteniyor ise Tool üzerinden ilgili zamanı ayarlatıp Set butonuna tıklamamız yeterli.

Bu makalemizin de sonuna geldik. Umarım yararlı olur başka bir makalede görüşmek dileğiyle.

Eline sağlık.

Hocam elinize sağlık faydalı bir makale olmuş. Sormak istediğim bir konu vardı.

Domaindeki bir kullanıcıya, sadece belirli programları açarken admin şifresi sormasın diye ayarlama yapamıyor muyuz? Birkaç makale daha okudum ancak böyle bir ayarlama yapana denk gelemedim. Aydınlatabilirseniz çok memnun olurum. Teşekkür ederim.

Merhaba,

bunun için RunAsTool lullanabilirsiniz.

https://www.cozumpark.com/runastool-kullanimi/