Microsoft’tan Azure Alt Yapısını Kullanan Devlet Destekli Siber Saldırı Gruplarına Darbe

Microsoft yaptığı açıklamada devlet destekli siber saldırganların Azure alt yapısını kullandıklarını açıkladı.

Microsoft ismini açıklamadan “Gadolinium” olarak isimlendirdiği saldırganların denizcilik, sağlık sektörü ve son dönemlerde ise yüksek öğretim kurumlarını hedef aldıklarını belirtti.

Microsoft Threat Intelligence Center (MSTIC) yaptığı çalışmada saldırganların, operasyonu merkezi olarak yönetmek için 18 adet Azure Active Directory servisi kullandıklarını tespit ettiklerini raporladı.

Saldırganlar, zararlı kod ve modülleri dağıtmak için Microsoft Graph API kullanıyor ve bunları da PowerShell Empire script’i ile test ediyor.

Microsoft, nisan ayında tespit edilen 18 adet Azure Active Directory servisini kaldırdıklarını ve bir ölçüde saldırıların önüne geçtiklerini açıkladılar.

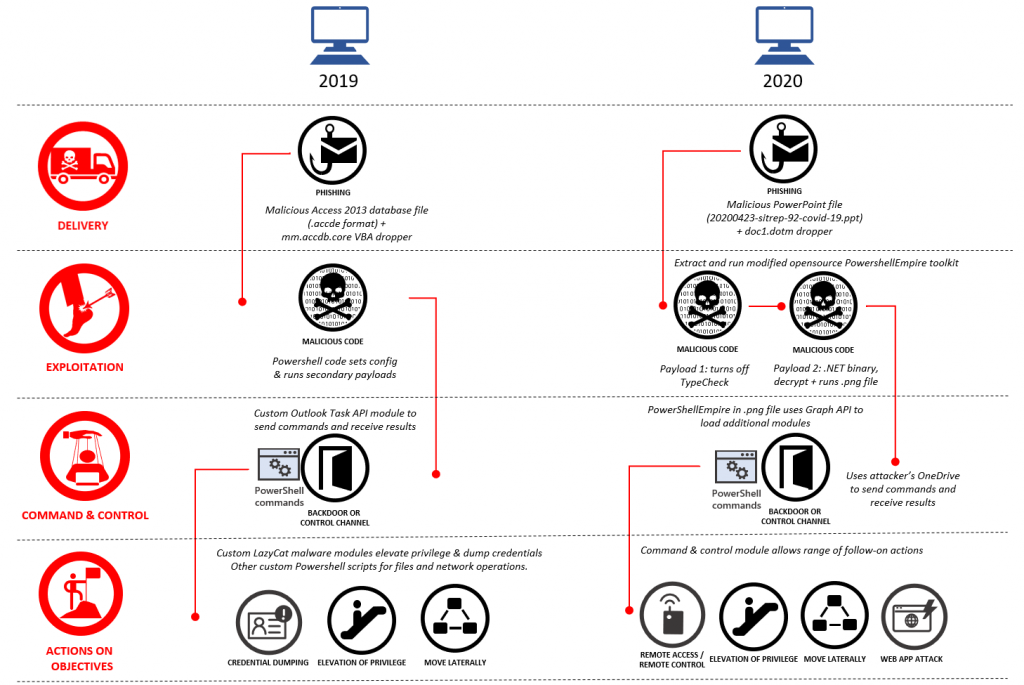

Saldırganların çalışma şekli şöyle:

Saldırgan, kurbana özel olarak hazırlanmış PowerPoint dosyasını mail yoluyla gönderiyor. PowerPoint dosyası içerisinde PowerShell Empire script’inin özel olarak hazırlanmış bir sürümü bulunuyor. Buradaki amaç kurbanın bilgisayarında arka kapı açarak başka zararlı dosya ve kodların çalıştırılması.

Azure Active Directory servisinin amacı ise, kurbanın sistemine saldırgan tarafından yönetilen OneDrive hesabı oluşturup veri sızdırmak.

Microsoft, tespit edilen saldırı grubu hakkında çok fazla bilgi vermezken başka bir siber güvenlik şirketi aynı grubun APT40, BRONZE MOHAWK, Gadolinyum, Kryptonite Panda isimleri altında siber saldırılar gerçekleştirdiğini açıkladı.