Windows Virtual Desktop – Bölüm 2: Domain Services Yapılandırması

Windows Virtual Desktop serimizin ikinci bölümünde, WVD kurulumunda ihtiyacımız olan yani ön gereksinimimiz olan Azure AD Domain Services kurulumumuzu yapacağız. WVD birinci bölümde yapımızı kurgulamak adına bazı ön gereksinimlerden bahsetmiştik. Birinci bölüme aşağıdaki linkten ulaşabilirsiniz.

Windows Virtual Desktop – Bölüm 1: Giriş, Özellikler ve Gereksinimler

Azure Domain Service Nedir?

Azure AD DS, istemcilerinizi veya sunucularınızı etki alanına dahil etme, GPO yönetimi, LDAP ve Kerberos/NTLM otantikasyonları gibi nitelikleri kullanmamızı sağlayan bir Azure servisidir.

Microsoft bulut hizmetlerinden herhangi birini kullanmaya başladığımızda, Microsoft veri merkezlerinde bir child domain sahibi oluruz. Sonu onmicrosoft.com ile biten bu domain aad.portal.azure.com adresinden yönetilir. Bir PaaS hizmet olan bu Azure AD yapısı sizin verimerkezindeki tüm süreçleriniz için ihtiyaç duyulan bir servistir. Herşey bunun üzerine inşa edilir. Dolayısıyla ücretsiz bir hizmet aboneliği de olsa bir Azure AD ‘niz vardır. Lisanslama anlmında Azure AD Free diye geçer.

Neden İhtiyaç Duyarız?

Azure AD sahibi olan yapılarda kullanıcı yönetimi, grup yönetimi, cihaz yönetimi vs hepsini yapabiliriz. Hatta Azure AD lisansları alarak daha fazlasını da yapabilirsiniz. Ancak bazı durumlarda bir Windows Active Directory kullanımı kaçınılmaz hale gelir. İşte tam bu noktada Microsoft Azure AD Domain Services ile karşımıza çıkıyor. Yine PaaS olarak sunulan bu serviste herhangi bir Windows Update’i vs yapmanız gerekmez.

Nasıl Kullanılır?

Azure AD Domain Services kurulduktan sonra RDP yapma sansınız olmaz. Çünkü dediğimiz gibi PaaS bir hizmettir bu. Windows AD gibi yönetmek için aynı networkte bir istemci ya da sunucu kurar, üzerine AD Tool kurarak User and Computers snap-in ‘ine bağlantı sağlayabiliriz.

Kurulum Adımları

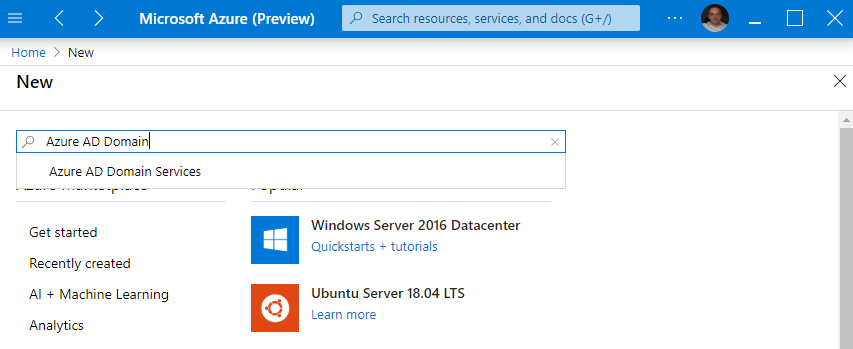

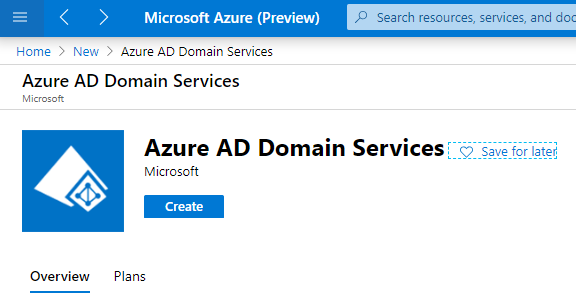

Portal.azure.com yönetim merkezi üzerinden “Kaynak Oluştur” seçeneğini kullanarak search kısmına “domain service” yazmanız yeterli olacaktır. Aşağıdaki gibi “Azure AD Domain Services” kaynağı sonuçlarda bulunacaktır. Sonuca tıkladıktan sonra Oluştur demeniz, oluşturma sihirbazını başlatmak için yeterli olacaktır.

İlk ekranda subscription ve hangi Domain’in yönetimini salayacağımızı belirleyeceğiz. Eğer test.onmicrosoft.com şeklindeki Microsoft etki alanınız dışında bir etki alanınız yoksa, Microsoft etki alanını da kullanabilirsiniz. Ben Microsoft etki alanıma newupit.com şeklinde kendime ait domain adını da eklemiştim. Bu nedenle kendi etki alanımı yazıyorum.

Diğer bir konu ise SKU. 3 farklı SKU göreceksiniz. Standard, Premium ve Enterprise.

Standard: Forest Trust desteklenmez. Herhangi bir trust ihtiyacınız varsa mutlaka diğer SKU’lardan biri seçilmeli. Neden ihtiyaç duyarız? Örneğin holdingsiniz ve iki farklı şirket var. İki farklı abonelik, iki farklı tenant demek olur bu. Dolayısı ile bu iki kurum, kurdukları Azure AD Domain Service’leri arasında güven ilişkisi kurmak isterse diğer SKU’lardan birini seçmek zorundadır.

Enterprise: Maksimum 5 Forest Trust desteklenir.

Premium: 5 ‘in üzerindeki Forest Trust ihtiyaçları için kullanılabilir.

Not: SKU ‘lar sonradan değiştirilebilir. Standard ile başlayıp, Forest Trust arttıkça SKU yükseltilebilir. Aynı şekilde düşürebilirsiniz de. Forest Type, eşitleme yöntemidir aslında. Sorunun açıklaması şu ki; kullanıcıları mı yöneteceğiz yoksa bir kaynağı/uygulamayı mı? Aşağıda kısa tanımları bulabilirsiniz.

Son olarak “Forest Type” sorusunu göreceksiniz. Burada muhtemelen User type seçilecektir.

User: Azure AD ile sync ettiğiniz on-prem kullanıcılar da dahil olmak üzere tüm kullanıcı ve grupların eşitlenmesi yöntemidir.

Resource: bu tercih ise kullanıcıların eşitlenmediği durumda kullanılır. Ortamdaki tüm kullanıcılar Windows AD üzerinde barındırılıyordur ve doğrulamalar Windows AD üzerinden yapılıyordur. Tüm eşitleme ve güvenlik endişesi ortadan kalkar. yalnızca kaynaklar oturum açar. WebApp gibi mesela ya da slack gibi. NTLM/Kerberos gibi otantikasyon yetenekleri sunar yine, ancak sadece uygulamalar için.

Daha önce bir VNET oluşturmadığım için önerdiği VNET isimlerini olduğu gibi bırakıyorum. Mevcut VNET varsa ortamda, VNET içerisinde yalnızca Azure AD Domain Service için bir Subnet açıp, seçmelisiniz. Azure AD Domain Services yalnızca iki internal IP kullanır. Her iki ihtimalde de NSG otomatik olarak oluşturulacak ve seçilen Subnet ‘e atanacaktır.

3. Adımda ise Azure AD Domain Controller yöneticilerini ve kritik bir olay olduğunda kimlerin bilgilendirileceğini belirtmemiz isteniyor.

AAD DC Admins, Azure Ad Domain Services ‘e kimlerin bağlanıp müdahale edebileceğini belirttiğimiz bir grup. Global Admin’ler otomatik bu gruba üye olmaz. Sizin belirtmeniz gerekir ve sonradan ekleme yapılabilir. Azure AD Domain Services ‘i oluşturan kullanıcı otomatik bu grubun üyesidir.

Son adımda ise; eşitlenecek kullanıcı veya grupları belirtebileceğimiz bir alan görüyoruz. All seçerseniz eşitlenen veya bulutta olan tüm kullanıcılar Azure AD Domain Services üzerine gelir ve buradan yönetilebilir. hatta dikkat ederseniz sarı uyarıda da belirttiği gibi; Forest Type olarak resource seçildiyse sadece Cloud-based user ve grupları sync edebilirim diyor. Biz User seçmiştik ve All olarak bırakıyorum.

Yaptığımız ayarların özet ekranına da bakarak kısa bir tekrar yapabilirsiniz. Neyi neden seçtiğimizi hatırlamakta fayda var.

Oluşturmaya başlattığınızda aşağıdaki gibi bir son uyarı göreceğiz. Bu uyarıda daha sonra değiştiremediğiniz ne varsa göreceksiniz. Bu uyarı da onaylandıktan sonra oluşturma başlayacaktır.

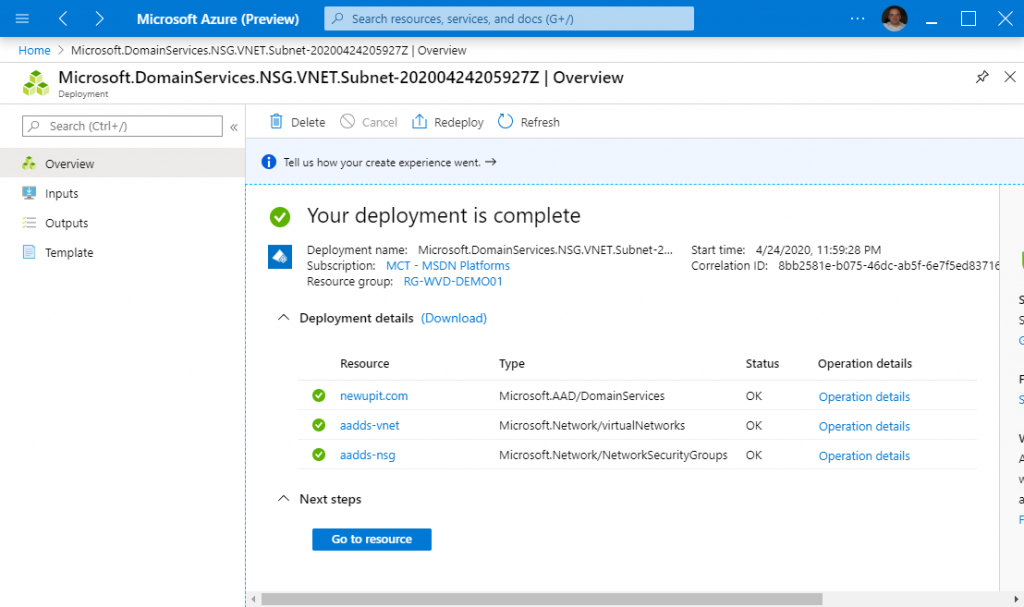

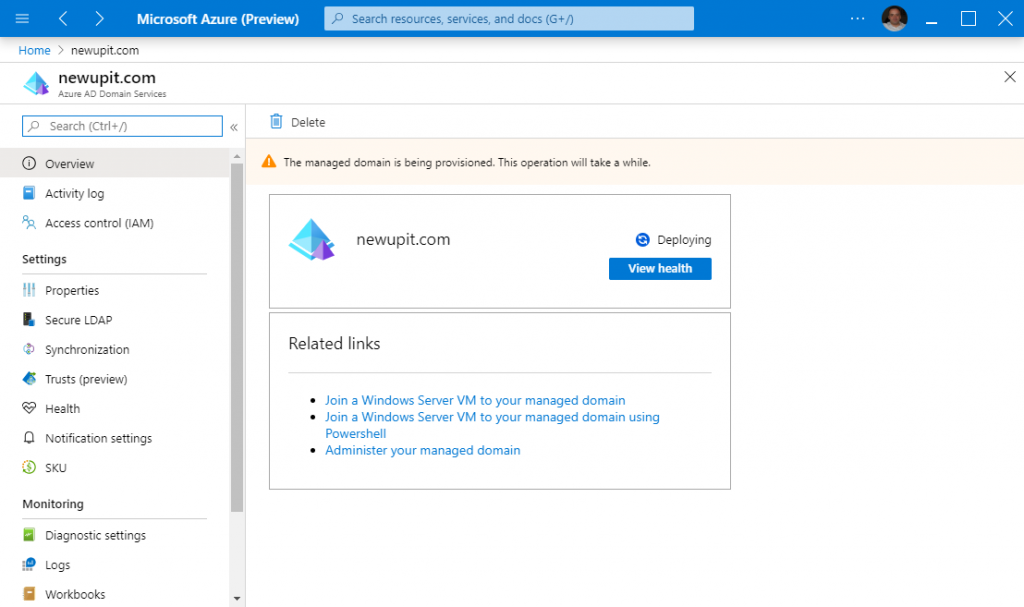

Aşağıda oluşturma sürecini de ekliyorum. Yaklaşık 37dk sürdü. Normalde 40-5 dakika süreceğini söylüyorum. Bazen 45dk ları bulduğunu gördüm çünkü. Sizin de aklınızda olmasını isterim.

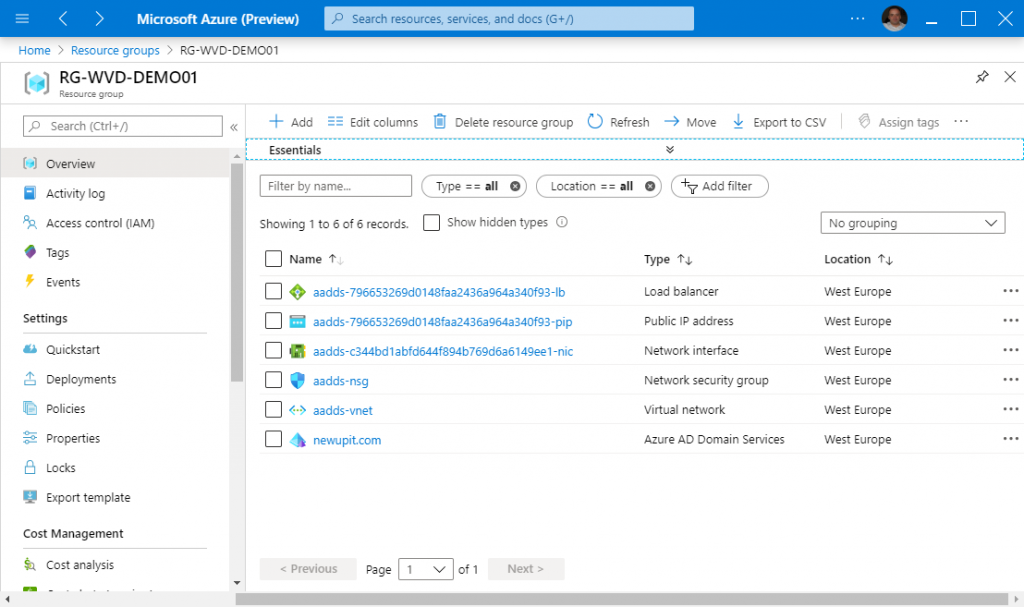

Oluşturduğu tüm objeleri RG içerisinde görebilirsiniz. Gördüğünüz gibi VM yok. Sadece VNET ve Domain Services öbjelerini görüyoruz. Load balancer, NSG, NIC vs de tabi ki. Buradaki tüm objeler otomatik oluştu.

Son görselde de belirtmek istediğim bir durum var. Bu da; Deployment durumu. Azure AD Domain Services hemen devreye girmeyecek ne yazık ki. Eşitlenmesini ve oturmasını beklemeniz gerekiyor. Biraz önce biten, objelerin oluşmasıydı. Şuanda arka tarafta bir otomasyon çalışıyor ve sisteminiz yapılandırılıyor/eşitleniyor.

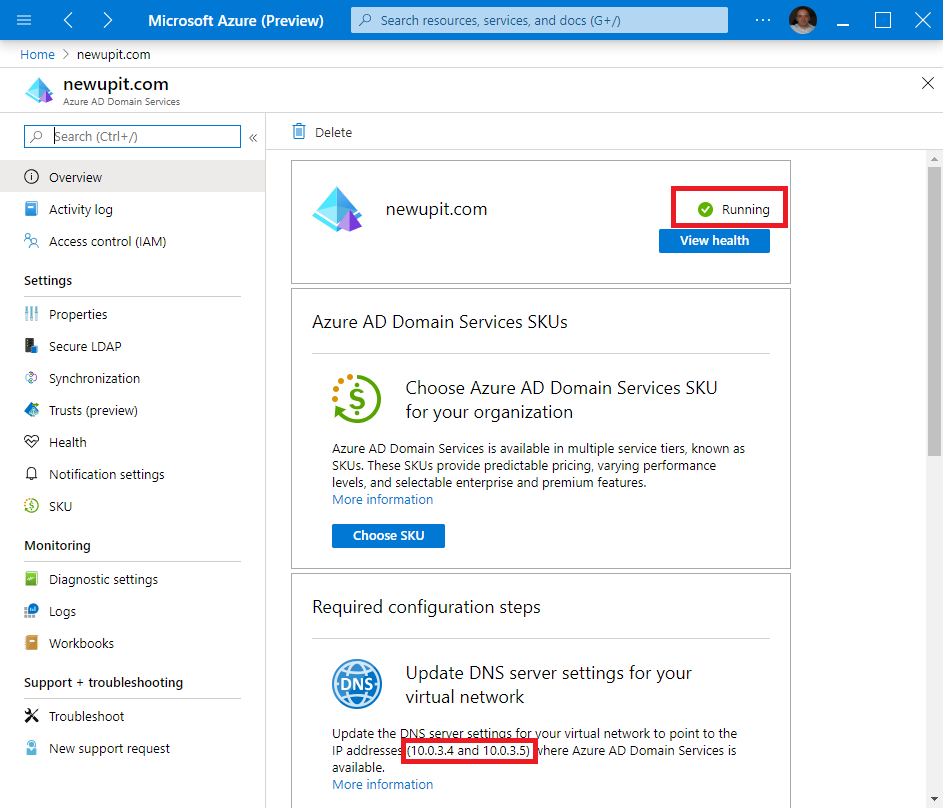

Yaklaşık 15dk sonra da “Running” olarak gördüm yapıyı. Toplamda 1 saatimi aldı.

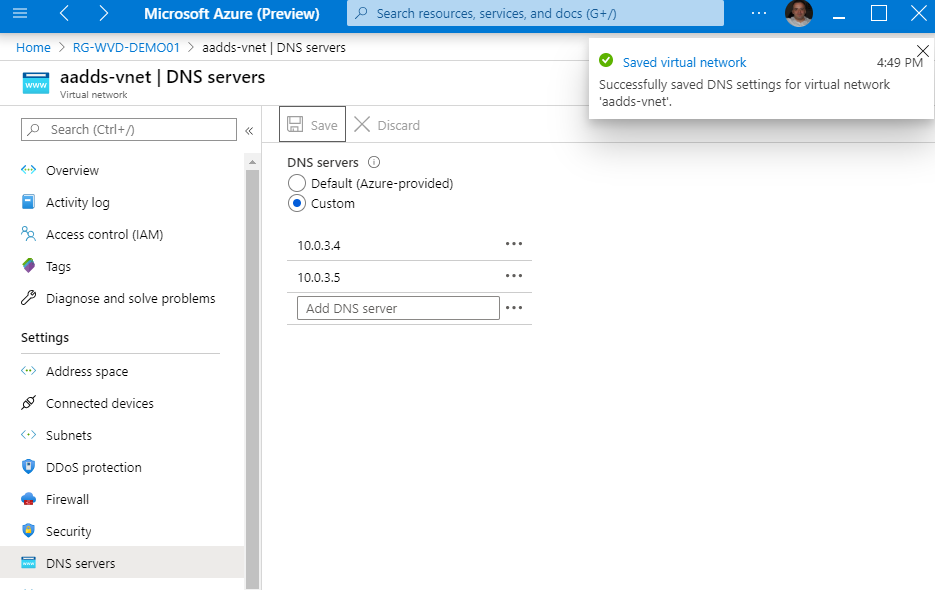

Son olarak; üstteki resimde işaretlediğim gibi, bu sistem iki internal IP adresi aldı. Bu IP adreslerini benim VNET üzerinde belirtmem gerekiyor. Bu, VNET içerisinde kurulan sunucuların otomatik olarak DNS IP adresini almasını yani DNS sunucusu olarak Azure AD Domain Services ‘i görmesini sağlayacak. Aşağıdaki resimden bu tanımın da nasıl yapıldığını görebilirsiniz.

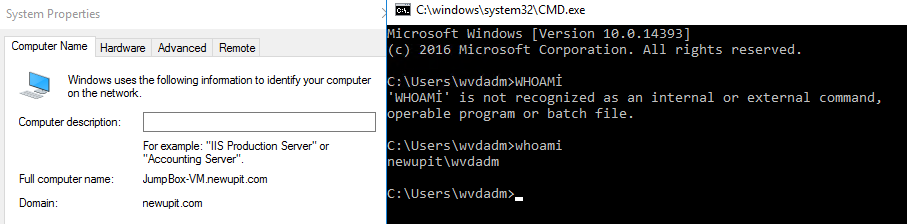

Kurulumun kontrolü için aynı VNET ‘e bir sanal sunucu kurdum. Sunucu otomatik olarak 10.0.3.4 ve 10.0.3.5 IP ‘lerini DNS olarak aldı ve domaine alabildim. Aşağıdaki görselde domaine aldığımı ve bir Cloud kullanıcısı ile logon olduğumu görebilirsiniz.

Windows Virtual Desktop için gereksinim olan Azure AD Domain Services kurulumu yaptık ve testlerimizi uyguladık. Artık Windows Virtual Desktop kurulumuna başlamak için eksiğimiz kalmadı.

Tüm sorularınızı ÇözümPark forum üzerinden sorabilirsiniz.

Eline sağlık